Cisco StealthWatch est une solution d'analyse de la sécurité des informations qui fournit une surveillance complète des menaces sur un réseau distribué. StealthWatch est basé sur la collecte de NetFlow et IPFIX à partir de routeurs, commutateurs et autres périphériques réseau. En conséquence, le réseau devient un capteur sensible et permet à l'administrateur de regarder là où les méthodes de sécurité réseau traditionnelles telles que le pare-feu de nouvelle génération ne peuvent pas atteindre.

Dans les articles précédents, j'ai déjà écrit sur StealthWatch: premières informations et capacités , ainsi que déploiement et configuration. Je propose maintenant de passer à autre chose et de discuter de la manière de gérer les alarmes et d'enquêter sur les incidents de sécurité générés par une solution. Il y aura 6 exemples qui, je l'espère, donneront une bonne idée de l'utilité du produit.

Tout d'abord, il faut dire que StealthWatch a une certaine distribution de déclencheurs pour les algorithmes et les flux. Les premiers sont toutes sortes d'alarmes (notifications), lorsqu'elles sont déclenchées, vous pouvez détecter des choses suspectes sur le réseau. Le second concerne les incidents de sécurité. Cet article se penchera sur 4 exemples de déclencheurs d'algorithmes et 2 exemples de flux.

1. Analyse des interactions les plus volumineuses au sein du réseau

La première étape de la configuration de StealthWatch consiste à définir les hôtes et les réseaux par groupes. Dans l'interface Web, l'onglet Configurer> Gestion des groupes d'hôtes , séparez les réseaux, les hôtes et les serveurs dans les groupes appropriés. Vous pouvez également créer vos propres groupes. À propos, l'analyse des interactions entre hôtes dans Cisco StealthWatch est assez pratique, car vous pouvez non seulement enregistrer les filtres de recherche par flux, mais également les résultats eux-mêmes.

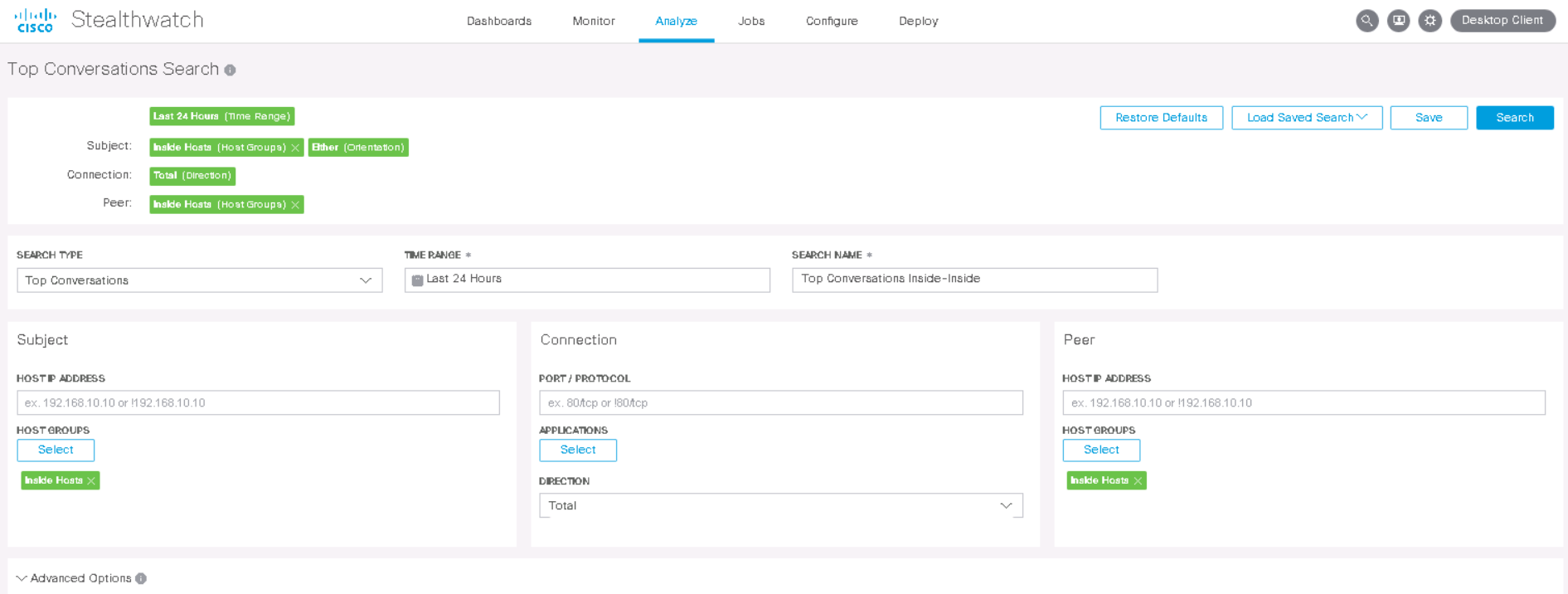

Tout d'abord, dans l'interface Web, accédez à l'onglet Analyse> Recherche de flux . Ensuite, les paramètres suivants doivent être définis:

- Type de recherche - Conversations les plus populaires (interactions les plus populaires)

- Plage de temps - 24 heures (période de temps, vous pouvez en utiliser une autre)

- Nom de la recherche - Top Conversations Inside-Inside (tout nom convivial)

- Subject — Host Groups → Inside Hosts ( — )

- Connection ( , )

- Peer — Host Groups → Inside Hosts ( — )

- Advanced Options , , ( , ). .

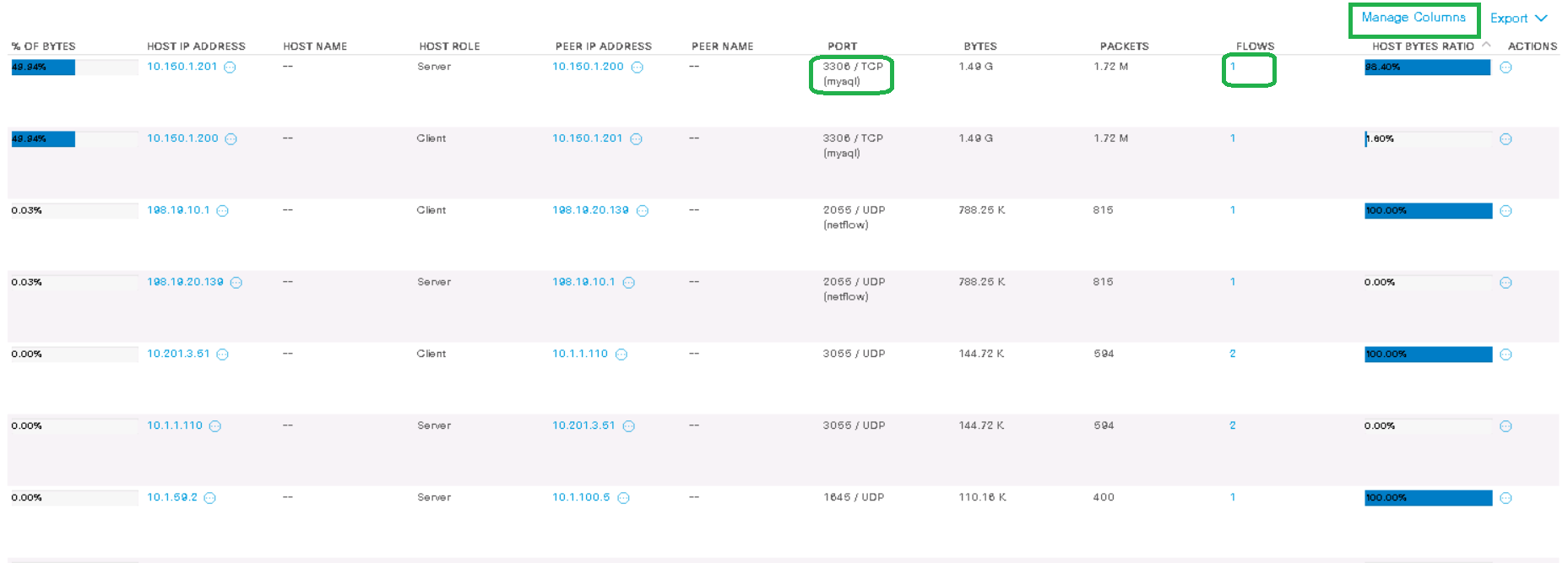

Après avoir cliqué sur le bouton Rechercher , une liste d'interactions s'affiche, qui sont déjà triées en fonction de la quantité de données transférées.

Dans mon exemple, l'hôte 10.150.1.201 (serveur), dans un seul flux, a transféré 1,5 Go de trafic vers l'hôte 10.150.1.200 (client) en utilisant le protocole mysql . Le bouton Gérer les colonnes vous permet d'ajouter plus de colonnes à la sortie.

De plus, à la discrétion de l'administrateur, vous pouvez créer une règle personnalisée qui sera constamment déclenchée pour ce type d'interaction et notifiée via SNMP, e-mail ou Syslog.

2. Analyse des interactions client-serveur les plus lentes au sein du réseau pour les retards

Les balises SRT (Server Response Time) , RTT (Round Trip Time) vous permettent de connaître la latence du serveur et la latence globale du réseau. Cet outil est particulièrement utile lorsque vous avez besoin de trouver rapidement la cause des plaintes des utilisateurs concernant une application lente.

Remarque : presque tous les exportateurs Netflow ne peuvent pas envoyer de balises SRT, RTT, par conséquent, pour voir ces données sur le FlowSensor, vous devez configurer l'envoi d'une copie du trafic à partir des périphériques réseau. Le FlowSensor donne à son tour l'IPFIX étendu au FlowCollector.

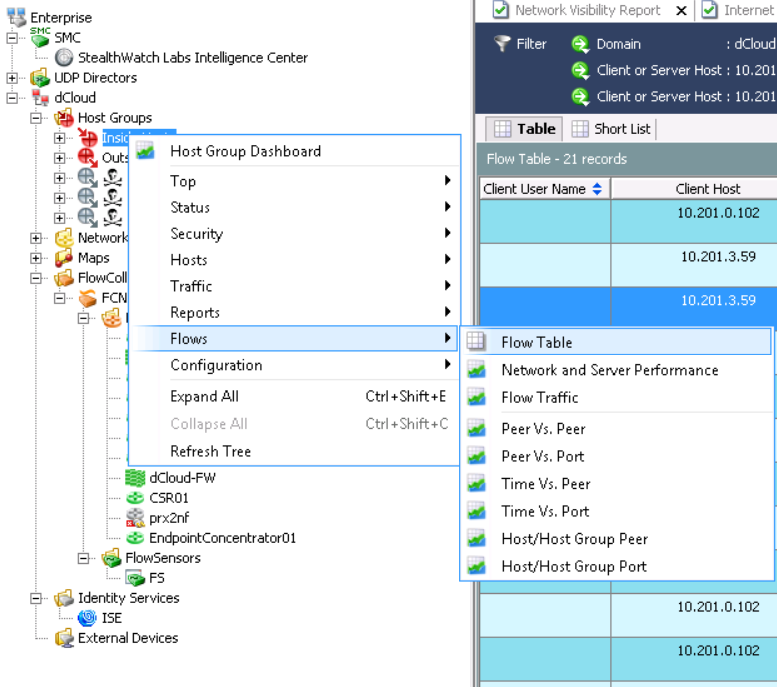

Il est plus pratique d'effectuer cette analyse dans l'application java StealtWatch, qui est installée sur l'ordinateur de l'administrateur.

Faites un clic droit sur Inside Hosts et allez dans l'ongletTableau des flux .

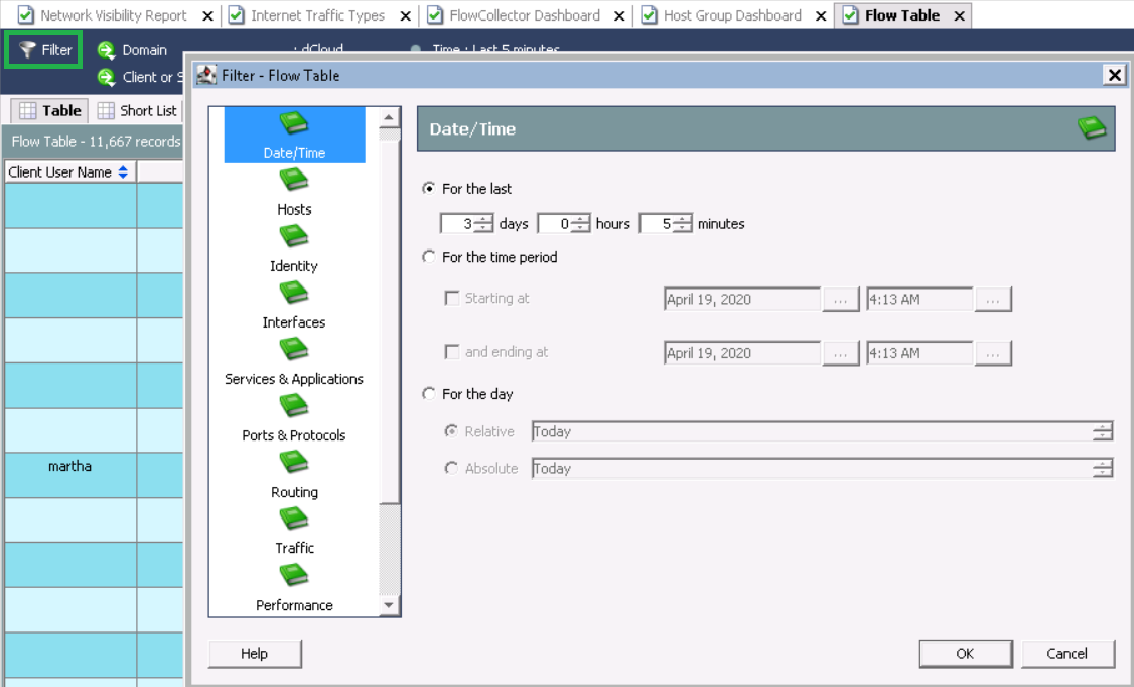

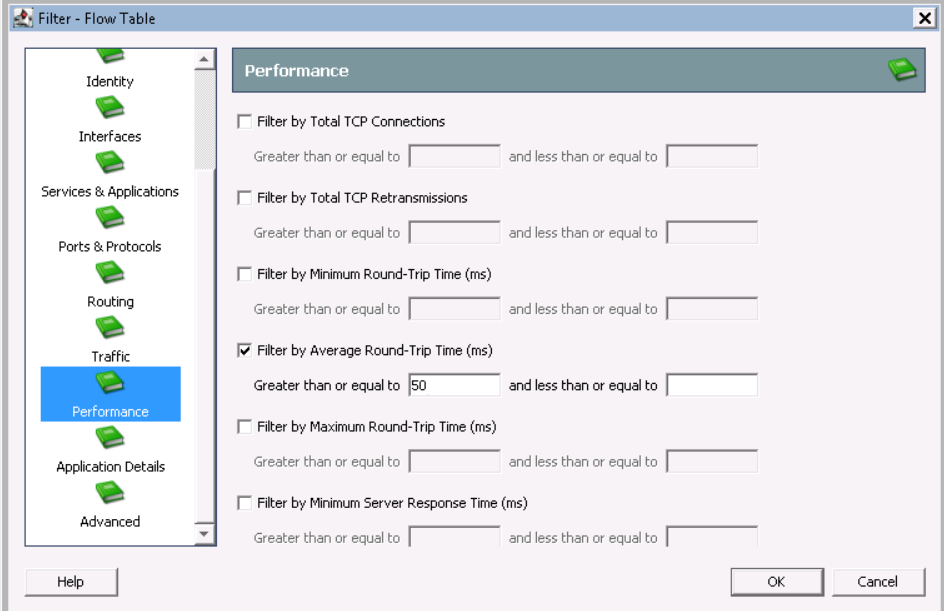

Cliquez sur Filtre et définissez les paramètres requis. Par exemple:

- Date / Heure - Pour les 3 derniers jours

- Performances - Temps moyen d'aller-retour> = 50 ms

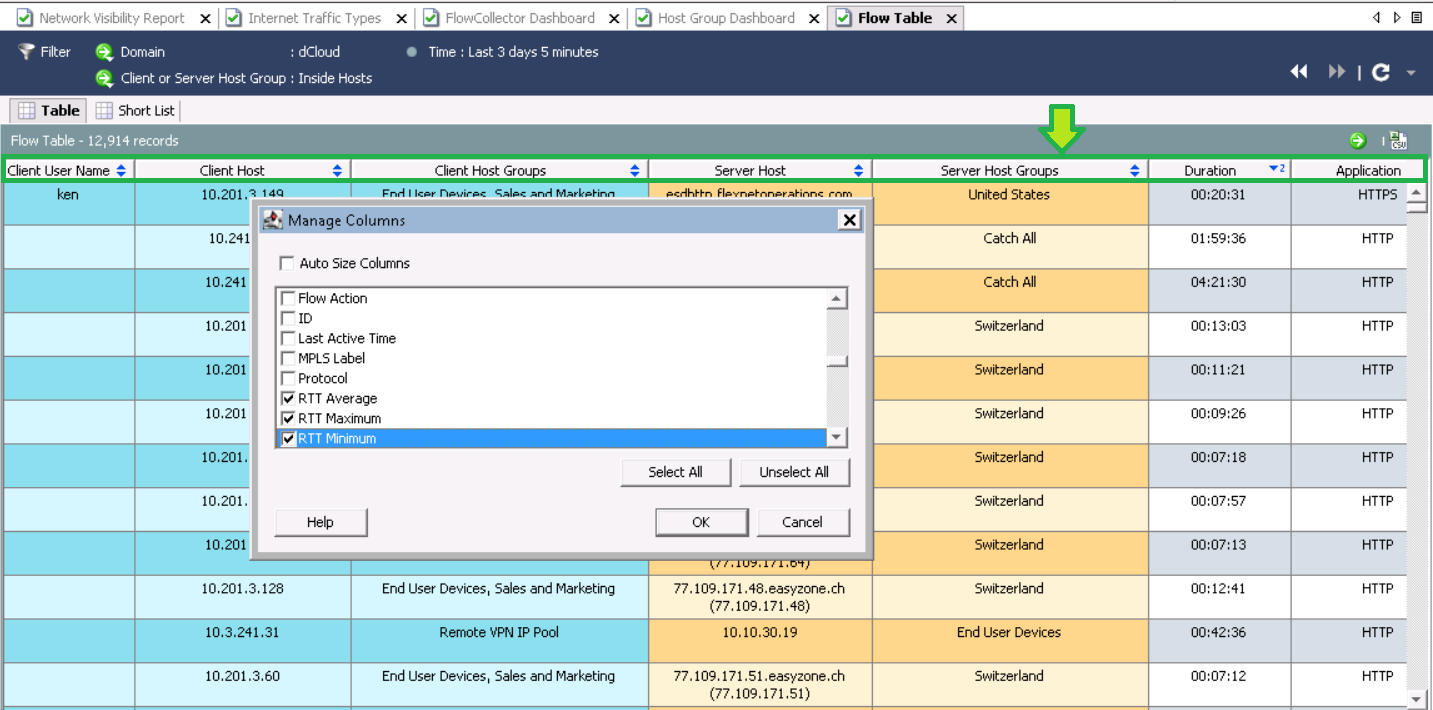

Après avoir affiché les données, ajoutez les champs qui nous intéressent RTT, SRT. Pour ce faire, cliquez sur la colonne dans la capture d'écran et faites un clic droit sur Gérer les colonnes . Cliquez ensuite sur RTT, paramètres SRT.

Après avoir traité la demande, j'ai trié par moyenne RTT et vu les interactions les plus lentes.

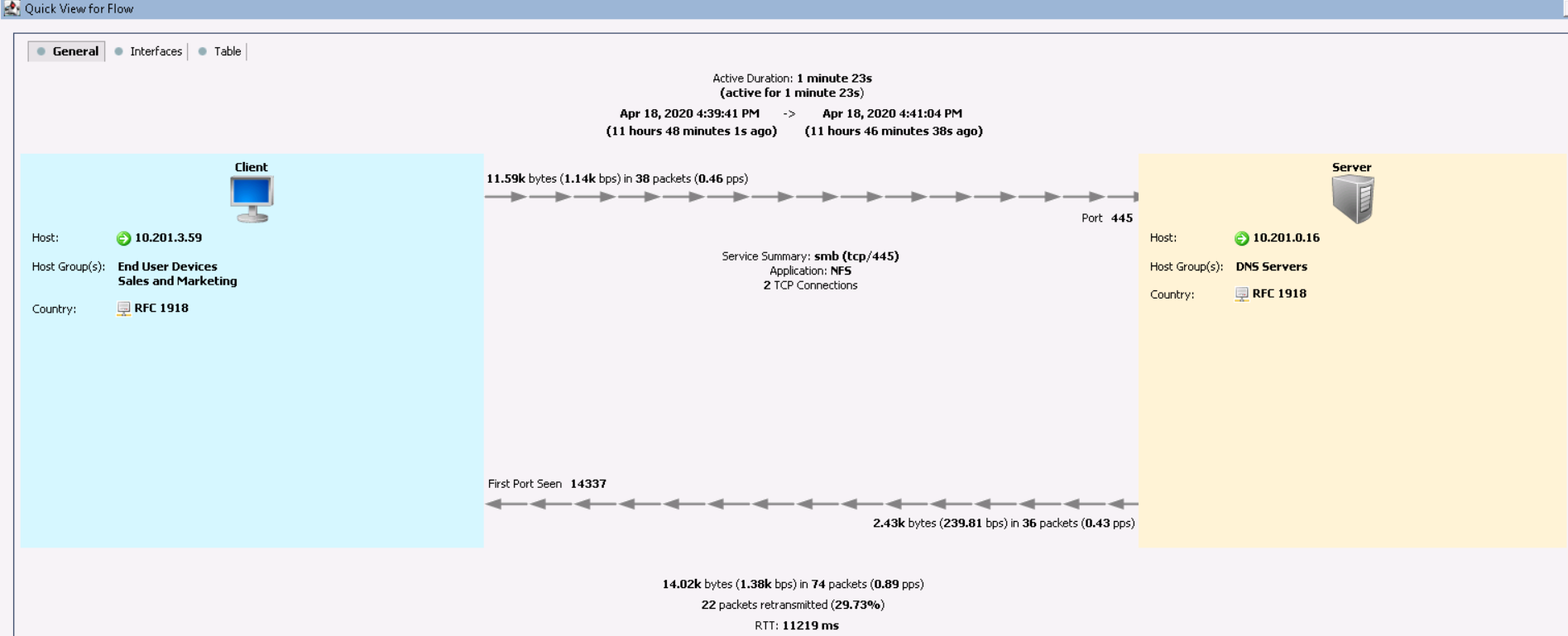

Pour accéder aux informations détaillées, cliquez avec le bouton droit sur le flux et sélectionnez Vue rapide pour le flux .

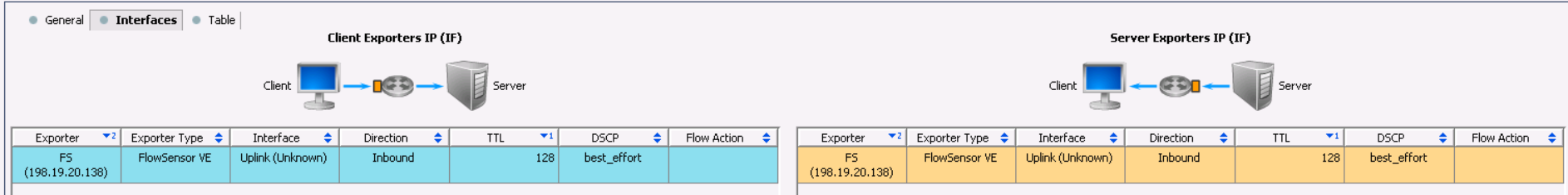

Cette information suggère que l'hôte 10.201.3.59 du groupe Sales and Marketing protocol NFS se réfère à un serveur DNS pendant une minute et 23 secondes et a un retard terrible. Dans l'onglet Interfacesvous pouvez savoir de quel exportateur de données Netflow les informations ont été reçues. L'onglet Tableau affiche des informations plus détaillées sur les interactions.

Ensuite, vous devez savoir quels périphériques envoient du trafic vers FlowSensor et le problème réside probablement là-bas.

De plus, StealthWatch est unique en ce sens qu'il effectue la déduplication des données (combine les mêmes flux). Par conséquent, vous pouvez collecter à partir de presque tous les appareils Netflow et ne pas craindre qu'il y ait beaucoup de données en double. Bien au contraire, dans ce schéma, cela vous aidera à comprendre quel saut a le plus de retards.

3. Audit des protocoles cryptographiques HTTPS

ETA (Encrypted Traffic Analytics) est une technologie développée par Cisco qui détecte les connexions malveillantes dans le trafic chiffré sans le déchiffrer. De plus, cette technologie vous permet «d'analyser» HTTPS en versions TLS et protocoles cryptographiques utilisés pour les connexions. Cette fonctionnalité est particulièrement utile lorsque vous devez détecter des nœuds de réseau qui utilisent des normes cryptographiques faibles.

Remarque : vous devez d'abord installer l'application réseau sur StealthWatch - ETA Cryptographic Audit .

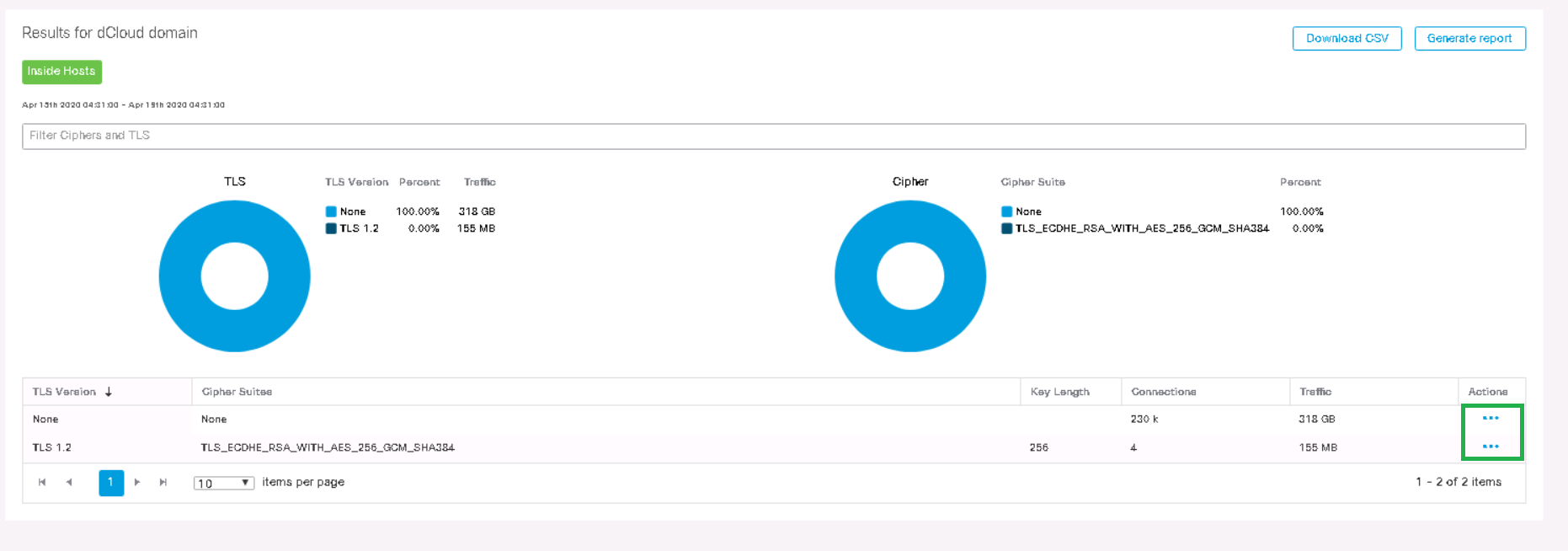

Accédez à l'onglet Tableaux de bord → Audit cryptographique ETA et sélectionnez le groupe d'hôtes que vous prévoyez d'analyser. Pour une vue d'ensemble, choisissons les hôtes internes .

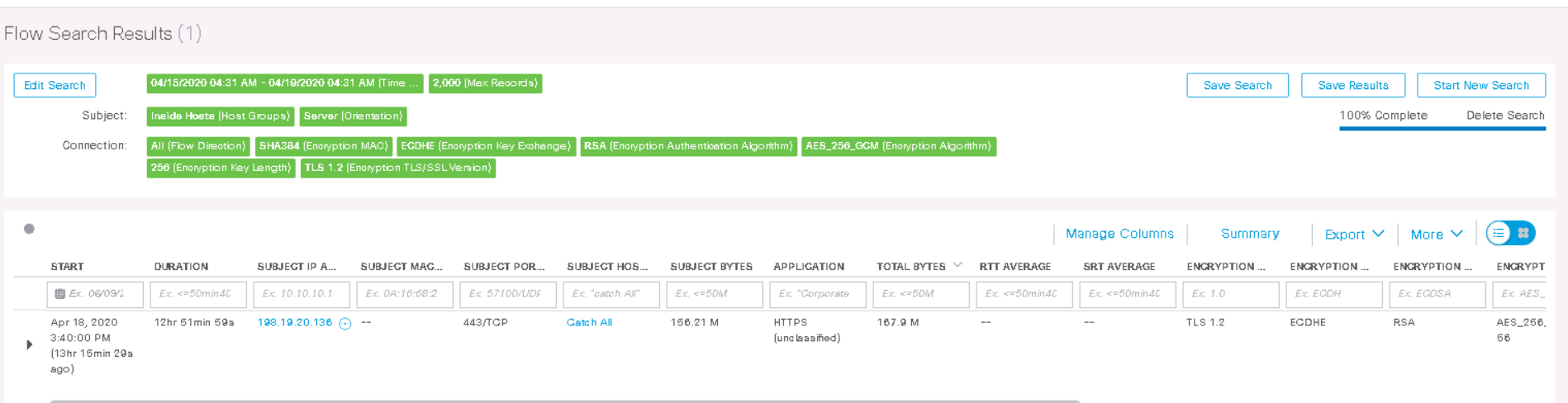

Vous pouvez observer que la version TLS et le standard crypto correspondant sont affichés. En suivant le schéma habituel dans la colonne Actions , accédez à Afficher les flux et lancez une recherche dans un nouvel onglet.

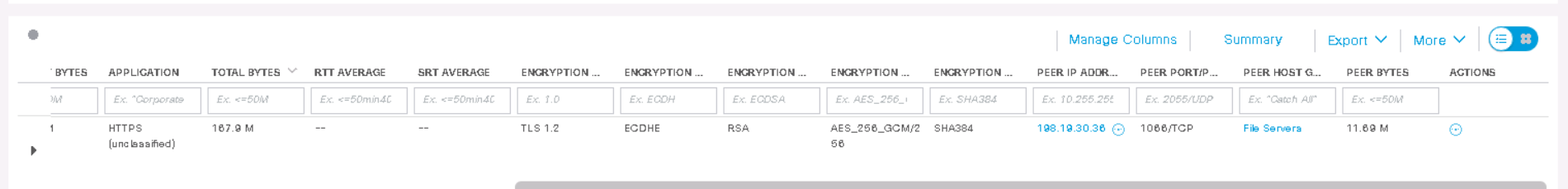

La sortie montre que l'hôte 198.19.20.136 utilise HTTPS avec TLS 1.2 depuis 12 heures , où l'algorithme de chiffrement est AES-256 et la fonction de hachage est SHA-384 . Ainsi, ETA vous permet de trouver des algorithmes faibles dans le réseau.

4. Analyse des anomalies du réseau

Cisco StealthWatch est capable de reconnaître les anomalies de trafic sur le réseau à l'aide de trois outils: les événements de base (événements de sécurité), les événements de relation (événements d'interactions entre segments, nœuds du réseau) et l'analyse comportementale .

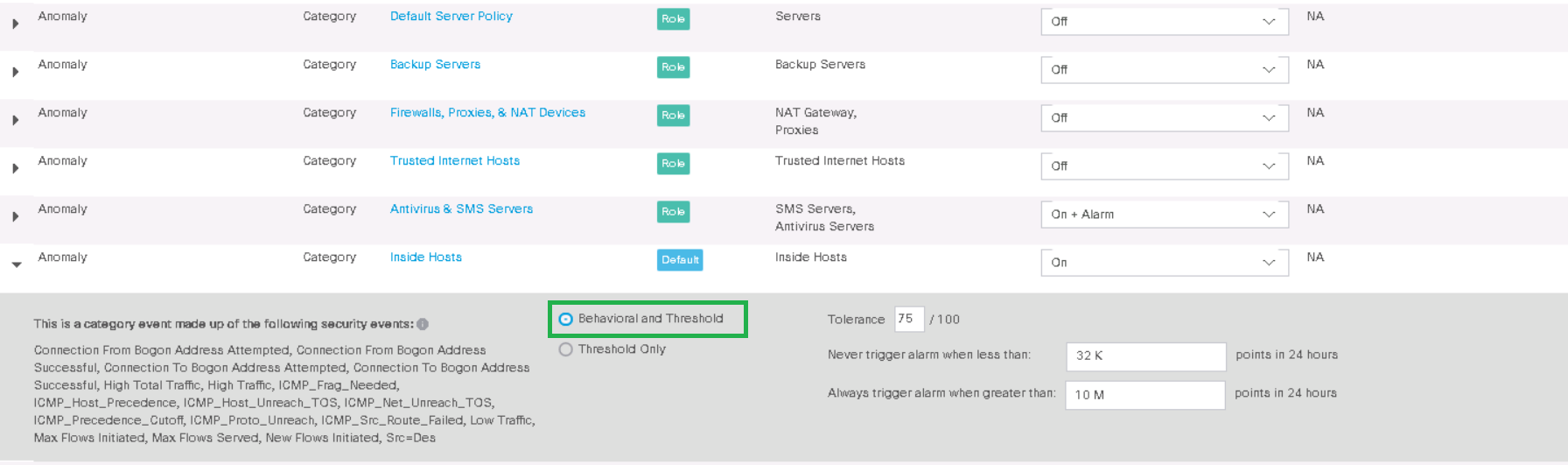

L'analyse comportementale, à son tour, vous permet de créer un modèle de comportement au fil du temps pour un hôte ou un groupe d'hôtes particulier. Plus le trafic passe par StealthWatch, plus les déclencheurs seront précis grâce à cette analyse. Au début, le système déclenche beaucoup de déclencheurs incorrects, donc les règles doivent être «déformées» à la main. Je recommande de ne pas prêter attention à de tels événements pendant les premières semaines, car le système s'ajustera ou l'ajoutera aux exceptions.

Voici un exemple de règle prédéfinieAnomalie , qui indique que l'événement se déclenchera sans alarme si un hôte du groupe Hôtes internes interagit avec le groupe Hôtes internes et que le trafic dépasse 10 mégaoctets en 24 heures .

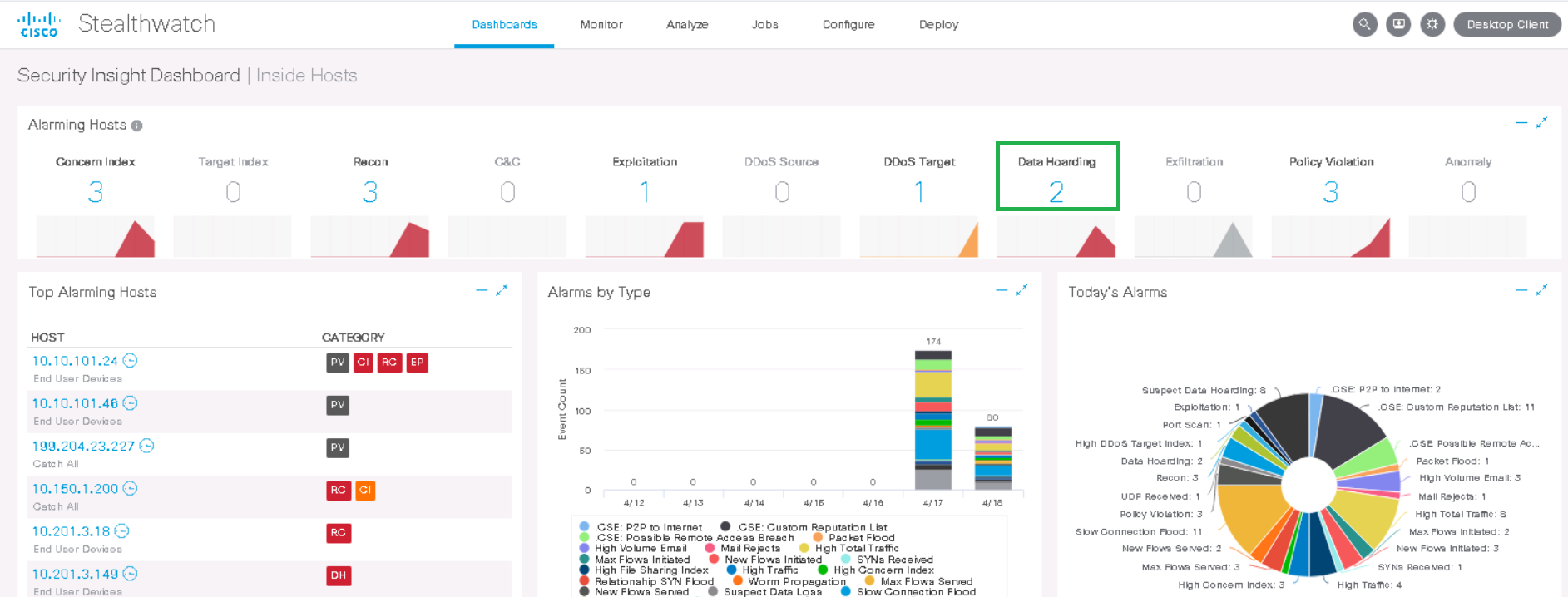

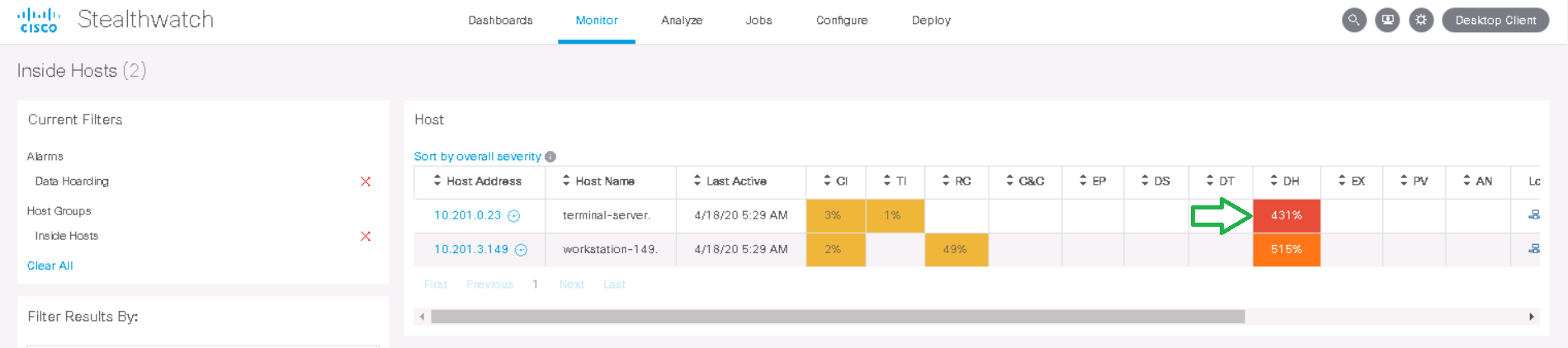

Par exemple, prenez une alarme de thésaurisation de données , ce qui signifie qu'un hôte source / destination a téléchargé / téléchargé une quantité anormalement grande de données à partir d'un groupe d'hôtes ou d'un hôte. Nous cliquons sur l'événement et tombons dans le tableau, où les hôtes de déclenchement sont indiqués. Ensuite, sélectionnez l'hôte qui nous intéresse dans la colonne Data Hoarding .

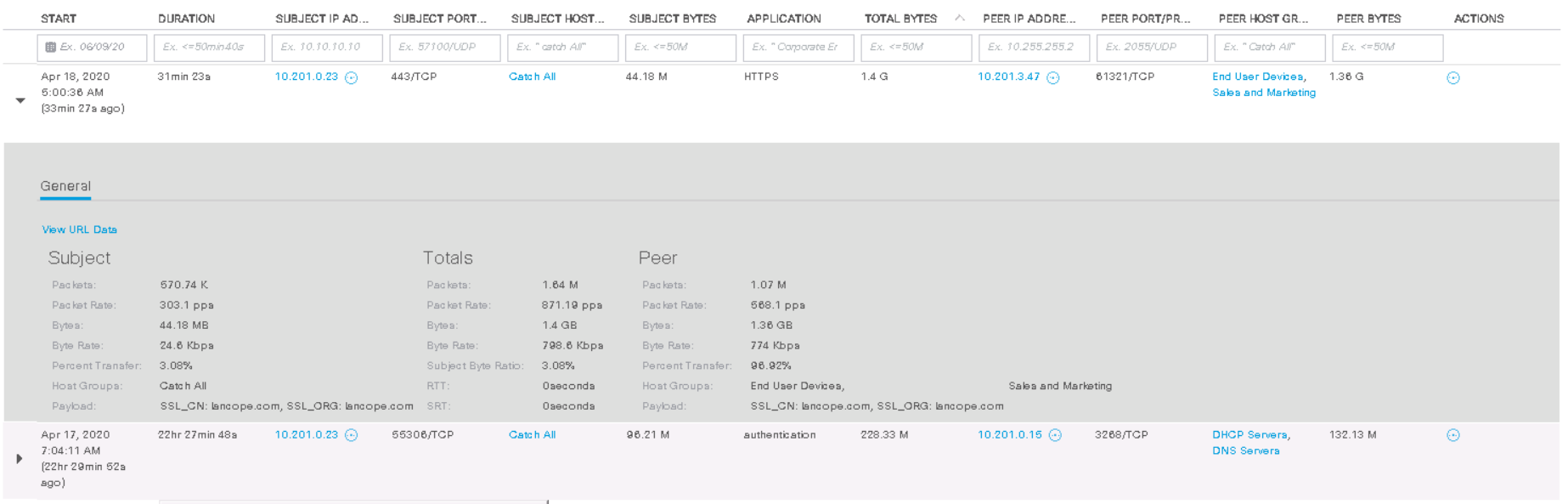

Un événement est affiché indiquant que 162 000 «points» sont trouvés et que 100 000 «points» sont autorisés par la stratégie - ce sont des métriques internes de StealthWatch. Dans la colonne Actions , cliquez sur Afficher les flux .

On peut observer que cet hébergeur interagissait de nuit avec l'hôte 10.201.3.47 depuis le service Ventes & Marketing via le protocole HTTPS et téléchargeait 1,4 Go . Peut-être que cet exemple n'est pas entièrement réussi, mais la détection des interactions pour plusieurs centaines de gigaoctets se fait exactement de la même manière. Par conséquent, une enquête plus approfondie sur les anomalies pourrait conduire à des résultats intéressants.

Remarque : dans l'interface Web SMC, les données des onglets Tableaux de bord ne s'affichent que pour la semaine dernière et dans l'onglet Moniteurau cours des 2 dernières semaines. Pour analyser des événements plus anciens et générer des rapports, vous devez travailler avec la console Java sur l'ordinateur de l'administrateur.

5. Recherche d'analyses du réseau interne

Examinons maintenant quelques exemples de flux - incidents de sécurité de l'information. Cette fonctionnalité est plus intéressante pour les professionnels de la sécurité.

Il existe plusieurs types prédéfinis d'événements d'analyse dans StealthWatch:

- Analyse des ports - la source analyse plusieurs ports de l'hôte de destination.

- Addr tcp scan - la source scanne tout le réseau sur le même port TCP, en changeant l'adresse IP de destination. Dans ce cas, la source reçoit des paquets de réinitialisation TCP ou ne reçoit aucune réponse du tout.

- Addr udp scan - la source scanne l'ensemble du réseau sur le même port UDP, tout en modifiant l'adresse IP de destination. En même temps, la source reçoit les paquets ICMP Port Unreachable ou ne reçoit aucune réponse.

- Ping Scan - la source envoie des requêtes ICMP à l'ensemble du réseau afin de trouver des réponses.

- Stealth Scan tp/udp — .

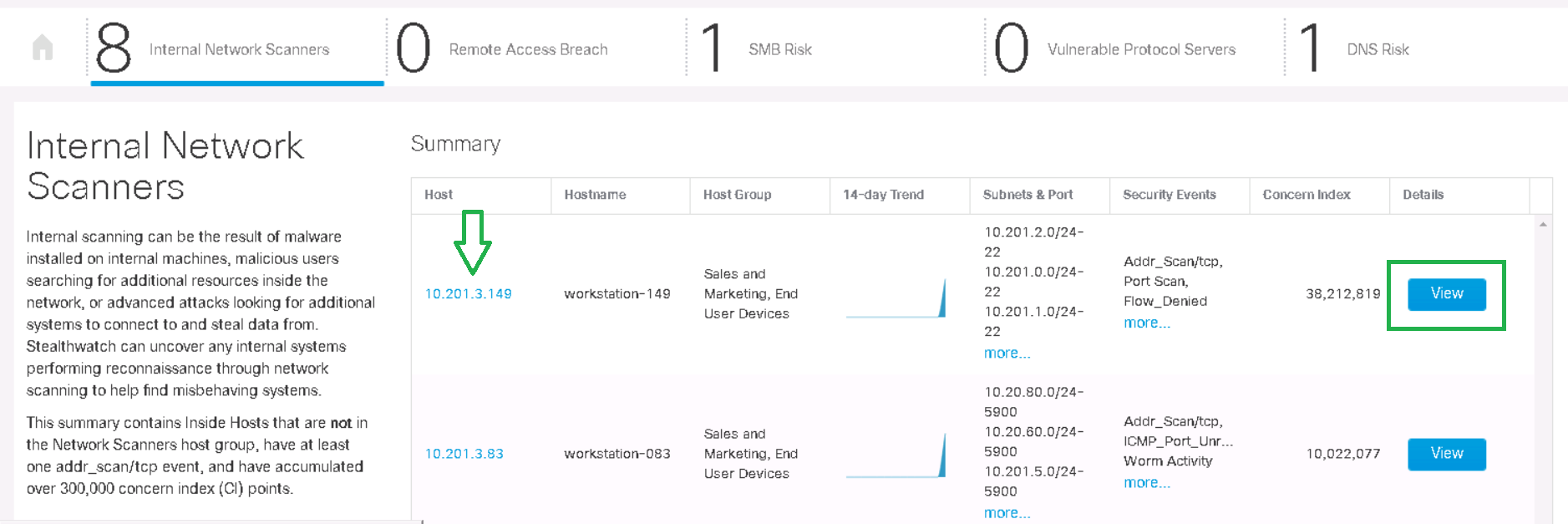

Pour un emplacement plus pratique de tous les scanners internes à la fois, il existe une application réseau pour StealthWatch - Évaluation de la visibilité . En accédant à Tableaux de bord → Évaluation de la visibilité → onglet Analyseurs réseau internes , vous verrez les incidents de sécurité liés à l'analyse au cours des 2 dernières semaines.

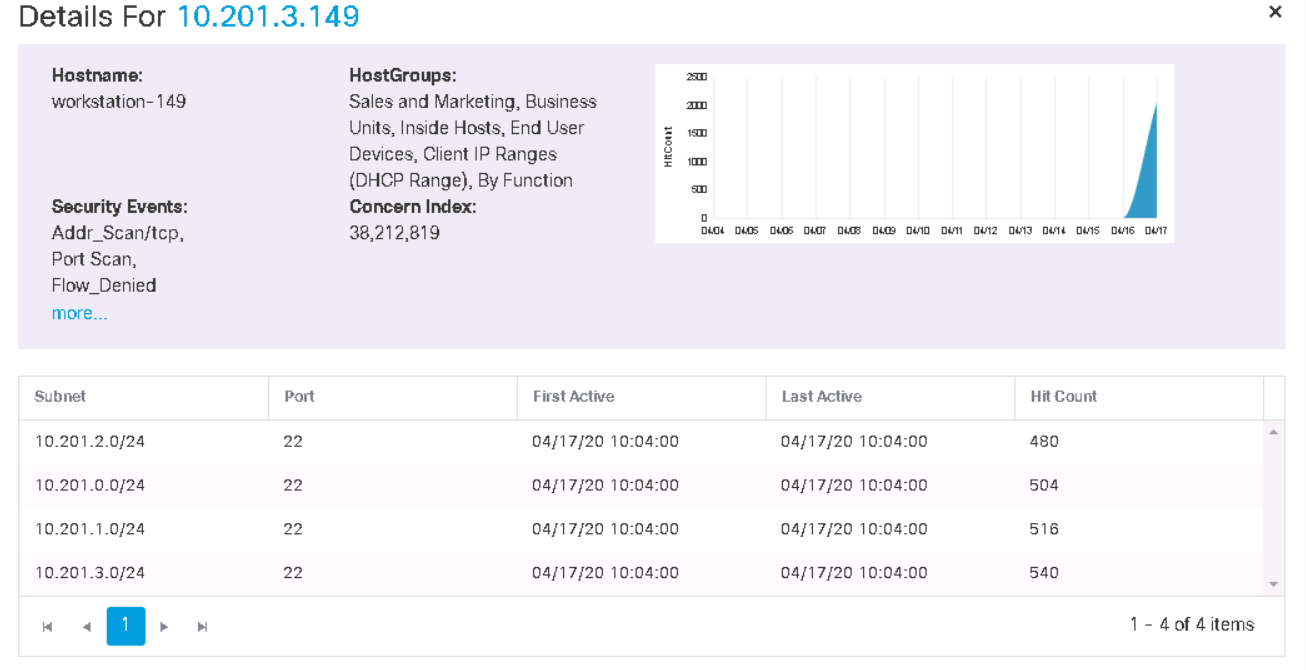

En cliquant sur le bouton Détails , vous verrez le début de l'analyse pour chaque réseau, la tendance du trafic et les alarmes correspondantes.

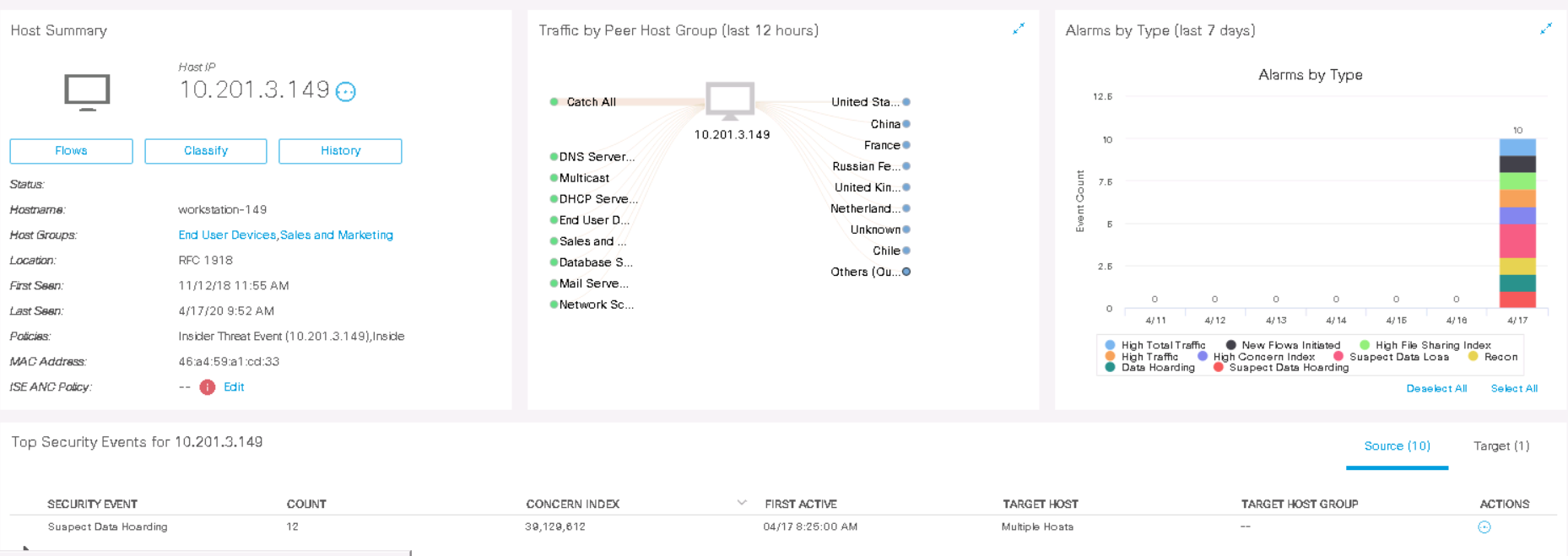

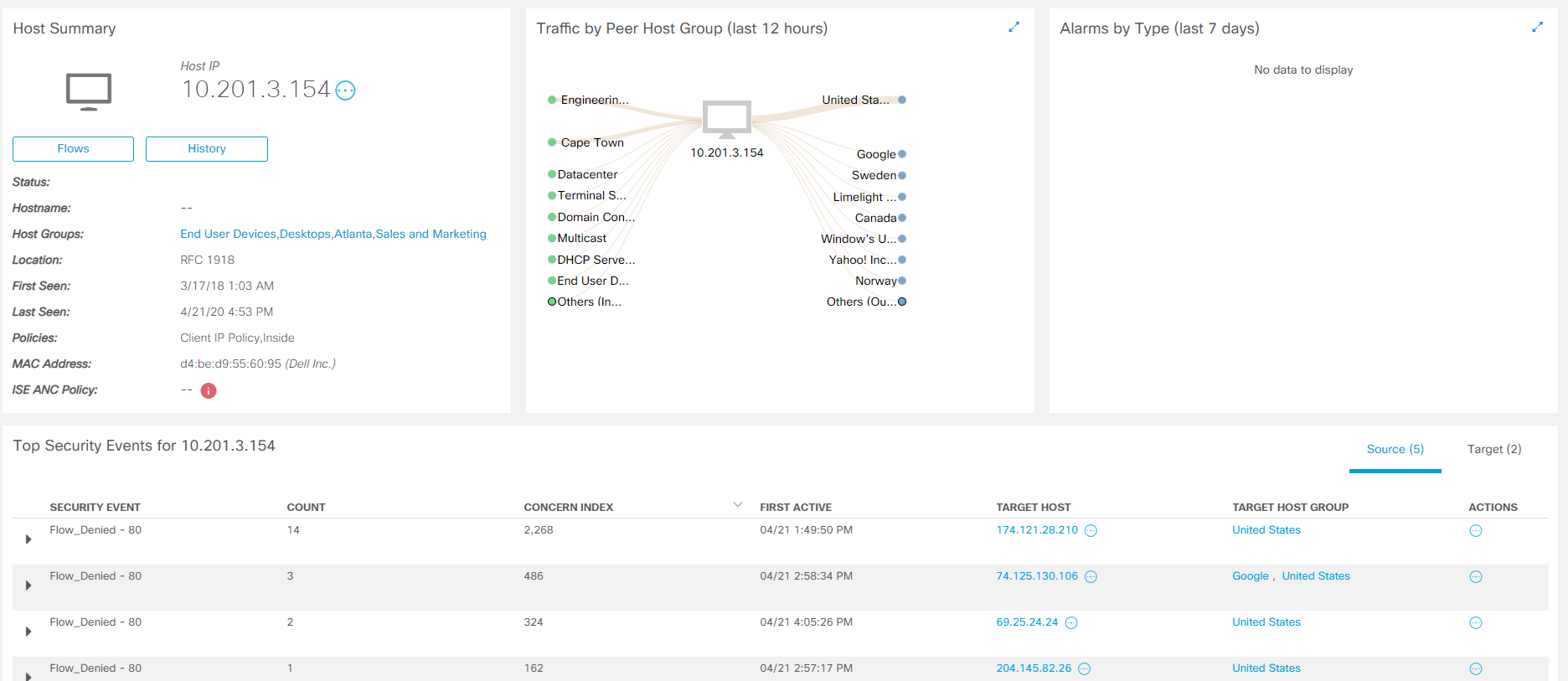

Ensuite, vous pouvez «échouer» dans l'hôte à partir de l'onglet de la capture d'écran précédente et voir les événements de sécurité, ainsi que l'activité de la semaine dernière pour cet hôte.

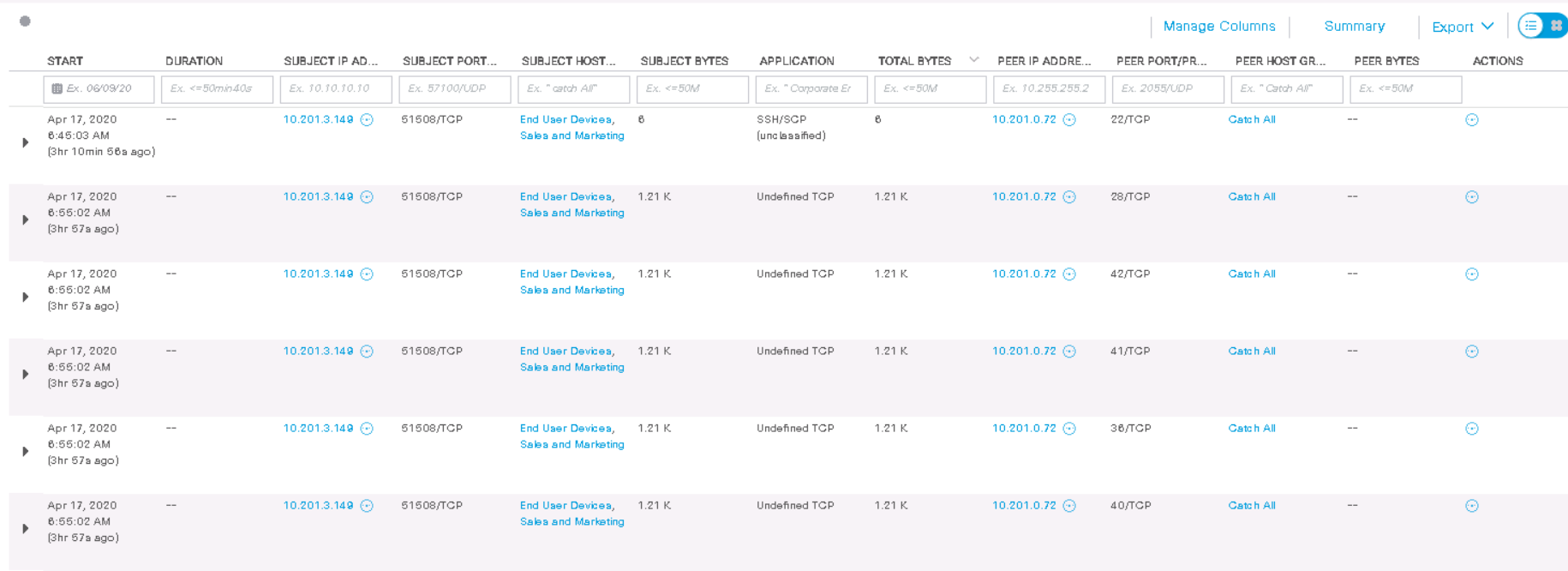

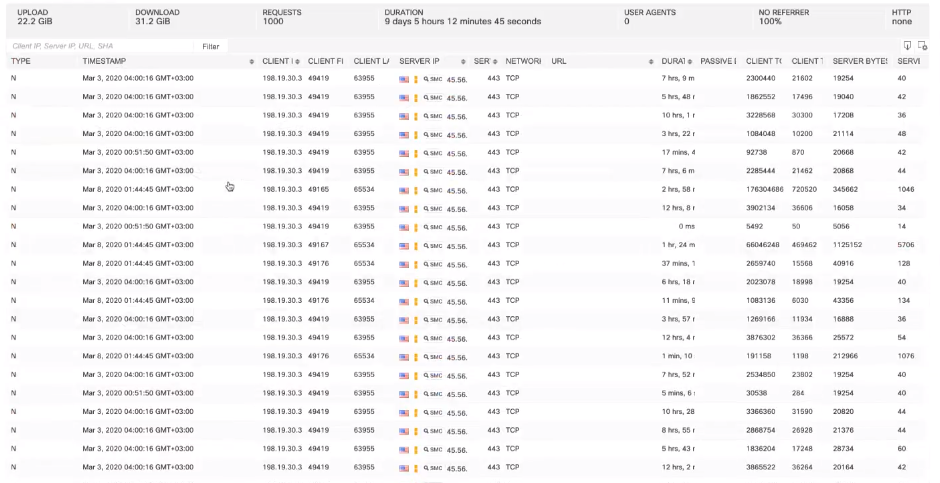

À titre d'exemple, analysons l'événement de balayage de port de l'hôte 10.201.3.149 à 10.201.0.72en cliquant sur Actions> Flux associés . La recherche de flux démarre et les informations pertinentes s'affichent.

Comme nous pouvons le voir, cet hôte depuis l'un de ses ports 51508 / TCP a scanné l'hôte de destination il y a 3 heures sur les ports 22, 28, 42, 41, 36, 40 (TCP) . Certains champs n'affichent pas non plus d'informations car tous les champs Netflow ne sont pas pris en charge sur l'exportateur Netflow.

6. Analyse des logiciels malveillants téléchargés à l'aide du CTA

CTA (Cognitive Threat Analytics) est une analyse de cloud Cisco qui s'intègre parfaitement à Cisco StealthWatch et vous permet de compléter l'analyse sans signature avec l'analyse de signature. Cela permet de détecter les chevaux de Troie, les vers de réseau, les logiciels malveillants zero-day et autres logiciels malveillants et de les diffuser sur le réseau. En outre, la technologie ETA mentionnée précédemment permet d'analyser ces communications malveillantes dans le trafic crypté.

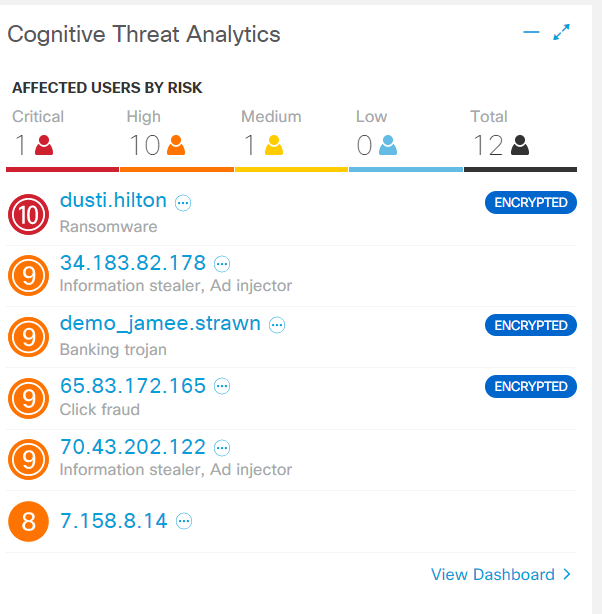

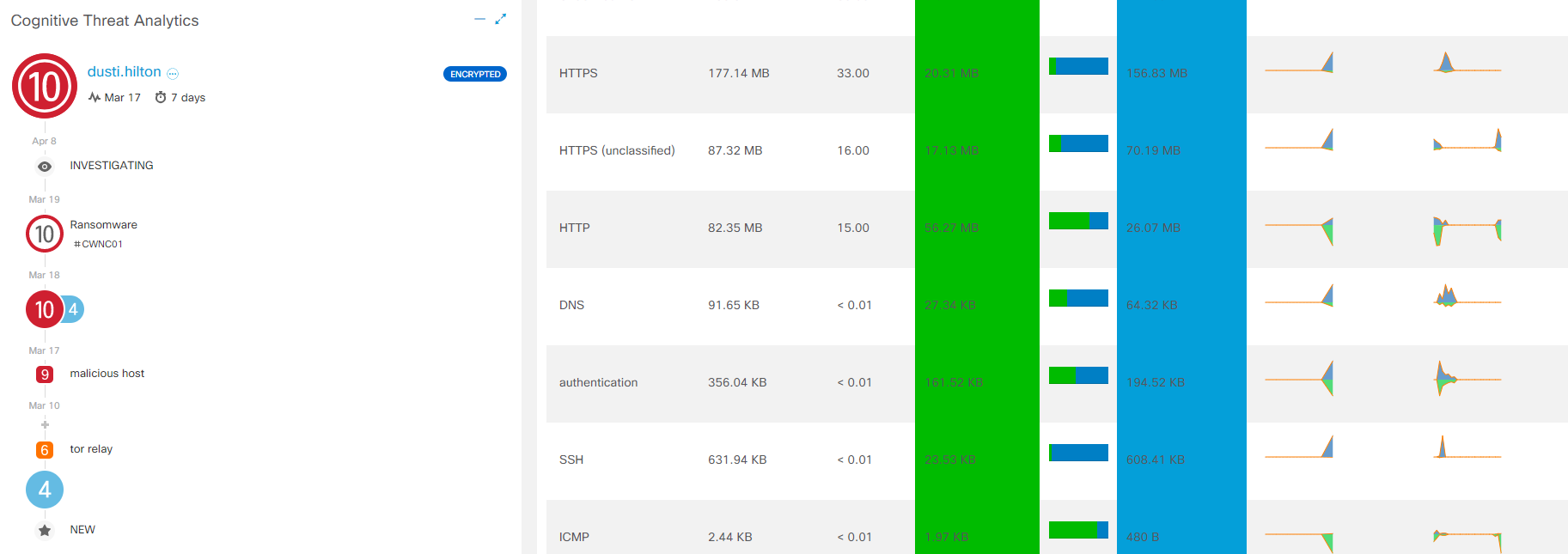

Littéralement sur le tout premier onglet de l'interface Web, il y a un widget spécial Cognitive Threat Analytics... Le bref résumé raconte les menaces détectées sur les hôtes des utilisateurs: cheval de Troie, logiciel malveillant, adware ennuyeux. Le mot «crypté» est exactement la preuve du travail de l'ETA. En cliquant sur un hôte, toutes les informations, les événements de sécurité, y compris les journaux CTA, sont supprimés.

En visant chaque étape du CTA, des informations détaillées sur l'interaction sont affichées. Pour une analyse complète, cliquez sur Afficher les détails de l'incident , et vous serez redirigé vers une console Cognitive Threat Analytics distincte .

Dans le coin supérieur droit, le filtre vous permet d'afficher les événements par niveau de gravité. Pointant vers une anomalie spécifique, les journaux apparaissent en bas de l'écran avec la chronologie correspondante sur la droite. Ainsi, le spécialiste du service de sécurité de l'information comprend clairement quel hôte infecté, après quelles actions, a commencé à effectuer quelles actions.

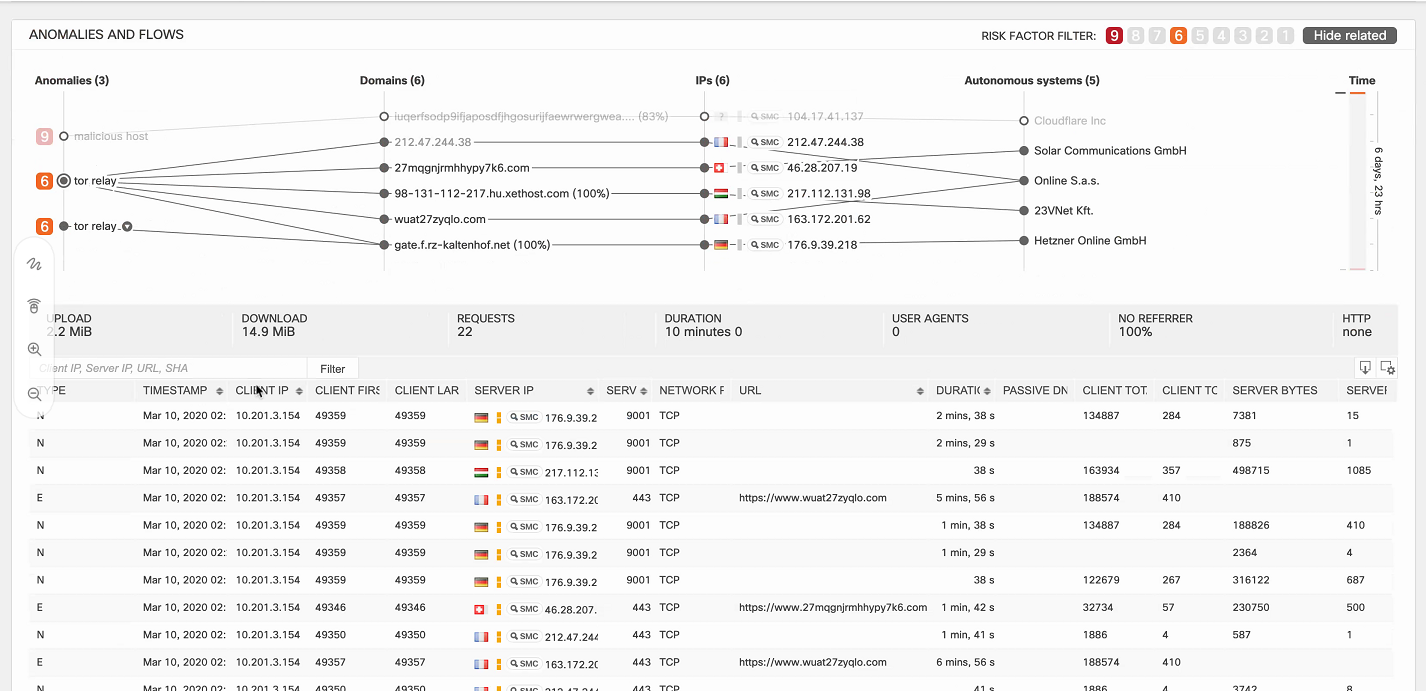

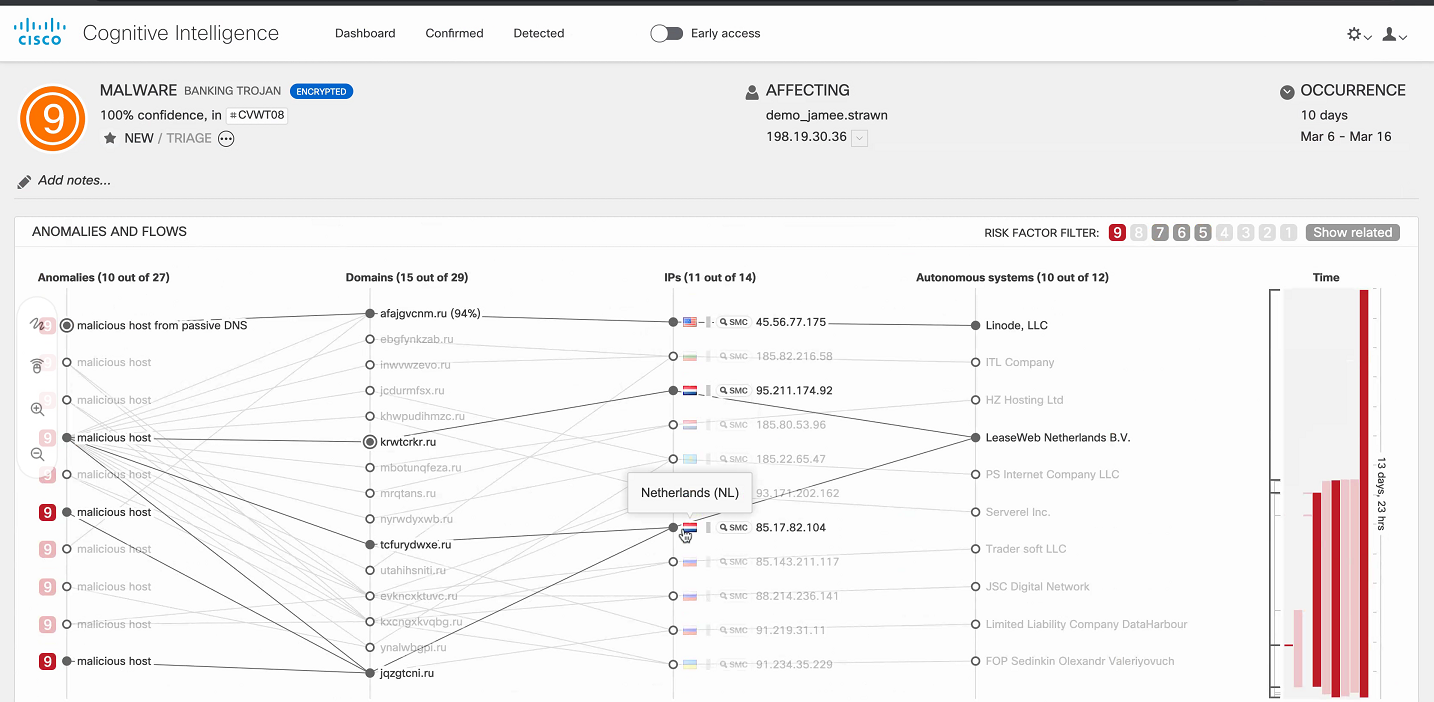

Voici un autre exemple - un cheval de Troie bancaire qui a infecté l'hôte 198.19.30.36 . Cet hôte a commencé à interagir avec des domaines malveillants et les journaux affichent des informations sur les flux de ces interactions.

Ensuite, l'une des meilleures solutions qui pourraient être est de mettre l'hôte en quarantaine grâce à l'intégration native avec Cisco ISE pour un traitement et une analyse plus poussés.

Conclusion

La solution Cisco StealthWatch est l'un des principaux produits de surveillance de réseau en termes d'analyse de réseau et de sécurité des informations. Grâce à lui, vous pouvez détecter les interactions illégales au sein du réseau, les retards d'application, les utilisateurs les plus actifs, les anomalies, les logiciels malveillants et APT. De plus, vous pouvez trouver des scans, des testeurs de pénétration, effectuer un audit cryptographique du trafic HTTPS. Vous pouvez trouver encore plus de cas d'utilisation ici .

Si vous souhaitez vérifier si tout fonctionne correctement et efficacement dans votre réseau, envoyez une demande .

Dans un proche avenir, nous prévoyons plusieurs autres publications techniques sur divers produits de sécurité de l'information. Si ce sujet vous intéresse, restez à l'écoute de nos chaînes ( Telegram, Facebook , VK , Blog TS Solution )!