Panorama est le système de surveillance et de contrôle de pare-feu centralisé de nouvelle génération (NGFW) de Palo Alto Networks, qui gagne en popularité ces derniers temps. En particulier, chez Angara Professional Assistance, nous travaillons assez souvent avec ce produit. En 2019, l'agence d'analyse Gartner les a reconnus comme leaders dans son Magic Quadrant 8 fois. Avec Panorama, nous pouvons agréger et stocker les journaux de tous les pare-feu, créer des rapports, gérer les paramètres (à l'aide d'un contrôle d'accès flexible), les licences, les mises à jour et même surveiller l'état du matériel.

Mais commençons dans l'ordre.

Panorama est livré en tant que PAK ou appareil virtuel. Les applets virtuels ont les mêmes fonctionnalités que le PAK. Les applets virtuelles peuvent être déployées sur VMware ESXi, Google Cloud Platform, Amazon Web Services, Microsoft Azure. La licence est la même sur toutes les plates-formes. Panorama prend en charge le travail en cluster.

Panorama peut fonctionner en trois modes (en fait, en quatre, mais ce dernier est très obsolète et déconseillé pour les nouvelles installations):

- Le mode Panorama est le mode de fonctionnement par défaut. Dans ce mode, l'appareil peut à la fois contrôler d'autres pare-feu et collecter leurs journaux.

- Mode Collecteur de journaux - dans ce mode, Panorama ne collecte que les journaux des pare-feu correspondants.

- Mode de gestion uniquement - parle de lui-même. Panorama ne gère que les appareils.

En conséquence, il existe plusieurs solutions architecturales populaires pour intégrer Panorama dans le réseau.

Jetons un coup d'œil à l'architecture et au mode Panorama les plus populaires. Ce mode est utilisé par défaut, aucune étape supplémentaire n'est donc requise pour l'activer.

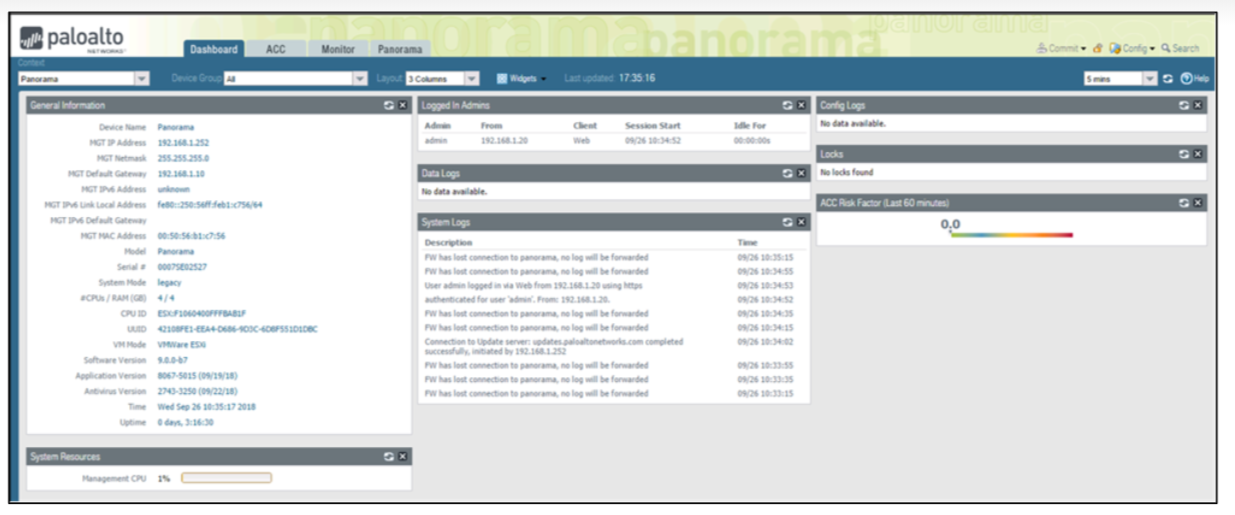

Après avoir enregistré l'appareil sur le portail d'assistance, connectez-vous à Panorama via l'interface MGT sur IP 192.168.1.252, admin / admin. Si nous utilisons des applets virtuelles, nous devons définir les paramètres initiaux via la ligne de commande:

# set deviceconfig system ip-address <Panorama-IP> netmask <netmask> default-gateway <gateway-IP> dns-setting servers primary <DNS-IP>

L'interface initiale est très similaire à celle que vous voyez sur un pare-feu.

L'interface complète sera disponible après la configuration des sections Modèle et Groupe de périphériques, mais nous en parlerons plus tard.

Licence

Si nous utilisons un appareil virtuel, nous devons générer un numéro de série pour celui-ci sur le portail de support client du réseau Palo Alto, puis le saisir dans la section

Panorama > Setup > Management > General Settings. Ensuite, vous devez télécharger la licence dans la section Panorama > Licenses > License Management.

Formation

Dans le panorama, il est recommandé d'installer la version de PAN-OS et Dynamic Updates non inférieure à celles installées sur les pare-feu. Cela peut être fait dans les sections

Panorama > Softwareet Panorama > Dynamic Updates. Dans la même section, il est souhaitable de configurer les mises à jour automatiques des signatures. En général, les versions de Panorama peuvent différer du pare-feu de 5 à 6 versions dans le cadre de la version principale. Par exemple, Panorama version 9.0.6 et pare-feu version 9.0.2.

La configuration initiale de l'appareil n'est pas très différente de ce que vous ferez sur le pare-feu. Dans la section,

Panorama > Setup > Management Servicesenregistrez les serveurs DNS et NTP (si nous ne l'avons pas fait d'abord via la CLI).

Les paramètres sont appliqués de la même manière - via le menu Valider, qui est divisé ici en trois parties: Valider vers Panorama, Push to Devices, Commit et Push.

- Commit to Panorama - Applique la configuration au périphérique Panorama uniquement.

- Push to Devices - envoi du panorama appliqué (configuration en cours) aux pare-feu. À propos, la liste des données du pare-feu et d'autres paramètres peuvent être sélectionnés dans la fenêtre qui apparaît après avoir effectué cette action.

- Valider et pousser - Applique une configuration à Panorama, puis l'envoie aux périphériques esclaves.

Ajout de pare-feu à Panorama

Alors, passons à la fonctionnalité pour laquelle cette solution a été créée, à savoir, l'ajout de pare-feu pour une gestion ultérieure.

Cela se produit en trois étapes:

- Configuration de l'adresse du serveur Panorama sur le pare-feu.

- Ajout du numéro de série du pare-feu à Panorama.

- Sauvegarde de tous les paramètres via Commit.

Sur le pare-feu, accédez à la section

Device > Setup > Management. Après cela, dans la section Paramètres de Panorama, nous indiquons l'adresse IP du serveur Panorama.

Sur Panorama, accédez à la section

Panorama > Managed Devices > Summary.

Cliquez sur le bouton Ajouter et ajoutez le numéro de série du pare-feu.

Nous appliquons tous les paramètres sur le pare-feu et Panorama.

Ensuite, dans le même menu,

Panorama > Managed Devices > Summarynous verrons que l'état de l'appareil est devenu «Connecté», ainsi que des informations sur le numéro de série, l'adresse IP, le modèle, la version des bases de signature et d'autres informations.

Il y a des nuances lorsque, par exemple, vous devez ajouter un pare-feu qui a été utilisé pendant une longue période, en transférant toutes les politiques et paramètres existants sous le contrôle de Panorama. Ou lorsque vous avez besoin de migrer des centaines de pare-feu et d'automatiser le processus. Nous n'aborderons pas toutes les nuances à ce stade, nous pouvons seulement dire que le processus n'est pas du tout difficile.

Modèles

Les modèles et les groupes de périphériques sont deux des paramètres clés qui sont les plus difficiles à comprendre au début pour quiconque utilise Panorama.

Les modèles et les groupes de périphériques sont deux des paramètres clés qui sont les plus difficiles à comprendre au début pour quiconque utilise Panorama.

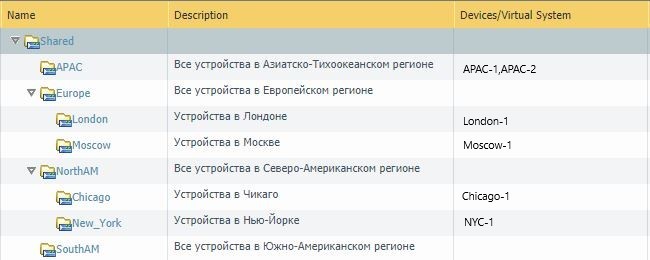

Les modèles sont des objets créés sur Panorama qui stockent des données liées aux sections Réseau et Périphérique des pare-feu.

Les modèles sont créés dans la section

Panorama > Templates. Cette section est initialement vide. Nous devons cliquer sur le bouton Ajouter et ajouter le premier modèle. Immédiatement après cela, deux nouvelles sections (Réseau et Périphérique) apparaîtront dans l'interface Web de Panorama.

Il peut y avoir plusieurs modèles, par conséquent, lorsque vous apportez des modifications aux sections Réseau et Périphérique sur Panorama, vous devez sélectionner le modèle approprié.

Menu de sélection de modèle

Template Stacks est un ensemble qui peut être formé à partir de huit modèles. Hiérarchiquement, il ressemble à 8 couches. Les paramètres de la couche supérieure sont propagés à la couche inférieure et ont une priorité plus élevée. Ils sont créés dans la même section que les modèles réguliers.

Variables de modèles

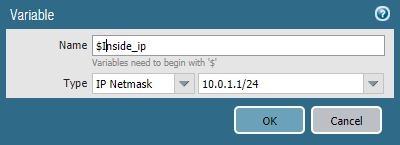

Disons que nous avons de nombreux pare-feu qui sont gérés par Panorama et ont des adresses IP internes de 10.0.1.1/24 à 10.0.100.1/24. Afin de ne pas créer 100 modèles différents pour chacun d'eux, vous pouvez utiliser la fonctionnalité de valeurs de variable.

Voyons comment faire cela en utilisant l'exemple de la situation ci-dessus.

Allons dans le menu

Panorama > Templateset créons un modèle qui sera responsable des adresses IP sur les interfaces du pare-feu. Appelons cela «Interfaces de pare-feu». Allons au menu Network > Interfaceset, après nous être assurés que le modèle que nous avons créé est sélectionné ci-dessus, nous irons aux paramètres de l'interface dont nous avons besoin, par exemple, ethernet1 / 1. Dans la section IPv4, cliquez sur le bouton Ajouter pour ajouter une valeur d'adresse IP, puis cliquez sur Nouveau XVariable. Une nouvelle variable peut être créée ici. Donnons-lui un nom et une signification.

Allons dans le menu

Panorama > Managed Devices > Summaryoù sont affichés tous nos pare-feu connectés à Panorama. Sélectionnez le pare-feu, qui, selon l'idée, devrait avoir l'adresse 10.0.2.1/24, et cliquez sur le bouton Créer dans la colonne Variables, après quoi la fenêtre Créer une définition de variable de périphérique s'ouvrira.

Choisissez Non et cliquez sur OK. La fenêtre Variables de modèle pour le nom du périphérique s'ouvre.

Ensuite, sélectionnez la variable $ Inside_IP que nous avons créée et cliquez sur le bouton Remplacer. Saisissez l'adresse IP requise 10.0.2.1/24.

Répétons ces étapes pour tous les pare-feu dont nous avons besoin, après quoi nous appliquerons la configuration

Commit > Commit and Push.

Ces actions nous ont permis, à l'aide de Panorama, de saisir différentes valeurs pour plusieurs pare-feu dans un même modèle. Nous pouvons également emprunter un chemin moins pratique en utilisant la fonctionnalité Remplacer directement sur les pare-feu. Si l'administrateur a autorisé à écraser les valeurs provenant de Panorama, alors en utilisant cette fonctionnalité localement sur le pare-feu, vous pouvez écraser la valeur transmise depuis Panorama (dans ce cas, l'adresse IP).

En fin de compte, nous pouvons ne pas définir du tout les adresses IP des interfaces sur Panorama, mais le faire localement sur chaque UIT.

Les variables (variables de modèle) peuvent être exportées vers un fichier, éditées puis importées. Cela peut être fait dans la section

Panorama > Templates. Pour ce faire, sélectionnez le modèle dont nous avons besoin et, sans l'ouvrir, cliquez surX Variable CSV > Export. Après avoir ouvert ce fichier, vous devez modifier la valeur de chaque pare-feu que nous utilisons, puis importer ce fichier de la même manière. Cette méthode est nettement plus rapide et permet de gagner du temps si nous gérons un grand nombre de pare-feu.

Groupes d'appareils

Parlons maintenant d'un concept similaire: les groupes de périphériques.

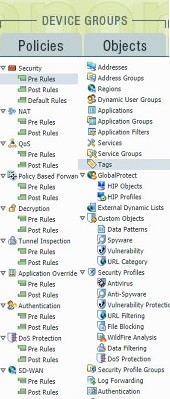

Les groupes de périphériques sont des objets créés sur Panorama qui stockent des données liées aux sections Stratégies et Objets des pare-feu.

Les groupes de périphériques sont créés dans la section

Panorama > Device Groups. Cette section est initialement vide. Nous devons cliquer sur le bouton Ajouter et ajouter le premier groupe. Juste après cela, deux nouvelles sections (Politiques et Objets) apparaîtront dans l'interface Web de Panorama.

Comme les modèles, les groupes de périphériques sont affectés à des pare-feu spécifiques. Un pare-feu peut également appartenir à une hiérarchie de groupe. Le principe est légèrement différent des modèles.

Exemple de hiérarchie de groupe

Il est à noter qu'après avoir créé le premier groupe, nous aurons un groupe commun appelé Shared, dont les paramètres s'appliqueront à tous les autres groupes.

Que se passe-t-il si vous attribuez un groupe de périphériques à un périphérique, mais pas de modèle?

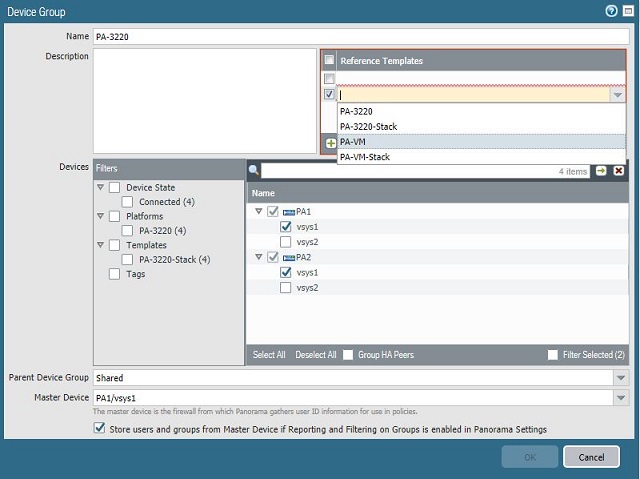

Nous pouvons rencontrer des difficultés, par exemple, lors de la création d'une nouvelle politique de sécurité: dans la section de sélection des zones, nous n'aurons rien de disponible sauf Any. Cela est dû au fait qu'il n'y a pas un seul modèle attribué à l'appareil, dans lequel ces zones seraient désignées. Une façon de résoudre ce problème consiste à utiliser les modèles de référence. Lorsque vous créez un groupe d'appareils et y ajoutez un appareil, vous avez également la possibilité de fournir un lien vers le modèle.

Modèles de référence

Nous pouvons créer un modèle dans lequel les zones seront désignées, puis simplement créer un lien vers celui-ci à partir du menu pour créer ou modifier un groupe de périphériques.

Stratégies

Comme nous le savons déjà, les groupes de périphériques gèrent également les stratégies qui sont envoyées au pare-feu depuis Panorama. Contrairement à l'éditeur habituel de politiques, nous avons ici de nouvelles sections: Règles pré, règles de publication, règles par défaut.

D'un point de vue hiérarchique, tout fonctionne comme suit (n'oubliez pas que, en plus des groupes de périphériques habituels, nous avons également un groupe partagé commun):

À première vue, cela peut sembler un peu effrayant, mais en fait, tout est beaucoup plus simple. La hiérarchie des politiques sera claire après les premières règles créées. De plus, vous pouvez toujours voir à quoi ressembleront les règles résultantes sur le terminal. Pour ce faire, vous pouvez utiliser le bouton Aperçu des règles dans la section d'édition des règles.

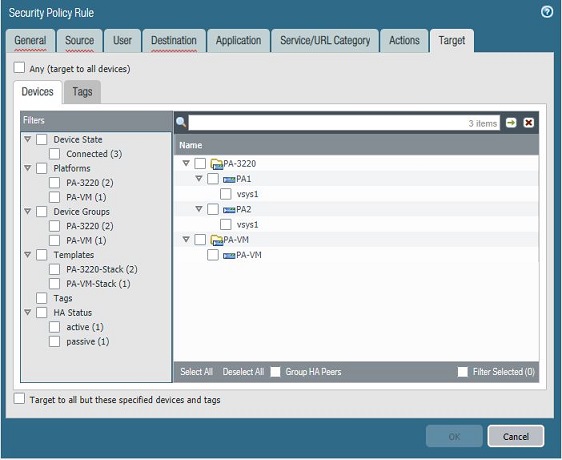

Lorsque vous créez une règle, il est également possible de sélectionner une cible pour attribuer la stratégie à un appareil spécifique. En pratique, l'auteur de l'article considère que cette fonctionnalité n'est pas la plus pratique, car elle peut prêter à confusion avec les politiques sur différents appareils lorsqu'elles sont généralement affichées dans une fenêtre. Cependant, tout dépend de la personne. Cela semblera peut-être pratique à certains.

Sélection des appareils à couvrir par la politique

Il y a aussi une fonctionnalité très intéressante pour ceux qui aiment l'ordre. Dans les paramètres Panorama, vous pouvez définir les champs obligatoires qui doivent être remplis lors de la création de règles, sinon un «échec de validation» se produira. Ceci est pratique et, par exemple, apprend aux administrateurs à toujours ajouter des descriptions aux règles qu'ils créent ou ajoutent des balises. Par la description, nous pouvons comprendre quelle était l'idée de telle ou telle règle; par balises, nous pouvons regrouper les règles, en filtrant les règles inutiles.

Globalement, cela est configuré dans le menu

Panorama > Setup > Management > Policy Rulebase Settings.

Au niveau des modèles, cela est configuré dans le menu

Devices > Setup > Management > Policy Rulebase Settings.

Enregistrement

Passons maintenant en revue les journaux.

Panorama reçoit des informations sur les journaux de deux sources: locale et distante.

Source locale - journaux envoyés par le pare-feu lui-même à Panorama. Journaux que Panorama a demandés et reçus des collecteurs de journaux et du lac de données Cortex (nous ne les aborderons pas dans cet article).

Source distante - journaux demandés au pare-feu.

Il existe également deux types de journaux: la base de données récapitulative et les journaux détaillés.

- Base de données récapitulative - le pare-feu agrège les journaux toutes les 15 minutes, les assemble (certains champs et informations sont supprimés des journaux) et les envoie à Panorama, même si les règles de transfert des journaux ne sont pas configurées. Ces journaux contiennent des informations sur les statistiques des applications, les menaces, le trafic, l'inspection des tunnels et le filtrage d'URL.

- Journaux détaillés - ces journaux contiennent des informations complètes et tous les champs. Panorama demande ces journaux au pare-feu lui-même. De plus, pour leur présence sur les pare-feu, les paramètres de transfert des journaux doivent être configurés.

L'interface de visualisation des journaux elle-même est presque identique à ce que vous voyez sur les pare-feu. Il y a ACC, et le tableau de bord habituel, et la section Moniteur. Et même les sections pour générer des rapports sont les mêmes.

Rechercher des problèmes

Examinons maintenant les problèmes de débogage au plus haut niveau.

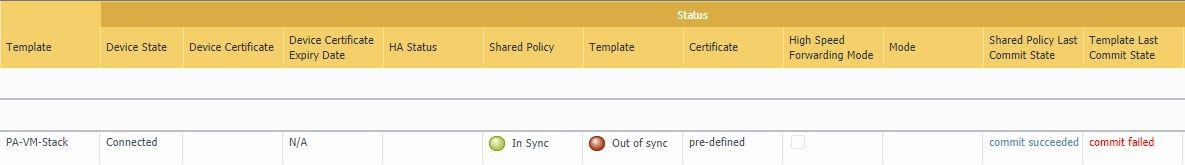

Il vaut la peine de consulter souvent la section Résumé du périphérique. Vous y trouverez des informations sur l'état des appareils connectés à Panorama. Par exemple, nous pouvons voir la situation suivante:

Dans ce cas, nous voyons que la configuration du pare-feu est désynchronisée avec Panorama en raison d'une erreur "commit failed". Les informations sur les causes de cette erreur peuvent être consultées en cliquant sur le lien rouge d'échec de la validation.

au menu

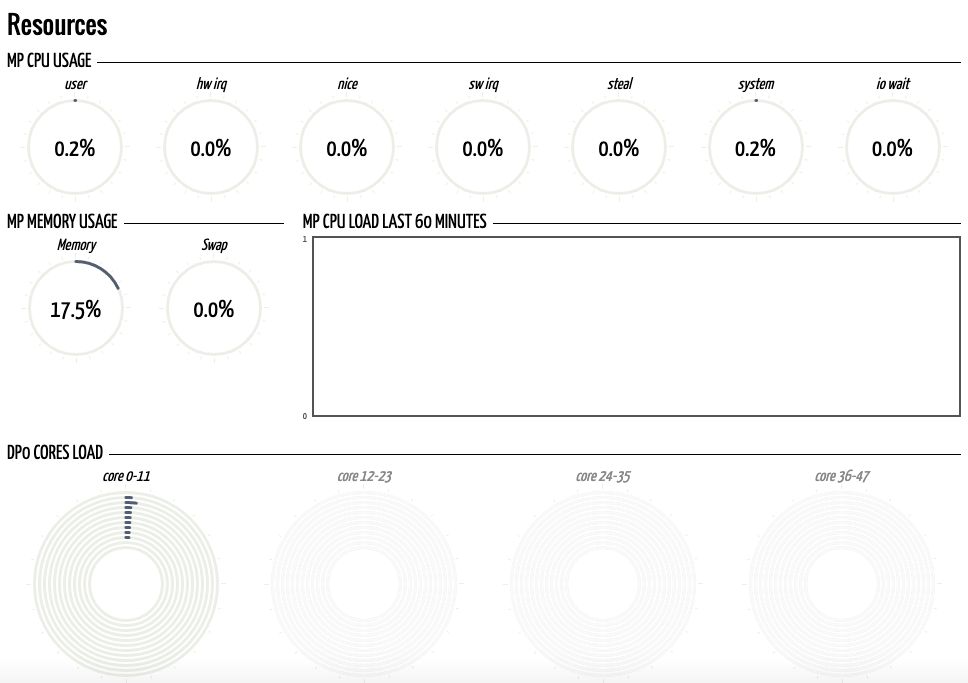

Panorama > Managed Devices > Healthvous pouvez obtenir des informations sur l'état des appareils: le débit, le nombre de nouvelles sessions par seconde, le nombre total de sessions, la charge du processeur sur le plan de données et le plan de gestion, l'utilisation de la mémoire, le nombre de journaux par seconde, l'état des ventilateurs et des alimentations. De plus, toutes ces informations peuvent être visualisées sous forme de graphiques.

Puisque nous avons mentionné les ressources et le débogage, dans le cadre de cet article, nous mentionnerons un merveilleux plugin pour le navigateur Chrome appelé Pan (w) achrome... Il s'allume après avoir entré les informations d'identification dans l'interface Web du pare-feu. Dans le plugin, vous pouvez afficher des informations générales sur l'état de l'appareil et obtenir non seulement des informations plus détaillées sur le chargement des ressources que celles que nous verrons sur Panorama, mais même afficher des statistiques sur certains compteurs (la liste complète ne rentre pas dans la capture d'écran):

Bien sûr, ces informations sous une forme beaucoup plus détaillée et avec une description des compteurs peuvent être trouvées via la CLI de l'appareil, cependant, ceci est une rubrique distincte pour un autre article sur le débogage. Ce plugin vous permettra d'évaluer visuellement dans un format graphique ce qui se passe avec un appareil particulier. Et pour 70% des problèmes émergents, cela peut suffire.

Eh bien, revenons aux problèmes «terrestres». Et l'un des problèmes les plus courants associés à la connectivité de Panorama aux pare-feu. Pour ce faire, nous devons vérifier la disponibilité des ports suivants:

- 3978 - Communication panoramique avec les pare-feu et les collecteurs de journaux;

- 28443 - mise à jour du logiciel de Panorama vers les appareils esclaves;

- 28 - communication entre les nœuds Panorama HA (cryptée);

- 28260, 28769 - communication entre les nœuds Panorama HA (non chiffrée).

N'oubliez pas non plus que les erreurs peuvent être visualisées sur le pare-feu dans la section Moniteur

> Logs > System, en les filtrant à travers un filtre ("la description contient Panorama").

Remplacement des appareils

Enfin, abordons une situation peu courante, comme le remplacement des pare-feu connectés à Panorama. Oublions les nuances de transfert de licences d'un ancien appareil vers un nouveau (vous pouvez lire à ce sujet dans les manuels officiels sur la demande «comment transférer des licences vers un appareil de rechange») et passer directement à la séquence de configuration:

- Nous faisons la configuration de base du nouveau pare-feu. Nous devons nous assurer que nous avons configuré l'accès via l'interface mgmt et que les versions de PAN-OS correspondent. Il vaut également la peine de vérifier les versions de signature dans la section des mises à jour dynamiques.

- Nous exportons "l'état de l'appareil" de l'ancien appareil via Panorama. Nous allons à la ligne de commande et exécutons l'une des commandes suivantes (en fonction du protocole pris en charge sur le serveur, où nous allons exporter la configuration):

> scp export device-state device <old-serial#> to <login>@<serverIP>:<path>

ou:

> tftp export device-state device <old-serial#> to <login>@<serverIP>:<path>

, :

> replace device old <old-serial#> new <new-serial#> - «device state» .

Device > Setup > Operations > Import device state. - Commit.

Bien sûr, nous n'avons parcouru que le sommet des paramètres Panorama et n'avons pas touché à de nombreuses nuances. Cependant, comprendre le haut vous permettra de connecter des pare-feu à Panorama, de comprendre ses fonctions de base et de commencer vous-même une personnalisation plus granulaire.

Si ce sujet s'avère intéressant pour vous, dans les articles suivants, nous essaierons de couvrir plus en détail les problèmes de débogage (dépannage) qui sont généralement transmis au support technique ou à l'ASC (Authorized Support Center) pour solution et qui sont absents des manuels officiels du fabricant disponibles pour les clients ordinaires.

Nous pouvons aborder des sujets tels que:

- CLI. Nuances et hacks de vie.

- Utilisation du fichier de support technique pour le dépannage.

- Logique de flux.

- Capturez des paquets.

- Diagnostic des paquets.

- Dépannage du trafic entrant. VPN, Ike, IPsec.

- Dépannage du trafic de transit.

- Services système (DAEMONS).

- Dépannage des certificats et des inspections SSL.

- Dépannage de l'ID utilisateur.

- Dépannage GlobalProtect.

Laissez des commentaires si vous êtes intéressé par ce sujet.