Aujourd'hui, nous allons commencer par le fait qu'à un moment donné, j'ai décidé, au lieu de m'entraîner sur des machines vulnérables, de tester mon propre routeur Wi-Fi pour détecter les vulnérabilités, ce que j'ai reçu en 2015. Ensuite, il y avait un tarif très populaire avec Beeline, quand, avec la connexion Internet, le routeur Wi-Fi lui-même a été loué pour 1 rouble, que j'ai décidé de tester.

Routeur Smart Box, la dernière version du micrologiciel est la 2.0.38 (version du micrologiciel 2017), depuis lors, il n'y a pas eu de mises à jour.

Début

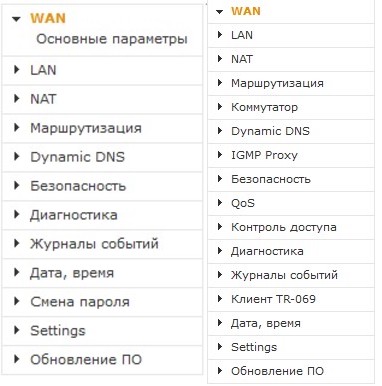

Par défaut, le routeur a 2 comptes admin et SuperUser, peu de gens le savent, mais il y a des informations à ce sujet dans les sources ouvertes. Le mot de passe de l'utilisateur SuperUser est le numéro de série du routeur et se trouve dans les paramètres de l'onglet «Paramètres avancés> Informations» ou sur l'autocollant sous le routeur. En conséquence, l'utilisateur SuperUser dispose de plus d'options pour configurer le routeur.

Utilisateur admin / SuperUser

Le routeur dispose de plusieurs types de comptes «Utilisateur, administrateur et fabricant», respectivement, ils ont des privilèges différents en termes de configuration du routeur et nous en prenons note.

Injection de commande du système d'exploitation

Oui, le routeur a une vulnérabilité d'injection de commande.

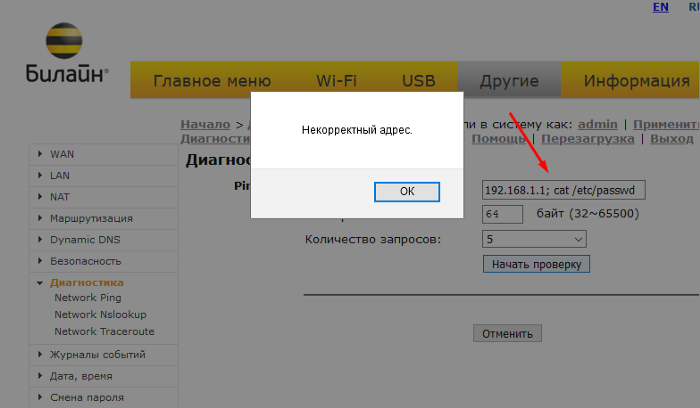

Tout d'abord, nous nous connectons et allons dans "Paramètres avancés> Autres> Diagnostics" et nous pouvons Ping, nslookup et traceroute en utilisant les fonctions de routeur intégrées. Essayons de ping et exécutons ainsi une autre commande.

Protection côté client

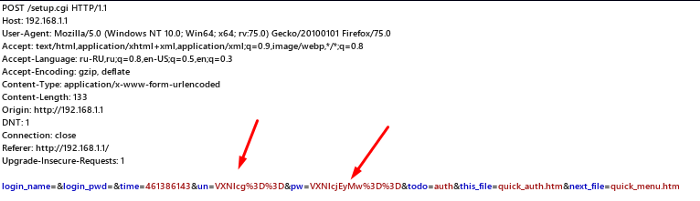

Comme nous pouvons le voir, nous sommes avertis que l'adresse est incorrecte, mais cette protection ne fonctionne que côté client. Si nous interceptons la demande et la modifions, nous contournerons cette protection. Et je le ferai en utilisant l'outil pro Burp Suite.

Nous interceptons la demande et modifions son

Nous interceptons la demande et modifions son

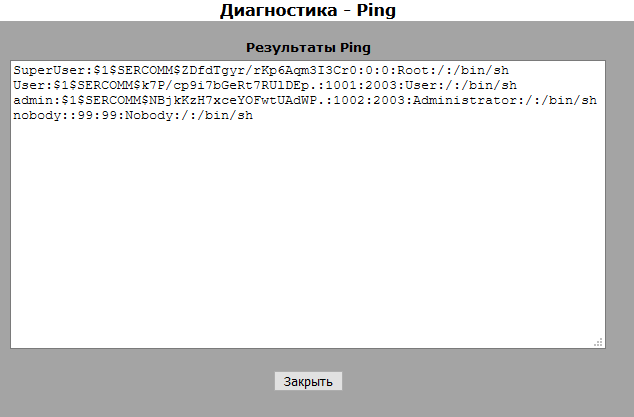

résultat

Comme nous pouvons le voir, au lieu de ping, une commande complètement différente a été exécutée, ce que nous avons indiqué lors de l'interception de la requête. Ici, nous voyons que le routeur a 3 comptes (SuperUser, User, admin), j'ai créé moi-même l'utilisateur User. Par défaut, il n'y aura que 2 utilisateurs (SuperUser et admin). Avec l'aide de cette vulnérabilité, j'ai découvert l'utilisateur SuperUser, puis j'ai été très surpris et c'est devenu très intéressant pour moi.

Cette vulnérabilité est présente dans nslookup et traceroute et est exploitée de la même manière, en interceptant une requête. Ci-dessous, je joins une vidéo PoC avec l'exploitation des vulnérabilités.

Ping

Nslookup

Traceroute

Rappelez-vous qu'au début nous avons pris note qu'il existe 3 types de comptes? Ainsi, quel que soit le type de compte, les commandes sont exécutées avec les privilèges SuperUser, ce qui nous donne plus d'options. Et oui, la vulnérabilité est présente dans tout type de compte (utilisateur, administrateur et fabricant).

Services vulnérables

Le routeur dispose de 3 services «OpenSSH 5.2, FTP vsftpd 3.0.2 et Samba 3.0.22». Les services sont d'anciennes versions et de nombreuses vulnérabilités y ont été trouvées à tout moment. Pour que vous compreniez, au moment d'écrire ces lignes, les dernières versions des services (OpenSSH 8.2, FTP vsftpd 3.0.3 et Samba 4.12.0). J'ai sélectionné quelques exploits pour ces services à des fins de test et nous commencerons dans l'ordre.

OpenSSH (5.2)

La vulnérabilité CVE-2016–6515 permet un déni de service DoS.

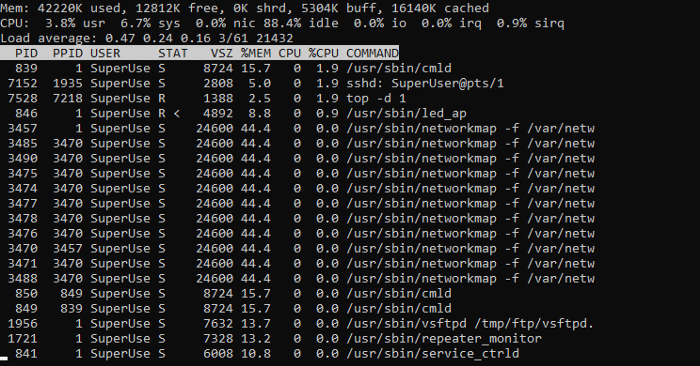

Je me connecte au système du routeur via SSH et j'utilise la commande top pour surveiller la charge du processeur, regarder le champ (CPU) et exploiter la vulnérabilité.

Dans l'état normal

Après avoir exploité la vulnérabilité

En conséquence, les pages Web peuvent prendre un certain temps à se charger, et même à un moment donné, le routeur peut se figer et même redémarrer. Mais j'ai eu un cas drôle quand, lors de l'exploitation de cette vulnérabilité, mon ordinateur est allé en redémarrage avec un écran bleu de la mort (Sad smiley), c'était très inattendu et étrange: D

Ci-dessous je joins une vidéo PoC avec l'exploitation de cette vulnérabilité.

Opération CVE-2016–6515

Samba (3.0.22)

La vulnérabilité smb loris qui pourrait entraîner un déni de service DoS. Cette vulnérabilité peut être exploitée à l'aide de metasploit, elle se trouve sur le chemin «auxiliaire / dos / smb / smb_loris». En conséquence, le routeur redémarrera.

Ci-dessous, une vidéo PoC de l'exploitation de la vulnérabilité.

Exploitation SMB_Loris

FTP (vsftpd 3.0.2)

La vulnérabilité CVE-2015-1419 vous permet de contourner les restrictions d'accès. Malheureusement, je n'ai pas trouvé l'exploit, mais il a aussi lieu.

https

Oui, le routeur a la possibilité d'activer une connexion sécurisée. Si je comprends bien, le protocole de cryptage SSL 2.0 ou 3.0 est utilisé et le certificat est auto-signé, ce qui est tout à fait normal pour les routeurs locaux. Et en termes de sécurité, SSL est depuis longtemps obsolète et non sécurisé. Il existe maintenant des options plus sécurisées comme TLS 1.3

Autres points faibles

Lors de l'authentification dans le routeur, le login et le mot de passe sont encodés en base64, ce qui facilite leur décodage. Étant donné que le protocole https n'est pas utilisé par défaut, pour une connexion cryptée, l'encodage du login et du mot de passe est au moins une sorte de protection.

Il vaut mieux laisser les données être transmises dans un état codé que complètement ouvertes. Franchement, au début, ce moment m'a égaré, et ce n'est qu'après un certain temps que j'ai réalisé que les données sont encodées.

L'identifiant et le mot de passe sont transmis dans un état codé.Après le

décodage,

j'attache la vidéo PoC avec le décodage ci-dessous.

Décodage en base64

Il ne sera pas difficile pour les cybercriminels d'écouter le réseau et, à l'aide de l'analyse du trafic, d'identifier le nom d'utilisateur et le mot de passe et de les décoder.

Contacter Beeline

Au départ, je les ai contactés en utilisant un chat en ligne et ils m'ont recommandé d'appeler et de poser toutes les questions là-bas, ce que j'ai fait.

J'ai posé juste quelques questions et voici l'essentiel: le routeur Smart Box n'est plus pertinent et les mises à jour ne seront plus publiées. Et comme je l'ai écrit au tout début, il a cessé de se mettre à jour depuis 2017, c'est à ce moment que sa dernière mise à jour a eu lieu. Comme l'a mentionné l'opérateur Aleksey (si vous lisez ceci, un grand bonjour à vous) que le routeur Smart box one est toujours pris en charge et si quelqu'un y trouve une vulnérabilité, il peut appeler en toute sécurité et les informations seront transférées au service de sécurité. Si je comprends bien, la Smart box one est le prochain modèle après la Smart box.

Résultat

Le routeur lui-même est bon, mais en termes de sécurité, il est malheureusement obsolète. Si vous l'utilisez, il est recommandé de désactiver des services tels que SSH, FTP et Samba, car il s'agit d'anciennes versions et de nombreuses vulnérabilités y ont été trouvées et il est dangereux de les utiliser, en particulier sur le réseau mondial. Mieux encore, changez le routeur pour un modèle plus récent (quel que soit le fournisseur) qui sera pris en charge en termes de mises à jour de sécurité.

Enfin, passons à Shodan et voyons combien de routeurs Smart Box sont disponibles sur le réseau mondial.

Comme on peut le voir, un total de 79 appareils ont été trouvés, et cela tient également compte du fait que j'ai un compte en version gratuite, sans abonnement. En conséquence, avec un abonnement, il y aura beaucoup plus de résultats et d'opportunités. Il convient également de considérer que des routeurs Smart Box de différents modèles sont disponibles dans le réseau mondial, comme nous le voyons à droite. Ainsi, la plupart des routeurs Smart Box (peu importe le modèle de routeur) utilisent les mêmes versions de services vulnérables que j'ai décrites ci-dessus et sont disponibles sur le réseau mondial, ce qui pose une menace pour la sécurité.

La vulnérabilité OS Command Injection a reçu l' identifiant CVE «CVE-2020-12246».

À la fin de l'article, je voudrais donner quelques conseils aux lecteurs:

- Mettez à jour le firmware de vos routeurs

- Désactivez les services que vous n'utilisez pas

- Suivez l'activité sur votre réseau

La sécurité du routeur est vraiment importante, car de nombreux appareils y sont connectés, et ces appareils peuvent devenir la cible d'attaquants pour compromettre.

L'article est tiré de mon blog .