Le développement de l'informatique évolue dans diverses directions, sans se limiter aux phénomènes de la physique classique, de l'électronique, de l'optique et maintenant de la mécanique quantique.

La connaissance du problème de la cryptologie quantique et des problèmes qui lui sont proches (pas seulement dans les publications) a montré qu'il existe certaines lacunes et lacunes dans sa description et sa présentation. Décrivant les spécificités d'un phénomène physique particulier, un objet, l'auteur ignore son environnement, même le plus proche qui a un impact direct sur l'objet (souvent une influence inquiétante). Ce n'est pas un reproche aux auteurs, leur droit de présenter comme ils le présentent. C'est plutôt mon motif de rejoindre le courant général de la conscience. Le côté matériel matériel des phénomènes quantiques se manifeste d'une manière ou d'une autre et l'ignorer peut avoir un effet négatif significatif. Ce que cela veut dire? Implémentation matérielle d'ordinateurs quantiques (QC), de registres, de qubits individuels - dont tous les QC sont constitués. Partage utilisateur des résultats obtenus à travers les réseaux de communication et, enfin, protection,l'intégrité et la disponibilité de tels résultats de l'intrus sont également des problèmes.

Cryptologie quantique et sujets connexes

Une nouvelle direction de la physique - l'information quantique - est née à la jonction de la mécanique quantique, de l'optique, de la théorie et de la programmation de l'information, des mathématiques discrètes, de la physique des lasers, de la spectroscopie et comprend les questions des systèmes de communication quantique, l'informatique quantique, les ordinateurs quantiques, la téléportation quantique et la cryptologie quantique, les problèmes de décohérence et spectroscopie de molécules uniques et de centres d'impuretés.

Même sans toucher à la cryptologie, la physique quantique s'appuie et utilise un si grand nombre de phénomènes physiques classiques pour décrire ses concepts et phénomènes, qui en physique scolaire (et peut-être en physique universitaire) ont été «galopés» ou même passés par ce presque tous les concepts (comme familier) nécessite des explications en raison des nouvelles découvertes et réalisations des dernières années, ce qui est pratiquement impossible à faire dans le cadre de l'article. Mais cette sélection de matériel est le problème de l'auteur, pas du lecteur.

Dans la théorie de la cryptologie (cryptographie + analyse cryptographique), plusieurs périodes (étapes) de développement peuvent également être distinguées. Cryptologie symétrique ancienne (clé unique, les deux côtés du canal de communication utilisent la même clé); cryptologie asymétrique ou à deux clés (un message est crypté avec une clé publique et décrypté avec une autre - avec une clé privée). Finalement,

la prochaine étape du développement de la cryptologie couvre le présent et a commencé avec la réalisation de la possibilité de construire un ordinateur quantique (QC) et la cryptologie quantique.

Les experts de la cryptologie classique ont compris et reconnu qu'un tel ordinateur est un outil puissant pour l'analyse cryptographique des chiffrements, qui en quelques secondes sera capable de casser un chiffrement classique de n'importe quelle force. Mais ils ont vu l'autre côté (positif) des possibilités d'ouverture - la possibilité de construire une cryptographie quantique avec des chiffrements pratiquement incassables.

L'idée de la cryptographie quantique est née presque simultanément avec l'idée d'utiliser des objets quantiques pour les calculs, c'est-à-dire avec l'idée de créer un ordinateur quantique et un système de communication utilisant des canaux quantiques avec les traditionnels.

Le canal quantique du système de communication et ses éléments

Aujourd'hui, nous vivons déjà dans un monde de réseaux quantiques qui s'étendent sur des milliers de kilomètres et se déplacent dans l'espace. Le marché mondial des systèmes de communication quantique commerciaux est dominé par trois sociétés: les chinois Qasky et QuantumCTek, ainsi que le Swiss ID Quantique (depuis 2001). Ils fournissent pratiquement tout le spectre de solutions et de composants, des sources et détecteurs de photons uniques, des générateurs de nombres aléatoires quantiques aux dispositifs intégrés. En Russie, un tel réseau reliait deux bureaux de Gazprombank en 2016, situés à une distance d'environ 30 kilomètres l'un de l'autre. La même année, la RPC a lancé le satellite QUESS - Expériences quantiques à l'échelle spatiale, qui a fourni une distribution quantique de clés sur une distance de plus de 7600 km entre les observatoires de Pékin et de Vienne.

Schéma de canal de communication quantique

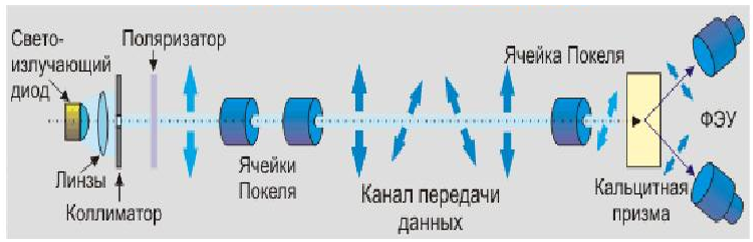

Figure 1. Diagramme schématique d'un canal quantique et d'un protocole de distribution de clés quantiques

L'idée et la mise en œuvre de la cryptographie quantique sont illustrées à la figure 1. Dans l'image de gauche - le côté d'envoi du message, à droite - le côté de réception. Les éléments nécessaires importants du système sont les photomultiplicateurs, qui agissent comme des photodétecteurs, des cellules Pockels (Pockel), un prisme de calcite (Wollaston) et un polariseur. Bien sûr, sans le reste des éléments: une diode électroluminescente basée sur un point quantique (laser), des lentilles, un collimateur, une fibre optique et un flux de photons, le système ne peut pas être construit, mais ces éléments sont bien connus, utilisés depuis longtemps et dans de nombreux systèmes à des fins complètement différentes. Un canal quantique avec satellites est implémenté sans fibre optique.

Nous allons faire des explications pour les éléments individuels du circuit.

Le photon est une particule élémentaire, un quantum de rayonnement électromagnétique sous forme d'ondes électromagnétiques transversales et un vecteur d'interaction électromagnétique. C'est une particule sans masse qui ne peut exister dans le vide qu'en se déplaçant à la vitesse de la lumière. La charge électrique du photon est également nulle. Un photon ne peut être que dans deux états de spin avec une projection de spin sur la direction du mouvement (hélicité) ± 1. Muon est le quantum du champ de muons. Le photon est un quantum du champ électromagnétique. En physique, les photons sont désignés par la lettre γ.

Diode électro-luminescente. En 2001, Andrew Shields et ses collègues de TREL et de l'Université de Cambridge ont créé une diode capable d'émettre des photons uniques. Cela a permis de transmettre des photons polarisés sur de longues distances. La démonstration expérimentale a pu transmettre des données cryptées à un débit de 75 Kbps - alors que plus de la moitié des photons ont été perdus.

La cellule de Pockels (parfois appelée cellule de Pockel) est un cristal placé entre deux nicols croisés. Nicoli ne transmet pas de lumière en l'absence de champ électrique, et lorsque le champ est appliqué, la transmission apparaît. Le champ externe (lignes de force) peut être perpendiculaire à la propagation de la lumière (modulateur transverse) ou parallèle (modulateur longitudinal).

L'effet Pockels (l'effet porte le nom de F. Pockels, qui a étudié ce phénomène en 1893) est le phénomène d'un changement de l'indice de réfraction de la lumière dans les cristaux (supports optiques) lorsqu'ils sont exposés à un champ électrique constant ou alternatif. Il diffère de l'effet Kerr en ce qu'il est linéaire dans le champ, tandis que l'effet Kerr est quadratique. L'effet Pockels n'est observé que dans les cristaux qui n'ont pas de centre de symétrie: en raison de la linéarité, lorsque la direction du champ change, l'effet devrait changer de signe, ce qui est impossible dans les corps à symétrie centrale.

L'effet est clairement visible dans les cristaux de niobate de lithium ou d'arséniure de gallium.

L'effet Pockels, comme l'effet Kerr, est pratiquement sans inertie (vitesse de l'ordre de 10-10de). Pour cette raison, il trouve une utilisation active dans la création de modulateurs optiques. La mise en œuvre pratique de l'effet est réalisée par des cellules de Pockels.

Un point quantique (QD) est un morceau miniature de matériau semi-conducteur de 15 nm de diamètre et 5 nanomètres (nm) d'épaisseur, qui, lorsqu'un courant lui est appliqué, ne peut capturer qu'une paire d'électrons et de trous.

Il existe deux méthodes principales pour créer des points quantiques:

- épitaxie - une méthode de croissance de cristaux sur une surface de substrat:

- épitaxie par faisceau moléculaire et par faisceau;

- épitaxie en phase gazeuse;

- synthèse en colloïde, dans laquelle les substances sont mélangées en solution.

La synthèse colloïdale peut être utilisée pour obtenir des nanocristaux revêtus d'une couche de molécules tensioactives adsorbées. Ainsi, ils sont solubles dans les solvants organiques, après modification - également dans les solvants polaires.

Les composés sont principalement cultivés à partir des groupes éléments III (Ga, Al, In) et V (As, P, Sb) du tableau périodique - les groupes sont désignés AIII BV (ou A 3 , B 5 ). Des lasers à semi-conducteurs et des transistors micro-ondes ont été créés sur la base de tels QD.

Les points quantiques fluorescents obtenus par synthèse colloïdale sont particulièrement intéressants, par exemple les points quantiques à base de chalcogénures de cadmium, en fonction de leur taille, fluorescent de différentes couleurs. Le phénomène est familier dans la pratique même aux enfants, car il est largement utilisé dans les téléphones portables.

Propriétés physicochimiques des points quantiques

Un large spectre d'absorption, qui permet d'exciter des nanocristaux de différentes couleurs avec une seule source de rayonnement. Un pic de fluorescence étroit et symétrique (sans «queue» dans la région rouge, comme dans les colorants organiques, la demi-largeur du pic de fluorescence est de 25-40 nm), qui donne une couleur pure: 2 nm points - bleu, 3 nm - vert, 6 nm - rouge.

Haute luminosité de fluorescence (rendement quantique> 50%). Photostabilité élevée.

Fonctionnement d'un canal de communication quantique (système). Les photons individuels de la diode électroluminescente sont focalisés par la lentille et passent à travers le collimateur, après quoi ils pénètrent dans le dispositif de polarisation, où ils sont polarisés au type requis (un de 4 (|, -, \, /)) à l'aide d'une clé de chiffrement. Les photons se déplacent, en maintenant la polarisation, le long du canal du système de communication et du côté récepteur traversent à nouveau la cellule de Pockels, après quoi ils tombent sur un prisme de calcite (Wollaston), qui divise un seul flux de photons en deux, dirigeant chacun vers sa propre PMT. Ce dernier, à l'aide de la clé de chiffrement, lit les informations, les convertissant en message pour le destinataire.

Prérequis pour l'informatique quantique

L'idée de l'informatique quantique a été exprimée en 1980 par Yu. I. Manin [1] et en 1982 dans un article de R. Feynman [2]. L'émergence de la mécanique quantique, dans le cadre de laquelle des résultats ont été obtenus, inexplicables par la mécanique classique, a été le moteur du développement non seulement de la physique, mais aussi d'un certain nombre d'autres domaines scientifiques, dont la communication quantique, le calcul, la cryptologie.

Pour faciliter la description des concepts et phénomènes quantiques dans le calcul et la manipulation de variables par analogie avec un bit binaire numérique (chiffres binaires = bit), le concept de bit quantique est introduit - un qubit.

Plusieurs modèles physiques de l' informatique quantique sont également nommés: pièges à ions, qubits photoniques, qubits topologiques, etc.

Définition... Un qubit est la plus petite information stockée dans un ordinateur quantique. Conformément aux lois de la mécanique quantique, un qubit peut être simultanément dans deux états propres, notés | 0⟩ et | 1⟩.

Un qubit peut être n'importe quel système quantique à deux niveaux, par exemple, une particule quantique avec un spin ± ½ dans un champ magnétique constant (électron, noyau, photon). Dans ce cas, l'état du qubit peut être spécifié par la superposition A | 0⟩ + B | 1⟩, où A et B sont des nombres complexes satisfaisant à la condition | A | 2 + | B | 2 = 1, c'est-à-dire la particule passe dans l'un des états propres avec des probabilités de transition | A | 2 en 0 et | B | 2 en 1. La technique de calcul avec des qubits est suffisamment détaillée ( ici )

Les amplitudes des probabilités sont décrites par les formules: A = cos (½θ); B = -e iφ sin (½θ).

Construction Qubit. Le QC peut être créé en utilisant la technologie de circuit intégré planaire au silicium nanométrique. Dans ce cas, les exigences pour isoler les qubits de tout degré de liberté conduisant à la décohérence doivent être satisfaites. Si nous considérons les qubits comme des spins sur un donneur dans un semi-conducteur, alors les spins nucléaires dans la matrice représentent un grand réservoir avec lequel les spins du donneur peuvent interagir.

Les spins dans la matrice doivent être dans l'état I = 0.Cette exigence importante exclut tous les semi-conducteurs des types AIII BV pour la synthèse matricielle, puisque seul le silicium a un isotope stable 28Si avec spin I = 0. Une autre exigence est le refroidissement profond, la température doit être si basse que l'ionisation du donneur est exclue. Une exigence importante dans le cas de la considération de deux qubits ou plus est l'exigence de chevauchement des régions des fonctions d'onde quantiques de Schrödinger.

Le donneur de Si (silicium) de spin I = 1/2 est un seul atome de 31 P (phosphore). Pour le système 28 Si: 31 P à T = 1,5 K et une faible concentration de 31 P, le temps de relaxation du spin de l'électron est d'environ 1000 secondes et le temps de relaxation du spin nucléaire est de 31P dépasse 10 heures. Les calculs quantiques sont possibles pour les spins nucléaires lorsqu'ils sont localisés sur un donneur chargé positivement dans une matrice semi-conductrice. Leur température doit être suffisamment basse (3-5 millikelvin), à laquelle l'ionisation du donneur est exclue.

L'état d'un photon ne peut pas être lu (mesuré) deux fois. Une tentative "d'intercepter" le message sera remarquée. Lors de l'identification (de la mesure) de l'état actuel d'un qubit {| 0⟩ ou | 1⟩}, les états doivent être physiquement distinguables et estimés par des probabilités. De telles probabilités servent indirectement à estimer l'état initial (avant mesure) du qubit. Les Qubits peuvent être considérés comme des vecteurs unitaires dans un espace vectoriel complexe à deux dimensions avec une base fixe orthogonale {| 0⟩} et {| 1⟩}. La théorie quantique des champs considère les particules comme des oscillations (quanta) de champs. Le photon est un quantum du champ électromagnétique. Muon est muonique.

Une superposition d'états est quelque chose comme une liste de tous les états possibles d'un objet quantique (disons un photon). Avant qu'il ne soit mesuré. Ce n'est pas tout à fait une onde et pas tout à fait une particule, mais quelque chose d'autre qui a des propriétés similaires - «ondulation, ondelette».

Lorsque plusieurs qubits (registre de qubits) sont considérés simultanément, un changement d'état d'un des qubits entraîne un changement d'état des autres. Ils changent selon le premier.

Cette connexion est appelée intrication d'états, et l'ensemble des qubits est interprété comme un registre quantique rempli d'un ordinateur quantique. Ce registre peut être dans divers états et implémenter des échanges et des dépendances physiques subtiles entre qubits.

Exigences pour le CQ

Les exigences et les conditions générales pour créer un CQ à l'état solide sont également formulées:

- «» ( );

- (100…1000Å) , , ;

- , (- );

- , () , ;

- , , ∆ = µgB, ∆N = =µNgNB, – , µ, µN – ; gN, g – g – ;

- () ;

- ( ), ;

- - - n- ;

- «» , , , , , CNOT π⁄8. .

Exigences pour le traitement des informations quantiques et leur transmission (échange):

a) Le système doit avoir la capacité de convertir de manière fiable les données stockées sous forme de qubits stationnaires (de calcul) en qubits de réseau (transmis) (par exemple, des photons) et vice versa.

b) Le système doit être capable de transférer correctement les qubits du réseau entre les points d'extrémité.

Création du QC et de ses éléments

Les ordinateurs quantiques se développent à un rythme rapide. Les QC sont créés sur plusieurs principes différents: RMN - résonance magnétique nucléaire, ESR - résonance de spin électronique, spin nucléaire dans le silicium. Une particule qui génère un qubit peut être un électron, un noyau, un photon, capable de changer l'état de spin.

Un ordinateur quantique (QC) est un dispositif à semi-conducteur (semi-conducteur) qui utilise des phénomènes physiques quantiques et les propriétés des spins électroniques (nucléaires) pour effectuer des calculs afin de résoudre des problèmes

Il existe de nombreuses plates-formes sur lesquelles construire un ordinateur quantique universel. Cependant, chaque approche a ses inconvénients. Par exemple, les qubits supraconducteurs ont des temps de cohérence courts par rapport aux autres réalisations, et les atomes froids sont difficiles à construire un grand ordinateur quantique.

Les points quantiques sont une implémentation prometteuse des qubits, mais ils posent également de nombreux problèmes. L'un d'eux est une mesure qualitative des qubits, qui ne détruit pas l'état quantique du système. Dans ce contexte, les électrons uniques dans les points quantiques sont considérés comme des qubits, et les états 0 et 1 sont décrits par le spin électronique.

Un ordinateur quantique sur des spins nucléaires en silicium

Les développeurs QC avaient quelque chose sur quoi s'appuyer dans leurs activités. La technologie des circuits intégrés planaires au silicium à l'échelle nanométrique fonctionne, les exigences fonctionnelles sont répertoriées, les limites et les conditions sont principalement définies. Le système Si: 31 P a été étudié de manière exhaustive il y a environ 60 ans dans des expériences sur la double résonance électron-nucléaire.

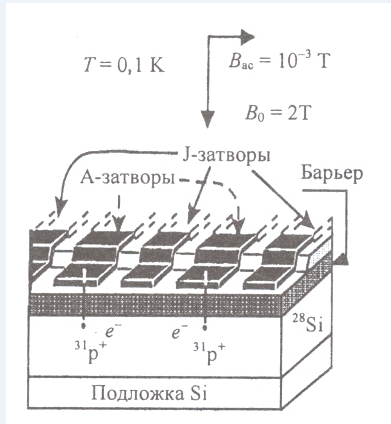

Figure A - Deux qubits dans un registre unidimensionnel (deux donneurs de 31 P avec des électrons liés intégrés dans 28 Si)

À une faible concentration de 31 P et à T = 1,5 K, le temps de relaxation du spin électronique est d'environ 1000 s et le temps de relaxation du spin nucléaire est de 31 P dépasse 10 heures. Lorsque la température chute à 0,1 K, hors ionisation du donneur, la fonction d'onde électronique se concentre au niveau du noyau donneur, ce qui conduit à une interaction hyperfine entre les spins du noyau et l'électron. La plaque de silicium est placée dans un champ magnétique constant Bo≥2T.

Deux qubits dans un registre unidimensionnel contiennent deux donneurs de 31 P avec des électrons liés incorporés dans 28Si. Ils sont séparés des grilles métalliques de contrôle en surface par une couche de SiO 2 . A - les électrodes contrôlent (définissent) la fréquence de résonance du qubit de spin nucléaire; Les portes J contrôlent l'interaction des électrons des spins nucléaires voisins.

Ordinateur quantique de résonance de spin électronique

Lors de l'utilisation d'ESD, la pureté de l'isotope de la matrice de silicium n'est pas critique. Selon un certain nombre d'indicateurs, l'ESR est préférable au spin nucléaire, un champ magnétique de 2 T (Tesla) fournit une fréquence ESR de 56 GHz, et en raison de l'énergie Zeeman élevée, les spins d'électrons permettent un fonctionnement jusqu'à des fréquences de la gamme gigahertz. Les spins nucléaires ne dépassent que 75 kHz. À T = 1 K, les spins des électrons (contrairement aux spins nucléaires) sont complètement polarisés. Au lieu du silicium, on utilise des hétérostructures Si / Ge, ce qui permet de contrôler la masse effective de l'électron donneur. Les portes en J des cellules ne sont pas nécessaires. Pour les mesures (lecture des résultats), on peut utiliser non pas des transistors à un électron, mais des transistors à effet de champ ordinaires à basse température.

Figure B - Illustration de la méthode de détection de l'état de spin d'un électron

Une personne ne peut pas observer directement les états des qubits et des registres quantiques. Lorsqu'une tension est appliquée à la fois des électrons et la grille antiparallèle (état singulet) dos (gauche et droite) sont associés à un seul et même donneur (D - state) .Ils peut exécuter des transitions dans un nouvel état, qui produit un courant électrique qui mesuré avec un dispositif capacitif (transistor à un électron). Ceci assure la détermination de l'état de spin de l'électron et du noyau donneur 31 P. Dans ce cas, le principe de Pauli est réalisé.

Figure C - Schéma de l'interaction d'échange entre deux qubits (fonctionnement à deux qubits)

Avec une augmentation de la tension de grille, l'énergie de liaison diminue et le rayon de Bohr des donneurs de type hydrogène augmente. Dans le plan xy, les électrons peuvent être attirés électrostatiquement vers l'une des barrières formées par des couches B de composition Si 0,23 Ge 0,77 . Le potentiel de Coulomb diminue V = -q / √ (r 2 + d 2 ), où r 2 = x 2 + y 2 est le carré de la distance horizontale du donneur, et d est la distance verticale de la barrière au donneur.

Dans ce cas, l'énergie de la liaison coulombienne des électrons diminue et le chevauchement de leurs fonctions d'onde augmente, permettant d'effectuer des opérations à deux qubits.

Conception ESD d'un qubit

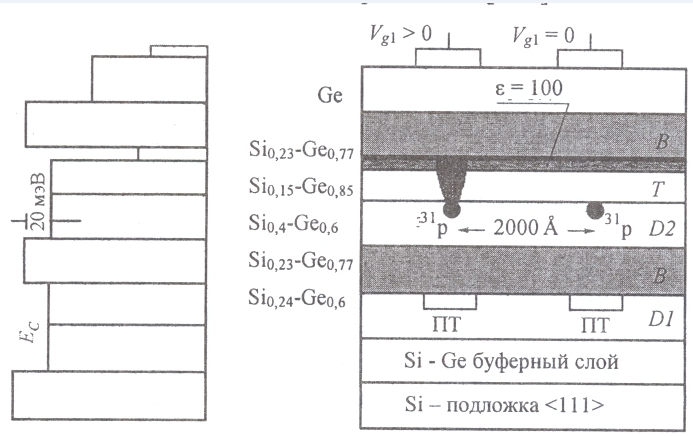

Nous allons considérer la structure de la cellule de registre KK pour deux qubits. La cellule de matériau ESD est créée en faisant croître une solution solide Si / Ge sur une base de silicium (cristal), au-dessus de laquelle 5 couches de travail supplémentaires sont successivement développées.

Figure E - La structure de la cellule ESR pour deux qubits

Gauche (a) - le profil énergétique de l'hétérostructure Ge 1 - x Si x ; à droite (b) - coupe transversale d'une cellule de deux qubits. PT - transistors à effet de champ; <111> - orientation du substrat.

Les couches principales sont T (tuning) "tuning" et D2-donneur sans rupture de bandes de conduction, où des calculs quantiques sont effectués (entre les atomes 2000 Å). L'épaisseur et la composition des couches sont déterminées par le diagramme d'énergie (à gauche) et les exigences pour l'action des grilles de commande (au-dessus des couches). Les couches T et D2 sont enfermées entre les couches de barrière (leur épaisseur est de 200 Â), qui empêchent les électrons de se déplacer verticalement, diffèrent par leur composition et ont un facteur g différent: g (T) = 1,563; g (D2) = 1,995 Les électrons de la couche D2 jouent le rôle de qubits. Les ruptures de bande de conduction égales à 20 meV mettent en œuvre l'interdiction et la conservation des électrons donneurs de qubit, à la fois porteurs et informations quantiques.

Figure E - Structure de cellule ESD pour deux qubits. Les désignations de la figure précédente sont conservées

Considérons l'effet de l'orientation du substrat de silicium cristallin. L'orientation du substrat, désignée par le symbole [001] (théorie cristallographique), offre plusieurs avantages. l'énergie de la bande de conduction change plus rapidement pour cette direction, des compositions solides avec des tensions plus faibles peuvent être sélectionnées à une hauteur de barrière d'environ 50 meV, ce qui est plus que multiplié par 2 par rapport à l'orientation [111].

Ainsi, les couches barrières, tout en conservant la même probabilité de tunneling, peuvent être plus minces (miniaturisation), et les contraintes admissibles sont beaucoup plus élevées. constante diélectrique plus élevée. Avec l'augmentation des distances, la fréquence d'échange entre qubits diminue de manière significative.

Pour le QC basé sur la RMN sur les atomes de phosphore dans le silicium, une solution a été trouvée à un problème plutôt compliqué dans la création de qubits - la disposition exacte des atomes donneurs (jusqu'à 100 Å)

Figure F - Schéma du processus de construction d'un registre à partir de cellules RMN de qubits

Le schéma de la disposition des atomes de phosphore individuels dans le silicium est devenu réalisable grâce aux progrès de la nanotechnologie. La surface de la plaquette de silicium (Si [001] 2 x 1) nettoyée sous ultra-vide est passivée par une monocouche d'hydrogène. Ensuite, selon un programme spécial, à l'aide d'une sonde de microscope à effet tunnel, des atomes d'hydrogène individuels sont désorbés à des endroits spécifiés. Après cela, de la vapeur de phosphine est introduite dans la chambre à une pression de 10 -8 mm Hg. Art. Les molécules de phosphine adsorbées se dissocient alors à une température de 500 ° C, laissant les atomes de phosphore liés au silicium aux sites d'adsorption. Après cela, une prolifération de silicium à basse température de la structure résultante est effectuée.

Il devient possible de créer un ordinateur capable de calculer en parallèle au niveau de l'ensemble du dispositif informatique.

Énumérons les facteurs et les faits qui ont accru l'intérêt pour le CQ et les incitations à leur développement pratique.

Des algorithmes ont été créés pour les ordinateurs quantiques qui résolvent des problèmes difficiles:

- recherche d'éléments (force brute) dans une base de données non structurée 1996 (LK Grover);

- modéliser l'évolution des systèmes quantiques, par exemple les réactions nucléaires;

- Problème de factorisation des grands nombres (ZFBCH) 1994 (PW Shor);

- calcul du logarithme discret (DLOG) en corps fini, sur une courbe elliptique;

- et etc.

Une procédure de contrôle des états quantiques (correction des erreurs quantiques) a été développée.

Une expérience qui implémente des calculs quantiques pour l'algorithme de Grover et d'autres sur le contrôle de la résonance magnétique nucléaire liquide a été réalisée.

Sur la base d'éléments à l'état solide, des variantes des structures CC ont été créées:

- basé sur des points quantiques (D. Loss, G. Burkard, L. Fedichkin, K. Valiev);

- basé sur des jonctions Josephson supraconductrices (DE Averin);

- sur les spins nucléaires de 31 atomes de phosphore donneurs de P dans 28 Si isotopiquement pur (BEKane).

- sur les spins électroniques des mêmes atomes de phosphore dans les hétérostructures épitaxiales

- Ge1-x Six (D. DiVincenzo).

Vous trouverez ci-dessous des formules pour estimer les états d'un qubit et leurs probabilités.

Un état quantique est tout état possible dans lequel un système quantique peut se trouver. Un état quantique pur peut être décrit: 1) en mécanique des ondes - une fonction d'onde; 2) en mécanique matricielle - par un vecteur.

Les ordinateurs quantiques promettent de changer beaucoup dans notre monde. De par leur nature même, ils sont bien adaptés aux calculs nécessaires pour inverser les fonctions unidirectionnelles. Pour la cryptographie symétrique, ce n'est pas si mal. L'algorithme de Grover montre qu'un ordinateur quantique accélère tellement les attaques que la longueur de clé effective est divisée par deux. Autrement dit, une clé de 256 bits est aussi complexe pour un ordinateur quantique qu'une clé de 128 bits l'est pour un ordinateur ordinaire: les deux sont sécurisées dans un avenir prévisible.

Pour la cryptographie à clé publique, la situation est plus grave. L'algorithme de Shor brise facilement tous les algorithmes à clé publique populaires basés à la fois sur la factorisation et le logarithme discret. Doubler la longueur de la clé augmente la difficulté de craquer huit fois. Cela ne suffit pas pour un fonctionnement stable (le mécanisme de correction d'erreur sur un ordinateur quantique peut facilement devenir un problème insurmontable pour eux).

Cryptage à clé publique (utilisé principalement pour l'échange de clés)

Le mot clé ici est "échange de clés" ou, comme on dit généralement, accord de clé. Et le cryptage lui-même (AES, "Grasshopper", "Magma", etc.) est effectué sur des clés symétriques (bien sûr, avec un changement de clé périodique, toutes sortes de keymeching-b, peut-être même génération pour chaque paquet). Il ne s'agit que de la clé de cryptage.

En physique quantique (mécanique), un certain nombre de principes sont absents de la physique classique traditionnelle.

Principe d'incertitude de Heisenberg, il est impossible d'obtenir simultanément les coordonnées et la quantité de mouvement d'une particule, il est impossible de mesurer un paramètre d'un photon sans en déformer un autre.

Le principe d'exclusion de Pauli stipule que deux électrons (ou deux autres fermions) ne peuvent pas avoir le même état de mécanique quantique dans un atome ou une molécule.

En d'autres termes, aucune paire d'électrons dans un atome ne peut avoir les mêmes nombres quantiques d'électrons. Le principe interdit le clonage (copie) de qubits.

Le clonage est une opération sur une ou plusieurs paires de qubits, à la suite de laquelle un état est créé qui est un produit tensoriel d'états identiques de sous-systèmes.

Le théorème sur l'interdiction du clonage (copie) est une déclaration de la théorie quantique selon laquelle il est impossible de créer une copie idéale d'un état quantique arbitraire inconnu d'une particule. Le théorème a été formulé par Wutters, Zurek et Dieck en 1982 et a été d'une immense importance dans les domaines de l'informatique quantique, de la théorie de l'information quantique et des domaines connexes.

L'état d'un système quantique peut être lié à l'état d'un autre système. Par exemple, vous pouvez créer un état intriqué de deux qubits en utilisant une transformée Hadamard à un qubit et une porte quantique matérielle à deux qubits C-NOT. Le résultat d'une telle opération ne sera pas le clonage, puisque l'état résultant ne peut pas être décrit dans le langage des états de sous-système (l'état est non factorisable).

La question difficile est de savoir comment interpréter le résultat obtenu.

Avantages et inconvénients de la communication quantique et du contrôle qualité par rapport au classique.

Aspects positifs de l'utilisation des systèmes quantiques.

- QC fonctionne dans des calculs non avec des nombres, mais avec des états quantiques;

- en physique traditionnelle (classique), les états individuels des particules sont combinés en utilisant la multiplication vectorielle scalaire habituelle; dans ce cas, le nombre d'états possible de n particules forme un espace vectoriel de dimension 2 n ;

- () |0⟩ |1⟩ {|0⟩} {|1⟩}. . n ( n ) 2n. – {|0⟩ |1⟩} ; – {00, 01, 10, 11} . . ;

- m () 2m . .

- .

Le produit tensoriel des états est la cause du paradoxe EPR et dans une certaine mesure une explication de celui-ci.

Produit tensoriel

Prenons le cas de 2 qubits.

Le cas de 2 qubits. Il existe 4 options pour leur état conjoint.

Ces 4 vecteurs dans les colonnes du tableau sont basiques dans l'espace de deux qubits. Formellement, il est décrit comme suit. S'il y a des espaces 1 et 2 de dimensions d1 et d2 et des bases orthonormées {ei} et {fj}, alors on peut définir un espace de base {}, où i va de 1 à d1 et j va de 1 à d2.

Si l'on introduit le produit scalaire sur le nouvel espace selon la loi

et continuez avec les autres vecteurs, alors le résultat est un espace de Hilbert, qui est appelé le produit tensoriel de H1 et H2 et est noté

Produit tensoriel des opérateurs

La réponse à cette question est négative, et un contre-exemple classique est l'état dans l'espace de deux qubits

Il est facile de voir que cet état ne peut pas être représenté comme un produit tensoriel d'états à une particule:

Cryptologie quantique

La cryptographie quantique (QCG) est une méthode de sécurité des communications basée sur les principes de la physique quantique. Contrairement à la cryptographie traditionnelle, qui utilise des méthodes mathématiques pour garantir la confidentialité des informations, KKG se concentre sur les phénomènes physiques, en considérant les cas où l'information est transportée à l'aide d'objets de mécanique quantique.

Cryptanalyse quantique (QCA). La généralisation et le développement de la cryptographie quantique ont provoqué l'émergence d'un contrepoids - la cryptanalyse quantique, qui dans certains cas présente, selon la théorie, des avantages par rapport à l'habituel. RSA et d'autres chiffrements théoriques des nombres et méthodes cryptographiques basés sur les problèmes de factorisation de grands nombres, trouver le logarithme discret perdra de leur force avec l'avènement du QCA quantique.

Selon les lois de la physique, l'état d'un quantum de lumière (photon) ne peut pas être lu deux fois: après la première action sur le photon, son état changera et une seconde tentative donnera un résultat différent. Une tentative "d'intercepter" des informations sera remarquée. Par conséquent, la cryptographie quantique est aujourd'hui considérée comme la direction la plus prometteuse du cryptage.

Pour résoudre ces problèmes, en particulier, l'algorithme quantique de Shor (1994) a été développé, qui permet de trouver dans un temps fini et acceptable tous les facteurs premiers de grands nombres ou de résoudre le problème du logarithme, et, par conséquent, de casser les chiffrements RSA et ECC. Par conséquent, la construction d'un système cryptanalytique quantique suffisamment grand est une mauvaise nouvelle pour RSA et certains autres systèmes asymétriques. Il suffit de créer un ordinateur quantique capable d'exécuter l'algorithme requis.

À partir de 2012, les ordinateurs quantiques les plus avancés ont pu factoriser le nombre 15 (en 150000 tentatives, la réponse correcte a été obtenue dans la moitié des cas, conformément à l'algorithme de Shor) et 21.

Protection des informations (messages) contre l'accès non autorisé et contre la modification avec L'utilisation d'objets quantiques a été suggérée en 1970 par Steven Wiesner. Bennett S.N. et J. Brassard 10 ans plus tard a proposé d'utiliser ces objets pour transférer des clés de chiffrement sous la forme de protocoles de distribution de clés quantiques - BB84 et plus tard en 1991 et 1992 un protocole amélioré.

La cryptographie quantique, ainsi que ses avantages et avantages, se caractérise par certaines limites et certains aspects négatifs. Comme dans tout système de communication dans un système de communication utilisant la cryptographie quantique, il existe des nœuds avec des équipements de réception et de transmission d'utilisateurs, des canaux de communication, des sources d'énergie, etc.

Les aspects négatifs de la communication quantique qui sont notés sont généralement les suivants.

Un équipement complexe doit être installé des deux côtés (émission et réception) d'un canal d'un système de communication quantique:

- imperfection des sources de photons uniques (faible taux de génération);

- le système de contrôle de polarisation des photons est mal protégé des interférences;

- imperfection des récepteurs de photons uniques, les détecteurs sensibles fonctionnent en plus des photons et sur d'autres particules;

- , ; ;

- 100 ( 100 ) , ( , , );

- ;

- ( $81000).

Pour mesurer l'angle de polarisation des photons, vous devez savoir exactement comment l'équipement est orienté aux deux extrémités du canal. Ces conditions limitent la diffusion de la cryptographie quantique sur les appareils mobiles.

Au fil du temps, une option acceptable a été trouvée. Les équipements complexes peuvent être installés par un seul utilisateur, à une extrémité du canal. Un autre utilisateur accepte le signal et ne modifie que l'état des photons, ajoutant ses informations aux états modifiés. Les photons modifiés sont renvoyés. Un tel équipement peut déjà se loger dans un appareil de poche.

Quant à l'établissement de l'orientation de l'équipement, il est proposé d'effectuer des mesures dans des directions aléatoires, et leur liste devrait être publiée ouvertement. Pour le travail légitime et le décryptage, n'utilisez que des instructions correspondant aux abonnés. La méthode est appelée «distribution de clé quantique indépendante du cadre de référence».

Distribution de clés quantiques

Quantum Key Distribution (QKD) est une méthode de transfert de clé qui utilise des phénomènes quantiques pour garantir des communications sécurisées. Cette méthode permet à deux parties, connectées via un canal de communication ouvert de fibre optique ou de réseaux libres de transmettre un flux de photons, de créer une clé aléatoire commune, qu'elles seules connaissent, et de l'utiliser pour crypter et décrypter les messages.

L'objectif principal des protocoles connus de distribution de clé quantique (QKD) est de faire correspondre des séquences de particules (photons) transmises au hasard.

En 1935, Einstein et un groupe de personnes partageant les mêmes idées, essayant de contester l'interprétation de Copenhague de la mécanique quantique, ont formulé un paradoxe, appelé plus tard le paradoxe Einstein-Podolsky-Rosen (le paradoxe EPR ne décrit pas tous les états de qubit par des méthodes tensorielles).

Parmi les QKD possibles, les premiers BB84, B92 (Bennett), B91 (Eckert, un autre nom pour EPR), plus tard CW (variables continues), le protocole Swiss COW (Coherent One Way-cohérent one-way encryption), Lo05 (créé par Lo H.-K. Ma K. et Chen K. 2005), SARG, Decoy State, DPS (Différentiel Phase Shift), avec état de référence, phase-temps.

Algorithme de Charles H. Bennett. Certains des protocoles énumérés sont décrits en détail ci-dessous.

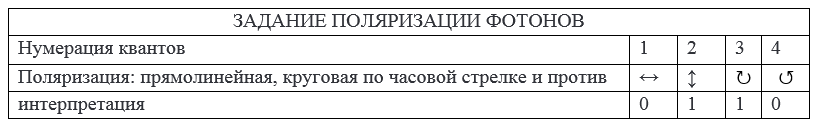

Protocole quantique BB84

Exemple 1 . Implémentation de la distribution de clés de chiffrement quantique (protocole BB84), qui utilise des états orthogonaux d'objets quantiques. Le destinataire du message agit sur des objets (photons), en choisissant au hasard le type de mesure: il change soit la polarisation linéaire du photon (|, -), soit la diagonale (\, /)

MISE EN ŒUVRE DU PROTOCOLE QUANTUM BB84

Protocoles Lo05 et E91 . Ce protocole a été développé par Arthur Eckert en 1991. Il porte également le nom d'EPR (Einstein-Podolsky-Rosen) car il est basé sur le paradoxe Einstein-Podolsky-Rosen. Lo05 est un protocole de distribution de clés cryptographiques quantiques créé par les scientifiques de Luo H.-K. Ma K. et Chen K. Quantum Key Distribution (QKD) permet à deux utilisateurs, un émetteur et un récepteur, de communiquer en toute sécurité en présence d'un intrus.

En 1991, Bennett a suggéré d'utiliser l'algorithme suivant pour enregistrer les changements dans les données transmises à l'aide de transformations quantiques:

- L'expéditeur et le récepteur conviennent d'une permutation arbitraire des bits dans les chaînes pour rendre les positions d'erreur aléatoires.

- k (k , ).

- . .

- , , .

- , , k.

Afin de déterminer s'il subsiste ou non des erreurs non détectées, le récepteur et l'expéditeur répètent des contrôles pseudo-aléatoires, à savoir: le récepteur et l'expéditeur annoncent ouvertement le mélange aléatoire des positions de la moitié des bits dans leurs chaînes; le destinataire et l'expéditeur comparent ouvertement les parités (si les chaînes diffèrent, les parités ne doivent pas correspondre à la probabilité 1/2); s'il y a une différence, le destinataire et l'expéditeur utilisent la recherche binaire et la suppression des bits invalides.

S'il n'y a pas de différences, après des m itérations, le récepteur et l'expéditeur reçoivent des chaînes identiques avec une probabilité d'erreur de 2 - m .

Protocole quantique B92Est l'un des premiers protocoles de distribution de clés quantiques, proposé en 1992. C. Bennett. D'où le nom B92, sous lequel ce protocole est aujourd'hui connu. Le protocole B92 est basé sur le principe de l'incertitude, contrairement à des protocoles comme E91. Les supports d'information sont des systèmes à 2 niveaux appelés qubits. Une caractéristique importante du protocole est l'utilisation de deux états quantiques non orthogonaux.

Exemple 2 . Implémentation de la distribution quantique de la clé de chiffrement (protocole B92), qui utilise des états quantiques orthogonaux et non orthogonaux (polarisations photoniques).

1. Dans le cas d'une mise en œuvre EPR, l'émetteur choisit au hasard une base pour mesurer l'état d'un photon à partir d'une paire corrélée EPR, linéaire ou circulaire.

2. Dans la deuxième étape, les actions de l'expéditeur dépendent de la version du protocole.

a) pour la mise en œuvre de l'EPR, sélectionne une séquence aléatoire de bases pour mesurer la polarisation des photons;

b) L'émetteur sélectionne une séquence aléatoire de photons polarisés et les envoie au récepteur.

3. Le récepteur mesure les polarisations des photons arrivant en utilisant une séquence de bases aléatoires.

4. Les résultats des mesures du receveur (la source non idéale, le canal de communication et le détecteur entraînent la perte de photons).

5. Le récepteur informe l'expéditeur de la base de mesure de la polarisation de chaque photon reçu.

6. L'expéditeur informe le destinataire sur quelle base le destinataire a correctement choisi.

7. L'émetteur et le récepteur stockent les données photoniques mesurées dans les polarisations correctes et rejettent toutes les autres.

8. Le reste des données est interprété conformément à la table de codes:

9. L'expéditeur et le récepteur vérifient leurs clés par rapport à la parité du sous-ensemble de bits sélectionné. Si même un bit est différent, alors une telle vérification montre l'existence d'un intrus écoutant sur le canal.

10. Les côtés ignorent l'un des bits du sous-ensemble sélectionné.

Suite à une communication sous le protocole B92, l'expéditeur et le récepteur reçoivent une clé secrète partagée 0101101 et révèlent l'absence d'un intrus avec une probabilité de 1/2.

Protocole Quantum COW

Exemple 3 . Implémentation de la distribution de clés de chiffrement quantique (protocole COW), qui utilise un cryptage unidirectionnel cohérent.

L'expéditeur envoie "0" avec une probabilité (1 - f) / 2, "1" avec une probabilité (1 - f) / 2 et des états de contrôle (leurre) avec une probabilité f.

Le récepteur annonce les bits de la séquence qu'il a mesurés dans la chronologie et lorsque le détecteur DM2 s'allume, il renvoie la séquence à l'expéditeur.

L'expéditeur effectue (Key sifting) - indique au récepteur les bits qu'il doit exclure de sa clé brute, car ils sont dus à la détection des états de contrôle.

Expéditeur. Analysant les déclencheurs dans DM2, il évalue les violations de cohérence à travers la visibilité V1−0 et Vd et calcule les informations de l'intrus.

Correction d'erreur en cours. Renforcer le secret de la clé tamisée Un

fait intéressant de «l'annulation de l'effondrement» de la fonction d'onde est donné par Korotkov et Jordan.

Ils ont attiré l'attention sur lui et ont mené une expérience qui teste et confirme prétendument la théorie. Mais apparemment, une seule confirmation ne suffit pas et personne n'a publié d'idées ou d'applications sur l'utilisation du fait. Je ne pouvais tout simplement pas manquer de mentionner cela.

Annulation de l'effondrement par l'expérience (2008) du groupe Nadav Katz, qui confirme l'exactitude de la théorie de Korotkov-Jordan (2006) échapper à l'effondrement par de multiples retours de l'état du qubit.

En général, tout système quantique est dans une superposition de tous ses états possibles jusqu'à ce qu'une mesure se produise et qu'il assume l'un des états possibles. Après la mesure, le système prendra un état spécifique (effondrement).

Et ainsi, en 2006, Korotkov et Jordan publient un article intitulé "Uncollapsing the wave function by undoing quantum measures", qui en russe peut se traduire grossièrement par "Annuler l'effondrement de la fonction d'onde en annulant la mesure quantique". ou arXiv: 0708.0365v1 [Quant-Ph:

Vulnérabilités cryptoanalytiques, attaques, leur classification

Les experts pensent que la distribution de clés quantiques n'est pas invulnérable au piratage, mais tout à fait accessible à un intrus. Une autre chose est que les actions de l'intrus peuvent être détectées, et la clé n'est pas réclamée et remplacée par une autre. Des implémentations spécifiques de tels systèmes permettent une attaque réussie et volent la clé générée.

Une liste d'attaques assez longue est possible.

Attaques contre l'équipement d'un système quantique:

- utilisation d'un séparateur de faisceau;

- en utilisant une impulsion puissante (photodétecteurs d'avalanche aveuglants);

- utilisation du spectre des sources de photons, si elles diffèrent;

- l'utilisation par le contrevenant d'un PRNG similaire à celui de l'expéditeur.

Attaques sur l'état des quanta (photons):

- utiliser la cohérence;

- les attaques cohérentes envisagent des tactiques de relais;

- attaques incohérentes: relais intercepteur; en utilisant le clonage de photons;

- - attaques combinées:

- interaction avec des qubits individuels;

- mesures de leurs tableaux.

Trois exemples d'attaques implémentées (issues de publications sur le réseau)

Attaque du séparateur de faisceau sur COW

On suppose que les ressources de l'intrus sont illimitées. Attaques sur les protocoles de distribution de clés: un schéma général pour préparer et mesurer les états quantiques, une procédure pour obtenir les résultats des mesures des états quantiques d'une clé côté émetteur et récepteur. Attaques contre la mise en œuvre technique de systèmes cryptographiques quantiques (piratage quantique).

- Atténuation ⇒ µB = 10 - δl / 10µ;

- Répartiteur de faisceau + canal de communication idéal;

- µ max E = µ - µB = (1 - 10 - δl / 10) µ.

Dans le numéro de février de la revue "Quantum Electronics" (parmi les fondateurs - les principaux instituts de physique de l'Académie des sciences de Russie), une méthode est décrite - comment lire un message transmis sur un réseau de communication quantique, mis en œuvre à l'aide de la technologie suisse, et rester inaperçu. Comme il est écrit dans l'article, «l'idée principale de l'attaque est de mesurer individuellement certains des états interceptés et d'envoyer les autres inchangés. Les auteurs ont calculé les valeurs optimales des paramètres d'attaque pour une longueur arbitraire du canal de communication. "

Le développement russe a un plus grand potentiel de protection pour la création de réseaux multi-utilisateurs en raison d'une manière spéciale de transmettre plusieurs canaux sur une ligne. Cela vous permet d'augmenter considérablement la vitesse ou la bande passante du canal quantique, estime le développeur.

Un autre exemple est l'attaque PNS (Photon number splitting attack) [1], réalisée par des physiciens d'Australie et du Japon, qui pour la première fois ont réalisé une mesure quantique non destructive d'un qubit, qui consistait en un électron dans un point quantique. Les scientifiques ont montré que la fiabilité d'une telle mesure est supérieure à 99,6%. L'article a été publié dans Nature Communications.

Des scientifiques d'Australie et du Japon, dirigés par le professeur Seigo Tarucha du RIKEN Science Center, ont proposé de mesurer un qubit dans un point quantique en utilisant un autre électron enchevêtré avec un qubit. Cette mise en œuvre permet de conserver longtemps l'état du qubit de travail, ce qui est par exemple nécessaire pour la mise en œuvre de codes de correction d'erreurs.

Pour tester la lecture non destructive, les physiciens ont placé deux électrons dans des points quantiques Si / SiGe - l'un des électrons a été utilisé comme qubit de travail et l'autre comme ancille pour la mesure. Les scientifiques ont contrôlé la connexion des qubits avec un champ magnétique créé par un micro-aimant sur une puce.

Un diagramme de la mise en œuvre physique de deux qubits, représentant deux électrons que les scientifiques ont placés dans des points quantiques. J. Yoneda et coll. - Nature Communications 11, 1144 (2020)

Littérature:

D.A. Kronberg, Yu.I. Ozhigov, A.Yu. Chernyavsky. Cryptographie quantique. - 5e éd. - MAKS Press, 2011 - S.94-100. - 111 p. Archivé le 30 novembre 2016

Bennett CH, Brassard G. Quantum Cryptography: Public Key Distribution and Coin Tossing // Proceedings of International Conference on Computers, Systems & Signal Processing, Dec. 9-12, 1984, Bangalore, Inde - IEEE, 1984. - P. 175

Bennett, CH et Brassard, G., Conf. sur les ordinateurs, les systèmes et le traitement du signal, Bangalore, Inde, 175-179 (1984).

Cryptographie quantique Bennett CH utilisant deux états non orthogonaux // Phys. Tour. Lett. 1992. Vol. 68, 3121.

Ekert AK, Hutter B., Palma GM, Peres A. Ecoute sur les systèmes quantiques-cryptographiques // Physical Review A. - 1994. - Vol. 2, No. 50. - P. 1047-1056

Einstein A., Podolsky B., Rosen N. Peut-on considérer la description quantique de la réalité physique comme complète? // Phys. Tour. A - 1935. - Vol. 47, 777.

Shor PW Scheme pour réduire la décohérence dans la mémoire d'un ordinateur quantique // Phys. Tour. A 1995. Vol. 52, 2493.

Shor PW Algorithmes en temps polynomial pour la factorisation des nombres premiers et les logarithmes discrets sur un ordinateur quantique // SIAM J. Sci. Statist.Comput. 1997. Vol. 26, 1484.

Shor PW, Preskill J. Preuve simple de sécurité du protocole de distribution de clé quantique BB84 // Phys. Tour. Lett. 2000. Vol. 85, 44