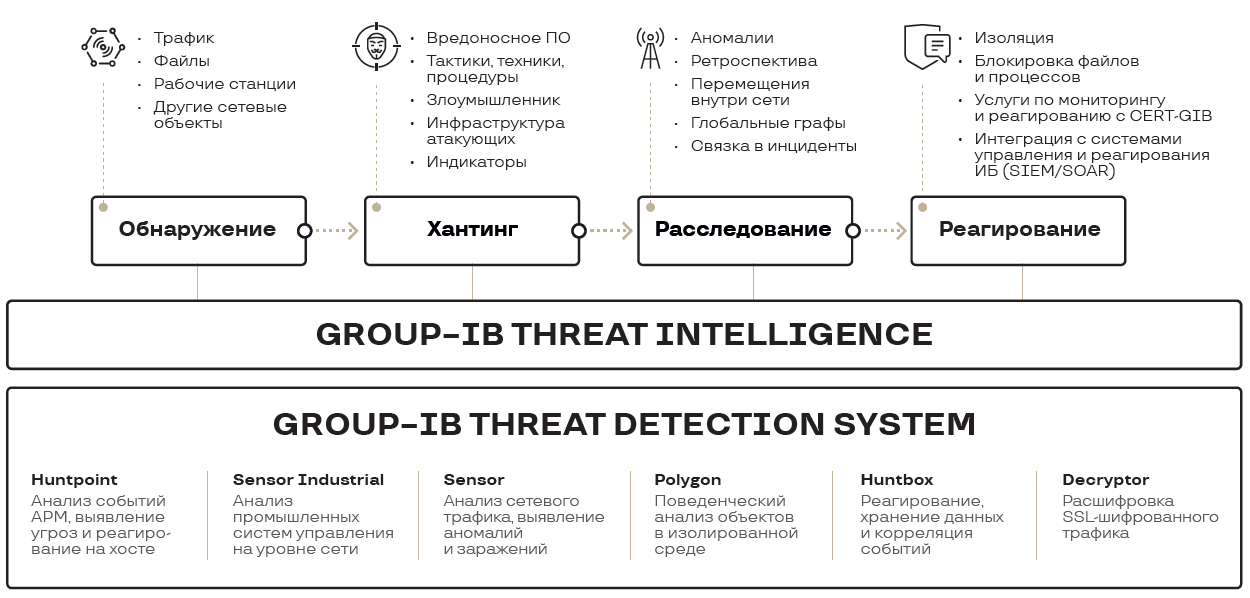

Bonjour, chers collègues! Aujourd'hui, nous commençons une nouvelle série d'articles consacrés aux solutions de sécurité de l'information du Groupe-IB. L'entreprise travaille sur le marché de la sécurité de l'information depuis plus de 17 ans et a acquis pendant cette période des compétences très importantes, réalisant des projets non seulement en Russie et dans les pays de la CEI, mais également sur le marché international. Le domaine de la protection de l'infrastructure contre les attaques ciblées complexes clôt le complexe du système de détection des menaces (TDS) Group-IB, qui se compose de plusieurs modules différents. La solution est spécialisée dans la protection des réseaux d'entreprise et industriels et vise principalement à contrer les attaques modernes. Dans cet article, nous examinerons l'architecture et les fonctionnalités de l'ensemble du complexe.

Le système de détection des menaces (TDS) Group-IB se compose de plusieurs modules:

- Capteur TDS;

- Décrypteur TDS;

- Capteur TDS industriel;

- Polygone TDS;

- TDS Huntpoint;

- TDS Huntbox.

Chaque module remplit des fonctions spécifiques, considérez les tâches principales du système de détection des menaces.

Architecture de la solution

Le système est conçu pour améliorer la sécurité de l'information d'une entreprise: protection des segments corporatifs et technologiques. Les technologies utilisées par le système TDS permettent de détecter efficacement les menaces à différentes phases de la matrice MITRE ATT & CK :

- Menaces du jour zéro;

- Exploits, chevaux de Troie, portes dérobées, scripts malveillants pour plates-formes de bureau, serveurs et mobiles;

- Canaux de transmission de données cachés;

- Attaques utilisant des outils légitimes (vivant hors de la terre).

Il est important de noter qu'un fort avantage du complexe Group-IB TDS est une approche intégrée de la protection du réseau: à partir d'un seul centre de contrôle, il est possible de gérer tous les modules installés à la fois dans le segment des entreprises et dans le segment technologique. Les solutions de cette classe sont bien adaptées pour protéger les entreprises et les organisations où ICS est utilisé. Tous les certificats requis en Russie pour se conformer à la loi fédérale 187 ont été reçus par le produit.

Mais cela ne signifie pas que le système est conçu uniquement pour le trafic industriel. Initialement, le système a été développé pour l'inspection du trafic dans les réseaux d'entreprise - courrier, stockage de fichiers, flux de trafic des utilisateurs. Et tout cela n'est pas sur le périmètre, mais à l'intérieur du réseau , ce qui vous permet de détecter et de prévenir les incidents de sécurité des informations particulièrement critiques:

- le fait que l'utilisateur a téléchargé un fichier infecté;

- la propagation d'une infection par des logiciels malveillants sur les ordinateurs des utilisateurs du domaine

- tente d'exploiter les vulnérabilités par un intrus à l'intérieur du réseau;

- mouvement horizontal des intrus au sein du réseau.

Il est très peu probable que les périphériques de périmètre détectent les incidents décrits ci-dessus s'ils sont déjà entrés d'une manière ou d'une autre sur le réseau. Cependant, comme ailleurs, tout dépend du cadre. Les modules Group-IB TDS doivent être au bon endroit et correctement configurés, par conséquent, ci-dessous, nous donnerons une brève description des fonctionnalités complexes et de ses fonctionnalités.

Capteur TDS

TDS Sensor est un module d'analyse approfondie du trafic réseau et de détection des menaces au niveau du réseau, ainsi que l'intégration avec divers sous-systèmes. Le capteur vous permet d'identifier:

- Interaction des appareils infectés avec les centres de commande des cybercriminels;

- ;

- .

La base de données interne des signatures et des moteurs ML a été développée par Group-IB. Les signatures d'attaque sont classées et corrélées par les spécialistes du cyber-renseignement du Groupe IB et les analystes CERT, et les classificateurs ML sont développés en étroite collaboration avec des experts légistes et des analystes de tous les principaux services, après quoi ils sont mis à jour vers TDS, ce qui permet une réponse rapide aux attaques ciblées modernes. Il détecte également les anomalies pour identifier les tunnels cachés dans les protocoles de haut niveau et la propagation possible de menaces dans l'infrastructure interne et entre les segments. L'intégration du produit avec des systèmes tiers est possible: avec mail, ICAP, avec stockage de fichiers, SIEM, etc.

L'appareil fonctionne en mode miroir , de sorte que la solution ne peut pas influencer les processus impliqués dans le trafic légitime.

Décrypteur TDS

La question se pose logiquement: puisque le capteur TDS fonctionne sur le trafic en miroir, alors comment travailler avec des connexions https, sans lesquelles il est impossible d'inspecter l'état de la sécurité de l'infrastructure? Dans ce cas, il sera nécessaire d'intégrer le module TDS Decryptor dans l'infrastructure - un complexe logiciel et matériel conçu pour ouvrir et analyser le contenu des sessions cryptées, ce qui permet d'augmenter la visibilité et le niveau de contrôle du trafic de l'infrastructure protégée, ainsi que la qualité de détection des attaques ciblées. TDS Decryptor fonctionne en discontinuité, remplace les certificats et envoie la session déchiffrée au capteur TDS.

Capteur TDS industriel

Pour détecter les attaques dans le segment technologique de l' entreprise, Group-IB a récemment développé le module TDS Sensor Industrial. Analysant des paquets de données de protocoles technologiques avec ses propres règles de comportement, TDS Sensor Industrial vous permet de détecter le transfert de commandes de contrôle illégitimes entre les niveaux de l'APCS, de détecter l'utilisation des commandes de service de l'APCS dans le but de faire clignoter l'API, de remplacer le programme de contrôle, d'arrêter les processus technologiques et d'autres violations.

Le module prend en charge les deux protocoles ouverts - CIP, DNP3, CEI 60870-5-104, CEI 61850-MMS, Modbus TCP, OPC-DA, OPC-UA, MQT et certains propriétaires - Siemens, Schneider Electric, Rockwell Automation, Emerson. Si le protocole requis ne figure pas dans la liste de compatibilité, les experts du Groupe-IB sont prêts à l'ajouter dans quelques semaines.

TDS Sensor Industrial n'affecte en rien les processus technologiques, tout fonctionne en mode miroir. Un bon ajout au système sera l'utilisation du module TDS Huntpoint sur l'APM des opérateurs et des ingénieurs, qui enregistrera les actions sur les machines critiques à l'intérieur.

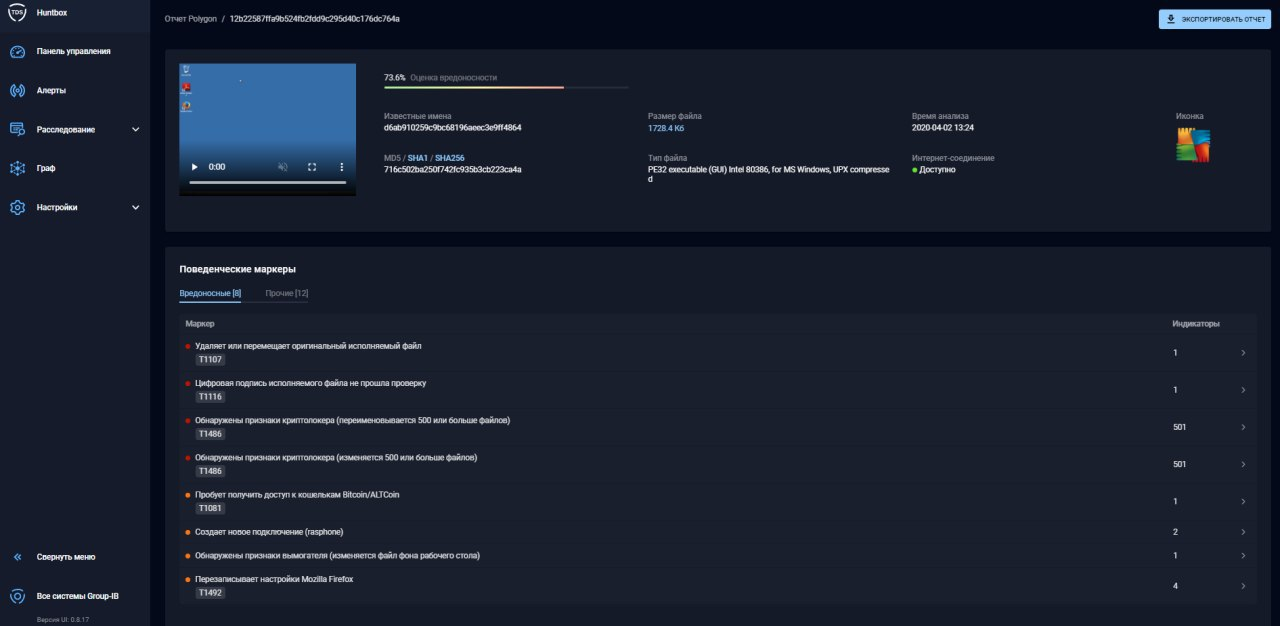

Polygone TDS

L'utilisation d'un seul module de capteur TDS peut ne pas suffire à détecter les attaques, vous devez également analyser les fichiers distribués sur le réseau. Cette fonctionnalité est fournie par TDS Polygon. Ce module est destiné à l'analyse comportementale d' objets suspects dans un environnement virtuel isolé. TDS Sensor extrait les fichiers du trafic réseau sur le port SPAN ou les extrait des stockages de fichiers et les envoie à TDS Polygon pour analyse. Vous pouvez également configurer l'intégration du serveur de messagerie et du capteur TDS, à la suite de quoi tous les e-mails avec pièces jointes et liens seront analysés par le produit.

Les fichiers sont analysés sur plusieurs machines virtuelles - Windows XP, Windows 7, Windows 10 en versions deux bits - x32 / x64, ainsi qu'en utilisant deux langues système - russe / anglais. De plus, le système lui-même détermine la nécessité d'utiliser l'un ou l'autre bit ou version au cas où les caractéristiques malveillantes de l'objet seraient sous-estimées ou non détectées. Le système est équipé d'une fonctionnalité de masquage de virtualisation et détecte les tentatives de contournement des moyens de protection avec un fichier malveillant. Par exemple, si un malware crée une tâche en attente, TDS Polygon "accélérera" le temps système pour faire exploser le malware. Ou si les attaquants ont envoyé un email avec un lien vide, TDS Polygon «suivra» le fichier jusqu'à ce qu'il l'y trouve (ce type d'attaque est assez courant). Des exemples plus complexes de détonation HPO sont également possibles (réactions au redémarrage du système d'exploitation,fermeture du logiciel auxiliaire, etc.). Le module utilise également activement l'apprentissage automatique et les signatures décrites précédemment pour détecter les activités malveillantes.

En outre, un service pratique est la connexion de la solution au centre de sécurité Group-IB - CERT-GIB, dont les spécialistes surveillent et analysent les événements détectés par le capteur TDS et le polygone TDS en temps réel. Les experts du CERT-GIB informent immédiatement les spécialistes de l'organisation des menaces critiques par e-mail et par téléphone, fournissent des recommandations pour leur élimination et accompagnent les utilisateurs jusqu'à ce qu'ils se développent complètement. Le support fonctionne 24 heures sur 24, 7 jours sur 7, 365 jours par an.

TDS Huntpoint

Les logiciels malveillants ne se propagent pas toujours sur l'ensemble du réseau; il suffit parfois d'infecter un seul poste de travail souhaité. Ou le logiciel malveillant a complètement contourné le réseau et est entré dans l'appareil à l'aide d'un support amovible. Par conséquent, il peut arriver que le capteur TDS ne détecte aucun événement. Dans ce cas, Group-IB propose l'utilisation de la solution d'agent TDS Huntpoint.

TDS Huntpoint est un module du produit Group-IB Threat Detection System (TDS) qui vous permet d'enregistrer l' historique du comportement des utilisateurs , de suivre les processus se déroulant sur le système pour détecter les activités malveillantes et de collecter des informations contextuelles supplémentaires pour détecter les comportements malveillants sur l'hôte.

Comme le capteur TDS, TDS Huntpoint enverra des fichiers à TDS Polygon pour analyse. Et en cas de malware infiltrant un PC, TDS Huntpoint, sur commande du centre de commande TDS, isole cet hôte du réseau. Dans le cadre de ce module, l'entreprise met en œuvre des domaines tels que la criminalistique informatique, la réponse aux hôtes et la recherche de menaces.

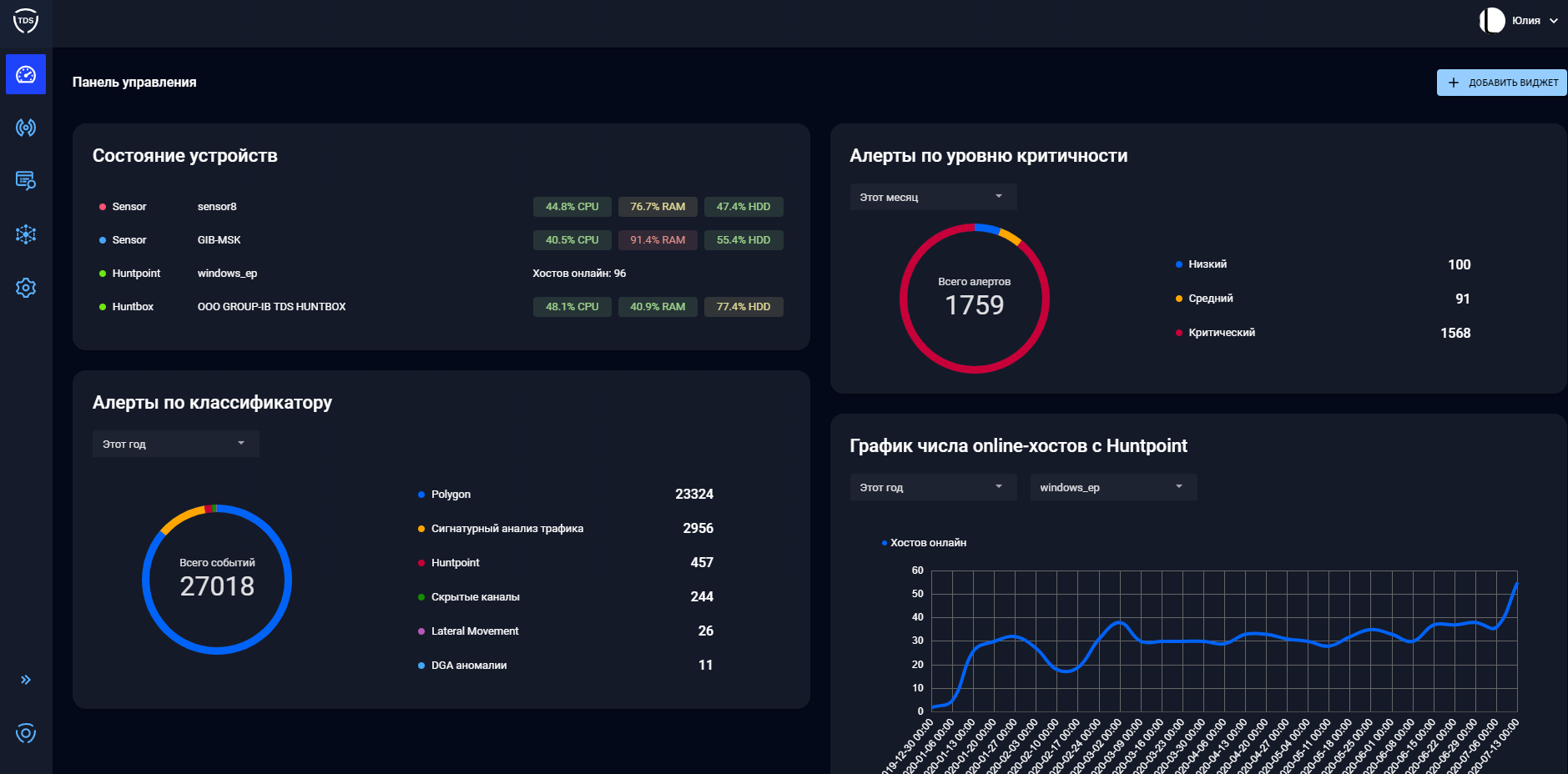

TDS Huntbox

TDS Huntbox est un centre de contrôle , de surveillance, de stockage des événements et des mises à jour, installé au sein de l'infrastructure du client. TDS Huntbox s'intègre à d'autres composants du complexe TDS (Sensor, Polygon, Huntpoint) et étend considérablement les fonctionnalités de la solution grâce à de nouvelles fonctionnalités.

Caractéristiques du système:

- Gestion de l'infrastructure de détection;

- Orchestration de tous les composants TDS et gestion à partir d'une seule interface;

- Analyse de Big Data, identification de nouveaux outils et infrastructures d'attaquants;

- Stockage de journaux et d'informations analytiques sur les incidents;

- Visualisation d'un incident à un stade précoce d'une attaque;

- Construire un graphe de réseau;

- Réponse à distance aux stations terminales (TDS Huntpoint);

- Chassez les menaces.

Pour un spécialiste de la sécurité de l'information qui travaillera avec ce produit, cette plateforme est la principale, puisque tous les incidents de sécurité de l'information identifiés y sont analysés.

Fonctionnement typique de tous les modules Group-IB

Pour résumer, l'ensemble du complexe fonctionne sur le trafic en miroir, à l'exception des intégrations avec stockage de courrier ou de fichiers. Le blocage actif du passage du trafic peut être organisé en configurant Sensor en tant que serveur ICAP ou en le plaçant dans une brèche pour le trafic de messagerie. TDS Decryptor est requis pour décrypter le trafic https. L'utilisation du TDS Huntpoint est recommandée pour surveiller les machines critiques des utilisateurs. Sur la base de ces informations, il devient clair que le travail principal d'un spécialiste de la sécurité de l'information devrait être la surveillance des événements et des alertes., et ce travail doit avoir lieu en permanence. En cas d'événement, un spécialiste, recevant des informations sur l'événement, doit vérifier le point final et prendre des mesures pour contrer la menace. Cela signifie qu'il doit y avoir des employés qui surveilleront activement les événements actuels et prendront au sérieux la question de l'utilisation du système.

De son côté, le Groupe-IB fait beaucoup d'efforts pour minimiser les faux positifs, facilitant ainsi le travail d'un ingénieur et ne laissant que les événements qui constituent une menace et auxquels il faut répondre.

Conclusion

Le système de détection des menaces Group-IB est une solution sérieuse pour protéger le réseau interne de l'entreprise et devrait être d'un intérêt particulier pour les organisations qui ont besoin de protéger le réseau industriel. Il convient également de mentionner une fois de plus que la solution appartient à la classe anti-APT, ce qui signifie que cette fonctionnalité peut être un ajout significatif au système de protection existant pour toute grande organisation qui a besoin de surveiller en permanence l'état de l'infrastructure interne.

À l'avenir, nous prévoyons de publier des revues détaillées pour chaque module TDS séparément, avec divers exemples de test. Alors restez à l'écoute ( Telegram , Facebook , VK , TS Solution Blog ), Yandex.Zen .