De tels incidents se produisent régulièrement dans les entreprises, mais il est assez rare que nous voyions des conséquences aussi importantes: l'attaque a désactivé le site, le centre d'appels, les services de synchronisation des données dans le cloud, un outil critique pour les pilotes amateurs, et même les lignes de production.

Sources d'information:

- Annonce officielle de l' entreprise.

- Publication de Bleeping Computer avec des témoignages anonymes d'employés Garmin.

- Revoir la publication ThreatPost avec des liens vers des rapports sur les problèmes de fabrication à Taiwan

- Article ZDNet avec des exemples de panne de service côté utilisateur.

- Des nouvelles sur Habré.

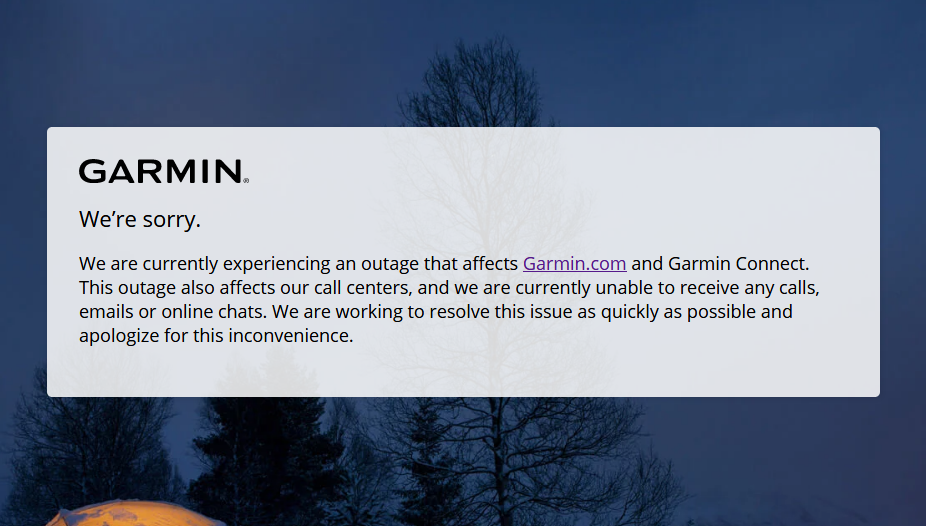

Les problèmes d'accès aux services Garmin ont commencé le jeudi 23 juillet, ont confirmé les représentants de l'entreprise sur Twitter le lendemain. Le samedi 25 juillet, le site Web du fabricant est sorti avec un bref rapport de l'incident. Ne pas divulguer de détails, ne pas confirmer la cyberattaque et décrire la situation avec un mot court et dénué de sens Panne - «problèmes techniques».

La position officielle de Garmin est la suivante: les «problèmes» affectent l'ensemble du système de support technique (téléphone, mail, chat). Garmin Connect n'est pas disponible pour les appareils de fitness personnalisés. Si vous n'avez pas de chance et que vous venez d'acheter une smartwatch Garmin, vous ne pourrez même pas l'activer. La synchronisation des données ne fonctionne pas non plus, ce qui est nécessaire, par exemple, pour afficher les statistiques sportives dans l'application. Le service de communication par satellite inReach a été partiellement endommagé (la connexion elle-même fonctionne, mais la synchronisation des données est interrompue).

Le message ne mentionne pas la plate-forme FlyGarmin, mais elle est complètement hors service. Il s'agit d'un service professionnel pour les pilotes amateurs, son refus ne permet pas de télécharger de nouvelles cartes, qui, à leur tour, ne peuvent pas demander un vol. Le seul point positif est que, selon les estimations préliminaires de Garmin, le paiement et les autres données utilisateur n'ont pas été affectés.

En général, les «problèmes techniques» se sont révélés complexes, à grande échelle, touchant presque tous les domaines de l'entreprise - du support à la production. Qu'est-ce que c'était? Pour l'instant, il faut s'appuyer sur les témoignages des salariés de l'entreprise qui ont souhaité garder l'anonymat. Apparemment, le problème a été causé par une attaque suivie d'un cryptage des données. Bleeping Computer fournit des captures d'écran de fichiers cryptés ...

… Et les demandes de rançon, où le nom de l'entreprise est indiqué. Selon l'une des sources, les assaillants ont demandé 10 millions de dollars.

Idéalement, une attaque de ransomware ne devrait pas avoir de conséquences aussi importantes. Selon certaines sources, le point d'entrée aurait pu être la production à Taiwan et, dans des conditions normales, l'attaque n'aurait pas dû se propager à d'autres parties de l'infrastructure. Mais c'est une conclusion trop simple en l'absence d'informations confirmées. La fermeture des services numériques d'une entreprise pourrait être une mesure de précaution. De plus, nous parlons d'une attaque ciblée qui aurait pu se produire bien avant qu'elle ne soit connue. Les cybercriminels ont probablement eu le temps de se préparer: il ne s'agit clairement pas d'une «attaque de zone», ni de l'utilisation aléatoire d'un cheval de Troie commun.

L'analyse détaillée de l'incident par Garmin aidera d'autres entreprises à mieux répondre à de telles attaques. La rapidité et la mesure dans laquelle ces informations seront divulguées dépendent de la victime. Jusqu'à présent, il n'y a qu'une seule attaque similaire, dont les informations sont disponibles publiquement en détail: l' extorsion de Maersk après le piratage de ses systèmes en 2017. Dans ce cas, l’ensemble de l’infrastructure du réseau a également été affecté, ce qui a nécessité la reconfiguration de 4 000 serveurs et de 45 000 ordinateurs. Les dégâts étaient d'environ 300 millions de dollars.

Les propriétaires concernés d'appareils Garmin se plaignent de leur dépendance vis-à-vis de l'infrastructure réseau: sans services cloud, il est même impossible de changer le cadran de la montre. Que cela soit justifié est une autre question, mais notre dépendance vis-à-vis des services réseau peut être reconnue comme un fait. Leurs propriétaires doivent clairement investir davantage dans la protection contre les cyberattaques.

Que s'est-il passé d'autre:

Les liens dans le tweet ci-dessus mènent à des recherches intéressantes de Google. La question à laquelle l'expérience était censée répondre: si un utilisateur recherche sur Internet des symptômes d'intoxication alimentaire, une inspection extraordinaire des restaurants qu'il a visités donne-t-elle le résultat? Il s'avère qu'il y a un avantage: le contrôle de la qualité dans les restaurants suspects a révélé des violations trois fois plus souvent que d'habitude. D'une part, il s'agit d'un exemple d'utilisation de la technologie pour améliorer la sécurité. D'autre part, cela démontre les incroyables possibilités de suivi des utilisateurs.

Les journalistes de Bleeping Computer écrivent sur les activités de "nobles voleurs" anonymes qui pénètrent dans l'infrastructure du botnet de spam Emotet. Son infrastructure est également utilisée pour rediriger les destinataires de spam vers des pages malveillantes. Et ce sont ces liens que les hackers remplacent par des images innocentes, soigneusement sélectionnées afin de pouvoir troller ceux qui gèrent le botnet. Le fonctionnement de la campagne "GIF au lieu de chevaux de Troie" est illustré dans la vidéo ci-dessus.

Un autre exemple d' activité (encore douteux) pour corriger les cyber-erreurs d'autrui par les «bons samaritains». Les inconnus suppriment les bases de données d'utilisateurs qui ont été rendues publiques par erreur et se retrouvent à la place avec une carte de visite d'un seul mot: «miaou».

Mises à jour concernant l'événement principal de la semaine dernière (voir le résumé précédent ). Les correspondants de Reuters rapportent qu'environ un millier d'employés de l'entreprise ont eu accès à la console, qui offre un contrôle total sur les comptes Twitter. Il s'agit notamment de personnes qui ne faisaient même pas partie du personnel, comme les représentants des grands entrepreneurs. Il est possible que les règles d'accès au panneau d'administration après l'incident doivent être révisées.

Le formidable matériel d'Ars Technica raconte l' histoire d'Adobe Flash, autrefois une plate-forme révolutionnaire pour la créativité en réseau, qui devint plus tard le principal talon d'Achille de l'ordinateur de tout utilisateur pendant plusieurs années. Le lecteur Flash est officiellement «tout» en décembre.

Apple propose aux chercheurs en sécuritéa préparé l' iPhone avec une interface de débogage qui facilitera la recherche de vulnérabilités dans l'écosystème fermé de l'entreprise. Les restrictions pour les participants au programme sont sévères. Ils sont tenus d'informer Apple des bogues détectés et il leur est interdit de transférer l'appareil à des tiers.