Il y a plusieurs années, lorsque nous avons commencé à implémenter Change Auditor dans une banque, nous avons remarqué un vaste éventail de scripts PowerShell qui exécutaient exactement la même tâche d'audit, mais avec une méthode de fortune. Beaucoup de temps s'est écoulé depuis, le client utilise toujours Change Auditor et se souvient que le support de tous ces scripts est un mauvais rêve. Ce rêve pourrait également devenir un cauchemar si la personne qui a servi les scripts en une seule personne acceptait et quittait, oubliant précipitamment de transférer des connaissances secrètes. Des collègues nous ont dit que de tels cas se sont produits dans certains endroits et que cela a ensuite entraîné un chaos considérable dans le travail du service de sécurité de l'information. Dans cet article, nous mettrons en évidence les principaux avantages de Change Auditor et annoncerons un webinaire le 29 juillet sur cet outil d'automatisation de l'audit. Tous les détails sont sous la coupe.

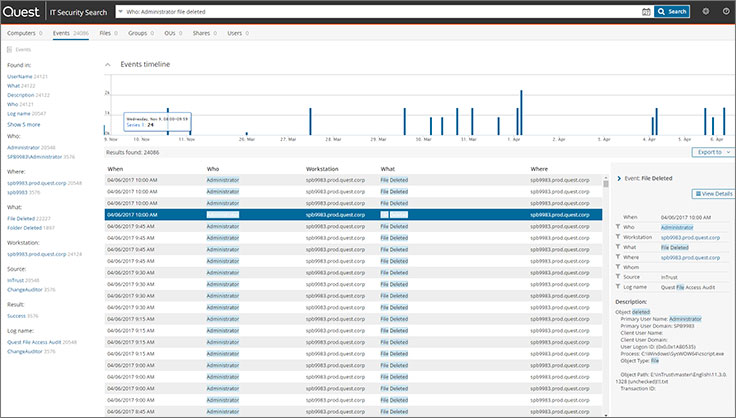

— - IT Security Search google-like, Change Auditor .

Change Auditor est un outil puissant pour l'audit des modifications apportées à l'infrastructure Microsoft, aux baies de disques et à VMware. Audit pris en charge: AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive Entreprise, Skype Entreprise, VMware, NetApp, EMC, FluidFS. Il existe des rapports pré-installés pour la conformité aux normes GDPR, SOX, PCI, HIPAA, FISMA, GLBA.

La collecte de métriques à partir des serveurs Windows se produit de manière basée sur un agent, ce qui vous permet d'effectuer un audit en utilisant une intégration profonde dans les appels à l'intérieur d'AD et, comme le fournisseur lui-même l'écrit, cette méthode détecte les changements même dans les groupes profondément imbriqués et introduit moins de charge que lors de l'écriture, de la lecture et de la récupération des journaux (c'est ainsi que fonctionnent les solutions concurrentes). Vous pouvez le vérifier à charge élevée. En raison de cette intégration de bas niveau, dans Quest Change Auditor, vous pouvez opposer votre veto à certaines modifications pour certains objets, même pour les utilisateurs Administrateur d'entreprise. Par exemple, protégez-vous des administrateurs AD malveillants.

Dans Change Auditor, toutes les modifications sont normalisées à 5W - Qui, Quoi, Où, Quand, Poste de travail (Qui, Quoi, Où, Quand et sur quel poste de travail). Ce format vous permet d'unifier les événements reçus de différentes sources.

Le 2 juin 2020, une nouvelle version de Change Auditor est sortie - 7.1. Il présente les améliorations clés suivantes:

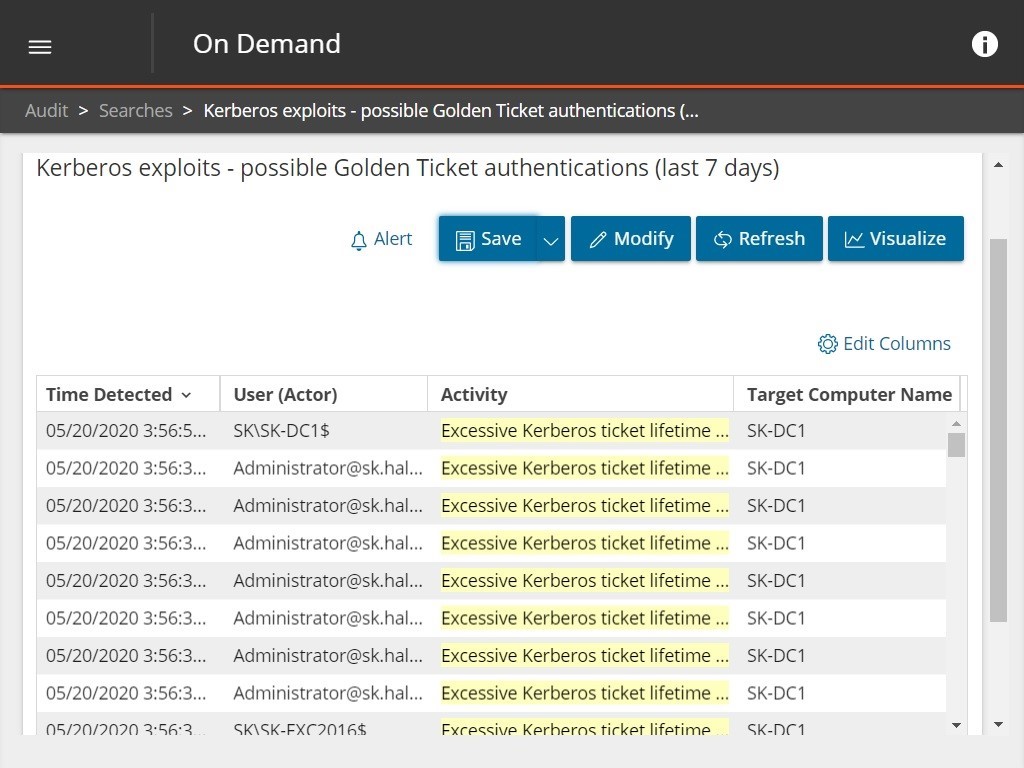

- identification des menaces Pass-the-Ticket (identification des tickets Kerberos dont la date d'expiration dépasse la politique de domaine, ce qui peut indiquer une éventuelle attaque Golden Ticket);

- NTLM- ( NTLM, , v1);

- Kerberos ;

- AD.

La capture d'écran montre une menace détectée avec une longue période de validité du ticket Kerberos.

Avec un autre produit de Quest - On Demand Audit, vous pouvez auditer les environnements hybrides à partir d'une seule interface et surveiller les connexions à AD, Azure AD et les modifications apportées à Office 365.

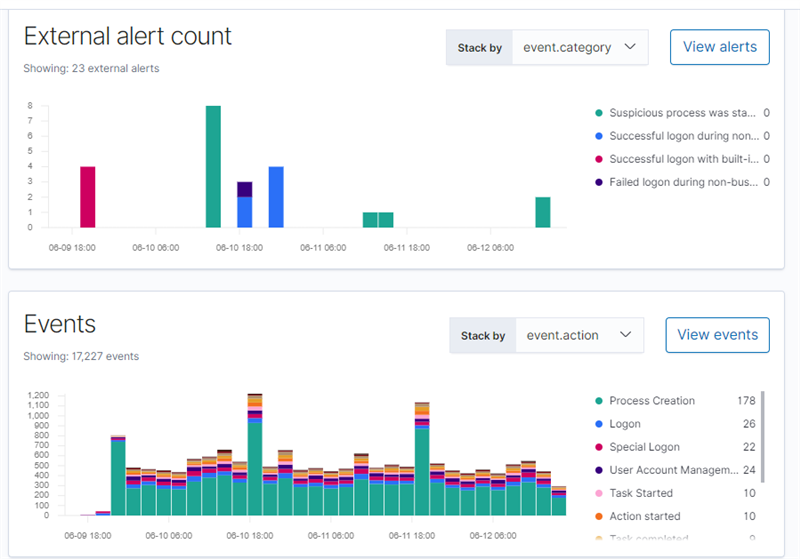

Un autre avantage de Change Auditor est la possibilité de s'intégrer directement à un système SIEM ou via un autre produit Quest - InTrust. Si vous configurez une telle intégration, vous pouvez effectuer des actions automatisées pour supprimer l'attaque via InTrust, et dans la même Elastic Stack, vous pouvez configurer des vues et donner à vos collègues l'accès pour afficher les données historiques.

Pour en savoir plus sur Change Auditor, nous vous invitons à assister au webinaire qui aura lieu le 29 juillet à 11h00, heure de Moscou. Après le webinaire, vous pouvez poser vos questions.

Inscrivez-vous au webinaire

Plus d'articles sur Quest Security Solutions:

Who Did It? Nous automatisons l'audit de la sécurité de l'information

Suivi du cycle de vie des utilisateurs sans pince ni ruban adhésif

Ce qu'il est utile de récupérer à partir des logs d'un poste de travail basé sur l'OS Windows Vous pouvez

laisser une demande de consultation, de kit de distribution ou pour un projet pilote via le formulaire de retour d'expérience sur notre site. Il existe également des descriptions des solutions proposées.