Il n'y a pas si longtemps, j'ai écrit sur la surveillance Netflow / IPFIX et sur Cisco StealthWatch - une solution analytique qui vous permet de détecter des événements tels que des analyses, la propagation de vers de réseau, des logiciels espions, des interactions illégitimes et divers types d'anomalies.

Liens vers tous les articles du cycle:

1) StealthWatch: concepts de base et exigences minimales. Partie 1

2) StealthWatch: déploiement et configuration. Partie 2

3) StealthWatch: analyse et enquête sur les incidents. Partie 3

4) StealthWatch: intégration avec Cisco ISE. Partie 4

5) Stealthwatch Cloud. Solution rapide, pratique et efficace pour les infrastructures cloud et d'entreprise. Partie 5

La surveillance de l'infrastructure cloud n'est plus une nouvelle tâche, car chaque acteur majeur dispose de ses propres outils - Amazon CloudWatch ou Amazon S3, Google Stackdriver, Azure Monitor. Ces outils sont parfaits pour surveiller les applications, les performances et l'infrastructure en général, mais ils ne clôturent pas les tâches de sécurité (et les fournisseurs de cloud eux-mêmes n'en sont pas très préoccupés): distribution de logiciels malveillants, communications de botnet, détection d'anomalies, tentatives de scan, accès illégal ( y compris des options utilisant des informations d'identification légitimes) et bien plus encore.

Cloud StealthWatch

StealthWatch Cloud (SWC) est une solution SaaS qui ressemble à Stealthwatch Enterprise (ce n'est pas pour rien que Cisco a récemment brouillé les frontières entre ces deux solutions dans son architecture), mais prend en compte les spécificités des environnements cloud. Si pour Stealthwatch EnterpriseUne source importante d'informations est la télémétrie basée sur Netflow, Stealthwatch Cloud utilise les journaux du cloud en tant que telles données (sans se limiter aux journaux, recevant d'autres types de télémétrie). Ensuite, les actions habituelles de StealthWatch sont effectuées: modéliser des objets, construire leurs modèles de comportement, détecter les écarts, vérifier le respect des politiques, détecter les événements de sécurité (intégrés et définis par l'utilisateur) et bien plus encore. Les menaces, les activités anormales et malveillantes sont détectées plus rapidement, de sorte que les dommages causés par l'incident sont réduits, voire complètement nivelés.

Dans le même temps, les alarmes Stealthwatch Cloud ont une fonction familière au 21ème siècle: le client peut évaluer l'utilité de l'alarme générée en un clic de souris. Actuellement 96%les alarmes générées pour les clients StealthWatch Cloud existants ont été jugées utiles.

La portée de StealthWatch Cloud ne se limite pas aux clouds: la solution peut être utilisée pour surveiller des clouds publics, des clouds privés, une infrastructure d'entreprise classique et, bien sûr, une architecture hybride utilisant n'importe quelle combinaison de ces trois composants. Prise en compte dans Stealthwatch Cloud et les options de service de sécurité multi-locataires.

Les options de déploiement peuvent être résumées comme suit.

Figure 1. Cas d'utilisation de StealthWatch Cloud

StealthWatch Cloud peut être utilisé lorsque vous travaillez avec des clouds publics (Amazon, Azure, Google), des clouds privés et hybrides, qui reposent sur une infrastructure de Kubernetes et, bien sûr, des réseaux d'entreprise.

À propos, Mail.ru est un partenaire certifié Kubernetes (K8s). Les journaux d'événements et les flux de trafic des pods K8s entre ces pods sont envoyés au StealthWatch Cloud. Le résultat est une visibilité complète des pods K8, des entités de cloud privé et la détection des incidents de sécurité mentionnés précédemment. La figure 2 montre le diagramme d'interaction.

Figure 2. Schéma d'intégration de StealthWatch Cloud avec Kubernetes

Si vous travaillez avec des réseaux d'entreprise privés, vous devez installer une machine virtuelle (Virtual Sensor - analogue du Flow Sensor dans StealthWatch Enterprise). La figure 3 montre que Netflow, IPFIX, SPAN sont envoyés au capteur et que le capteur envoie des informations au StealthWatch Cloud via un tunnel chiffré, où toutes les analyses sont effectuées. Ainsi, la puissance de calcul du client n'est pas du tout utilisée à partir du mot, et la mise en œuvre et le pilote sont réalisés le plus rapidement possible.

Figure 3. Intégration de StealthWatch Cloud avec un réseau d'entreprise Je

voudrais également noter que l'installation de Virtual Sensor comporte de nombreux aspects positifs:

- L'intégration avec Cisco ISE , AD est prise en charge ;

- La technologie ETA (Encrypted Traffic Analytics) fonctionne, qui permet de détecter les connexions malveillantes dans le trafic crypté sans le décrypter. De plus, cette technologie vous permet «d'analyser» HTTPS en versions TLS et protocoles cryptographiques utilisés pour les connexions;

- L'analyse de signature est disponible avec une analyse sans signature basée sur la télémétrie.

Il existe une option sans installer de capteur virtuel (capteur virtuel), mais StealthWatch Cloud ne pourra fonctionner qu'avec la télémétrie, c'est-à-dire que l'analyse de signature ne sera pas disponible.

Quelques autres avantages de StealthWatch Cloud:

- Modèle de licence flexible pour les méga-flux (méga-flux effectifs - EMF, où 1 EMF = 1 million de journaux, qui sont auparavant dédupliqués, c'est-à-dire restent en une seule copie et sont comptés à la fin du mois);

- Prise en charge des environnements multi-utilisateurs (c'est un plus pour les partenaires qui fournissent du SOC pour l'externalisation, vous pouvez surveiller tous les clients à partir d'une seule console).

Conclusions :

lorsque vous travaillez avec des clouds publics, privés et hybrides, StealthWatch Cloud détecte les incidents de sécurité suivants :

- Comportement anormal des utilisateurs, des hôtes

- Activité du botnet

- Force brute

- Tentatives d'accès à distance, y compris à partir de géolocalisations inhabituelles

- Distribution de logiciels malveillants et accès à des URL malveillantes

- Violation des rôles d'interaction

- Nouveaux appareils, flux

- Tentatives de scan

- Inondations, tempêtes

- Système de détection d'intrusion (IDS)

- Événements spécifiques pour AWS, Azure, GCP

Lorsque vous travaillez avec des réseaux d'entreprise privés, presque toutes les fonctionnalités de StealthWatch Enterprise sont ajoutées.

Intégration avec Amazon Web Services (AWS)

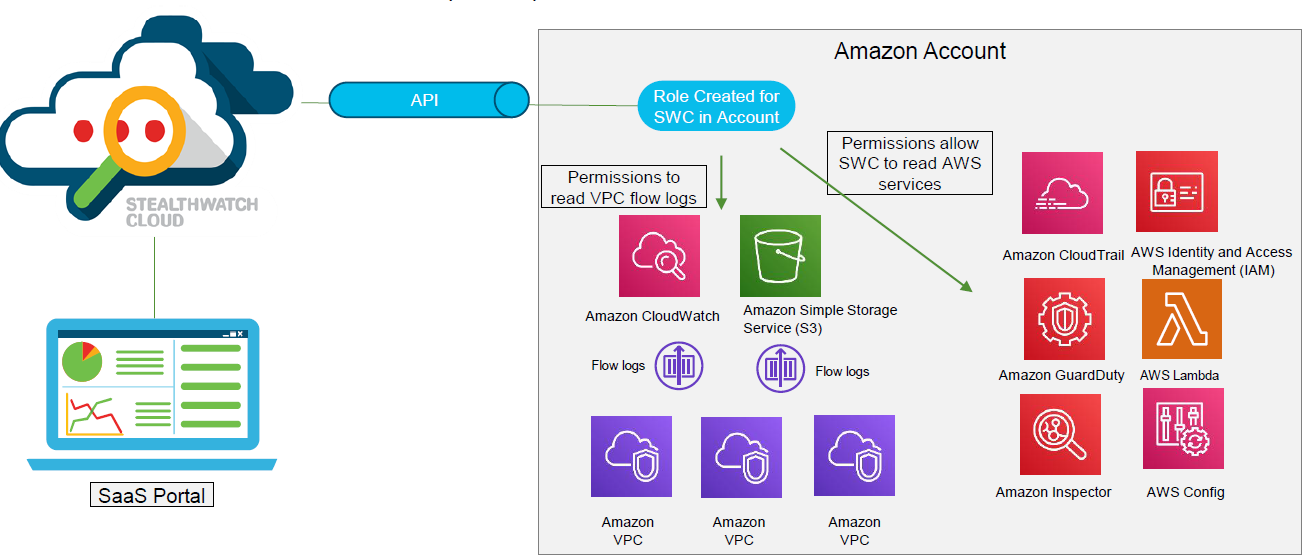

StealthWatch Cloud utilise l'API AWS Lambda (AWS Automated Code Execution and Compute Management) et l'API Identity and Access Management (IAM). Cela vous permet de recevoir des informations sur les stratégies d'accès aux instances, les modifications dans l'exécution du code de programme, les instances d'audit, etc.

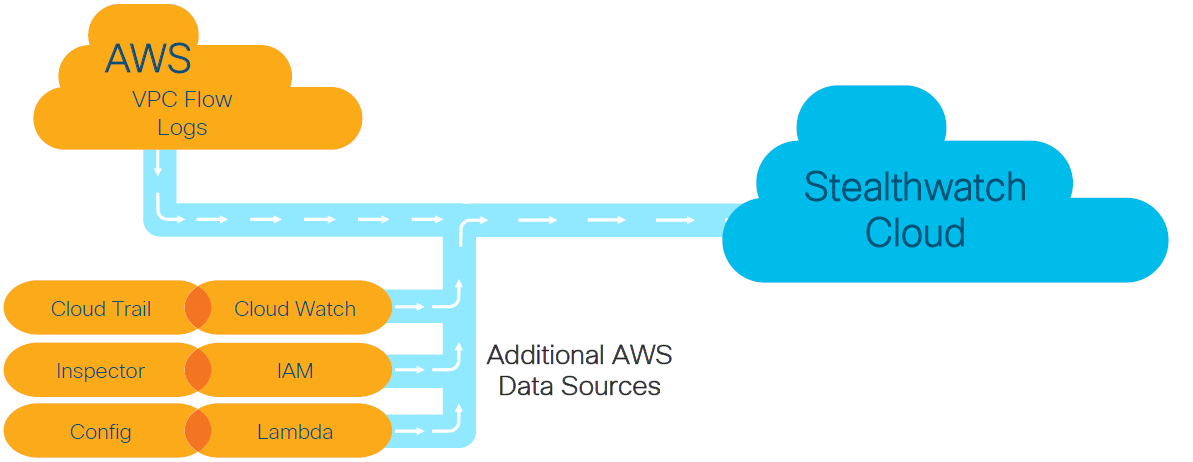

En outre, le SWC utilise des données de flux (interactions de couche réseau) provenant des services de surveillance Amazon CloudWatch ou Amazon S3. Les journaux de flux VPC (Virtual Private Cloud) sont des données de flux dans la terminologie AWS.

Par conséquent, du côté administrateur de votre compte personnel Amazon Web Services, vous devez accorder des autorisations de lecture des flux (journaux de flux VPC) et des journaux d'événements d'Amazon CloudTrail, Amazon IAM, Amazon GuardDuty, AWS Lambda, Amazon Inspector et AWS Config, si vous les utilisez.

La figure 4 montre comment StealthWatch Cloud et AWS fonctionnent.

Figure 4. Flux de travail StealthWatch Cloud et AWS

À son tour, SWC effectue des analyses et les affiche sur des tableaux de bord, ce qui vous permet de voir rapidement le trafic actuel, la charge de l'infrastructure et même de prédire la charge future - Figure 5.

Figure 5. Amazon Web Services Monitoring Console dans StealthWatch Nuage

Intégration avec Microsoft Azure

Pour Azure StealthWatch Cloud, il utilise l'API Azure pour lire les journaux d'événements qui contiennent des informations sur le trafic nord-sud et ouest-est au sein de l'infrastructure cloud. Ces journaux sont appelés journaux NSG Flow. En substance, ils sont similaires aux flux Netflow, car ils contiennent des en-têtes de paquets.

La grande différence par rapport au cas AWS est qu'Azure peut envoyer une copie du trafic à partir de machines virtuelles via VTAP - des taps de trafic virtuel. VTAP est une technologie développée par Microsoft mais est disponible pour une intégration avec toutes les solutions tierces.

L'utilisation de VTAP est efficace car:

- Une copie du trafic des segments souhaités permettra à SWC d'obtenir une visibilité complète et, par conséquent, une détection maximale des menaces.

- La charge sur les machines virtuelles n'augmente pas car VTAP est le trafic du commutateur virtuel, pas la machine elle-même.

- L'interaction avec SWC est effectuée via un tunnel TLS chiffré.

La figure 6 montre le diagramme d'interaction.

Figure 6. Schéma de StealthWatch Cloud et Microsoft Azure

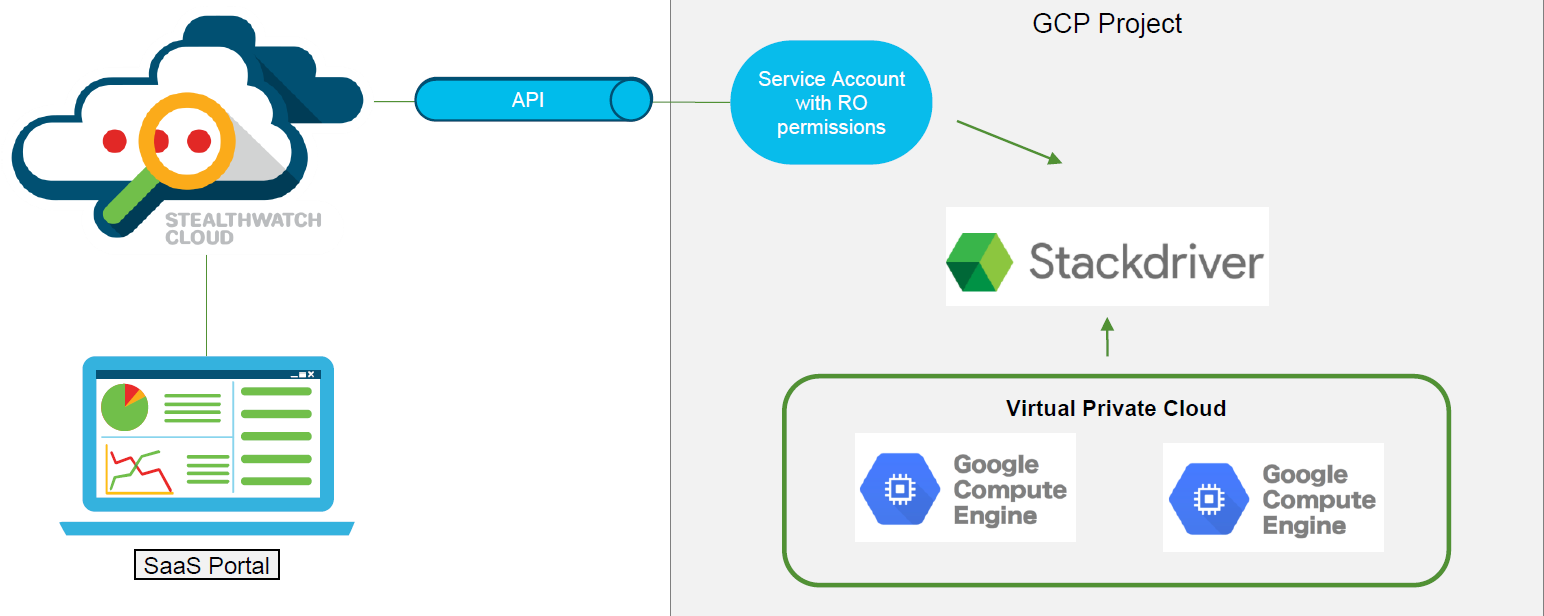

Intégration avec Google Cloud Platform

Lors de l'intégration avec Google Cloud Platform (GCP), il est uniquement possible d'accéder à l'API du côté SWC pour lire les journaux d'événements VPC Flow mentionnés précédemment (les mêmes que ceux d'Amazon) à partir de Google Stackdriver. Google Stackdriver est un service qui collecte les journaux et les métriques de GCP, surveille les applications, les machines virtuelles et l'infrastructure Google Cloud en général. Cependant, travailler uniquement avec les journaux d'événements VPC Flow donne un peu moins de visibilité. Le schéma de travail est illustré à la figure 7.

Figure 7. Le schéma de travail de StealthWatch Cloud et de Google Cloud Platform

SWC contre SWE

Alors que Stealthwatch Cloud et Stealthwatch Enterprise effectuent des tâches similaires, leurs domaines d'application et les différences dans les principales sources de télémétrie créent des capacités différentes.

Les données comparatives sont résumées dans le tableau ci-dessous.

| Comparer l'option | SWC | SWE |

|---|---|---|

| Vitesse de déploiement | ||

| ; 4 GB RAM, 2 CPU, 60 GB HDD ( Virtual Sensor) | 36 GB RAM, 6 CPU, 385 GB HDD | |

| ISE | , Virtual Sensor | |

| ETA/Cognitive Threat Analytics | ||

| Kubernetes | ||

| (VPC Flow, NSG Flow) API, Netflow/IPFIX | NetFlow, sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 | |

| , AWS, Azure, GCP, Kubernetes | , | |

| - (EMF) | (fps) |

À son tour, StealthWatch Cloud est attrayant pour sa vitesse de déploiement (en particulier pour le pilote), et il ne nécessite pas de déploiement et de maintenance de machines virtuelles, à l'exception du capteur virtuel. SWC vous permet de surveiller l'infrastructure dans les clouds publics et privés et prend en charge l'intégration native avec une plate-forme de gestion de la sécurité unifiée des solutions Cisco SecureX .

Comment le tester?

Il existe deux options pour un projet pilote gratuit: seul ou avec un partenaire. Dans le cas de la première option, il est suggéré de se référer au site . La licence est délivrée pour 60 jours, les guides de configuration sont fournis sur le même site Cisco. Si vous souhaitez plonger dans les détails et résoudre vos tâches de surveillance le plus efficacement possible, veuillez nous contacter via le lien .

Conclusion

StealthWatch Cloud est une solution aux multiples facettes qui vous permet d'obtenir une visibilité complète dans les plus brefs délais dans un cloud privé, public ou hybride, que ce soit Amazon Web Services, Microsoft Azure ou Google Cloud Platform. Dans le même temps, cette solution peut être utilisée pour surveiller les réseaux d'entreprise, tout en ayant presque les mêmes fonctionnalités que la StealthWatch Enterprise sur site. Gagner du temps, des ressources techniques et humaines en travaillant avec SWC sont des avantages évidents.

Dans un proche avenir, nous prévoyons plusieurs autres publications techniques sur divers produits de sécurité de l'information. Si ce sujet vous intéresse, restez à l'écoute de nos chaînes ( Telegram , Facebook , VK ,Blog de la solution TS )!