Quiconque a essayé d'exécuter une machine virtuelle dans le cloud sait bien que le port RDP standard, s'il est laissé ouvert, sera presque immédiatement attaqué par des vagues de tentatives de mot de passe par force brute à partir de différentes adresses IP à travers le monde.

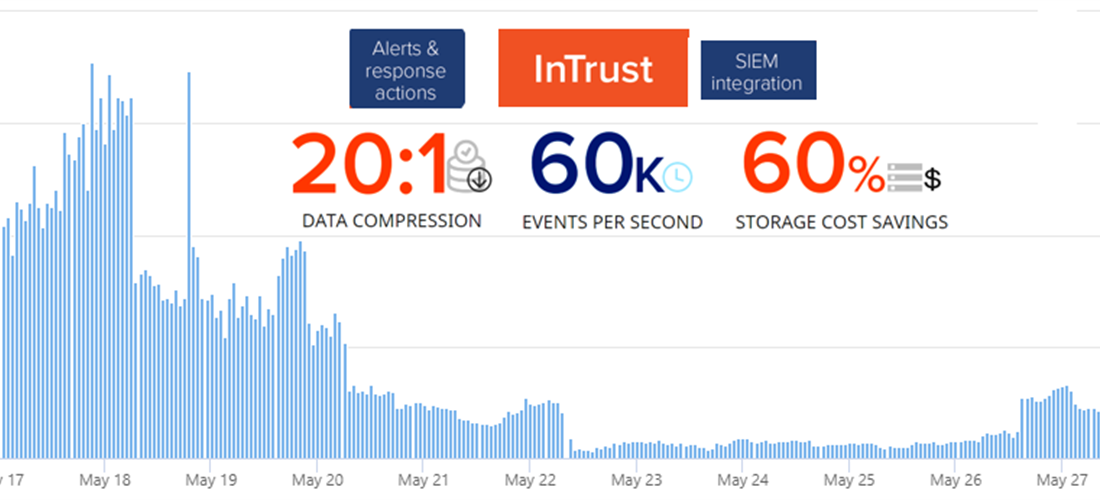

Dans cet article, je montrerai comment InTrust peut configurer une réponse automatique aux attaques par force brute en ajoutant une nouvelle règle au pare-feu. InTrust est une plateforme CLM de collecte, d'analyse et de stockage de données non structurées, qui dispose déjà de centaines de réponses prédéfinies à divers types d'attaques.

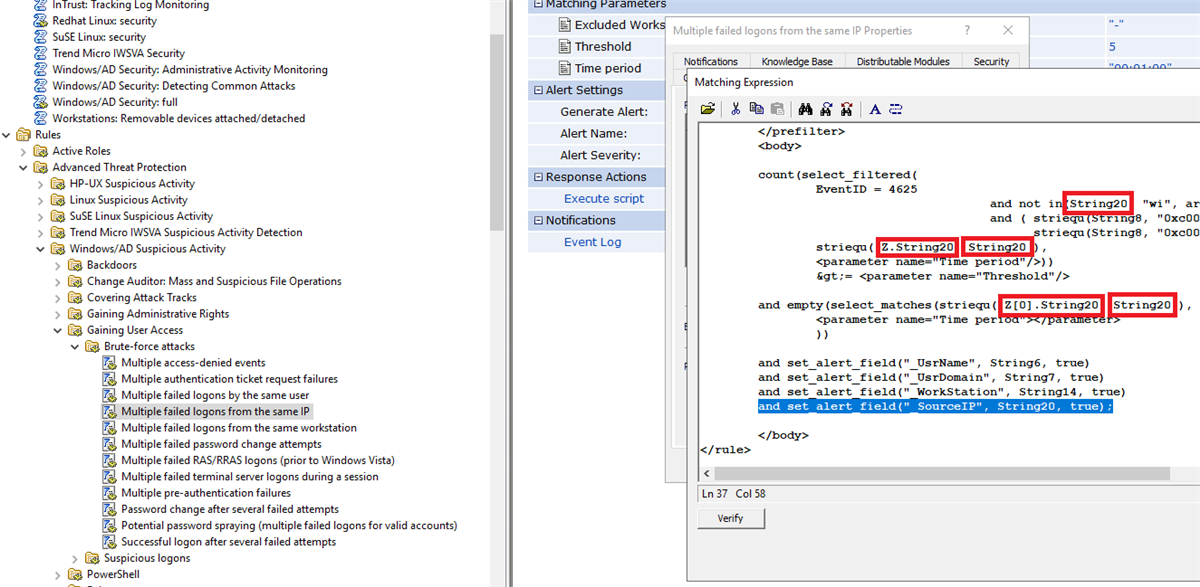

Dans Quest InTrust, vous pouvez personnaliser la réponse lorsqu'une règle est déclenchée. InTrust reçoit un message du collecteur de journaux concernant une tentative d'autorisation échouée sur un poste de travail ou un serveur. Pour configurer l'ajout de nouvelles adresses IP au pare-feu, vous devez copier la règle spécialisée existante pour détecter plusieurs autorisations ayant échoué et en ouvrir une copie pour modification: Les

événements dans les journaux Windows utilisent ce que l'on appelle InsertionString. Regardez les correspondances pour l'événement ID 4625 (il s'agit d'une connexion infructueuse au système) et vous verrez que les champs qui nous intéressent sont stockés dans InsertionString14 (nom du poste de travail) et InsertionString20 (adresse réseau source), dans une attaque depuis Internet, le champ avec le nom du poste de travail sera très probablement vide, il est donc important pour cet endroit remplacez la valeur de l'adresse réseau source.

Le texte de l'événement 4625 ressemble à ceci

An account failed to log on.

Subject:

Security ID: S-1-5-21-1135140816-2109348461-2107143693-500

Account Name: ALebovsky

Account Domain: LOGISTICS

Logon ID: 0x2a88a

Logon Type: 2

Account For Which Logon Failed:

Security ID: S-1-0-0

Account Name: Paul

Account Domain: LOGISTICS

Failure Information:

Failure Reason: Account locked out.

Status: 0xc0000234

Sub Status: 0x0

Process Information:

Caller Process ID: 0x3f8

Caller Process Name: C:\Windows\System32\svchost.exe

Network Information:

Workstation Name: DCC1

Source Network Address: ::1

Source Port: 0

Detailed Authentication Information:

Logon Process: seclogo

Authentication Package: Negotiate

Transited Services: -

Package Name (NTLM only): -

Key Length: 0

This event is generated when a logon request fails. It is generated on the computer where access was attempted.

The Subject fields indicate the account on the local system which requested the logon. This is most commonly a service such as the Server service, or a local process such as Winlogon.exe or Services.exe.

The Logon Type field indicates the kind of logon that was requested. The most common types are 2 (interactive) and 3 (network).

The Process Information fields indicate which account and process on the system requested the logon.

The Network Information fields indicate where a remote logon request originated. Workstation name is not always available and may be left blank in some cases.

The authentication information fields provide detailed information about this specific logon request.

- Transited services indicate which intermediate services have participated in this logon request.

- Package name indicates which sub-protocol was used among the NTLM protocols.

- Key length indicates the length of the generated session key. This will be 0 if no session key was requested.

En outre, ajoutez la valeur Adresse réseau source au texte de l'événement.

Ensuite, vous devez ajouter un script qui bloquera l'adresse IP dans le pare-feu Windows. Voici un exemple que vous pouvez utiliser pour cela.

Script de configuration du pare-feu

param(

[Parameter(Mandatory = $true)]

[ValidateNotNullOrEmpty()]

[string]

$SourceAddress

)

$SourceAddress = $SourceAddress.Trim()

$ErrorActionPreference = 'Stop'

$ruleName = 'Quest-InTrust-Block-Failed-Logons'

$ruleDisplayName = 'Quest InTrust: Blocks IP addresses from failed logons'

function Get-BlockedIps {

(Get-NetFirewallRule -Name $ruleName -ErrorAction SilentlyContinue | get-netfirewalladdressfilter).RemoteAddress

}

$blockedIps = Get-BlockedIps

$allIps = [array]$SourceAddress + [array]$blockedIps | Select-Object -Unique | Sort-Object

if (Get-NetFirewallRule -Name $ruleName -ErrorAction SilentlyContinue) {

Set-NetFirewallRule -Name $ruleName -RemoteAddress $allIps

} else {

New-NetFirewallRule -Name $ruleName -DisplayName $ruleDisplayName -Direction Inbound -Action Block -RemoteAddress $allIps

}

Vous pouvez maintenant modifier le nom de la règle et sa description pour éviter toute confusion par la suite.

Vous devez maintenant ajouter ce script en réponse à la règle, activer la règle et vous assurer que la règle correspondante est activée dans la stratégie de surveillance en temps réel. L'agent doit être activé pour exécuter un script de réponse et doit avoir le paramètre correct.

Une fois les paramètres définis, le nombre d'autorisations ayant échoué a diminué de 80%. Profit? Quelle autre!

Parfois, une légère augmentation se produit à nouveau, mais cela est dû à l'émergence de nouvelles sources d'attaques. Puis tout recommence à décliner.

Pendant une semaine de fonctionnement, 66 adresses IP ont été incluses dans la règle de pare-feu.

Vous trouverez ci-dessous un tableau avec 10 noms d'utilisateurs courants utilisés pour les tentatives de connexion.

| Nom d'utilisateur

|

|

|

| administrator

|

1220235

|

40.78

|

| admin

|

672109

|

22.46

|

| user

|

219870

|

7.35

|

| contoso

|

126088

|

4.21

|

| contoso.com

|

73048

|

2.44

|

| administrador

|

55319

|

1.85

|

| server

|

39403

|

1.32

|

| sgazlabdc01.contoso.com

|

32177

|

1.08

|

| administrateur

|

32377

|

1.08

|

| sgazlabdc01

|

31259

|

1.04

|

Dites-nous dans les commentaires comment votre réponse aux menaces de sécurité de l'information est structurée. Quel système utilisez-vous, quelle est sa commodité.

Si vous souhaitez voir InTrust au travail, laissez une demande dans le formulaire de commentaires sur notre site Web ou envoyez-moi un e-mail.

Lisez nos autres articles sur le thème de la sécurité de l'information:

Identifier une attaque de ransomware, accéder à un contrôleur de domaine et tenter de résister à ces attaques

Ce qui peut être utile à partir des logs d'un poste de travail Windows (article populaire)

Suivre le cycle de vie de l'utilisateur sans pince ni bande

A qui l'a fait? Nous automatisons l'audit de sécurité de l'information

SIEM- Central Log Management (CLM)

, .