Bienvenue dans le troisième article d'une série sur la nouvelle console de gestion de la sécurité basée sur le cloud pour les ordinateurs personnels - Check Point SandBlast Agent Management Platform. Permettez-moi de vous rappeler que dans le premier article, nous nous sommes familiarisés avec le portail Infinity et avons créé un service cloud pour la gestion des agents, Endpoint Management Service. Dans le deuxième article, nous avons examiné l'interface de la console de gestion Web et installé l'agent avec une stratégie standard sur la machine de l'utilisateur. Aujourd'hui, nous allons passer en revue le contenu de la politique de sécurité standard de Threat Prevention et tester son efficacité dans la lutte contre les attaques populaires.

Stratégie standard de prévention des menaces: Description

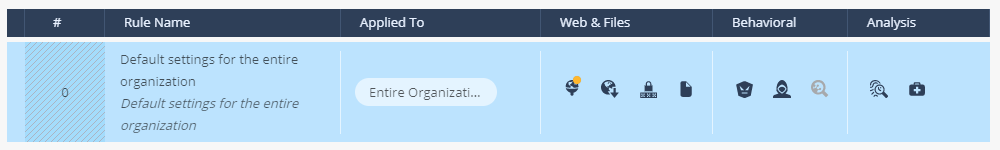

La figure ci-dessus montre une règle de stratégie standard de prévention des menaces qui s'applique par défaut à l'ensemble de l'organisation (tous les agents installés) et comprend trois groupes logiques de composants de protection: Web & Files Protection, Behavioral Protection et Analysis & Remediation. Examinons de plus près chacun des groupes.

Protection du Web et des fichiers

Filtrage d'URL

URL Filtering -, 5 . 5 , , , Games Instant Messaging, Productivity Loss. URL, , Check Point. , URL, URL Categorization.

Prevent, Detect Off. Detect , URL Filtering . Prevent . Block List, , IP- .csv .

Prevent, Detect Off. Detect , URL Filtering . Prevent . Block List, , IP- .csv .

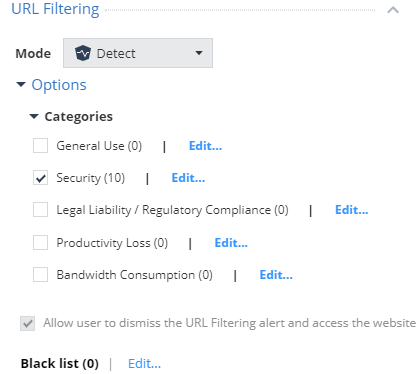

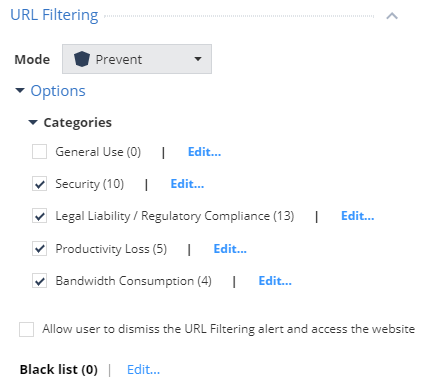

Dans la stratégie standard de filtrage d'URL, l'action Détecter est définie et une catégorie est sélectionnée - Sécurité, pour laquelle les événements seront détectés. Cette catégorie comprend divers anonymiseurs, des sites avec un niveau de risque critique / élevé / moyen, des sites de phishing, du spam et bien plus encore. Cependant, les utilisateurs pourront toujours accéder à la ressource grâce au paramètre «Autoriser l'utilisateur à ignorer l'alerte de filtrage d'URL et à accéder au site Web».

Téléchargement (Web) Protection

Emulation & Extraction Check Point « », , PDF. :

, Check Point — .

- Prevent — , ;

- Detect — , , ;

- Off — .

, Check Point — .

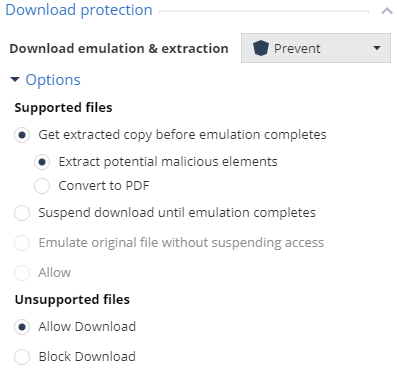

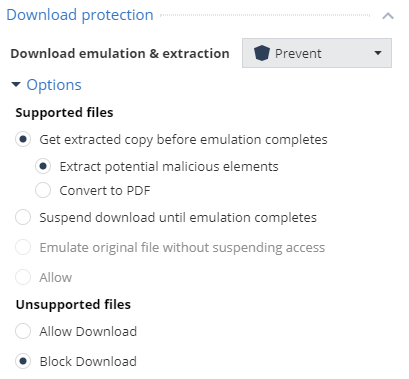

La stratégie par défaut pour la protection contre le téléchargement est définie sur l'action Empêcher avec la possibilité d'obtenir une copie du document d'origine nettoyée du contenu potentiellement malveillant, ainsi que d'autoriser le téléchargement de fichiers qui ne sont pas pris en charge par les outils d'émulation et de nettoyage.

Protection des informations d'identification

Credential Protection 2 : Zero Phishing Password Protection. Zero Phishing , Password Protection . Zero Phishing Prevent, Detect Off. Prevent , . Detect . Password Protection , , : Detect & Alert ( ), Detect Off.

La stratégie standard pour la protection des informations d'identification fournit une prévention pour toute ressource de phishing qui empêche les utilisateurs d'accéder à un site potentiellement malveillant. La protection contre l'utilisation de mots de passe d'entreprise est également incluse, mais cette fonction ne fonctionnera pas sans les domaines spécifiés.

Protection des fichiers

Files Protection , , : Anti-Malware Files Threat Emulation. Anti-Malware , . , , . Files Threat Emulation Check Point, Detect.

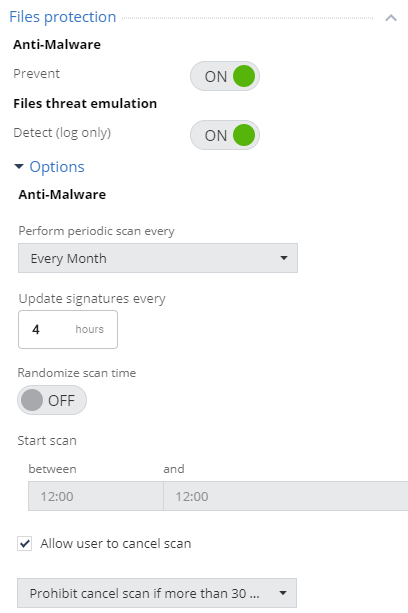

La stratégie par défaut pour la protection des fichiers inclut la protection anti-malware et la détection des fichiers malveillants à l'aide de l'émulation de menaces de fichiers. Des analyses régulières sont effectuées tous les mois et les signatures sur la machine de l'utilisateur sont mises à jour toutes les 4 heures. Dans le même temps, la possibilité pour les utilisateurs d'annuler une analyse planifiée est configurée, mais au plus tard 30 jours après la dernière analyse réussie.

Protection comportementale

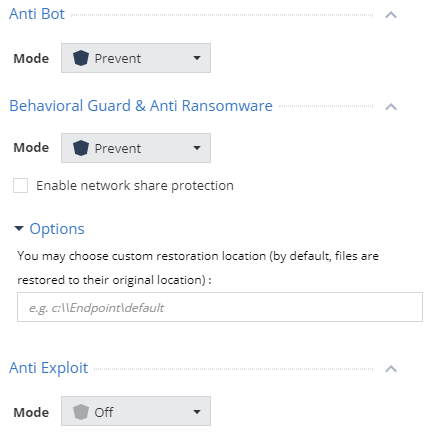

Anti-Bot, Behavioral Guard & Anti-Ransomware, Anti-Exploit

Behavioral Protection : Anti-Bot, Behavioral Guard & Anti-Ransomware Anti-Exploit. Anti-Bot C&C Check Point ThreatCloud. Behavioral Guard & Anti-Ransomware (, , ) . , , . , , . Anti-Exploit . Behavioral Protection : Prevent, Detect Off.

La stratégie standard pour la protection comportementale fournit Prevent pour les composants Anti-Bot et Behavioral Guard & Anti-Ransomware, avec la récupération des fichiers cryptés dans leurs répertoires d'origine. Le composant Anti-Exploit est désactivé et n'est pas utilisé.

Analyse et remédiation

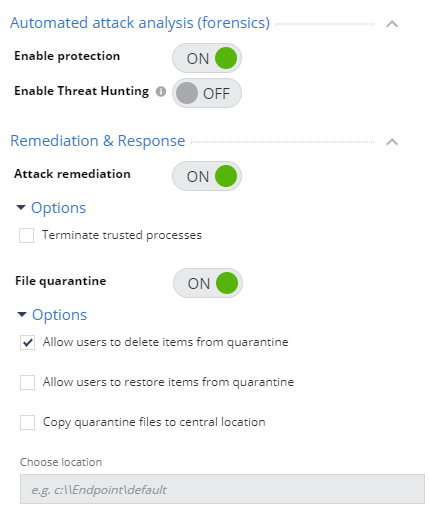

Analyse automatisée des attaques (criminalistique), remédiation et réponse

: Automated Attack Analysis (Forensics) Remediation & Response. Automated Attack Analysis (Forensics) — . Threat Hunting, . Remediation & Response : , .

La politique standard d'analyse et de correction inclut la protection, qui comprend des actions automatiques de récupération (arrêt des processus, restauration de fichiers, etc.), ainsi que la possibilité d'envoyer des fichiers en quarantaine, et les utilisateurs peuvent uniquement supprimer les fichiers de la quarantaine.

Stratégie standard de prévention des menaces: tests

Point de contrôle CheckMe Endpoint

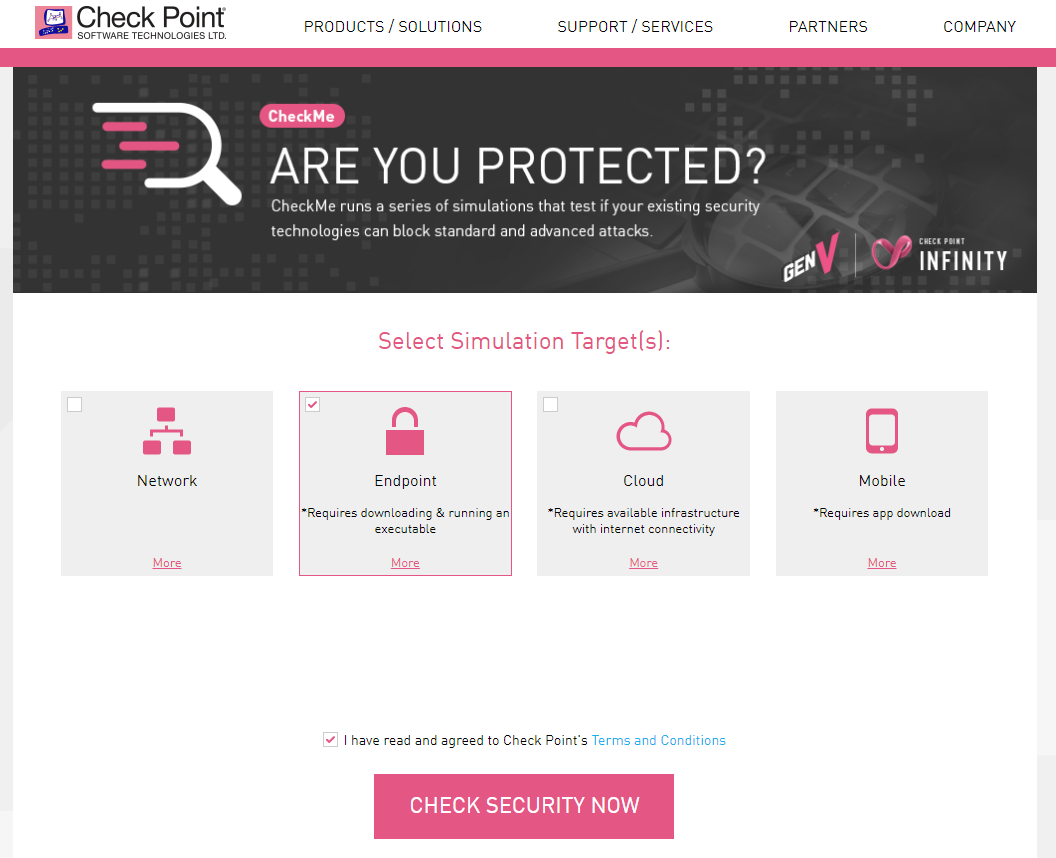

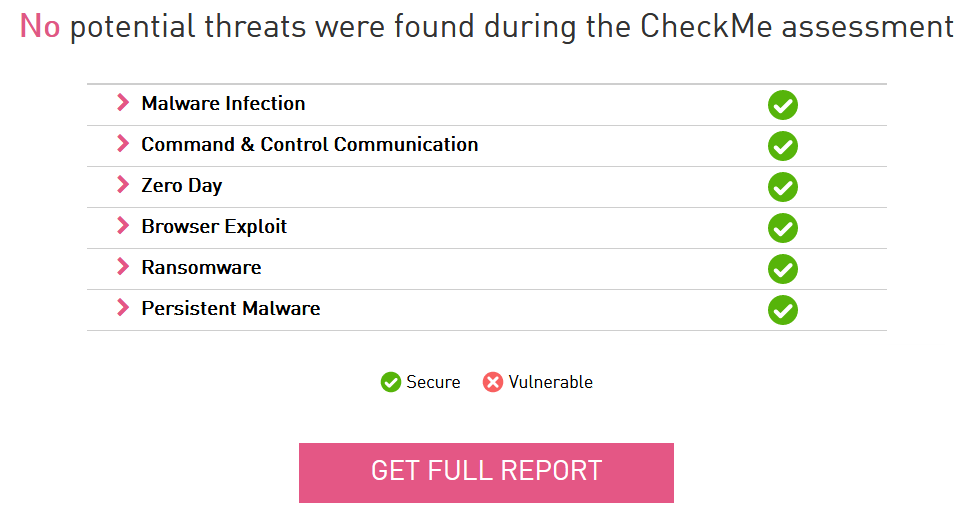

Le moyen le plus rapide et le plus simple de vérifier la sécurité d'une machine utilisateur par rapport aux types d'attaques les plus courants consiste à effectuer un test à l'aide de la ressource Check Point CheckMe , qui effectue un certain nombre d'attaques typiques de différentes catégories et vous permet d'obtenir un rapport sur les résultats des tests. Dans ce cas, nous avons utilisé l'option de test Endpoint, dans laquelle un fichier exécutable est téléchargé et lancé sur l'ordinateur, puis le processus de vérification commence.

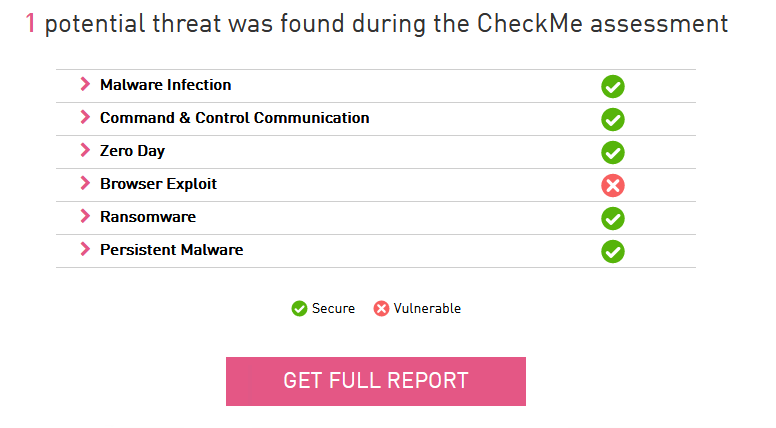

Lors de la vérification de la sécurité de l'ordinateur en fonctionnement, SandBlast Agent signale les attaques identifiées et réfléchies sur l'ordinateur de l'utilisateur, par exemple: la lame Anti-Bot signale une infection, la lame Anti-Malware a détecté et supprimé le fichier malveillant CP_AM.exe, et la lame d'émulation de menace a été installée que le fichier CP_ZD.exe est malveillant. Sur la base des résultats des tests avec CheckMe Endpoint, nous obtenons le résultat suivant: sur 6 catégories d'attaques, la politique standard de prévention des menaces n'a échoué que dans une seule catégorie - Exploit du navigateur. Cela est dû au fait que la stratégie standard de prévention des menaces n'inclut pas le panneau Anti-Exploit. Il convient de noter que sans SandBlast Agent installé, l'ordinateur de l'utilisateur n'a été analysé que pour la catégorie Ransomware.

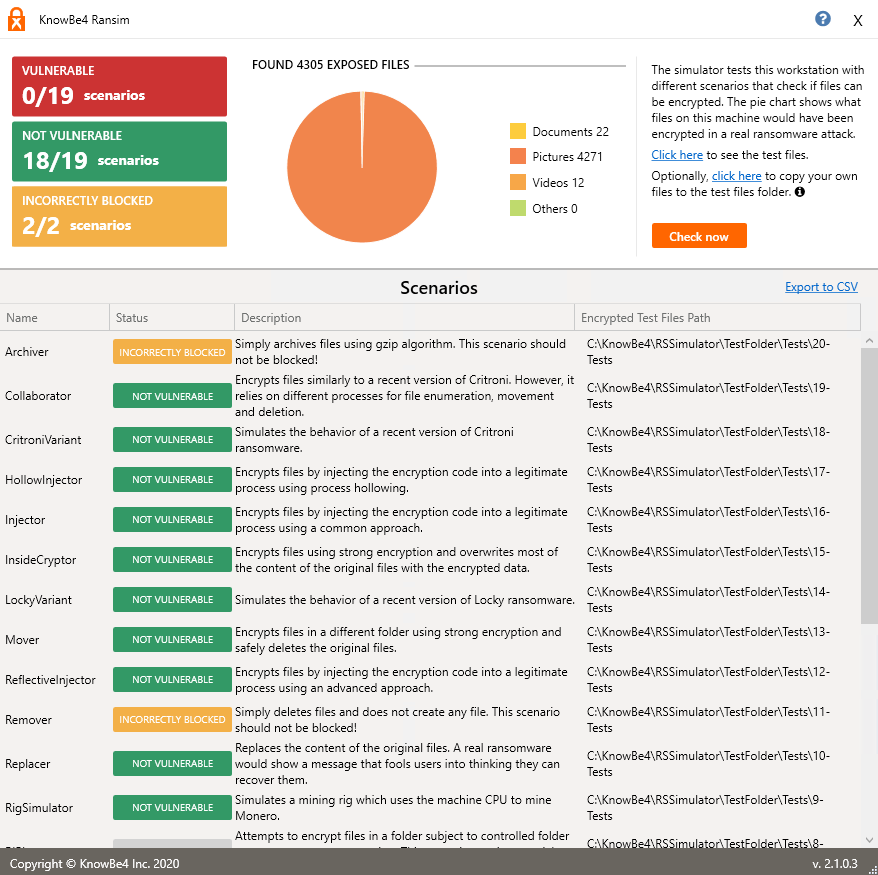

KnowBe4 RanSim

Pour tester la lame Anti-Ransomware, vous pouvez utiliser la solution gratuite KnowBe4 RanSim , qui exécute une série de tests sur la machine de l'utilisateur: 18 scénarios d'infection par ransomware et 1 scénario d'infection par cryptominer. Il est à noter que la présence de nombreuses lames dans la stratégie standard (Threat Emulation, Anti-Malware, Behavioral Guard) avec l'action Prevent ne permet pas à ce test de s'exécuter correctement. Cependant, même avec un niveau de sécurité réduit (Threat Emulation in Off), le test de la lame Anti-Ransomware donne de bons résultats: 18 tests sur 19 ont réussi (1 n'a pas démarré).

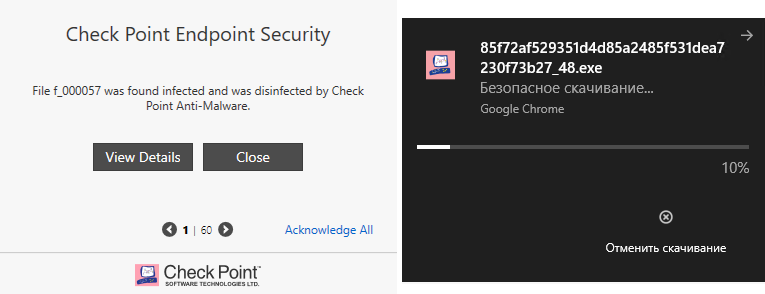

Fichiers et documents malveillants

Il est instructif de vérifier le fonctionnement des différentes lames de la politique standard de prévention des menaces à l'aide de fichiers malveillants de formats populaires téléchargés sur la machine de l'utilisateur. Ce test a porté sur 66 fichiers aux formats PDF, DOC, DOCX, EXE, XLS, XLSX, CAB, RTF. Les résultats du test ont montré que SandBlast Agent était capable de bloquer 64 fichiers malveillants sur 66. Les fichiers infectés ont été supprimés après le téléchargement ou nettoyés du contenu malveillant à l'aide de Threat Extraction et récupérés par l'utilisateur.

Recommandations pour améliorer la politique de prévention des menaces

1. Filtrage d'URL

La première chose qui doit être corrigée dans la stratégie standard pour augmenter le niveau de sécurité de l'ordinateur client est de déplacer la lame de filtrage d'URL sur Empêcher et de spécifier les catégories appropriées à bloquer. Dans notre cas, toutes les catégories ont été sélectionnées, à l'exception de l'utilisation générale, car elles incluent la plupart des ressources auxquelles vous devez restreindre l'accès aux utilisateurs sur le lieu de travail. Il est également conseillé pour ces sites de supprimer la possibilité pour les utilisateurs de sauter la fenêtre d'avertissement en décochant le paramètre «Autoriser l'utilisateur à ignorer l'alerte de filtrage d'URL et à accéder au site Web».

2. Télécharger la protection

Le deuxième paramètre à prendre en compte est la possibilité pour les utilisateurs de télécharger des fichiers qui ne sont pas pris en charge par l'émulation Check Point. Étant donné que dans cette section, nous examinons les améliorations de sécurité apportées à la stratégie standard de prévention des menaces, la meilleure option serait d'interdire le téléchargement de fichiers non pris en charge.

3. Protection des fichiers

Vous devez également faire attention aux paramètres de protection des fichiers - en particulier, les paramètres de l'analyse périodique et la capacité de l'utilisateur à différer l'analyse forcée. Dans ce cas, vous devez prendre en compte le laps de temps de l'utilisateur, et une bonne option du point de vue de la sécurité et des performances est de configurer l'exécution du scan forcé tous les jours, et l'heure est sélectionnée au hasard (de 00h00 à 8h00), et l'utilisateur peut reporter le scan pour un maximum de une semaine.

4. Anti-Exploit

Un inconvénient majeur de la stratégie standard de prévention des menaces est la désactivation de la lame Anti-Exploit. Il est recommandé d'activer cette lame avec l'action Empêcher pour protéger le poste de travail contre les attaques d'exploit. Avec ce correctif, le nouveau test CheckMe réussit sans détecter les vulnérabilités sur la machine de travail de l'utilisateur.

Conclusion

Pour résumer: dans cet article, nous nous sommes familiarisés avec les composants de la stratégie standard de prévention des menaces, avons testé cette stratégie à l'aide de diverses méthodes et outils, et avons également décrit des recommandations pour améliorer les paramètres de la stratégie standard afin d'augmenter le niveau de sécurité de la machine de l'utilisateur. Dans le prochain article de cette série, nous passerons à l'exploration de la politique de protection des données et examinerons les paramètres de politique globale.

Un grand choix de matériaux sur Check Point de TS Solution . Afin de ne pas manquer les publications suivantes sur la plateforme de gestion des agents SandBlast - suivez les mises à jour sur nos réseaux sociaux ( Telegram , Facebook , VK , TS Solution Blog , Yandex.Den ).