L'adresse e-mail est un élément clé de la protection des données personnelles. Il est souvent lié à d'autres comptes utilisateurs. Ayant pris possession de l'e-mail de quelqu'un d'autre, un attaquant est en mesure de récupérer ou de réinitialiser les mots de passe des services associés au compte piraté. Si une personne n'utilise pas l'authentification à deux facteurs (2FA), elle est pratiquement sans défense . L'authentification à deux facteurs n'est pas non plus une panacée, mais ici, le cybercriminel aura besoin d'efforts supplémentaires - vous devez réémettre la carte SIM ou intercepter le code d'authentification . L'interception est difficile à mettre en œuvre, car les codes sont généralement envoyés via SMS ou une application d'authentification.

Capture d'écran de l'un des sites offrant des services de piratage de comptes de messagerie

Quoi qu'il en soit, le piratage des boîtes aux lettres est un service demandé. Fait intéressant, ce ne sont souvent pas des criminels endurcis qui le commandent, mais des conjoints ou des amants suspects. Un mari ou une femme veut juste être au courant de la correspondance en ligne de leur moitié, alors ils commandent un piratage. Les concurrents commerciaux utilisent également cette opportunité - après tout, avec un piratage réussi, vous pouvez accéder aux secrets d'un adversaire.

Le piratage d'une boîte aux lettres dans la terminologie de la sécurité de l'information est considéré comme une attaque «ciblée» ou «ciblée». Les services de renseignement d'État tels que la NSA et le GRU sont engagés dans de telles choses, mais il existe également un marché noir pour les services pour les simples mortels, où vous pouvez commander une pause dans n'importe quelle boîte pour une somme modique. C'est le marché du hack-for-location. Elle est activement florissante en Fédération de Russie, car ici, contrairement aux pays occidentaux, ces délits mineurs ne sont pas passibles de responsabilité pénale.

Malgré sa popularité, l'infrastructure de ce marché n'est pas bien comprise. On sait peu de choses sur le fonctionnement de ces pirates informatiques et sur l'ampleur de la menace qu'ils représentent. Mais les détails émergent progressivement. Par exemple, une étude de marché relativement petite a été menée par Ariana Mirian de l'Université de Californie à San Diego. Résultats publiés lors de la conférence «WWW'19: The World Wide Web Conference» et dans la revue scientifique «Communications of the ACM» (décembre 2019, Vol. 62 No. 12, Pages 32-37, doi: 0.1145 / 3308558.3313489).

Combien coûte ce service?

L'équipe du projet a identifié et examiné 27 services de piratage d'e-mails de détail. La plupart des services étaient annoncés en russe. Coût du service - de 23 $ à 500 $ pour un compte. Le moyen le moins cher est d'accéder aux box des fournisseurs russes. Les occidentaux sont plus chers et le piratage des comptes Facebook et Instagram coûtera un peu moins cher que Yahoo et Gmail.

Prix du piratage des boîtes aux lettres et des comptes. Illustration: Université de Californie à San Diego

Prix du piratage des boîtes aux lettres et des comptes. Illustration: Université de Californie à San Diego

En utilisant des comptes factices, Ariana Mirian a contacté les auteurs et ordonné le piratage de comptes factices de «victimes». L'authentification SMS à deux facteurs a été activée sur chaque compte.

Technique expérimentale

L'expérience était bien pensée. Chacune des boîtes de courrier électronique impliquées dans l'étude a été remplie à partir de la base de données de courrier électronique d'Enron . De plus, les participants au projet ont créé des pages Web annonçant une petite entreprise que la victime possédait ou pour laquelle elle travaillait.

Les domaines ont été mis aux enchères pour fournir l'historique de chaque mannequin. Grâce à la base de données WHOIS, cette page Web était liée à l'adresse e-mail de la victime ainsi qu'à l'adresse e-mail du partenaire fictif. En général, les chercheurs ont pensé et mis en œuvre des «pièges» de haute qualité pour identifier tous les vecteurs d'attaque.

De plus, des pages Facebook ont été créées pour chaque victime afin de voir si les pirates les utiliseraient dans leurs attaques. Tous les éléments de la page Facebook étaient privés (un tiers ne pourrait pas voir ces éléments), à l'exception d'un profil montrant la page Web de la victime (comme une publicité commerciale).

L'activité de chaque boîte aux lettres était automatiquement enregistrée. Grâce à l'aide de Google, il a été possible d'obtenir des journaux de toute activité de journalisation dans les comptes Google des victimes. Ces journaux enregistrent les tentatives de connexion au compte et aux adresses IP, les tentatives de force brute, ainsi que l'activation de l'authentification à deux facteurs en cas de tentative de connexion suspecte.

Enfin, tout le trafic réseau vers le site de chacune des «victimes» a été analysé. Si un attaquant visitait le site à partir d'une page Facebook, cela se reflétait dans l'historique du trafic.

Les actions des pirates qui ont tenté de pirater des comptes ont été suivies pendant plusieurs semaines. En fait, il s'est avéré que certains des «crackers» sont des escrocs ordinaires qui ont accepté le paiement et n'ont rien fait. D'autres ont accepté le paiement post factum, c'est-à-dire qu'ils ont accepté de recevoir de l'argent en cas de piratage réussi. Mais ils, ayant reçu la tâche, n'ont rien fait. Les chercheurs notent également que le «travail avec les clients» des services de piratage d'e-mails est extrêmement mal organisé: quelqu'un ne répond pas du tout aux demandes, quelqu'un répond, mais avec un long délai.

résultats

Seuls 5 hackers sur 27 ont commencé à remplir les conditions de la tâche définie par le client.

L'expérience et les journaux nous ont permis d'étudier le schéma d'actions que les attaquants utilisent pour pirater un compte. Dans chacun des cinq cas où les hackers ont assumé une tâche, la capture du compte s'est terminée par un «succès», mais uniquement avec l'aide du chercheur.

Les attaquants ont d'une manière ou d'une autre conduit la «victime» vers une page de phishing, où ils ont dû saisir un mot de passe ou un code d'authentification à deux facteurs à partir de leur compte. Les participants au projet ont agi comme des utilisateurs trompés et ont saisi toutes les données nécessaires. Après cela, les hackers ont joyeusement rapporté leur succès.

Fait intéressant, pas un seul cybercriminel embauché n'a tenté de forcer les comptes, il n'y a eu aucun appel vers les comptes Facebook ou vers le courrier électronique d'un partenaire. Un auteur sur cinq a envoyé un fichier exécutable malveillant à la victime par courrier. Les autres ont utilisé le phishing comme principal vecteur d'attaque.

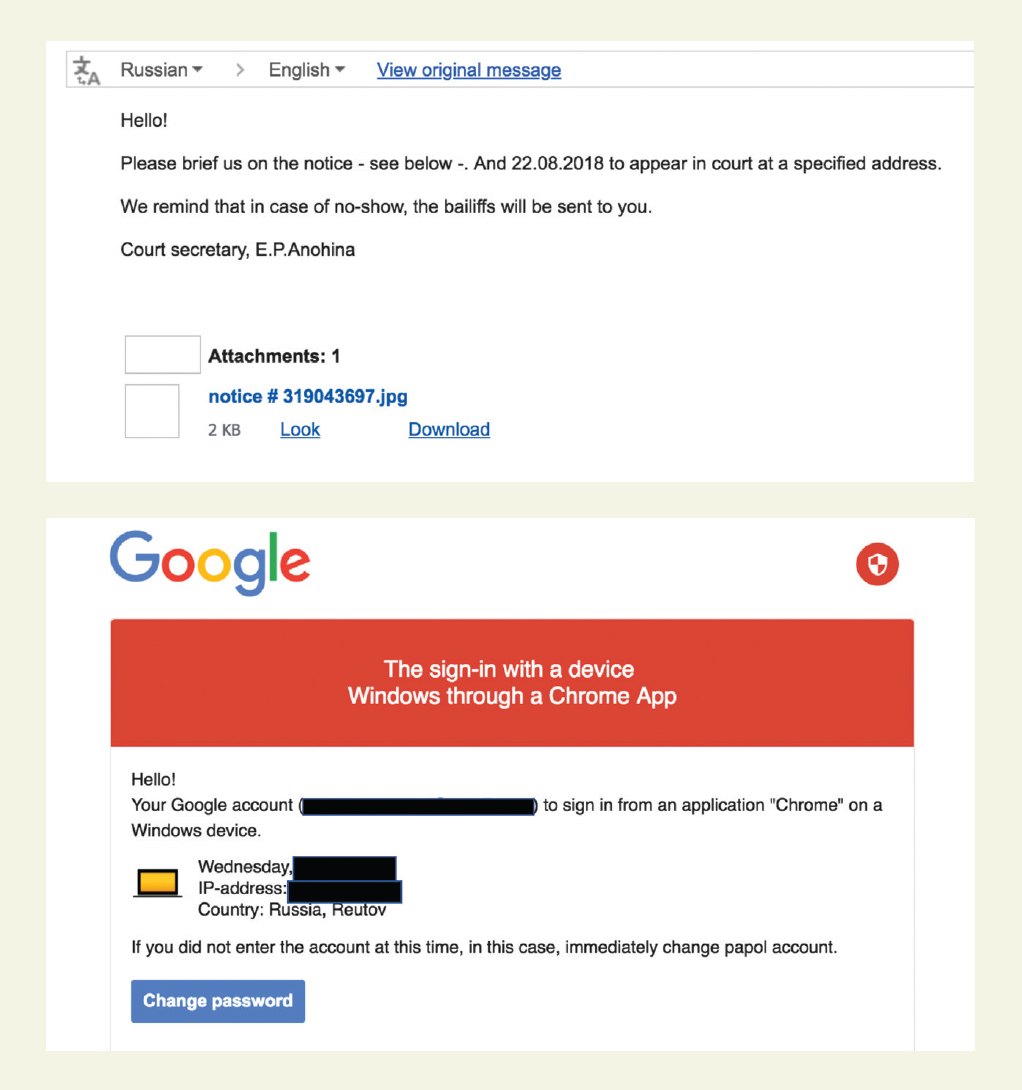

Toutes les attaques ont commencé par une lettre leurre d'une organisation ou d'une personne réputée. Cela était censé calmer la victime et l'amener à l'action nécessaire - cliquer sur un lien vers une ressource de phishing. Les attaquants ont utilisé une variété de chiffres factices: la connaissance de la victime, une grande banque, un inconnu, une agence gouvernementale et Google. Une image ou un lien de phishing a été joint à l'e-mail.

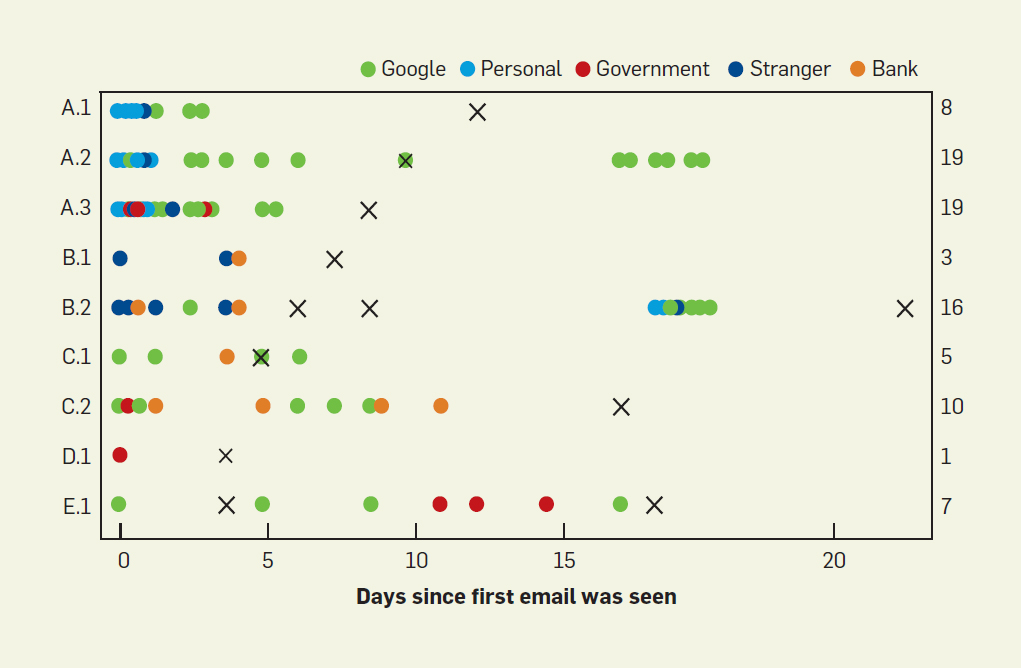

En moyenne, les attaquants ont envoyé 10 messages dans les 25 jours en utilisant différents prétextes, comme le montre le diagramme ci-dessus. L'astuce la plus populaire consiste à simuler une lettre Google, suivie de lettres de partenaires et de faux e-mails d'étrangers.

En cliquant sur le lien de phishing, la victime est dirigée vers une page de destination qui ressemble à une page de connexion à un compte Google. Après avoir saisi le mot de passe, une page s'ouvre avec une demande de saisie du code 2FA. Tous les pirates qui ont eu accès au compte ont réalisé ce qu'ils voulaient avec le phishing. Il n'y avait pas de techniques particulièrement compliquées ou d'attaques sophistiquées.

Comment éviter de devenir victime de cybercriminels

Toute boîte aux lettres peut être piratée si la victime fait preuve de négligence et suit un lien de phishing. Il est possible que des professionnels, soumis à un besoin urgent ou à une grosse récompense, puissent pirater le compte sans phishing, mais lors de l'étude, de telles méthodes n'ont pas été utilisées. Bien sûr, ici, l'échantillon lui-même n'était pas très grand.

Pour vous protéger et protéger votre famille contre de telles attaques, les experts recommandent d'utiliser un dongle de sécurité matériel USB pour 2FA, ainsi que d'être prudent - il s'agit d'une recommandation standard.

Prenez des mesures pour protéger les utilisateurs et les fournisseurs de services de messagerie. Google a introduit des heuristiques supplémentaires pour la connexion des utilisateurs. Les tentatives de connexion automatique sont également détectées et bloquées. D'ailleurs, après ces actions de Google, deux services de piratage précédemment contactés par des chercheurs ont doublé le prix de leurs services.