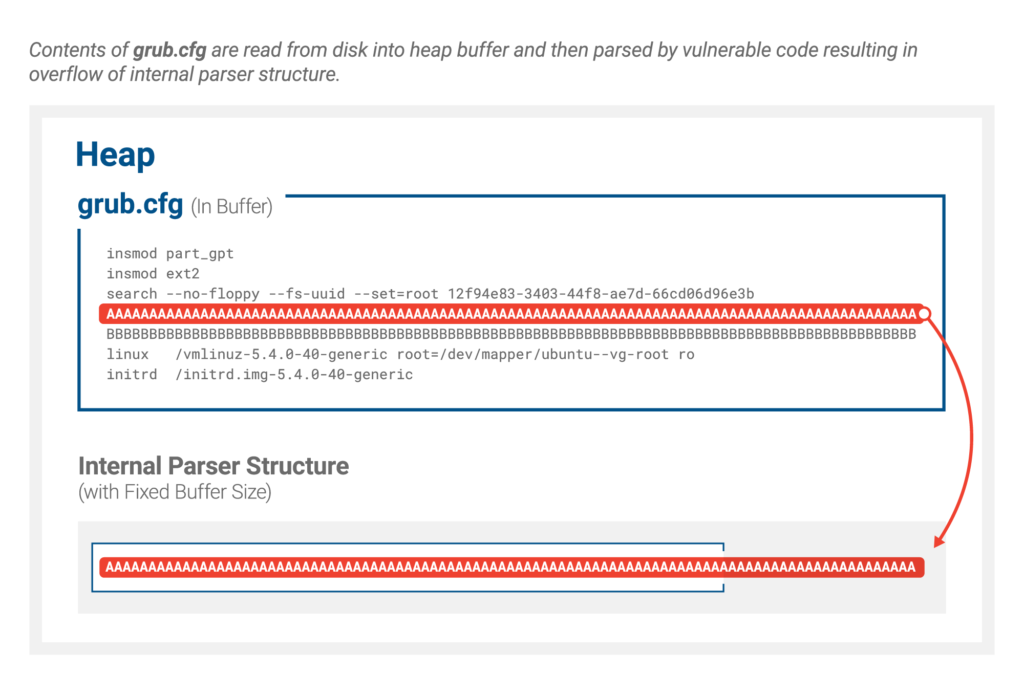

Les caractéristiques techniques de la vulnérabilité sont décrites de manière suffisamment détaillée (mais sans exemples d'exploitation) dans le rapport Eclypsium. Le code Grub2 pour l'analyse du fichier de configuration textuel gère la situation lorsque la ligne d'entrée est trop longue. Une erreur dans votre code peut entraîner le chargement des données et un débordement de tampon. Dans ce cas, ce n'est pas la vulnérabilité qui est la plus importante, mais ses conséquences. Auparavant, il y avait déjà eu des situations où une version non protégée de Grub (en raison d'une erreur de configuration) devait être ajoutée à la soi-disant liste de révocation UEFI- une liste de shim que le système mis à jour refusera d'exécuter. Cette liste doit d'une manière ou d'une autre être fournie à un système spécifique, ce qui peut être fait soit par le fournisseur de matériel, soit par le développeur du système d'exploitation, par exemple Microsoft, qui, entre autres, est responsable de la certification du code de démarrage, y compris pour les systèmes Linux. Toute erreur dans une mise à jour appliquée à un stade précoce peut rendre l'ordinateur ou le serveur complètement inutilisable.

En d'autres termes, une mise à jour de Grub couvrant les vulnérabilités nouvellement découvertes n'est pas suffisante pour résoudre le problème. Il est nécessaire d'empêcher les anciennes versions de Grub2 de s'exécuter en ajoutant leurs shims associés à la liste de révocation UEFI. Selon Eclypsium, plus de 80 chargeurs de démarrage intermédiaires devront être bloqués, ce qui exclura déjà la possibilité d'exécuter du code arbitraire si la mise à jour parvient d'une manière ou d'une autre à une carte mère spécifique avec une version spécifique de l'UEFI. Et d'ailleurs, puisque la vulnérabilité a été trouvée dans un code générique indépendant de la plate-forme, les appareils de l'architecture arm64 sont également affectés.

En outre, les systèmes de récupération après sinistre des ordinateurs ou des serveurs devront être mis à jour, sinon l'outil de récupération risque de ne plus fonctionner à l'avenir. Vous devrez tester les correctifs Grub, les nouveaux chargeurs intermédiaires et les mises à jour de la liste de révocation. Même une simple mise à jour Grub2 pose déjà des problèmes: voir le rapport sur Habré sur l'inopérabilité des serveurs exécutant CentOS après l'installation du correctif de bogue RHSA-2020: 3216couvrant cette vulnérabilité. Il faudra beaucoup de temps pour résoudre le problème, et c'est pourquoi le code Grub2 a été vérifié pour des vulnérabilités similaires afin que vous n'ayez pas à passer par ce processus plusieurs fois. D'une part, cette vulnérabilité ne pose pas de réel danger pour le moment. D'autre part, il comprend un mécanisme complexe d'interaction entre les développeurs de logiciels et de matériel, ce qui dans ce cas est inévitable. Bonne confirmation de la sagesse conventionnelle selon laquelle la sécurité est un processus et non un résultat.

Que s'est-il passé d'autre

Garmin s'attaque aux conséquences d'une attaque sur sa propre infrastructure détaillée dans le résumé précédent . Depuis le 3 août, les services de Garmin Aviation ont été entièrement restaurés, y compris FlyGarmin. La fonctionnalité du service cloud Garmin Connect pour les smartwatches de l'entreprise a été partiellement restaurée . Le site Web Bleeping Computer, citant à nouveau des sources anonymes, rapporte que la société a reçu la clé pour décrypter les données affectées par le cheval de Troie ransomware. Comment exactement n'est pas clair, mais il y a peu d'options possibles ici. Les experts de Kaspersky Lab ont publié une analyse détaillée de l' échantillon WastedLocker, qui (très probablement) a attaqué Garmin.

Une autre attaque d'extorsion majeuresurvenu à l'agence de voyage CWT. Les attaquants demandent une rançon de 4,5 millions de dollars.

Aux États-Unis, des suspects ont été arrêtés pour avoir piraté des dizaines de comptes Twitter à la mi-juillet . Les cambrioleurs ont été si rapidement identifiés grâce à leur insouciance. Par exemple, une adresse e-mail a été utilisée sur un forum de hackers et sur un échange de crypto-monnaie, et un hack du forum nous a permis d'associer un compte à une vraie IP. Plus de détails se trouvent dans la publication ZDNet et sur Habré .

Une vulnérabilité dans les adaptateurs VoIP Grandstream leur permet d'être piratés au stade de la configuration initiale, y compris à l'aide d'un paquet SIP préparé.

Zoom ferméUne vulnérabilité «enfantine» qui permettait de casser des mots de passe pour accéder à la téléconférence. Les mots de passe dans Zoom sont à six chiffres, et le nombre de tentatives d'entrée n'est en aucun cas limité - il pourrait être craqué par la force brute, ne connaissant que l'ID de la réunion (généralement constant).

Une nouvelle vulnérabilité en dix points a été trouvée dans le plugin wpDiscuz pour le traitement des commentaires sur les sites exécutant Wordpress avec la possibilité d'exécuter du code arbitraire. A touché 70 mille sites.