L'un des types d'attaques les plus courants est l'apparition d'un processus malveillant dans une arborescence sous de très bons processus. Le chemin d'accès au fichier exécutable peut susciter des soupçons: les logiciels malveillants utilisent souvent les dossiers AppData ou Temp, ce qui est rare pour les programmes légitimes. Il est juste de dire que certains utilitaires de mise à jour automatique s'exécutent dans AppData, donc vérifier l'emplacement de lancement seul ne suffit pas pour affirmer que le programme est malveillant.

Un autre facteur de légitimité est la signature cryptographique: de nombreux programmes originaux sont signés par le fournisseur. Vous pouvez utiliser l'absence de signature comme méthode pour identifier les éléments de démarrage suspects. Mais là encore, il existe un malware qui utilise un certificat volé pour se signer.

Vous pouvez également vérifier la valeur des hachages cryptographiques MD5 ou SHA256, qui peuvent correspondre à certains logiciels malveillants précédemment détectés. Vous pouvez effectuer une analyse statique en regardant les signatures dans le programme (à l'aide de règles Yara ou de produits antivirus). Et puis il y a l'analyse dynamique (exécuter un programme dans un environnement sûr et suivre ses actions) et la rétro-ingénierie.

Il peut y avoir de nombreux signes d'un processus malveillant. Dans cet article, nous décrirons comment activer l'audit des événements correspondants dans Windows, nous analyserons les signes sur lesquels la règle InTrust intégrée s'appuie pour identifier un processus suspect. InTrust est une plateforme CLM pour collecter, analyser et stocker des données non structurées, qui contiennent déjà des centaines de réponses prédéfinies à divers types d'attaques.

Lorsque le programme est lancé, il est chargé dans la mémoire de l'ordinateur. Le fichier exécutable contient des instructions informatiques et des bibliothèques auxiliaires (par exemple, * .dll). Lorsqu'un processus est déjà en cours d'exécution, il peut créer des threads supplémentaires. Les threads permettent à un processus d'exécuter différents ensembles d'instructions en même temps. Il existe de nombreuses façons dont le code malveillant peut pénétrer dans la mémoire et l'exécuter, examinons quelques-unes d'entre elles.

Le moyen le plus simple de lancer un processus malveillant consiste à forcer l'utilisateur à le lancer directement (par exemple, à partir d'une pièce jointe à un e-mail), puis à utiliser la touche RunOnce pour le lancer à chaque mise sous tension de l'ordinateur. Cela inclut également les logiciels malveillants «sans fichier» qui stockent les scripts PowerShell dans des clés de registre exécutées en fonction d'un déclencheur. Dans ce scénario, le script PowerShell est un code malveillant.

Le problème avec l'exécution explicite de logiciels malveillants est qu'il s'agit d'une approche connue et facilement détectable. Certains logiciels malveillants font des choses plus subtiles, telles que l'utilisation d'un processus différent pour commencer à s'exécuter en mémoire. Par conséquent, un processus peut créer un autre processus en exécutant une instruction informatique spécifique et en spécifiant un fichier exécutable (.exe) à exécuter.

Le fichier peut être spécifié à l'aide d'un chemin complet (par exemple, C: \ Windows \ system32 \ cmd.exe) ou d'un chemin incomplet (par exemple, cmd.exe). Si le processus d'origine n'est pas sûr, il autorisera l'exécution de programmes illégitimes. L'attaque peut ressembler à ceci: le processus lance cmd.exe sans spécifier le chemin complet, l'attaquant place son cmd.exe dans un tel endroit afin que le processus le démarre avant le légitime. Après avoir lancé un programme malveillant, celui-ci peut à son tour lancer un programme légitime (par exemple, C: \ Windows \ system32 \ cmd.exe) pour que le programme d'origine continue de fonctionner correctement.

Une variante de l'attaque précédente est l'injection de DLL dans un processus légitime. Lorsqu'un processus démarre, il trouve et charge des bibliothèques qui étendent ses fonctionnalités. À l'aide de l'injection de DLL, un attaquant crée une bibliothèque malveillante avec le même nom et la même API que la bibliothèque légitime. Le programme télécharge une bibliothèque malveillante et, à son tour, télécharge une bibliothèque légitime et, si nécessaire, pour effectuer des opérations, l'appelle. La bibliothèque malveillante commence à jouer le rôle de proxy pour la bonne bibliothèque.

Une autre façon de mettre du code malveillant en mémoire consiste à l'insérer dans un processus dangereux qui est déjà en cours d'exécution. Les processus reçoivent des entrées de diverses sources - ils lisent à partir du réseau ou des fichiers. Ils vérifient généralement pour s'assurer que l'entrée est légitime. Cependant, certains processus ne sont pas correctement protégés lors de l'exécution des instructions. Dans une telle attaque, il n'y a pas de bibliothèque sur le disque ou un fichier exécutable avec un code malveillant. Tout est stocké en mémoire avec le processus exploité.

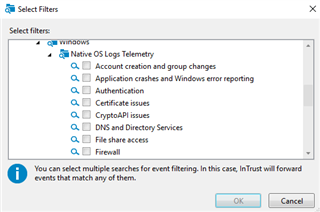

Examinons maintenant la méthodologie permettant d'activer la collecte de tels événements dans Windows et avec la règle dans InTrust, qui met en œuvre une protection contre de telles menaces. Tout d'abord, nous l'activons via la console de gestion InTrust.

La règle utilise les capacités de suivi des processus du système d'exploitation Windows. Malheureusement, l'inclusion de la collection de tels événements est loin d'être évidente. Vous devez modifier 3 paramètres de stratégie de groupe différents:

Configuration ordinateur> Stratégies> Paramètres Windows> Paramètres de sécurité> Stratégies locales> Stratégie d'audit> Suivi du processus d'audit

Configuration ordinateur> Stratégies> Paramètres Windows> Paramètres de sécurité> Configuration de stratégie d'audit avancée> Stratégies d'audit> Suivi détaillé> Création de processus d'audit

Configuration ordinateur> Stratégies> Modèles d'administration> Système> Création de processus d'audit> Inclure la ligne de commande dans les événements de création de processus

Une fois activées, les règles InTrust permettent de détecter des menaces jusque-là inconnues,qui présentent un comportement suspect. Par exemple, vous pouvez identifierle malware Dridex décrit ici . Grâce au projet HP Bromium, nous savons comment fonctionne une telle menace.

Dridex utilise schtasks.exe dans sa chaîne d'actions pour créer une tâche planifiée. Utiliser cet utilitaire particulier à partir de la ligne de commande est considéré comme un comportement très suspect, de même lancer svchost.exe avec des paramètres qui pointent vers des dossiers utilisateur ou avec des paramètres similaires aux commandes "net view" ou "whoami". Voici un extrait de la règle SIGMA correspondante :

detection:

selection1:

CommandLine: '*\svchost.exe C:\Users\\*\Desktop\\*'

selection2:

ParentImage: '*\svchost.exe*'

CommandLine:

- '*whoami.exe /all'

- '*net.exe view'

condition: 1 of themDans InTrust, tous les comportements suspects sont inclus dans une règle, car la plupart de ces actions ne sont pas spécifiques à une menace particulière, mais sont plutôt suspectes dans un complexe et dans 99% des cas sont utilisées à des fins pas entièrement nobles. Cette liste d'actions comprend, mais sans s'y limiter:

- Processus exécutés à partir d'emplacements inhabituels, tels que des dossiers temporaires personnalisés.

- Processus système bien connu avec héritage suspect - certaines menaces peuvent essayer d'utiliser le nom de processus système pour passer inaperçues.

- Exécution suspecte d'outils administratifs tels que cmd ou PsExec lorsqu'ils utilisent des informations d'identification du système local ou un héritage suspect.

- — - , :

— vssadmin.exe;

— WMI. - .

- , at.exe.

- net.exe.

- netsh.exe.

- ACL.

- BITS .

- WMI.

- .

- .

La règle combinée fonctionne très bien pour détecter les menaces telles que RUYK, LockerGoga et d'autres virus de ransomware, logiciels malveillants et boîtes à outils de cybercriminalité. La règle a été vérifiée par le fournisseur dans les environnements de production pour minimiser les faux positifs. Et grâce au projet SIGMA, la plupart de ces indicateurs produisent le nombre minimum d'événements sonores.

Parce que dans InTrust, il s'agit d'une règle de surveillance, vous pouvez exécuter un script de réponse en réponse à une menace. Vous pouvez utiliser l'un des scripts intégrés ou créer le vôtre et InTrust le distribuera automatiquement.

En outre, vous pouvez vérifier toutes les données de télémétrie liées à l'événement: scripts PowerShell, exécution de processus, manipulation de tâches planifiées, activité administrative WMI et les utiliser pour les post-mortems lors d'incidents de sécurité.

InTrust a des centaines d'autres règles, dont certaines sont:

- Identifiez une attaque PowerShell de rétrogradation - lorsqu'une personne utilise délibérément une ancienne version de PowerShell car l'ancienne version n'avait pas la capacité de vérifier ce qui se passait.

- Détection des connexions à privilèges élevés - lorsque des comptes membres d'un groupe privilégié particulier (par exemple, les administrateurs de domaine) se connectent de manière interactive aux postes de travail par accident ou en raison d'incidents de sécurité.

InTrust permet les meilleures pratiques de sécurité sous la forme de règles de détection et de réponse prédéfinies. Et si vous pensez que quelque chose devrait fonctionner différemment, vous pouvez créer votre propre copie de la règle et la configurer selon vos besoins. Vous pouvez envoyer une candidature pour un pilote ou recevoir des distributions avec des licences temporaires via le formulaire de commentaires sur notre site Web.

Abonnez-vous à notre page Facebook , nous y publions de courtes notes et des liens intéressants.

Lisez nos autres articles sur le thème de la sécurité de l'information:

Comment InTrust peut aider à réduire la fréquence des tentatives d'autorisation infructueuses via RDP Détecter une attaque de ransomware,

accéder à un contrôleur de domaine et essayer de résister à ces attaques

Qu'est-ce qu'il est utile d'obtenir des logs d'un poste de travail Windows (article populaire)

Suivi du cycle de vie des utilisateurs sans pince ni bande

Et qui l'a fait? Nous automatisons l'audit de sécurité des informations

Comment réduire le coût de possession d'un système SIEM et pourquoi vous avez besoin de Central Log Management (CLM)