Sécurité non papier

Il est facile de deviner que l'analyste collecte et traite des informations. Le travail quotidien d'un analyste en sécurité de l'information chez Positive Technologies consiste à préparer des rapports et des présentations basés sur les résultats de projets de conseil. Parmi ces projets figurent:

- tests de pénétration (pentests),

- service de l'équipe rouge vs équipe bleue ,

- analyse de sécurité des applications web et mobiles,

- analyse de la sécurité des systèmes bancaires (RBS, DAB, terminaux de paiement),

- analyse de sécurité des réseaux de télécommunication,

- analyse de sécurité des systèmes de contrôle industriels,

- enquête sur les cyberincidents .

Cette liste (et c'est loin de tous les domaines) démontre clairement que l'analyste doit simultanément s'immerger dans divers sujets et améliorer constamment ses connaissances. C'est pourquoi il est erroné de comparer ce travail avec la sécurité «papier». Chaque rapport rédigé par un analyste est centré sur une composante pratique.

Par exemple, depuis plusieurs années maintenant, notre entreprise contribue à améliorer le niveau de sécurité des informations de l'une des entreprises au Japon. Les analystes sont activement impliqués dans une série de projets qui se déroulent sur le site du client à Tokyo. Le travail de l'analyste comprend non seulement la rédaction d'un rapport détaillé, mais également la consultation du client sur toutes les questions liées aux résultats du projet. Les analystes expliquent comment et dans quelles conditions les vulnérabilités identifiées peuvent être exploitées par les cybercriminels et à quelles attaques peuvent conduire. De plus, il parvient à élargir ses propres horizons, voyageant autour de Tokyo après des heures.

Le résultat du travail de l'analyste n'est pas le même type de réglementations et non pas de politiques, pas de documents stéréotypés et pas de modèles théoriques de menaces ou d'un contrevenant. Il s'agit d'une description des moyens réels de pénétrer un réseau local à partir d'Internet et des attaques contre les systèmes informatiques des sociétés d'exploitation. Prenons un exemple simple.

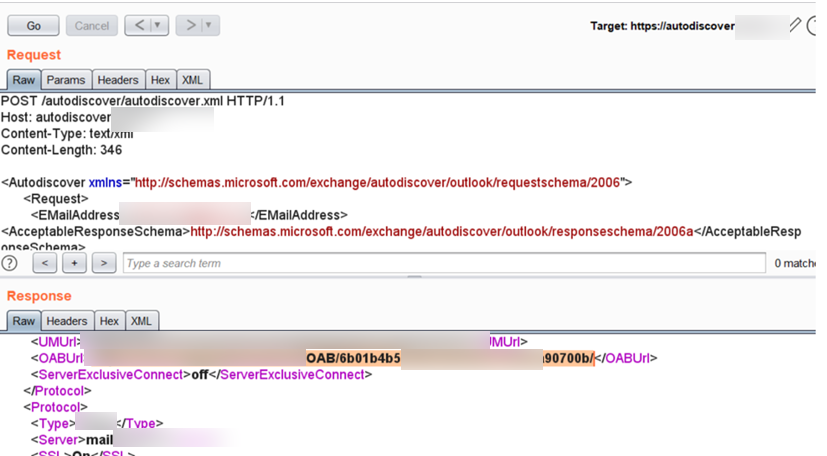

Figure 1. Un exemple de données reçues d'un pentester

Après avoir reçu une capture d'écran du pentester comme confirmation de l'attaque, comme dans la figure 1, l'analyste se rend compte qu'une tentative a été faite pour trouver le carnet d'adresses de l'entreprise et télécharger toutes les adresses e-mail des employés à partir de la version Web d'Outlook. Il décrit dans le rapport l'ensemble du déroulement de l'attaque, ainsi que les failles de sécurité qui ont permis son exécution, et des recommandations pour éliminer ces failles ou compenser les mesures de protection. En règle générale, l'étape suivante d'une telle attaque est la sélection des mots de passe pour les adresses reçues.

L'analyste fait une analyse détaillée de toutes les vulnérabilités découvertes et des techniques utilisées par le pentester, ce qui signifie qu'il doit avoir une bonne compréhension de la façon dont chaque vulnérabilité est exploitée, de ce qu'est cette vulnérabilité, des outils utilisés pour attaquer et comment la prévenir. Bien sûr, il doit être en mesure de le déclarer correctement dans le rapport, de décrire les recommandations afin qu'un spécialiste du côté du client puisse facilement comprendre le problème et l'éliminer.

Entre cybersécurité et business

À certains égards, le travail d'un analyste est similaire aux tâches d'un rédacteur technique qui reçoit un brouillon et crée un document final. Mais ce n'est qu'une partie du travail. Dans le cadre des activités du projet, l'analyste communique en permanence avec des spécialistes techniques, discute des vulnérabilités découvertes, clarifie tous les détails de l'attaque. Cela lui permet de bien saisir l'essence technique du problème, afin de pouvoir ensuite le révéler dans le rapport le plus détaillé possible.

L'analyste doit être en mesure de présenter les résultats d'un test de pénétration à n'importe quel niveau - technique et «commercial». Un rapport technique permet à un administrateur de la sécurité de l'information d'éliminer les vulnérabilités, mais un tel document sera totalement incompréhensible pour le gestionnaire. Le PDG ne perdra pas un temps précieux sur un document de deux cents pages et tentera de se plonger dans la terminologie de la sécurité de l'information. Par exemple, comment parlerais-tu de l'injection SQL et du traitement des commandes CSRF si le président d'une grande entreprise écoutait?

En outre, l'analyste doit comprendre comment une éventuelle attaque affectera les performances des systèmes individuels et quels risques elle peut présenter pour l'entreprise. C'est pourquoi des analystes sont périodiquement recrutés pour défendre un projet devant la direction ou préparer une courte présentation et un CV d'une page. Il y a même eu des cas où un analyste a préparé un bref rapport sur les résultats d'un cyberincident pour le ministre. Il va sans dire que de tels documents nécessitent une approche particulière.

Recherche et communication avec les journalistes

Il y a une autre partie du travail - la recherche. Les connaissances acquises dans les projets sont uniques, car elles sont basées sur des attaques pratiquement mises en œuvre sur des systèmes informatiques existants. L'analyste devient le gardien de ces connaissances.

Si un spécialiste technique effectuant un pentest se penche sur un domaine de travail sélectionné et que la gamme de ses tâches est assez typique, l'analyste se connecte régulièrement à de nombreux projets divers, ce qui signifie qu'il a une image générale du niveau de sécurité de l'information dans le contexte des industries. Il peut évaluer quelles vulnérabilités sont les plus courantes en fonction du type de système, dans quelles entreprises la protection est la plus mauvaise et quelles techniques d'attaque sont les plus pertinentes.

Par exemple, nous avons récemment mené des recherches approfondies sur les attaques ciblées contre des entreprises en Russie. Le résultat a été quatre articles dans lesquels nous avons montré quelles tactiques et techniques sont utilisées par les cybergroupes qui attaquent les entreprises russes dans le secteur du crédit et de la finance , l' industrie , le complexe du carburant et de l'énergie et les agences gouvernementales . Peu de temps auparavant, nous avons analysé les publicités sur les forums clandestins du dark web , où ils vendent et achètent divers outils et services pour les cyberattaques, et avons estimé combien il pourrait en coûter pour organiser une telle attaque contre des criminels.

Nos autres recherches se trouvent sur le site Web de l'entreprise .

2. Positive Technologies

Les résultats d'un important travail d'analyse de la sécurité peuvent également être généralisés et présentés sous une forme impersonnelle à l'ensemble de la communauté de la sécurité de l'information. L'analyste rassemble l'expertise de diverses divisions de Positive Technologies, rédige des articles qui sont publiés sur le site Web de l'entreprise, ainsi que dans des magazines, journaux, blogs, réseaux sociaux et autres médias, anime des webinaires et intervient lors de conférences. Afin de couvrir les problèmes les plus urgents de la sécurité de l'information et d'aider le public intéressé à comprendre des questions complexes, l'analyste donne des commentaires aux journalistes, participe à des émissions en direct à la télévision et à la radio, à des conférences de presse. Izvestia, Kommersant, RBC, RIA Novosti ne sont que quelques exemples de publications qui couvrent régulièrement les résultats des travaux de nos experts.Cette approche permet de transmettre les tendances les plus intéressantes dans le domaine de la sécurité de l'information à la communauté et d'augmenter l'alphabétisation générale des gens en matière de sécurité de l'information.

Les analystes sont uniques sur le marché

À l'université ou dans les cours de formation avancée, ils ne fournissent qu'une base - l'analyste ne peut pas y obtenir les connaissances qu'il reçoit en cours de travail. L'analyste développe et reconstitue constamment la collection de ses connaissances en participant à des projets. Chaque nouveau projet offre l'occasion d'apprendre de nouvelles méthodes d'attaque et de voir comment elles sont mises en œuvre dans la pratique. L'immersion dans différents sujets vous permet d'élargir constamment vos horizons. C'est une occasion unique de se développer professionnellement.

Les connaissances acquises dans le travail peuvent être appliquées à d'autres professions. Il y a des exemples où un analyste a déménagé dans le département pentest. Ou lorsqu'un analyste est devenu un chef de projet de conseil performant. Mais il y a ceux qui, au contraire, veulent se lancer dans l'analyse de données et se développer dans ce domaine.

Des étudiants seniors et des spécialistes de différents domaines de la sécurité de l'information se sont joints à notre équipe: un ingénieur-concepteur de systèmes de sécurité, un professeur associé d'un département d'une université, un ingénieur inversé, un spécialiste de la certification de produits de sécurité, des spécialistes du conseil dans le domaine de la protection des données personnelles. Il y a aussi des candidats des sciences techniques. Le niveau de formation des analystes est également confirmé par des certificats internationaux: nos experts ont des certificats tels que OSCP, CISSP, CEH.

Comment devenir analyste

Si après avoir lu cet article vous vous rendez compte que vous avez déjà toutes les qualités qui vous permettront de rejoindre notre équipe, et que vous souhaitez grandir avec nous, envoyez votre CV à care@ptsecurity.com et nous nous retrouverons pour un entretien. Si vous n'êtes pas sûr de vos capacités, mais que vous comprenez les tests d'intrusion et les vulnérabilités, nous sommes prêts à considérer les candidats retenus pour des postes juniors. Le développement de spécialistes est l'une de nos tâches prioritaires.