Bienvenue dans le quatrième article de la série Check Point SandBlast Agent Management Platform. Dans les articles précédents ( premier , deuxième , troisième ), nous avons décrit en détail l'interface et les capacités de la console de gestion Web, ainsi que passé en revue la politique de prévention des menaces et l'avons testée contre diverses menaces. Cet article est consacré au deuxième composant de sécurité - la politique de protection des données, qui est responsable de la protection des données stockées sur la machine de l'utilisateur. Nous examinerons également les sections Déploiement et Paramètres de stratégie globale de cet article.

Politique de protection des données

La politique de protection des données permet uniquement aux utilisateurs autorisés d'accéder aux données stockées sur la machine de production à l'aide des fonctionnalités de cryptage intégral du disque et de protection de démarrage. Les options suivantes de configuration du chiffrement de disque sont actuellement prises en charge: pour Windows - Check Point Encryption ou BitLocker Encryption, pour MacOS - File Vault. Examinons plus en détail les capacités et les paramètres de chacune des options.

Chiffrement Check Point

Check Point Encryption est la méthode de chiffrement de disque standard dans la politique de protection des données et crypte tous les fichiers système (temporaires, système, distants) en arrière-plan sans affecter la santé de la machine de l'utilisateur. Après le cryptage, le lecteur devient inaccessible aux utilisateurs non autorisés. Le paramètre principal de Check Point Encryption est «Activer le pré-démarrage», qui permet aux utilisateurs de s'authentifier avant de charger le système d'exploitation. Cette option est recommandée car elle empêche l'utilisation d'outils de contournement d'authentification au niveau du système d'exploitation. Il est également possible de configurer les paramètres de contournement temporaire pour la fonction de pré-démarrage:

- Allow OS login after temporary bypass — Pre-boot ;

- Allow pre-boot bypass (Wake On LAN – WOL) — pre-boot , Ethernet;

- Allow bypass script — Pre-boot Pre-boot;

- Allow LAN bypass — pre-boot .

Les options de contournement temporaire de pré-démarrage ci-dessus ne sont pas recommandées sans raison apparente (comme la maintenance ou le dépannage), et la meilleure solution de sécurité consiste à activer le pré-démarrage sans spécifier de règles de contournement temporaires. S'il est nécessaire de contourner le pré-démarrage, il est recommandé de définir les délais minimums nécessaires dans les paramètres de contournement temporaire afin de ne pas réduire le niveau de protection pendant une longue période. En outre, lors de l'utilisation de Check Point Encryption, il est possible de configurer des paramètres avancés pour la stratégie de protection des données, par exemple, pour configurer plus flexiblement les paramètres de cryptage, configurer divers aspects de la fonction de pré-démarrage et l'authentification Windows.

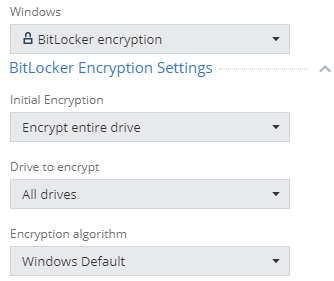

Chiffrement BitLocker

BitLocker fait partie du système d'exploitation Windows et vous permet de chiffrer les disques durs et les supports amovibles. Check Point BitLocker Management est un composant des services Windows qui démarre automatiquement avec le client SandBlast Agent et utilise l'API de gestion BitLocker. Lorsque vous sélectionnez Chiffrement BitLocker comme méthode de chiffrement de lecteur dans la stratégie de protection des données, vous pouvez configurer les options suivantes:

- Cryptage initial - les paramètres de cryptage initiaux, vous permettent de crypter le lecteur entier (Crypter le lecteur entier), ce qui est recommandé pour les machines avec des données utilisateur existantes (fichiers, documents, etc.), ou de crypter uniquement les données (Crypter l'espace disque utilisé uniquement), ce qui est recommandé pour les nouveaux Installations Windows;

- Lecteurs à crypter - sélectionnez les lecteurs / partitions pour le cryptage, vous permet de crypter tous les lecteurs (tous les lecteurs) ou uniquement une partition avec un système d'exploitation (lecteur OS uniquement);

- Algorithme de cryptage - le choix d'un algorithme de cryptage, l'option recommandée est Windows Default, il est également possible de spécifier XTS-AES-128 ou XTS-AES-256.

Coffre fort

File Vault est l'outil de cryptage standard d'Apple et garantit que seuls les utilisateurs autorisés peuvent accéder aux données informatiques de l'utilisateur. Avec File Vault installé, l'utilisateur doit entrer un mot de passe pour démarrer le système et accéder aux fichiers cryptés. L'utilisation de File Vault est le seul moyen d'assurer la protection des données stockées dans la politique de protection des données pour les utilisateurs du système d'exploitation MacOS.

Pour File Vault, l'option «Activer l'acquisition automatique d'utilisateurs» est disponible, ce qui nécessite l'autorisation de l'utilisateur avant de démarrer le processus de chiffrement de disque. Si cette fonction est activée, il est possible de spécifier le nombre d'utilisateurs qui doivent être autorisés avant que SandBlast Agent applique la fonction Pre-boot, ou de spécifier le nombre de jours après lequel la fonction Pre-boot sera automatiquement implémentée pour tous les utilisateurs autorisés, si pendant cette période, au moins un utilisateur est autorisé dans le système.

Récupération de données

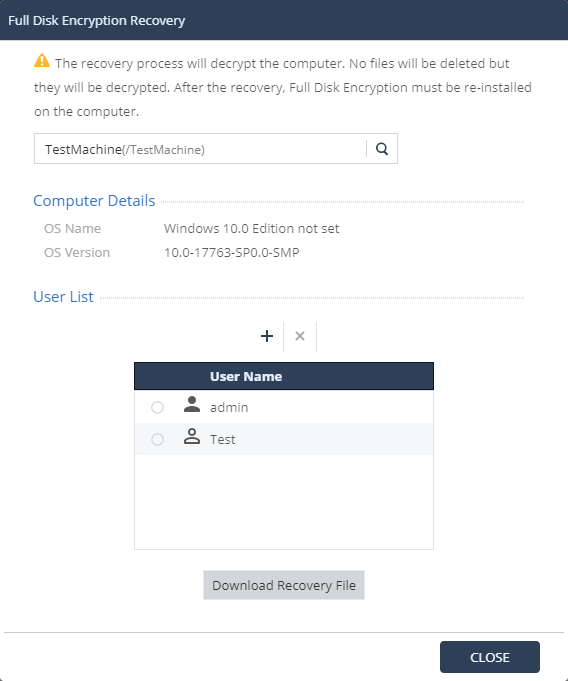

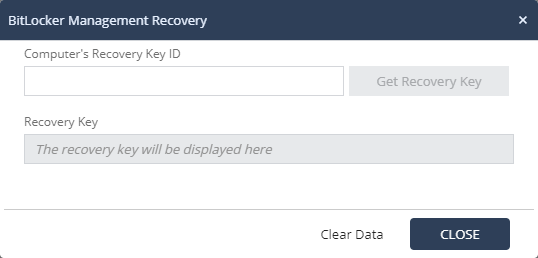

En cas de problèmes avec le démarrage du système, vous pouvez utiliser différentes méthodes de récupération de données. L'administrateur peut lancer le processus de récupération des données chiffrées à partir de la section Gestion de l'ordinateur → Actions de chiffrement complet Dick. Lorsque vous utilisez Check Point Encryption, vous pouvez déchiffrer le lecteur précédemment chiffré et accéder à tous les fichiers stockés. Après cette procédure, vous devez redémarrer le processus de chiffrement du disque pour que la stratégie de protection des données fonctionne. Lorsque vous choisissez BitLocker comme méthode de chiffrement pour le disque pour la récupération de données, vous devez entrer l'ID de clé de récupération de l'ordinateur posant problème pour générer la clé de récupération, qui doit être entrée par l'utilisateur pour accéder au disque chiffré.

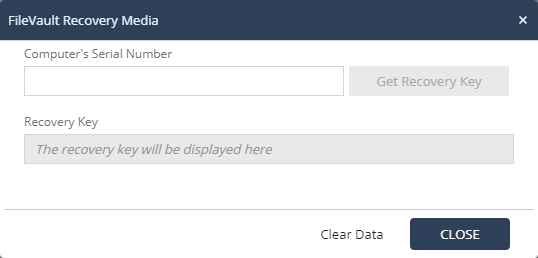

Pour les utilisateurs de MacOS utilisant File Vault pour protéger les informations stockées, le processus de récupération consiste en ce que l'administrateur génère une clé de récupération basée sur le numéro de série de la machine problématique et saisit cette clé suivie d'une réinitialisation du mot de passe.

Politique de déploiement

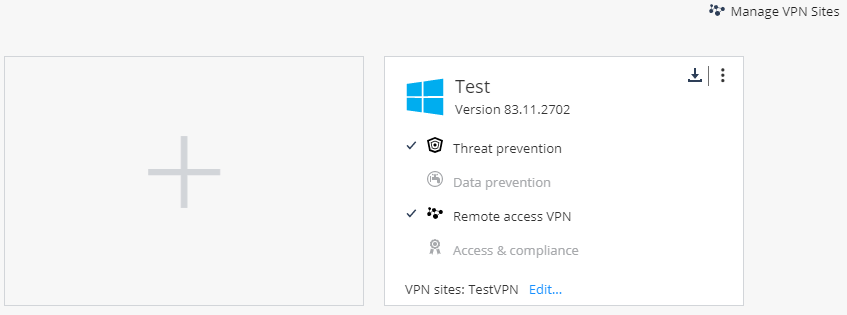

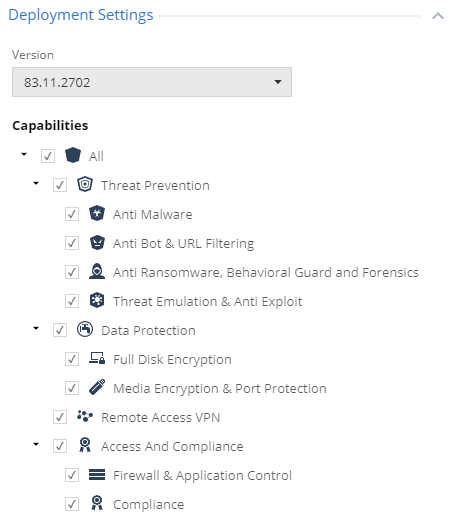

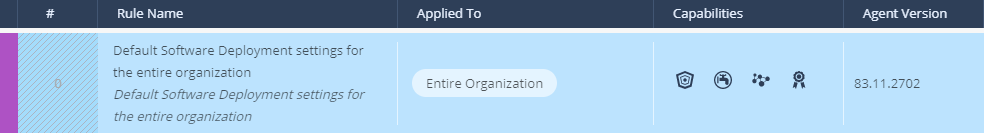

Depuis la publication du deuxième article , qui examinait l'interface de la console de gestion Web, Check Point a réussi à apporter des modifications à la section Déploiement - il contient maintenant la sous - section Déploiement de logiciel , dans laquelle la configuration (activation / désactivation des lames) pour les agents déjà installés est configurée, et la sous-section Exporter le package , dans lequel vous pouvez créer des packages avec des lames préinstallées pour une installation ultérieure sur les machines des utilisateurs, par exemple à l'aide des stratégies de groupe Active Directory. Considérez la sous-section Déploiement de logiciel, qui inclut toutes les lames de l'agent SandBlast.

Permettez-moi de vous rappeler que seules les lames de prévention des menaces sont incluses dans la stratégie de déploiement standard. En tenant compte de la politique de protection des données décrite précédemment, vous pouvez désormais activer cette catégorie pour l'installation et le fonctionnement sur une machine cliente avec l'agent SandBlast. Il est judicieux d'activer la fonctionnalité VPN d'accès à distance, qui permettra à l'utilisateur de se connecter, par exemple, au réseau d'entreprise de l'organisation, ainsi que la catégorie Accès et conformité, qui comprend les fonctions de pare-feu et de contrôle des applications et vérifier la conformité de la machine de l'utilisateur avec la politique de conformité.

Package d'exportation

Paramètres de stratégie globale

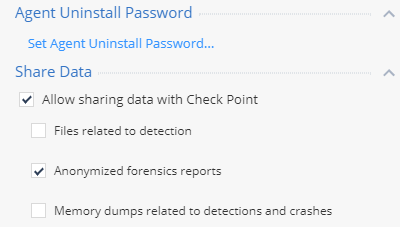

L'un des paramètres les plus importants est configuré dans les paramètres de stratégie globale - le mot de passe pour supprimer l'agent SandBlast de la machine de l'utilisateur. Après avoir installé l'agent, l'utilisateur ne pourra pas le désinstaller sans entrer le mot de passe, qui par défaut est le mot « secret » (sans guillemets). Cependant, ce mot de passe standard est facile à trouver dans les sources publiques, et lors de l'implémentation de la solution SandBlast Agent, il est recommandé de changer le mot de passe par défaut pour supprimer l'agent. Dans la plateforme de gestion, avec un mot de passe standard, la stratégie ne peut être définie que 5 fois, il est donc inévitable de changer le mot de passe pour le supprimer.

En outre, les paramètres de stratégie globale configure les paramètres de données qui peuvent être envoyés à Check Point pour analyser et améliorer le service ThreatCloud.

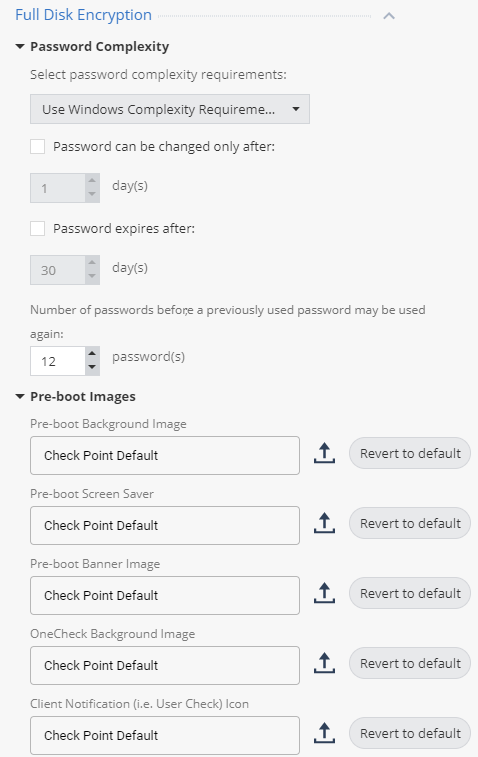

À partir des paramètres de stratégie globale, certains paramètres de la stratégie de chiffrement du disque sont également configurés, à savoir les exigences de mot de passe: complexité, durée d'utilisation, possibilité d'utiliser un mot de passe précédemment valide, etc. Dans cette section, vous pouvez télécharger vos propres images au lieu des images standard pour le pré-démarrage ou OneCheck.

Politique d'installation

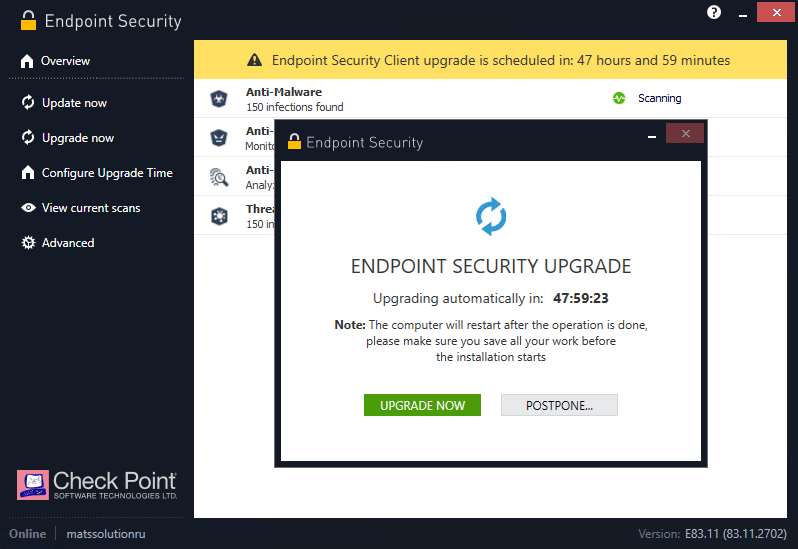

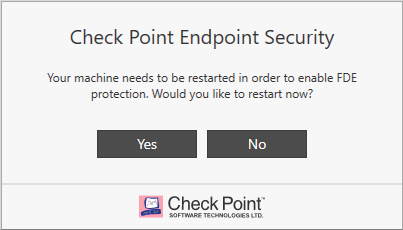

Après vous être familiarisé avec les fonctionnalités de la politique de protection des données et avoir configuré les paramètres correspondants dans la section Déploiement, vous pouvez commencer à installer une nouvelle politique qui inclut le chiffrement de disque à l'aide de Check Point Encryption et du reste des lames de l'agent SandBlast. Après avoir installé la stratégie dans la plate-forme de gestion, le client recevra un message pour installer la nouvelle version de la stratégie maintenant ou déplacer l'installation à une autre heure (maximum 2 jours). Après avoir téléchargé et installé la nouvelle stratégie, SandBlast Agent demandera à l'utilisateur de redémarrer l'ordinateur pour activer la protection Full Disk Encryption.

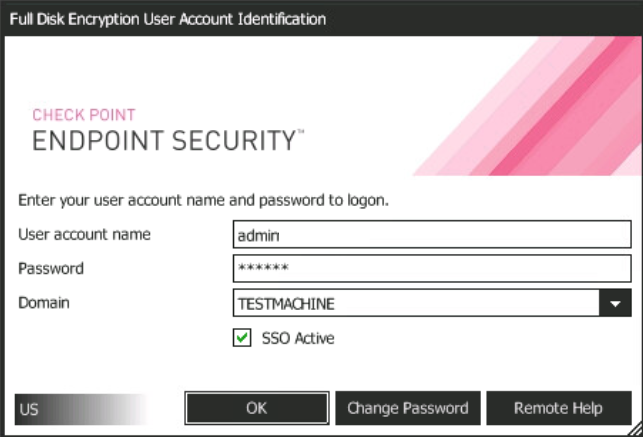

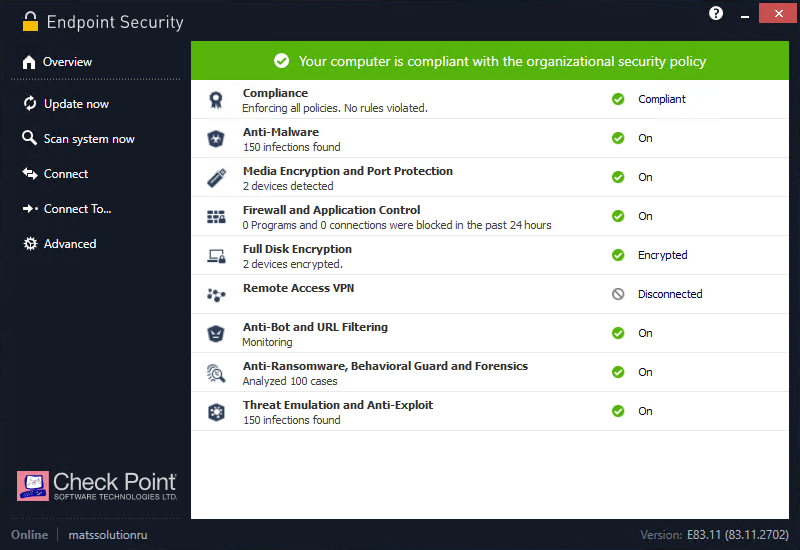

Après le redémarrage, l'utilisateur devra entrer ses informations d'identification dans la fenêtre d'authentification de Check Point Endpoint Security - cette fenêtre apparaîtra à chaque fois avant le démarrage du système d'exploitation (pré-démarrage). Il est possible de sélectionner l'option Single Sign-On (SSO) pour utiliser automatiquement les informations d'identification pour l'authentification Windows. En cas d'authentification réussie, l'utilisateur accède à son système et le processus de cryptage du disque commence dans les coulisses. Cette opération n'affecte en aucun cas les performances de la machine, bien qu'elle puisse prendre du temps (en fonction de la quantité d'espace disque). Une fois le processus de cryptage terminé, nous pouvons vérifier que toutes les lames sont opérationnelles, que le lecteur est crypté et que la machine de l'utilisateur est protégée.

Conclusion

Pour résumer: dans cet article, nous avons examiné les capacités de l'agent SandBlast pour protéger les informations stockées sur la machine de l'utilisateur à l'aide du chiffrement de disque dans la stratégie de protection des données, étudié les paramètres de distribution des stratégies et des agents via la section Déploiement et installé une nouvelle stratégie avec des règles de chiffrement de disque et des lames supplémentaires sur la machine de l'utilisateur. ... Dans le prochain article de la série, nous examinerons de plus près les capacités de journalisation et de reporting de la plateforme de gestion et du client SandBlast Agent.

Un grand choix de matériaux sur Check Point de TS Solution . Afin de ne pas manquer les publications suivantes sur la plateforme de gestion des agents SandBlast - suivez les mises à jour sur nos réseaux sociaux ( Telegram , Facebook , VK ,Blog de la solution TS , Yandex.Zen ).