Il existe deux façons de construire un modèle de rôle dans un système d'information.

Première approche

Les rôles sont développés sur la base d'un modèle fonctionnel . Cette approche est possible lorsque l'organisation dispose d'un département spécial de technologues, appelons-le "Département technologique organisationnel (OTO)". Dans notre banque, un tel département faisait partie du département informatique. Le département traduira les besoins métier décrits dans le modèle fonctionnel dans le langage informatique: la langue des droits / options / pouvoirs qui doivent être fournis dans le système pour exécuter une fonctionnalité spécifique.

Cette approche est également bonne lorsqu'un nouveau système est mis en service et que des modèles de rôle sont formés à partir de zéro. Tout d'abord, vous devez déterminer, avec le responsable informatique du système, comment les droits sont accordés, s'il existe des rôles ou des groupes internes dans le système. Ensuite, avec les chefs d'unités commerciales et les technologues de la relativité générale, vous devez développer des rôles, y compris les droits nécessaires. Ensuite, les rôles créés doivent être coordonnés avec le propriétaire du système de l'entreprise , car il est responsable de l'exécution des processus métiers, avec la direction du contrôle interne pour éviter les conflits intersystèmes et avec la direction de la sécuritéafin que la politique de sécurité approuvée de l'entreprise ne soit pas violée. Après cela, le système peut être mis en service et des droits attribués conformément au modèle de rôle approuvé.

Deuxième approche

Les rôles sont formés à partir des droits existants déjà accordés aux employés. Dans la plupart des cas, c'est exactement ce que vous devez faire. les systèmes fonctionnent depuis longtemps et il est nécessaire de régler le désordre des droits des utilisateurs qui s'est accumulé au fil de nombreuses années de fonctionnement. Il y a quelques particularités ici.

Si le système n'est pas très vaste et qu'il contient peu de droits différents, il n'est pas difficile d'identifier les droits communs qui se chevauchent entre les employés du même poste. À partir d'eux, vous pouvez composer un rôle, puis l'envoyer pour approbation et approbation au responsable, au propriétaire de la ressource et plus loin dans la chaîne, comme dans le premier cas. Si le système a beaucoup de droits (pouvoirs) et qu'il est utilisé par un grand nombre d'employés de différents services, la tâche devient plus compliquée. Dans ce cas, des utilitaires spécialisés viennent à la rescousse, appelésExploration de rôles qui facilite la tâche. Ils collectent les droits correspondants pour un emploi spécifique dans un rôle standard qui est examiné et approuvé par les parties prenantes.

Construire un modèle de rôle en utilisant la deuxième approche

Dans notre grande société financière, nous avons construit un modèle de rôle en utilisant la deuxième approche pour mettre de l'ordre dans les systèmes déjà opérationnels. Pour ceux dont les utilisateurs avaient peu de droits, nous avons pris un échantillon effacé (uniquement les utilisateurs actifs). Nous avons développé un modèle pour remplir la matrice des rôles pour chaque système: rappelez-vous que la matrice des rôles est des rôles (un ensemble de droits) en relation avec les services de l'entreprise et les postes qu'ils occupent. Le modèle a été envoyé aux propriétaires de ces systèmes pour finalisation. Ceux-ci, à leur tour, ont recueilli des informations auprès des services dans lesquels le système était utilisé et renvoyé le modèle déjà rempli pour une coordination plus poussée avec les services de sécurité de l'information et de contrôle interne. Le modèle terminé, à savoir la matrice des rôles, est ensuite utilisé pour accorder un accès basé sur les rôles ainsi que pour l'inclusion dans un futur projet d'automatisation.

Malheureusement, il n’existe pas de telles matrices et de tels systèmes où tous les droits peuvent être divisés sans ambiguïté en rôles et les rôles sont liés à des postes. Parce que dans ce cas, vous obtiendrez soit des rôles assez universels, où certains droits seront redondants. Ou, au contraire, il y a trop de rôles, et ce ne sera plus basé sur les rôles, mais un accès personnel basé sur la méthode discrétionnaire, dont nous avons parlé dans la première partie. Souvent, dans les grandes organisations, les rôles peuvent ne pas être nécessaires pour un poste, mais pour une fonctionnalité spécifique. Par exemple, plusieurs employés peuvent occuper le même poste mais remplir des fonctions différentes. Par conséquent, il est judicieux d'ajouter une partie de la même fonctionnalité aux rôles de base qui seront attribués par défaut. Et laissez certaines des fonctions uniques de l'employé pour l'enregistrement des droits pour les demandes individuelles,qui sont envoyés pour approbation conformément à la procédure établie par l'entreprise.

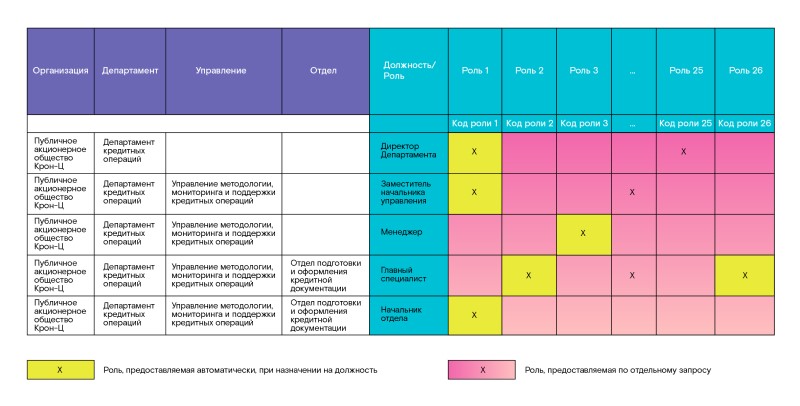

Exemple de modèle pour remplir des matrices de rôles

Notre modèle ressemblait à ceci. Sur la première feuille à gauche (verticalement) les positions et divisions étaient listées, et en haut (horizontalement) les rôles. À l'intersection, il était nécessaire de placer un marqueur indiquant quel département avait besoin de quel (s) rôle (s). Nous avons marqué avec un remplissage de couleur: vert - rôles qui devraient être fournis par défaut, lors de la nomination à un poste; jaune - rôles qui peuvent être demandés pour un poste ou un service spécifique sur une demande supplémentaire distincte.

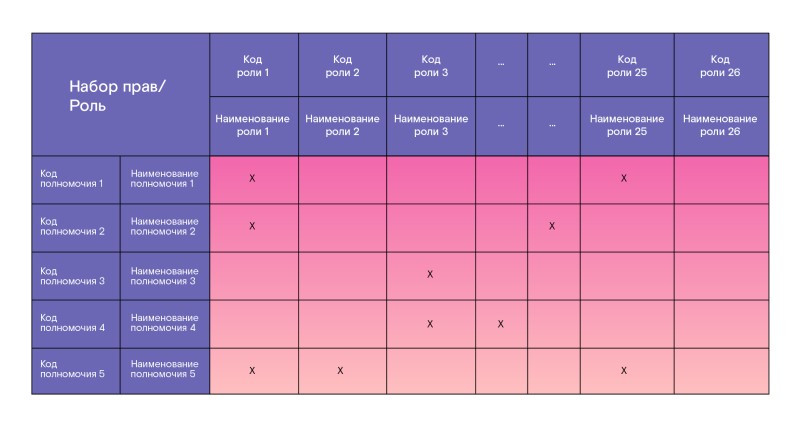

Sur la deuxième feuille, nous avons placé un guide qui montrait le remplissage des rôles avec des droits individuels (pouvoirs).

La troisième feuille contient une matrice de conflits SOD (interdiction d'une éventuelle combinaison de rôles).

Je dois dire tout de suite que nous avons abordé le sujet des conflits SOD en première approximation, puisque c'est une grande activité distincte avec son propre processus. L'interdiction de combiner certains pouvoirs peut être établie à la fois dans le cadre d'un rôle séparé, et entre rôles, et dans des interactions intersystèmes. En outre, il est important de mettre en place le processus de travail avec les conflits SOD et de développer des scénarios pour y répondre. Il s'agit d'un sujet à examiner séparément.

Pour les systèmes avec de nombreux utilisateurs et une structure de droits assez diversifiée, il est très difficile de créer une matrice manuellement. À ces fins, nous avons utilisé des outils spécialisés pour créer un modèle d' exploration de rôles.... Ces outils peuvent différer considérablement dans la logique du travail, le coût, la convivialité et d'autres caractéristiques. Mais le principe de fonctionnement et les objectifs qu'ils ont en commun est de collecter des informations sur les droits actuels d'un employé dans les systèmes d'information, d'analyser la répétition de ces droits pour les employés ayant les mêmes attributs, de combiner ces droits en rôles et, finalement, de construire un certain modèle de rôle de base qui reflète l'actuel. statut.

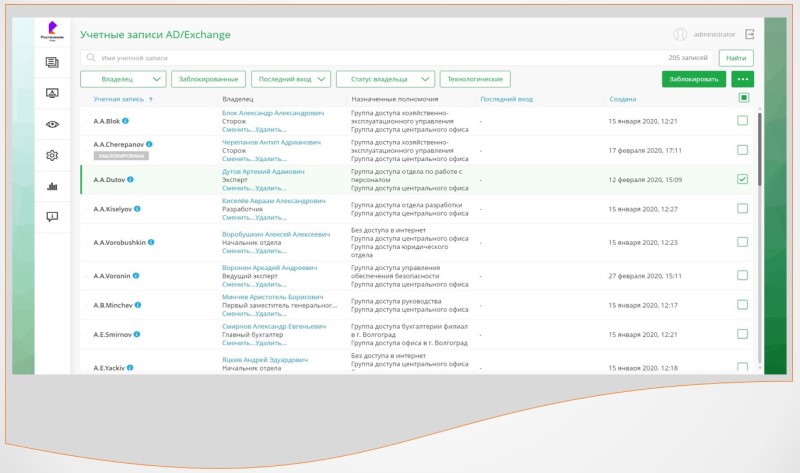

Maintenant, avec le passage du temps et travaillant pour une entreprise qui développe des logiciels de contrôle d'accès, je me rends compte qu'il existe des méthodes plus efficaces pour construire des modèles de rôle dans les grands systèmes. Plus une organisation adoptera tôt des outils de rangement automatisés, plus le processus de création de modèles de rôle sera fluide et indolore. Dans ce cas, le système automatisé sera un assistant ou une aide dans la construction des rôles. La mise en œuvre de systèmes de contrôle d'accès automatisés (IdM / IGA) devrait commencer par la connexion des sources RH et des systèmes cibles pour le téléchargement des données, leur cartographie et leur analyse. En utilisant des outils spécialisés intégrés aux solutions de contrôle d'accès, vous pouvez créer efficacement les processus nécessaires basés sur l'automatisation dès le début.Cela réduira considérablement les coûts de main-d'œuvre et éliminera la thérapie de choc à l'avenir. Par exemple, le processus de travail avec les comptes ira beaucoup plus rapidement et plus efficacement, à savoir à la première étape:

- bloquer les comptes illégitimes trouvés,

- identification des comptes orphelins,

- identifier et enregistrer les comptes des employés externes, etc.

- automatiser la création de comptes lors de l'embauche d'un salarié et bloquer les comptes en cas de licenciement.

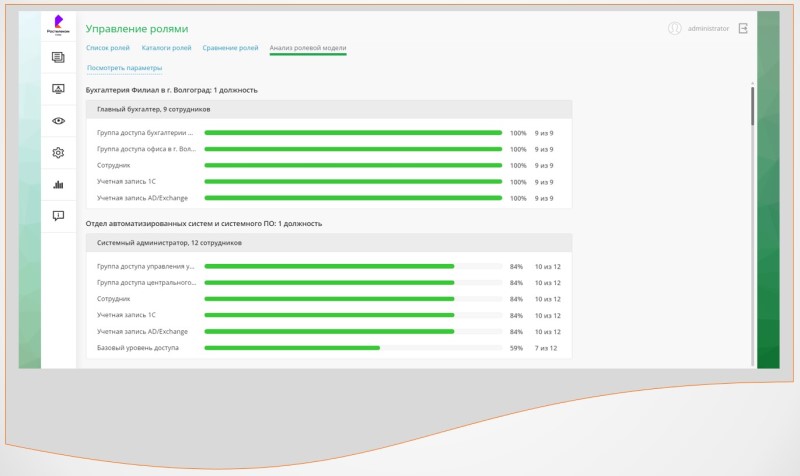

Et déjà à la deuxième étape, l'utilisation de systèmes de contrôle d'accès automatisés permet d'augmenter l'efficacité du travail avec les droits des utilisateurs et de construire un modèle de rôle, en particulier:

- appliquer différentes méthodes de comparaison des droits pour différents utilisateurs,

- effectuer une exploration automatisée des rôles et l'identification des droits correspondants pour certaines catégories d'utilisateurs avec une analyse et une approbation ultérieures. Cela rend beaucoup plus rapide et plus facile la création des matrices de droits d'accès nécessaires.

Nous mettons en œuvre une nouvelle réglementation des droits d'accès

Nous sommes arrivés au point où l'entreprise peut commencer à vivre selon les nouvelles règles de contrôle d'accès: accorder l'accès, modifier et révoquer, en tenant compte de sa nouvelle structure. Que devrait contenir ce règlement:

- Les droits d'accès sont déterminés par la présence / l'absence d'un modèle de rôle pour un système d'information spécifique. Comme mentionné ci-dessus, il est tout simplement impossible de construire des matrices de rôles pour tous les SI à la fois, il faut agir progressivement, conformément au plan approuvé.

- Si le modèle de rôle approuvé n'est pas encore dans le système, les droits doivent au moins être convenus avec le chef du service et le propriétaire de la ressource.

- Si le modèle de rôle est développé et approuvé, les droits sont attribués / modifiés en fonction de celui-ci.

- , .

. , , , .

. -, .

-, , , . IdM/IGA-, , . , , . , . , , . - . , .. , , . , , . . , .

Le modèle de rôle ne peut pas être statique. Elle, comme un organisme vivant, doit s'adapter aux changements qui s'opèrent dans l'organisation. Quelle est la raison de le corriger?

Le premier est un changement dans la structure organisationnelle et du personnel.Dans les grandes organisations, j'en étais convaincu par ma propre expérience, de tels changements peuvent survenir presque quotidiennement. Les changements sont souvent associés au changement de nom des départements et des postes. Dans le même temps, la fonctionnalité reste la même, mais, néanmoins, ces changements doivent être reflétés dans le modèle de rôle et tous les ajustements doivent être effectués en temps opportun. Lorsqu'il y a fusion de divisions ou, inversement, division en groupes / départements séparés, les changements sont plus globaux. Ils affectent la fonctionnalité des employés, qui doit être révisée, pour mettre à jour le modèle fonctionnel et, sur sa base, apporter des modifications aux rôles existants. Ou, concevez et implémentez de nouveaux rôles dans le modèle de rôle.

Le second est un changement dans les processus d'affaires de l'entreprise.Les affaires ne peuvent pas être statiques: de nouveaux processus et mécanismes sont mis en place qui permettent d'améliorer le travail de chaque division. Cela améliore le service client, augmente les ventes et aide à atteindre les objectifs stratégiques. L'introduction de chaque nouveau processus métier doit être prise en compte dans le modèle de rôle. De nouveaux rôles apparaîtront, ou les rôles existants devront être améliorés, et ils devront inclure de nouvelles options et droits.

Le troisième est la modification de l'architecture du système.Les entreprises mettent périodiquement hors service les anciens systèmes et en mettent de nouveaux en service. Supposons que l'ancien système soit mis hors service et que les fonctionnalités que les employés y exécutaient devraient être transférées vers le nouveau système. Pour ce faire, vous devrez réviser tous les rôles de l'ancien système et leur pertinence, analyser les rôles créés du nouveau système et faire une matrice de comparaison des anciens et des nouveaux rôles. Il est tout à fait possible que pendant une période de transition, ces rôles existeront en parallèle, jusqu'à ce que toutes les fonctionnalités nécessaires soient transférées vers le nouveau système et que le modèle de rôle soit finalisé. Vous pouvez ensuite cesser d'utiliser les rôles de l'ancien système, révoquer l'accès des utilisateurs et envoyer les données de l'ancien système à l'archive.

Tous les changements que nous avons vus suggèrent qu'un processus distinct est nécessaire pour maintenir le modèle à jour. Il devrait prendre en compte toutes les activités de l'organisation liées à l'accès aux ressources d'information. Il doit inclure un processus de mise à jour du modèle de rôle, qui est planifié à l'avance afin que toutes les modifications nécessaires soient apportées à temps. Il s'agit du lancement d'une demande de changement de rôle / rôles en mode automatique ou manuel, et de la coordination et l'approbation des changements et de leur mise en service avec la mise à jour des processus associés. Tout cela doit être consigné dans les règlements pour maintenir et mettre à jour le modèle de rôle, où il est également nécessaire d'indiquer qui est responsable de chaque étape du processus.

Outre les modifications du modèle de rôle fondées sur les raisons ci-dessus, une révision systématique et planifiée des droits est nécessaire. En particulier, pour les sociétés financières, ces examens réguliers sont requis par les autorités de contrôle. Les révisions aident à identifier les lacunes du modèle de droits existant et à améliorer le contrôle des droits des utilisateurs. La solution à ce problème est grandement simplifiée par les systèmes IGA / IdM, qui permettent d'automatiser le processus de révision (recertification) à une fréquence donnée.

Résumons

Le contrôle d'accès à l'aide d'un modèle basé sur les rôles augmente le niveau de sécurité des informations de l'entreprise, car l'accès devient plus transparent, géré et contrôlé. Il réduit également la charge du service informatique en termes d'administration. Que peut-on faire plus facilement avec le contrôle d'accès basé sur les rôles?

- Vous pourrez accorder les mêmes droits à de nombreux employés occupant le même poste ou travaillant dans le même service. Il suffit de leur donner le même rôle.

- Vous pouvez modifier les droits des employés d'un poste rapidement, en quelques clics. Il suffit d'ajouter ou de supprimer des droits dans le cadre d'un rôle commun.

- Vous serez en mesure de construire une hiérarchie de rôles et de définir des règles pour l'héritage de l'autorité, ce qui simplifie la structure d'accès.

- Vous pourrez entrer dans la division des pouvoirs (SOD) - une interdiction de combiner un rôle avec un autre.

Cependant, la construction d'un modèle à lui seul ne résout pas le problème d'un contrôle d'accès efficace et de haute qualité dans une grande entreprise - ce n'est qu'une des étapes. Si vous construisez un modèle et que vous vous calmez, cela deviendra obsolète après un certain temps et le travail formidable accompli sera absolument inutile. Pourquoi?

- - , , - .

- - , -.

- .

- C .

- , , , .

- .

Toutes ces raisons indiquent que c'est l'ensemble des mesures de contrôle d'accès qui est important. Nous avons besoin d'outils d'automatisation, de processus et de mécanismes de travail, de leur support, de leur développement, de leur mise à jour et de leur mise à l'échelle en fonction du cycle de vie de l'entreprise.

Auteur: Lyudmila Sevastyanova, Responsable de la promotion, Solar inRights