Cette année, nous avons lancé un grand projet visant à créer un terrain de cyber-formation - une plateforme de cyber-formation pour les entreprises de divers secteurs. Pour ce faire, il est nécessaire de créer des infrastructures virtuelles «identiques au naturel» - afin qu'elles répètent la structure interne typique d'une banque, d'une entreprise d'énergie, etc., et pas seulement en termes de segment de réseau d'entreprise. Un peu plus tard, nous parlerons des infrastructures bancaires et autres de la cyberdécharge, et aujourd'hui - de la façon dont nous avons résolu ce problème par rapport au segment technologique d'une entreprise industrielle.

Bien entendu, le thème des cyber exercices et des cyber polygones n'est pas apparu hier. En Occident, un cercle de propositions concurrentes, différentes approches de la cyber-formation, mais aussi simplement les meilleures pratiques se sont formés depuis longtemps. La «bonne forme» du service de sécurité de l'information est de pratiquer périodiquement la préparation pour repousser les cyberattaques dans la pratique. Pour la Russie, c'est encore un sujet nouveau: oui, l'offre est petite, et elle est apparue il y a plusieurs années, mais la demande, en particulier dans les secteurs industriels, a commencé à se former petit à petit seulement maintenant. Nous pensons qu'il y a trois raisons principales à cela: ce sont des problèmes qui sont déjà devenus très évidents.

Le monde change trop vite

Il y a encore 10 ans, les pirates ont attaqué principalement les organisations auxquelles ils pouvaient rapidement retirer de l'argent. Pour l'industrie, cette menace était moins pertinente. Nous voyons maintenant que les infrastructures des organisations étatiques, des entreprises énergétiques et industrielles deviennent également le sujet de leur intérêt. Ici, nous avons souvent affaire à des tentatives d'espionnage, de vol de données à des fins diverses (veille concurrentielle, chantage), ainsi qu'à l'obtention de points de présence dans l'infrastructure pour une vente ultérieure à des camarades intéressés. Eh bien, même les ransomwares triviaux comme WannaCry ont accroché de nombreux objets similaires à travers le monde. Par conséquent, les réalités modernes exigent que les spécialistes de la sécurité de l'information prennent en compte ces risques et créent de nouveaux processus de sécurité de l'information. En particulier, pour améliorer régulièrement leurs qualifications et développer des compétences pratiques.Le personnel à tous les niveaux de la gestion opérationnelle et de la répartition des installations industrielles doit avoir une compréhension claire des mesures à prendre en cas de cyberattaque. Mais pour mener une cyber-formation sur votre propre infrastructure - merci, les risques l'emportent clairement sur les avantages possibles.

Manque de compréhension des capacités réelles des attaquants à pirater les systèmes ICS et IIoT

Ce problème existe à tous les niveaux des organisations: même les spécialistes ne comprennent pas ce qui peut arriver à leur système, quels sont les vecteurs d'attaque sur celui-ci. Que pouvons-nous dire sur le leadership.

Les agents de sécurité font souvent appel au «trou d'air», qui ne permettra pas à un attaquant d'aller au-delà du réseau d'entreprise, mais la pratique montre que dans 90% des organisations, il existe un lien entre les segments de l'entreprise et de la technologie. Dans le même temps, les éléments mêmes de la construction et de la gestion des réseaux industriels présentent également souvent des vulnérabilités, que nous avons notamment constatées lors de l'examen des équipements MOXA et Schneider Electric .

Il est difficile de construire un modèle de menace adéquat

Ces dernières années, il y a eu un processus constant de complication des informations et des systèmes automatisés, ainsi qu'une transition vers des systèmes cyber-physiques, qui implique l'intégration de ressources informatiques et d'équipements physiques. Les systèmes deviennent si complexes qu'il est tout simplement impossible de prévoir toutes les conséquences des cyberattaques à l'aide de méthodes analytiques. Nous ne parlons pas seulement des dommages économiques à l’organisation, mais aussi de l’évaluation des conséquences qui sont compréhensibles pour le technologue et pour l’industrie - pénurie d’électricité, par exemple, ou d’un autre type de produit, si nous parlons de pétrole et de gaz ou de produits pétrochimiques. Et comment prioriser dans une telle situation?

En fait, tout cela, à notre avis, est devenu la condition préalable à l'émergence du concept de cyber-formation et de cyber-polygones en Russie.

Comment fonctionne le segment technologique du cyber polygone

Le cyber polygone est un complexe d'infrastructures virtuelles qui reproduisent les infrastructures typiques des entreprises de divers secteurs. Il vous permet de "former sur les chats" - de développer les compétences pratiques de spécialistes sans risque que quelque chose ne va pas et que la cyberformation nuise aux activités d'une véritable entreprise. Les grandes entreprises de sécurité de l'information commencent à développer ce domaine, et vous pouvez envisager une telle cyber-formation dans un format de jeu, par exemple, lors des Positive Hack Days.

Un schéma d'infrastructure réseau typique pour une grande entreprise ou une société conventionnelle est un ensemble assez standard de serveurs, d'ordinateurs de travail et de divers périphériques réseau avec un ensemble typique de logiciels d'entreprise et de systèmes de sécurité de l'information. Un cyberpolygone spécifique à l'industrie est identique, ainsi que des spécificités sérieuses qui compliquent considérablement le modèle virtuel.

Comment nous avons rapproché le cyber-polygone de la réalité

Conceptuellement, l'apparence de la partie industrielle du cyber-polygone dépend de la méthode choisie pour modéliser un système cyber-physique complexe. Il existe trois approches principales de la modélisation:

Chacune de ces approches a ses propres avantages et inconvénients. Dans différents cas, en fonction du but ultime et des contraintes existantes, les trois méthodes de modélisation ci-dessus peuvent être appliquées. Afin de formaliser le choix de ces méthodes, nous avons compilé l'algorithme suivant: Les

avantages et les inconvénients des différentes méthodes de modélisation peuvent être représentés sous forme de diagramme, où l'ordonnée est la couverture des domaines de recherche (c'est-à-dire la flexibilité de l'outil de modélisation proposé), et l'abscisse est la précision modélisation (degré de correspondance avec le système réel). Il s'avère presque un carré Gartner:

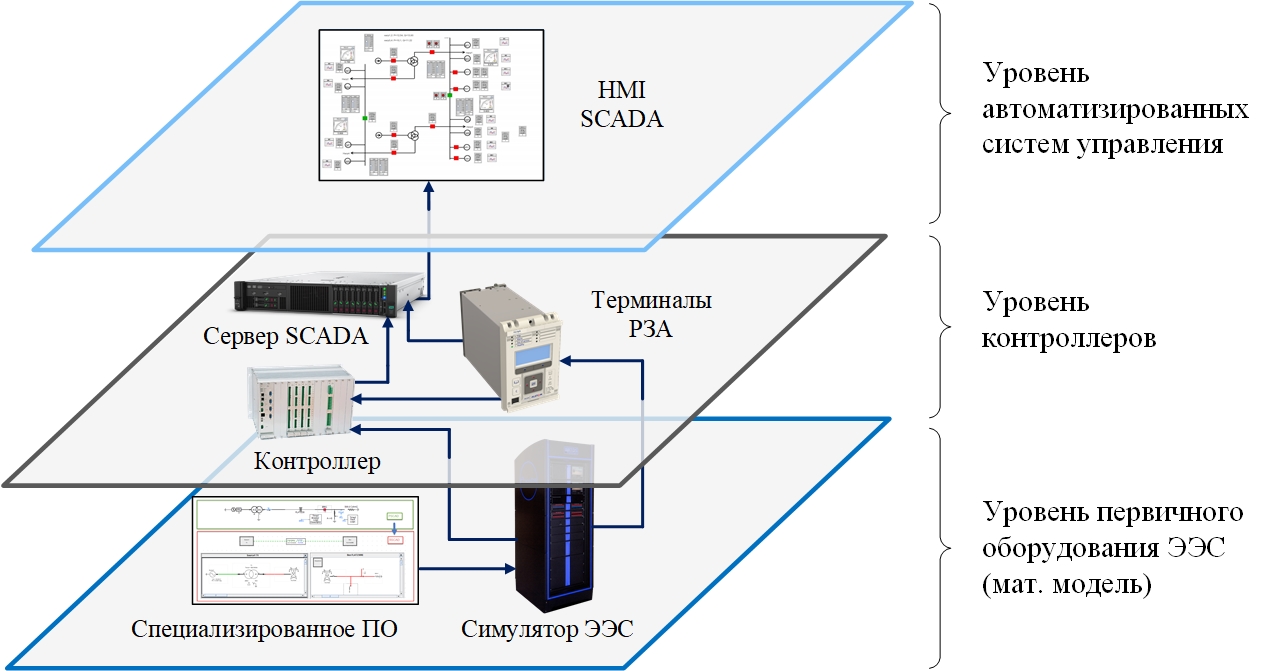

Ainsi, la simulation dite hardware-in-the-loop (HIL) est optimale en termes de rapport précision et flexibilité de la simulation. Dans le cadre de cette approche, le système cyber-physique est en partie modélisé à l'aide d'équipements réels et en partie à l'aide de modèles mathématiques. Par exemple, une sous-station électrique peut être représentée par de vrais dispositifs à microprocesseurs (bornes de protection de relais), des serveurs de systèmes de contrôle automatisés et d'autres équipements secondaires, et les processus physiques se produisant dans le réseau électrique peuvent être mis en œuvre à l'aide d'un modèle informatique. D'accord, nous avons décidé de la méthode de modélisation. Après cela, il a fallu développer l'architecture du cyber polygone. Pour rendre la cyberformation vraiment utile,toutes les interconnexions d'un véritable système cyber-physique complexe doivent être recréées aussi précisément que possible sur le site de test. Ainsi, dans notre pays, comme dans la vraie vie, la partie technologique du cyber polygone se compose de plusieurs niveaux en interaction. Permettez-moi de vous rappeler qu'une infrastructure de réseau industriel typique comprend le niveau le plus bas, auquel appartient ce que l'on appelle «l'équipement principal» - il s'agit de la fibre optique, d'un réseau électrique ou autre, selon l'industrie. Il échange des données et est contrôlé par des contrôleurs industriels spécialisés, qui, à leur tour, sont des systèmes SCADA.qu'une infrastructure de réseau industriel typique comprend le niveau le plus bas, auquel appartient ce que l'on appelle «l'équipement principal» - c'est la fibre optique, le réseau électrique ou autre - selon l'industrie. Il échange des données et est contrôlé par des contrôleurs industriels spécialisés, qui, à leur tour, sont des systèmes SCADA.qu'une infrastructure de réseau industriel typique comprend le niveau le plus bas, auquel appartient ce que l'on appelle «l'équipement principal» - c'est la fibre optique, le réseau électrique ou autre - selon l'industrie. Il échange des données et est contrôlé par des contrôleurs industriels spécialisés, qui, à leur tour, sont des systèmes SCADA.

Nous avons commencé la création de la partie industrielle du cyberpolgon à partir du segment de l'énergie, qui est maintenant une priorité pour nous (les plans incluent les industries pétrolière et gazière et chimique).

Il est évident que le niveau d'équipement primaire ne peut pas être réalisé par une modélisation à grande échelle utilisant des objets réels. Par conséquent, à la première étape, nous avons développé un modèle mathématique de l'installation électrique et de la section adjacente du système électrique. Ce modèle comprend tous les équipements électriques des sous-stations - lignes électriques, transformateurs, etc., et est réalisé dans un progiciel RSCAD spécial. Le modèle ainsi créé peut être traité par un complexe de calcul en temps réel - sa caractéristique principale est que le temps de processus dans un système réel et le temps de processus dans le modèle sont absolument identiques - c'est-à-dire que si dans un réseau réel un court-circuit dure deux secondes, il sera simulé exactement de la même quantité dans RSCAD). Nous obtenons une section "en direct" du système d'alimentation électrique,fonctionnant selon toutes les lois de la physique et même réagissant aux influences extérieures (par exemple, actionnement des bornes de protection des relais et d'automatisation, déconnexion des interrupteurs, etc.). L'interaction avec les périphériques externes a été réalisée à l'aide d'interfaces de communication personnalisées spécialisées qui permettent au modèle mathématique d'interagir avec le niveau des contrôleurs et le niveau des systèmes automatisés.

Mais les niveaux mêmes de contrôleurs et de systèmes de contrôle automatisés d'une installation électrique peuvent être créés à l'aide d'un équipement industriel réel (bien que, si nécessaire, nous pouvons également utiliser des modèles virtuels). A ces deux niveaux, il y a respectivement des contrôleurs et des équipements d'automatisation (équipements de protection des relais et d'automatisation, PMU, USPD, compteurs) et des systèmes de contrôle automatisés (SCADA, OIC, AIISKUE). La modélisation à grande échelle peut augmenter considérablement le réalisme du modèle et, par conséquent, les cyber-exercices eux-mêmes, puisque les équipes interagiront avec de vrais équipements industriels, qui ont leurs propres caractéristiques, bugs et vulnérabilités.

À la troisième étape, nous avons implémenté l'interaction des parties mathématiques et physiques du modèle à l'aide d'interfaces matérielles et logicielles spécialisées et d'amplificateurs de signaux.

En conséquence, l'infrastructure ressemble à ceci:

tous les équipements de la décharge interagissent les uns avec les autres de la même manière que dans un véritable système cyber-physique. Plus précisément, lors de la construction de ce modèle, nous avons utilisé les équipements et installations informatiques suivants:

- Calcul RTDS complexe pour effectuer des calculs "en temps réel";

- Poste de travail automatisé (AWS) de l'opérateur avec logiciel installé pour la modélisation du processus technologique et des équipements primaires des sous-stations électriques;

- Armoires avec équipement de communication, protection de relais et terminaux d'automatisation et équipement APCS;

- Armoires d'amplification conçues pour amplifier les signaux analogiques de la carte convertisseur numérique-analogique du simulateur RTDS. Chaque armoire d'amplification contient un ensemble différent de blocs d'amplification utilisés pour générer des signaux d'entrée de courant et de tension pour les bornes de protection relais et d'automatisation à l'étude. Les signaux d'entrée sont amplifiés au niveau requis pour le fonctionnement normal des bornes de relais.

Ce n'est pas la seule solution possible, mais, à notre avis, elle est optimale pour la réalisation de cyber exercices, car elle reflète l'architecture réelle de la grande majorité des sous-stations modernes, et en même temps, elle peut être personnalisée afin de recréer avec précision certaines caractéristiques d'un objet particulier.

finalement

La cyberdécharge est un énorme projet et il reste encore beaucoup de travail à faire. D'une part, nous étudions l'expérience de nos collègues occidentaux, d'autre part, nous devons faire beaucoup, en nous appuyant sur notre expérience de travail avec des entreprises industrielles russes, car non seulement différentes industries, mais également différents pays ont des caractéristiques spécifiques. C'est un sujet à la fois complexe et intéressant.

Néanmoins, nous sommes convaincus qu'en Russie, nous avons atteint, comme on dit, «le niveau de maturité», alors que l'industrie comprend également le besoin de cyber-formation. Cela signifie que l'industrie aura bientôt ses propres meilleures pratiques, et nous espérons renforcer le niveau de sécurité.

Auteurs

Oleg Arkhangelsky, analyste principal et méthodologiste du projet Industrial Cyber Polygon.

Dmitry Syutov, ingénieur en chef du projet Industrial Cyber Polygon;

Andrey Kuznetsov, chef du projet de cyberpolygone industriel, directeur adjoint du laboratoire de cybersécurité ICS pour la production