L'objectif des tests de sécurité continus, également appelés «tests de performance de sécurité», utilisant la plate-forme Cymulate est de déterminer l'efficacité des contrôles de sécurité actuels de l'organisation, d'identifier les nouvelles vulnérabilités de sécurité à mesure qu'elles surviennent, et de réduire considérablement et d'optimiser en permanence. surface d'attaque d'une organisation. Grâce aux alertes et aux rapports automatiques, les équipes de sécurité peuvent immédiatement obtenir une évaluation proactive de la vulnérabilité pour prendre des mesures pour y remédier.

Des tests de sécurité continus sont effectués à l'aide de technologies automatisées telles que des simulations de piratage et d'attaque, selon une récente enquête de l'Institut SANS. Actuellement, 28% des professionnels de la sécurité utilisent BAS pour tester leurs contrôles de sécurité.

Avantages des tests de sécurité continus

Réitérant le passage général des solutions de sécurité binaires à un moment donné à une approche plus continue et adaptative de la mise en œuvre d'une stratégie de sécurité de l'information, il y a une évaluation continue des cyberrisques prenant en compte la réalité des environnements informatiques qui sont en constante évolution, ainsi que les menaces, et qui en demandent plus. la concentration et les ressources pour la détection précoce et la réponse, pas seulement principalement la protection (voir le modèle CARTA Gartner).

En mettant en œuvre des tests de performance de sécurité continus Cymulate (BAS), les entreprises peuvent mieux relever les défis suivants:

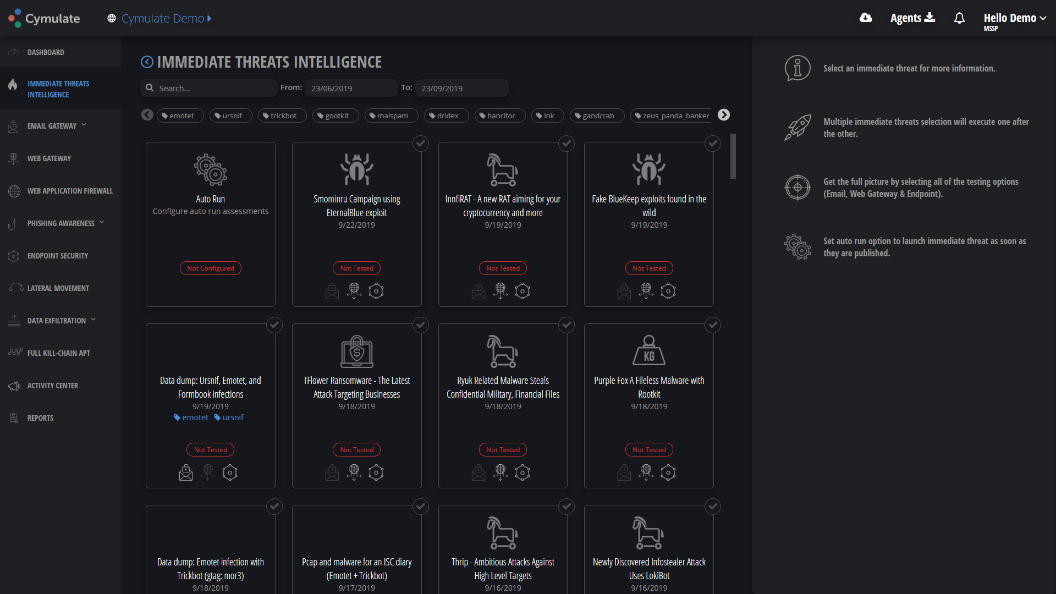

L'émergence quotidienne de nouveaux types d'attaques - de nouvelles variantes de ransomwares, de chevaux de Troie, de cryptomineurs et de voleurs de crypto qui apparaissent tous les jours et nécessitent des mises à jour de contrôle préventif en tenant compte des dernières données compromettantes (IoC). Vérifier manuellement que l'ISS peut bloquer les derniers sites de phishing, points d'infection, serveurs C2, etc. prend du temps et n'est pas pratique pour les grandes organisations avec des contrôles de sécurité distribués. La modélisation constante par IoC des dernières menaces signifie que les équipes de sécurité peuvent les contrer plus rapidement.

Figure 1. Les tests de sécurité continus vous aident à faire face aux dernières menaces plus rapidement.

Évolution des techniques furtives - Les contrôles proactifs basés sur l'IoC sont inutiles contre les attaques non signées et sans fichier, ce qui rend les outils de détection basés sur le comportement tels que les fraudeurs, les EDR et les outils EUBA essentiels pour les détecter. Mais comment savoir si votre machine et vos solutions d'intelligence artificielle sont efficaces contre ces menaces? En testant continuellement leur efficacité contre les cyberattaques simulées, les entreprises peuvent continuellement modifier les paramètres de configuration de ces outils pour s'assurer qu'ils sont détectés plus rapidement.

Changements fréquents dans l'environnement informatique. Chaque jour, les environnements informatiques changent, qu'il s'agisse de modifications délibérées de la politique réseau, de l'utilisation d'une infrastructure informatique cachée, de nouveaux employés ou de la sortie de l'entreprise, de l'introduction de nouveaux logiciels, matériels ou environnements virtuels. L'évaluation proactive de l'impact que ces changements peuvent avoir sur la posture de sécurité d'une organisation supprime les angles morts qui peuvent potentiellement devenir des surprises désagréables.

Ressources de travail et budget limités. Des tests continus de l'efficacité de la sécurité vous aident à tirer le meilleur parti de vos ressources et de votre budget limités. En identifiant en permanence les lacunes et en priorisant la récupération en fonction de l'endroit où la vulnérabilité est la plus grande, les équipes de sécurité peuvent améliorer la sécurité avec moins de ressources. De plus, avec les outils et le savoir-faire nécessaires pour améliorer leur sécurité, les entreprises peuvent commencer à réduire leur dépendance aux tests manuels en les limitant à une détection précise ou à des tests de conformité.

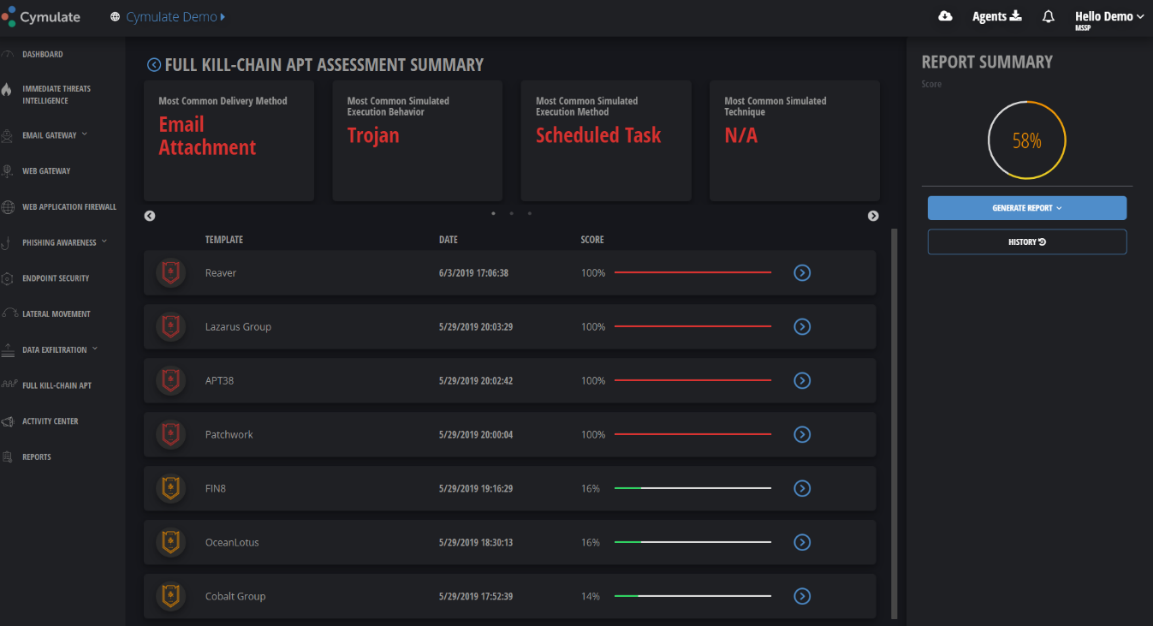

Énoncez les sujets des menaces. Des dizaines de groupes APT travaillent pour les gouvernements à des fins financières, politiques et militaires. Ces groupes disposent de l'argent, du temps et des compétences nécessaires pour mener des attaques complexes et continues. En améliorant continuellement les contrôles de sécurité par rapport aux techniques déjà utilisées par ces groupes, les entreprises peuvent mieux et plus rapidement détecter ces menaces.

Figure 2: Les tests continus permettent la personnalisation des contrôles pour les groupes gouvernementaux APT

Points de contact externes et attaques contre les chaînes d'approvisionnement. Les portails centrés sur le consommateur, l'échange d'informations sur la santé (HIE), les services financiers via les passerelles de paiement et les ACH, et les entreprises utilisant des outils de collaboration partagés sont autant de menaces pour la sécurité d'une organisation. Les tests de configuration, y compris les contrôles de test tels que WAF (pour empêcher le piratage de style CapitalOne), les passerelles de messagerie, les contrôles d'infrastructure qui limitent le déplacement latéral, etc., sont essentiels pour atténuer le cyber-risque posé par ces points de contact, et prévenir les attaques contre les chaînes d'approvisionnement.

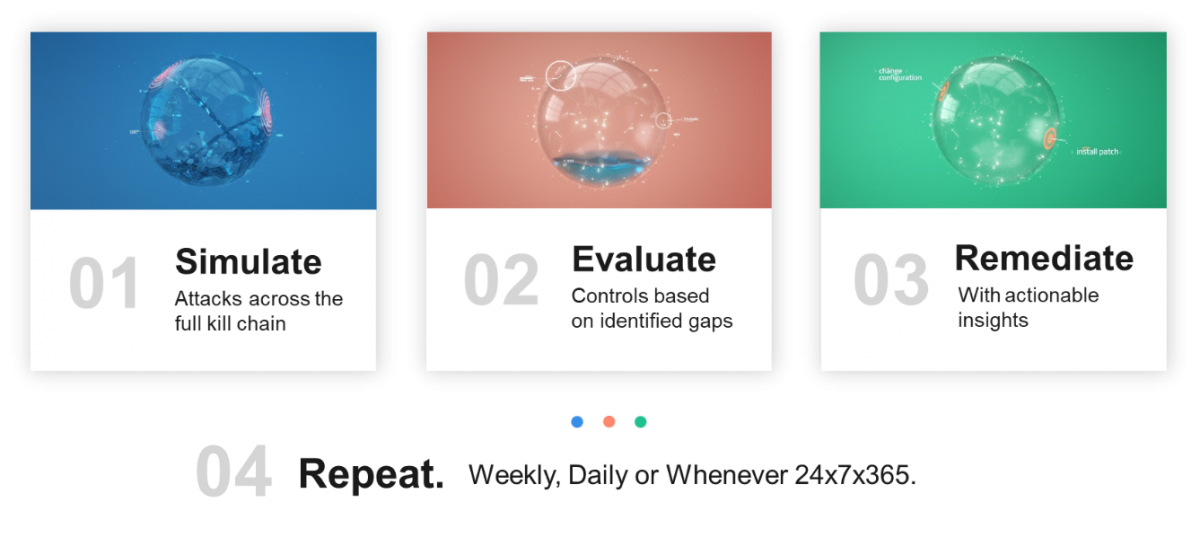

Comment ça fonctionne

Alors, comment obtenez-vous le score de cyber-risque? À l'aide de simulations automatisées du piratage et de l'attaque Cymulate, les équipes de sécurité:

- (kill chain).

- .

- , .

- , , .

3: 4

Les dernières versions des ransomwares, des e-mails commerciaux compromis et des campagnes APT gouvernementales nécessitent un changement de stratégie de cybersécurité. Avec la plate-forme Cymulate, en améliorant continuellement les contrôles de sécurité, en identifiant les vulnérabilités de sécurité et en les ajustant pour des gains d'efficacité, les équipes de sécurité peuvent continuellement réduire leurs attaques et améliorer la posture de sécurité globale d'une organisation.

Cet article a été préparé par Softprom , le distributeur officiel de Cymulate , auprès duquel vous pouvez commander une consultation gratuite sur les produits.

Et sur notre plateforme, vous pouvez en savoir plus sur Cymulate BAS , les résultats de la mise en œuvre et les produits concurrents.