Avancer sur notre projet. Nous avons terminé la partie SIEM. Il est temps de faire passer notre projet d'un simple observateur à un répondeur actif. L'un des outils importants que nous avons utilisés pour cela est Wazuh. Dans cet article, nous espérons vous informer sur les avantages offerts par cet outil. Nous vous indiquerons également comment l'installer et l'utiliser.

Wazuh est un moteur de détection, de visualisation et de comparaison de conformité de sécurité open source.

Il a été créé comme un fork d'OSSEC HIDS, plus tard intégré à Elastic Stack et OpenSCAP, qui s'est transformé en une solution plus complète.

Wazuh vous aide à obtenir une meilleure visibilité de la sécurité sur votre infrastructure en suivant les hôtes au niveau du système d'exploitation et de la couche application.

Table des matières de tous les articles.

- Introduction. Déploiement d'infrastructure et de technologie pour SOC as a Service (SOCasS)

- Pile ELK - installation et configuration

- Marcher dans la Distro ouverte

- Tableaux de bord et visualisation ELK SIEM

- Intégration avec WAZUH

- Alerte

- Faire un rapport

- La gestion de cas

L'article est divisé en sections suivantes:

- Installation du serveur et de l'agent Wazuh

Installation du serveur Wazuh

Installation de l'agent Wazuh

Installation et intégration de l'application avec kibana

Configuration et connexion des agents

- Réponse active

1- Installation du serveur et de l'agent wazuh

Wazuh est un service de surveillance de la sécurité d'entreprise gratuit et open source pour la détection des menaces, la surveillance de l'intégrité, la réponse aux incidents et la conformité. Voici quelques définitions que vous devez connaître.

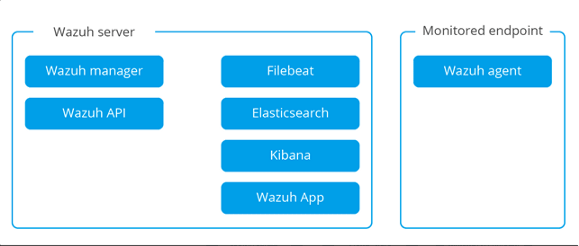

Wazuh: Wazuh, API Filebeat. .

Wazuh: , . Wazuh, .

1.1- Wazuh:

Wazuh , , . , ( , , , . .), / . Elasticsearch .

(Single-host architecture (HIDS)), :

. :

https://documentation.wazuh.com/3.8/getting-started/architecture.html

1.2- Wazuh manager, API Filebeat

wazuh

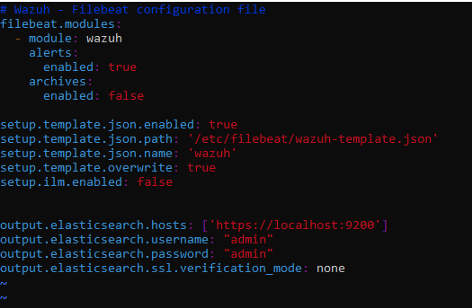

filebeat: filebeat elasticsearch logstash. elasticsearch ssl ( , )

cd /etc/filebeat

nano filebeat.yml

3 :

filebeat setup — index-management

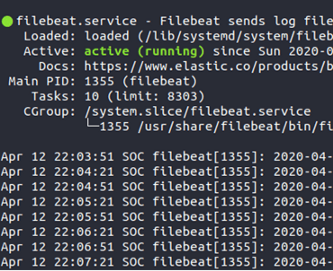

service filebeat start

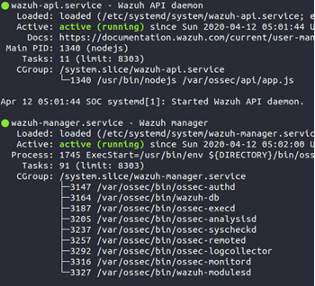

service wazuh-manager start

service wazuh-api start

1.3- wazuh-

, wazuh-agent:

1.4- wazuh Kibana:

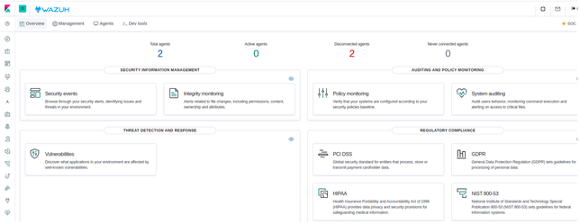

Wazuh Kibana ELK, .

Git Hub, -.

wazuh, ELK Stack 7.6.1. .

cd /usr/share/kibana

sudo -u kibana bin/kibana-plugin install https://packages.wazuh.com/wazuhapp/wazuhapp-3.12.2_7.6.1.zipKibana, :

cat >> /etc/default/kibana << EOF

NODE_OPTIONS=" —max_old_space_size=2048"

EOF:

systemctl restart kibana:

https://github.com/wazuh/wazuh-kibana-app

, wazuh . . wazuh api. . . , . , .

1–5

. .

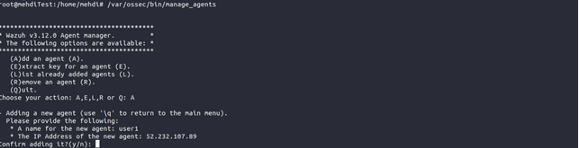

Wazuh manager manage_agents, . . :

/var/ossec/bin/manage_agents

, A . , , user1. IP- . : IP- , () IP-. Enter

, wazuh.

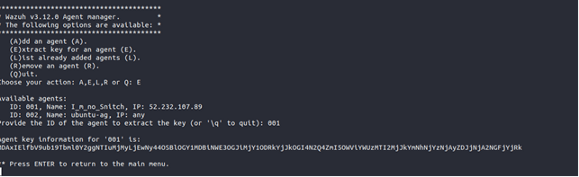

E . , 001.

, Wazuh, Linux root. .

/var/ossec/bin/manage_agents -i "__", "y" Enter.

Wazuh /var/ossec/etc/ossec.conf, IP- Wazuh. <> <> MANAGER_IP Wazuh. Wazuh- IP- DNS-:

1.6- :

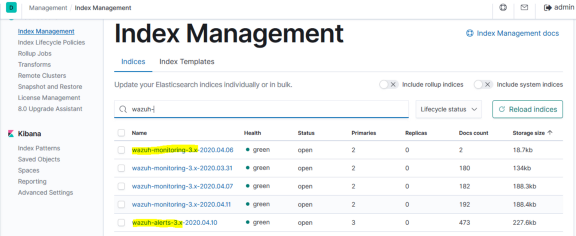

, ELK wazuh. . - (wazuh-alert wazuh-monitoring)

Wazuh:

Wazuh , Wazuh-manager.

— , , . — . , .

, IP- , , , Bruteforce, , RDP SSH, .

, IP- , , Wazuh. SSH-Bruteforce. 8 . , "5712 — SSHD ". . , IP .

-, , .

OSSEC , . / var / ossec / active-response / bin / . firewall-drop.sh, Linux / Unix IP- .

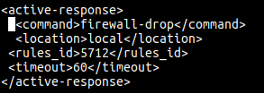

ossec.conf OSSEC Manager:

nano /var/ossec/etc/ossec.conffirewall-drop.sh, Linux / Unix IP- .

OSSEC . :

-command: (firewall-drop).

-location: . , . , local.

-rules_id: , 5712.

-timeout: IP 60 (iptables, ipfilter . .)

. wazuh-manager :

service wazuh-manager restartwazuh-agent ossec.conf :

<active-response>

<disabled>no</disabled>

</active-response>SSH -, Wazuh, 60 8 .

Wazuh, :

https://documentation.wazuh.com/3.7/user-manual/capabilities/active-response/how-it-works.html

Chat télégramme sur Elasticsearch: https://t.me/elasticsearch_ru