Bienvenue à l'article 5 de la série Check Point SandBlast Agent Management Platform Solution. Les articles précédents peuvent être trouvés en cliquant sur le lien approprié: premier , deuxième , troisième , quatrième . Aujourd'hui, nous examinerons les capacités de surveillance de la plate-forme de gestion, à savoir l'utilisation des journaux, des tableaux de bord interactifs (View) et des rapports. Nous aborderons également le sujet de Threat Hunting pour identifier les menaces actuelles et les événements anormaux sur la machine de l'utilisateur.

Journaux

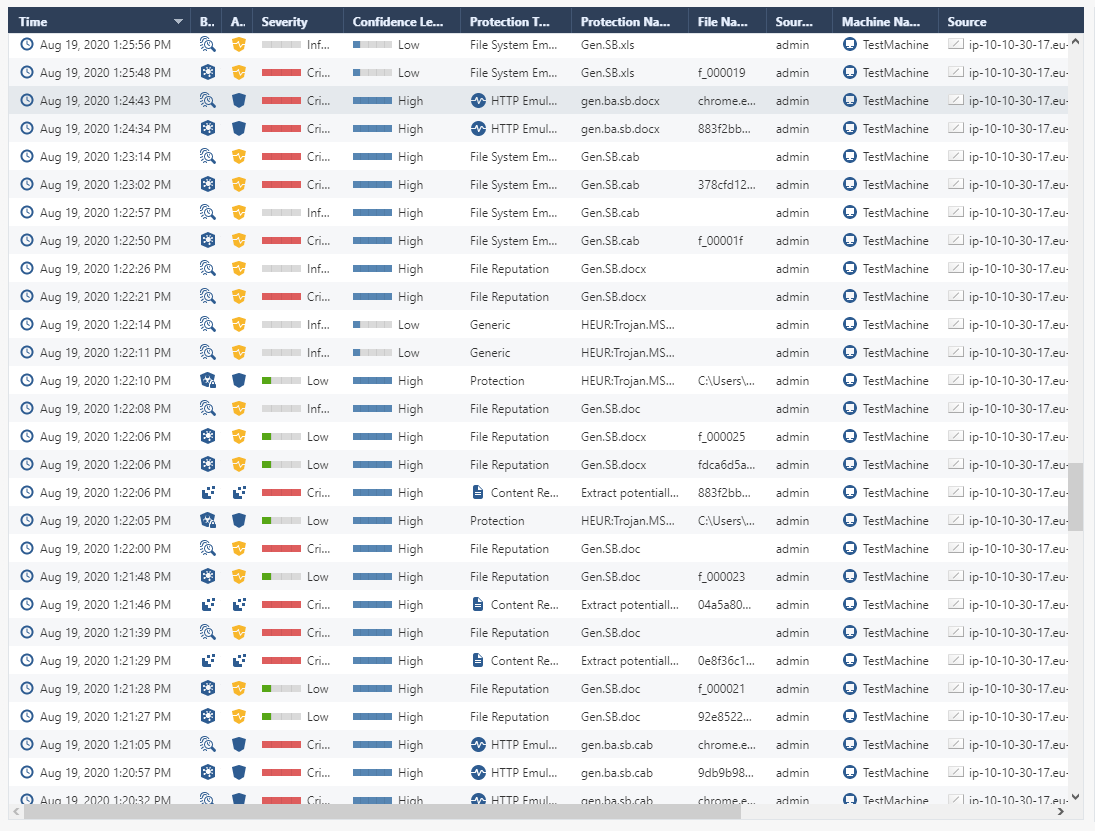

La principale source d'informations pour la surveillance des événements de sécurité est la section Journaux, qui affiche des informations détaillées sur chaque incident et vous permet également d'utiliser des filtres pratiques pour affiner vos critères de recherche. Par exemple, lorsque vous cliquez avec le bouton droit de la souris sur un paramètre (lame, action, gravité, etc.) du journal d'intérêt, ce paramètre peut être filtré en tant que filtre: "paramètre" ou filtre sortant: "paramètre" . En outre, pour le paramètre Source, l'option Outils IP peut être sélectionnée, dans laquelle vous pouvez envoyer un ping à une adresse IP / un nom donné, ou exécuter un nslookup pour obtenir l'adresse IP source par nom.

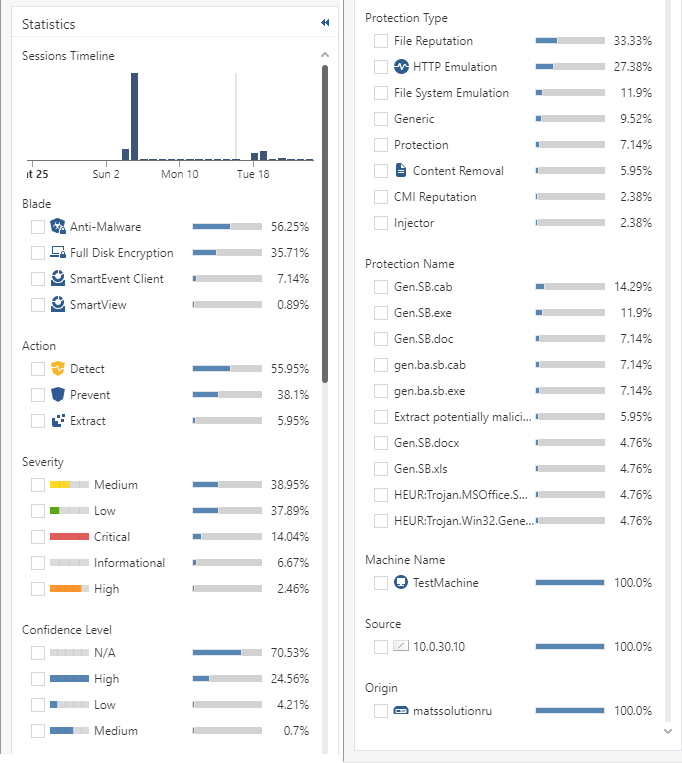

Dans la section Journaux, pour filtrer les événements, il existe une sous-section Statistiques, qui affiche des statistiques pour tous les paramètres: un chronogramme avec le nombre de journaux, ainsi que des pourcentages pour chacun des paramètres. À partir de cette sous-section, vous pouvez facilement filtrer les journaux sans vous référer à la barre de recherche et à l'écriture d'expressions de filtrage - sélectionnez simplement les paramètres qui vous intéressent et une nouvelle liste de journaux s'affichera immédiatement.

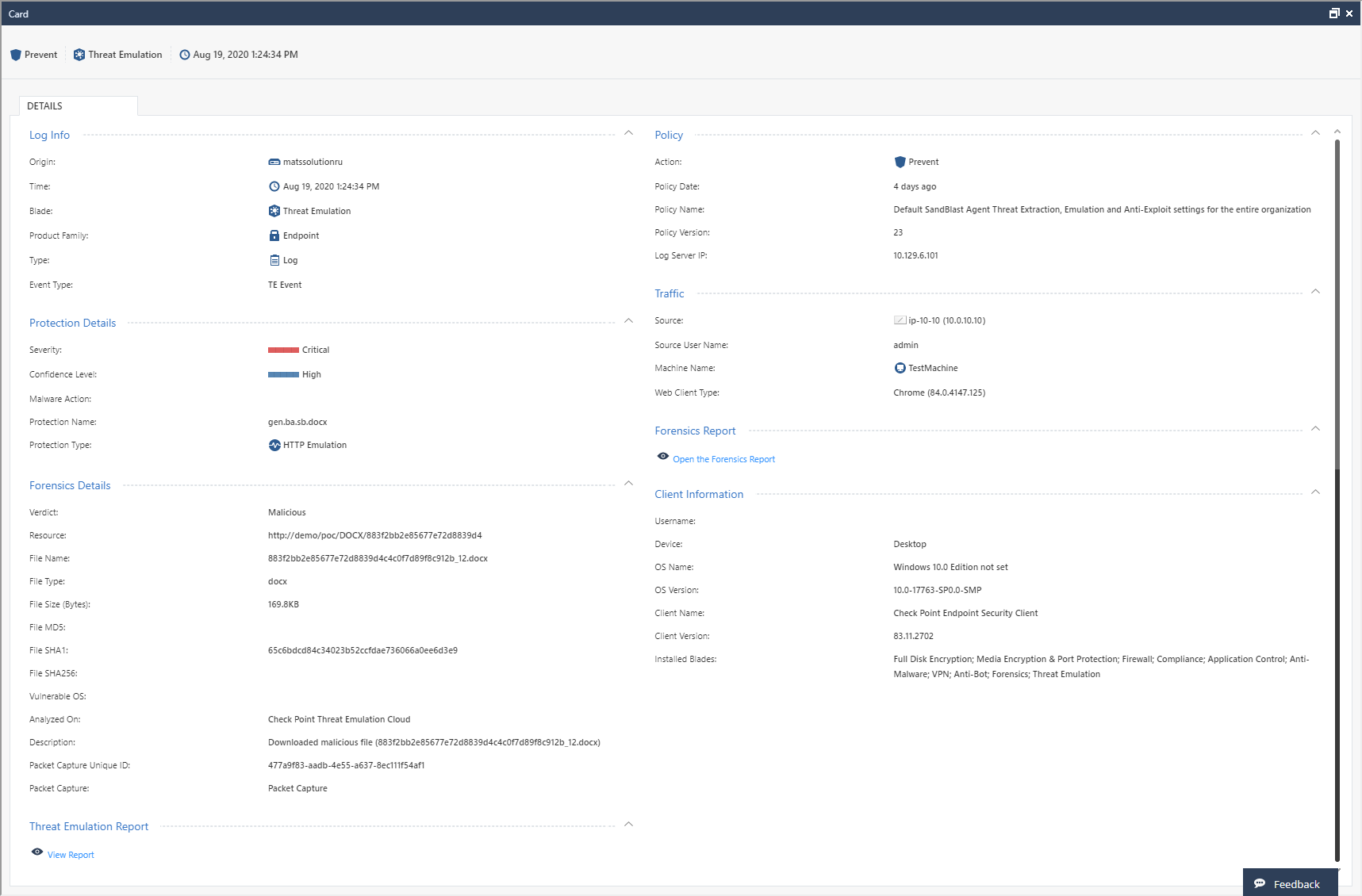

Des informations détaillées sur chaque journal sont disponibles dans le volet droit de la section Journaux, cependant, il est plus pratique d'ouvrir le journal en double-cliquant pour analyser le contenu. Vous trouverez ci-dessous un exemple de journal (l'image est cliquable), qui affiche des informations détaillées sur le déclenchement de l'action Empêcher de la lame Emulation de menace sur un fichier ".docx" infecté. Le journal comporte plusieurs sous-sections qui affichent les détails de l'événement de sécurité: politique et protection déclenchées, détails d'analyse, informations sur le client et le trafic. Les rapports disponibles dans le journal - Threat Emulation Report et Forensics Report sont particulièrement intéressants. Ces rapports peuvent également être ouverts à partir du client SandBlast Agent.

Rapport d'émulation de menace

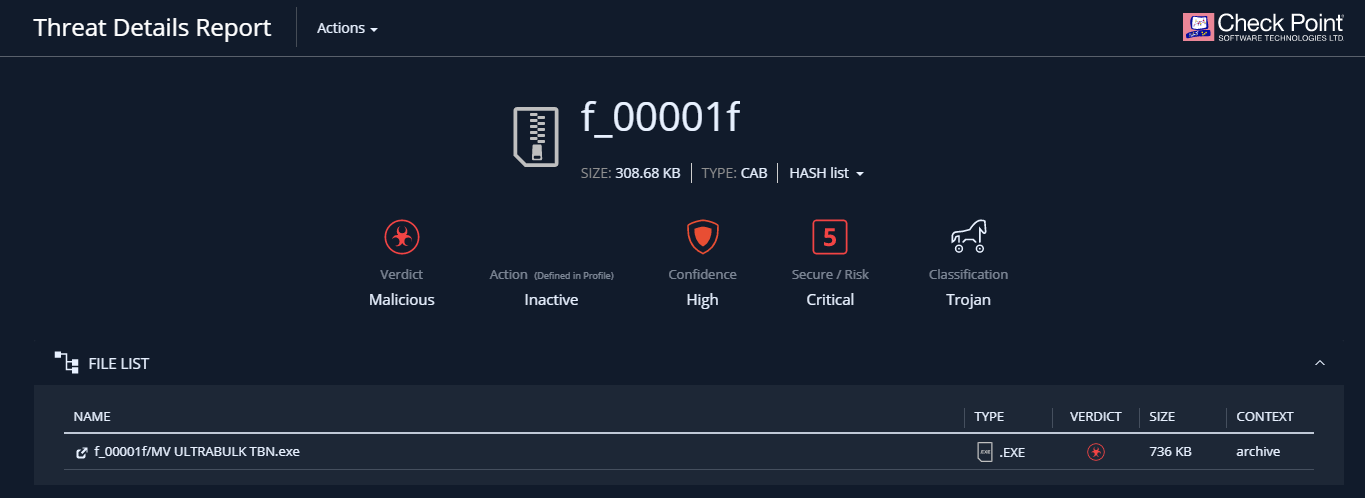

Lorsque vous utilisez la lame Emulation de menace après émulation dans le nuage Check Point, un lien vers un rapport détaillé sur les résultats de l'émulation - Rapport d'émulation de menace apparaît dans le journal correspondant. Le contenu d'un tel rapport est décrit en détail dans notre article sur l' analyse des logiciels malveillants à l'aide de Check Point SandBlast Network forensics . Il est à noter que ce rapport est interactif et permet de «parcourir» les détails de chacune des sections. Il est également possible d'afficher un enregistrement du processus d'émulation dans une machine virtuelle, de télécharger le fichier malveillant d'origine ou d'obtenir son hachage et de contacter l'équipe de réponse aux incidents de Check Point.

Rapport médico-légal

Pour presque tous les événements de sécurité, un rapport d'investigation est généré, qui comprend des informations détaillées sur le fichier malveillant: ses caractéristiques, ses actions, son point d'entrée dans le système et son impact sur les actifs importants de l'entreprise. Nous avons discuté de la structure du rapport en détail dans l'article sur l' analyse des logiciels malveillants à l'aide de Check Point SandBlast Agent forensics . Un tel rapport est une source importante d'informations lors de l'enquête sur les événements de sécurité, et si nécessaire, vous pouvez immédiatement envoyer le contenu du rapport à l'équipe de réponse aux incidents de Check Point.

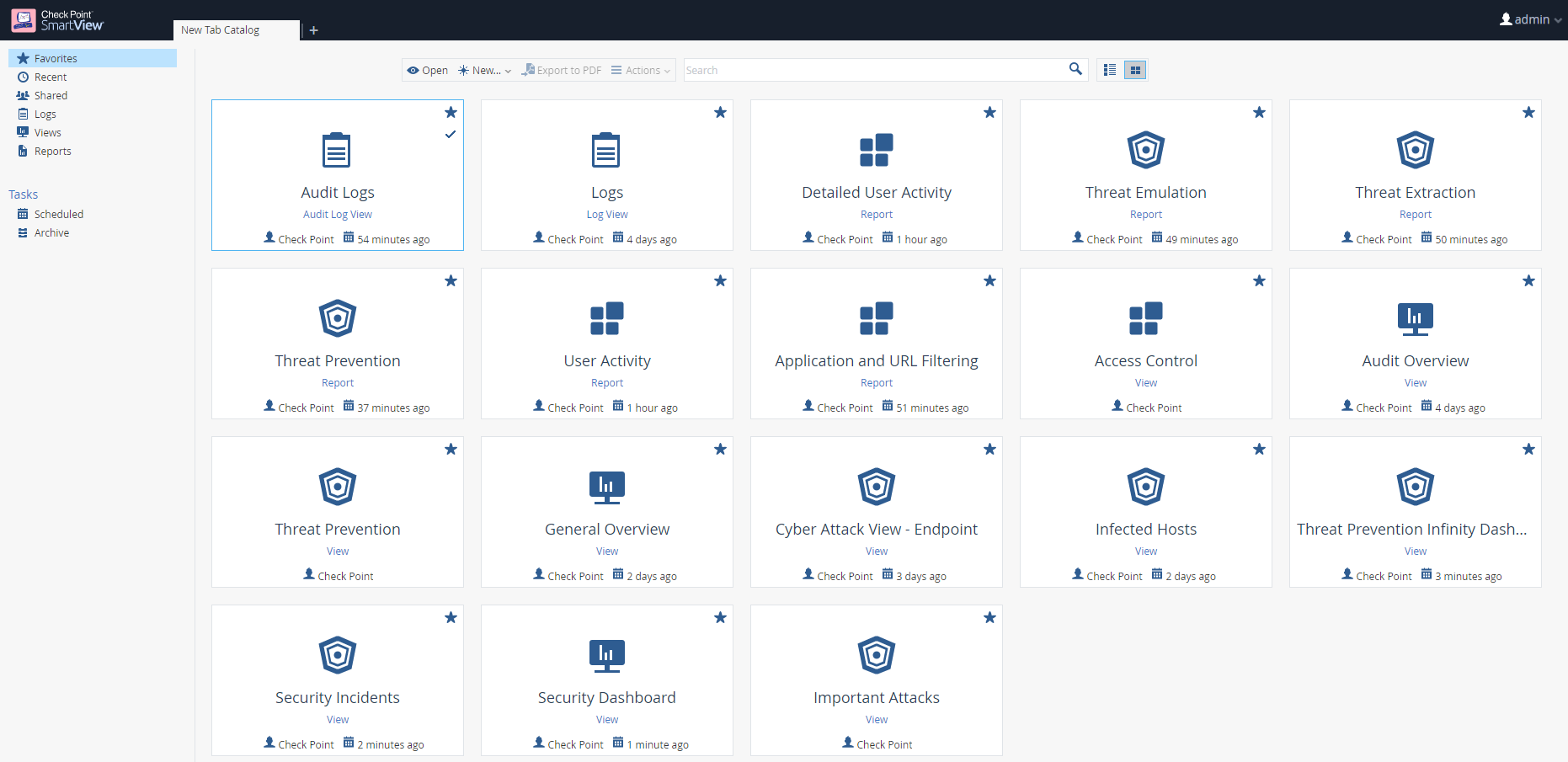

SmartView

Check Point SmartView est un outil pratique pour créer et afficher des tableaux de bord dynamiques (View) et des rapports au format PDF. Les journaux utilisateur et les événements d'audit pour les administrateurs peuvent également être consultés à partir de SmartView. La figure ci-dessous montre les rapports et tableaux de bord les plus utiles pour travailler avec SandBlast Agent. Les rapports dans SmartView sont des documents contenant des informations statistiques sur les événements pendant une certaine période. Prend en charge le téléchargement de rapports au format PDF sur la machine sur laquelle SmartView est ouvert, ainsi que le téléchargement régulier au format PDF / Excel vers le courrier électronique de l'administrateur. De plus, l'importation / exportation de modèles de rapports, la création de vos propres rapports et la possibilité de masquer les noms d'utilisateur dans les rapports sont pris en charge. La figure ci-dessous montre un exemple de rapport de prévention des menaces intégré.

Les tableaux de bord (Affichage) de SmartView permettent à l'administrateur d'accéder aux journaux de l'événement correspondant - il suffit de double-cliquer sur l'objet qui vous intéresse, qu'il s'agisse d'une colonne de graphique ou du nom d'un fichier malveillant. Comme pour les rapports, vous pouvez créer vos propres tableaux de bord et masquer les données utilisateur. Pour les tableaux de bord, l'importation / exportation de modèles est également prise en charge, le téléchargement régulier au format PDF / Excel vers l'e-mail de l'administrateur et la mise à jour automatique des données pour surveiller les événements de sécurité en temps réel.

Sections de surveillance supplémentaires

Une description des outils de surveillance dans la plate-forme de gestion serait incomplète sans mentionner les sections Présentation, Gestion de l'ordinateur, Paramètres des points de terminaison et Opérations Push. Ces sections ont été décrites en détail dans le deuxième article.cependant, il sera utile d'examiner leurs possibilités de résoudre les tâches de surveillance. Commençons par l'aperçu, qui se compose de deux sous-sections - Aperçu opérationnel et Aperçu de la sécurité, qui sont des tableaux de bord contenant des informations sur l'état des machines utilisateur protégées et les événements de sécurité. Comme pour interagir avec tout autre tableau de bord, les sous-sections Présentation opérationnelle et Présentation de la sécurité, lorsque vous double-cliquez sur le paramètre qui vous intéresse, vous permettent d'accéder à la section Gestion de l'ordinateur avec le filtre sélectionné (par exemple, «Bureaux» ou «État de pré-démarrage: activé»), ou à la section Journaux pour un événement spécifique. La sous-section Présentation de la sécurité est un tableau de bord Cyber Attack View - Endpoint que vous pouvez personnaliser et configurer des mises à jour automatiques des données.

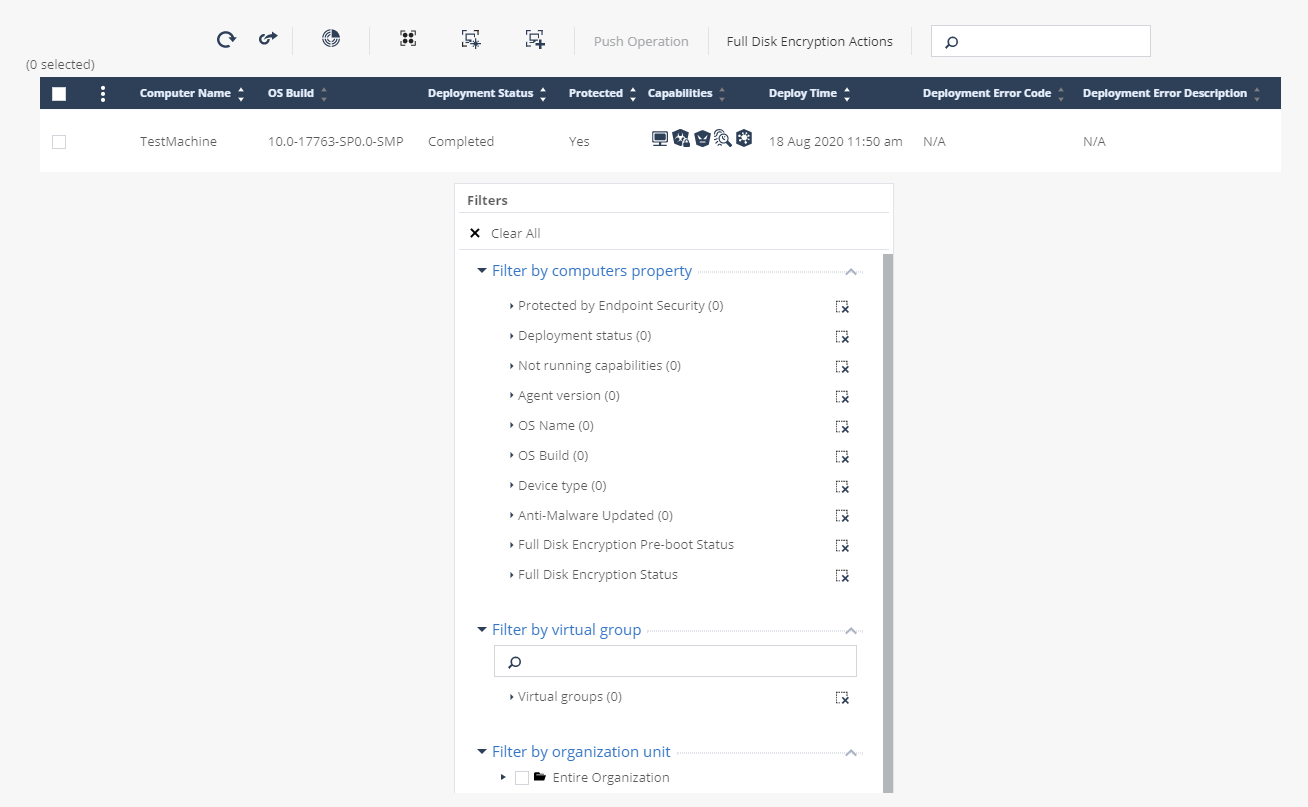

Dans la section Gestion de l'ordinateur, vous pouvez surveiller l'état de l'agent sur les ordinateurs des utilisateurs, l'état de la mise à jour de la base de données Anti-Malware, les étapes de chiffrement du disque et bien plus encore. Toutes les données sont automatiquement mises à jour et le pourcentage de machines utilisateur éligibles est affiché pour chaque filtre. L'exportation de données informatiques au format CSV est également prise en charge. Un aspect important de la surveillance de la sécurité des postes de travail consiste à configurer des notifications sur les événements critiques (alertes) et à exporter les journaux (événements d'exportation) pour stockage sur le serveur de journaux de l'entreprise. Les deux paramètres sont définis dans la section Paramètres du point de terminaison et pour les alertes

il est possible de connecter un serveur de messagerie pour envoyer des notifications d'événements à l'administrateur et de configurer des valeurs de seuil pour déclencher / désactiver les notifications en fonction du pourcentage / nombre d'appareils qui correspondent aux critères d'événement. Export Events vous permet de configurer le transfert des journaux de la plateforme de gestion vers le serveur de journaux de l'entreprise pour un traitement ultérieur. Les formats pris en charge sont les protocoles SYSLOG, CEF, LEEF, SPLUNK, TCP / UDP, tout système SIEM avec un agent syslog en cours d'exécution, utilisant le cryptage TLS / SSL et l'authentification du client syslog.

Pour une analyse approfondie des événements sur l'agent ou en cas de contact avec le support technique, vous pouvez rapidement collecter les journaux du client SandBlast Agent en utilisant une opération forcée dans la section Opérations Push. Vous pouvez configurer le transfert de l'archive générée avec les journaux vers les serveurs Check Point ou vers les serveurs d'entreprise; l'archive avec les journaux est également enregistrée sur la machine utilisateur dans le répertoire C: \ Users \ username \ CPInfo. Prend en charge le démarrage du processus de collecte des journaux à une heure spécifiée et la possibilité de reporter l'opération par l'utilisateur.

Chasse aux menaces

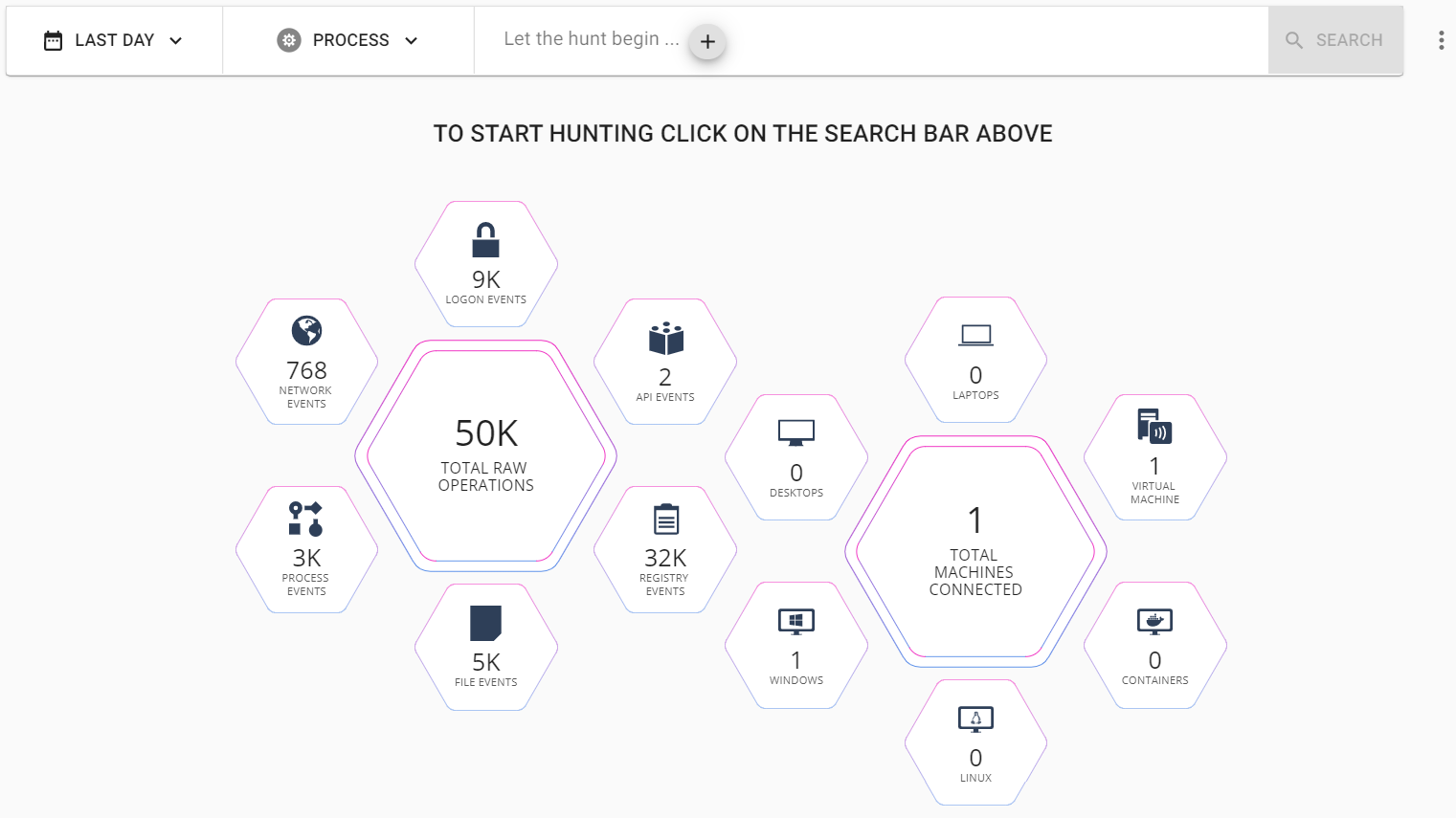

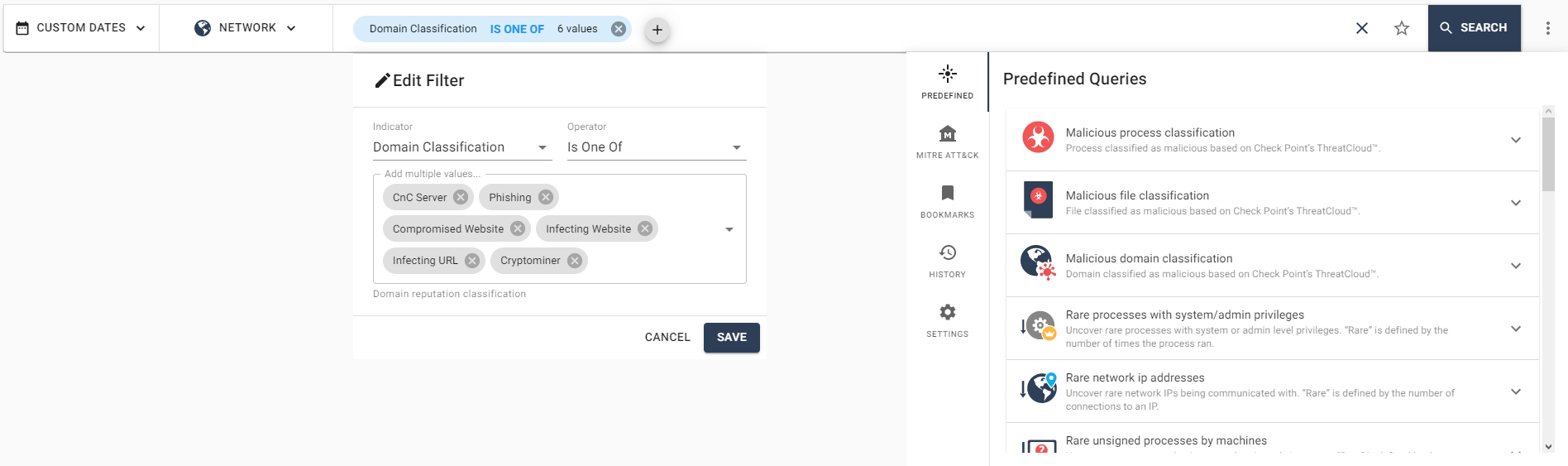

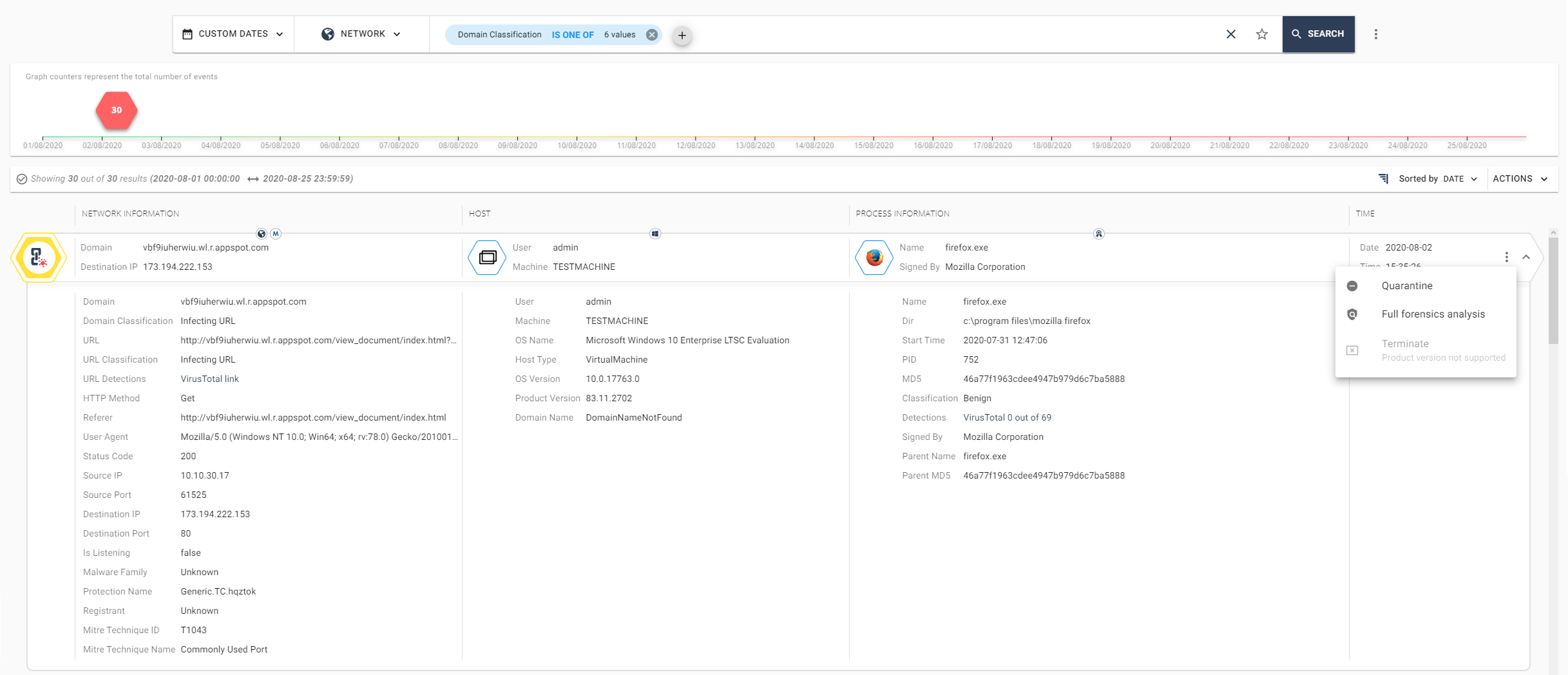

La méthode Threat Hunting est utilisée pour rechercher de manière proactive une activité malveillante et un comportement anormal dans le système afin d'étudier plus en profondeur un événement de sécurité potentiel. La section Threat Hunting de la plateforme de gestion vous permet de rechercher des événements avec des paramètres spécifiés dans les données d'une machine utilisateur. L'outil Threat Hunting a plusieurs requêtes prédéfinies, par exemple: pour la classification de domaines ou de fichiers malveillants, le suivi des appels rares à certaines adresses IP (par rapport aux statistiques générales). La structure de la requête se compose de trois paramètres: indicateur (protocole réseau, ID de processus, type de fichier, etc.), opérateur («est», «n'est pas», «inclut», «l'un de», etc.) et le corps de la requête

... Les expressions régulières peuvent être utilisées dans le corps de la requête; plusieurs filtres peuvent être utilisés simultanément dans la chaîne de recherche. Après avoir sélectionné un filtre et terminé le traitement de la demande, l'accès à tous les événements appropriés apparaît, avec la possibilité d'afficher des informations détaillées sur l'événement, de mettre en quarantaine l'objet de la demande ou de générer un rapport d'investigation détaillé avec une description de l'événement. Pour le moment, cet outil est en version bêta et à l'avenir, il est prévu d'étendre l'ensemble des fonctionnalités, par exemple en ajoutant des informations sur l'événement sous la forme de la matrice Mitre Att & ck.

Conclusion

Pour résumer: dans cet article, nous avons examiné les possibilités de surveillance des événements de sécurité dans la plateforme de gestion des agents SandBlast, étudié un nouvel outil de recherche proactive d'actions malveillantes et d'anomalies sur les machines des utilisateurs - Threat Hunting. Le prochain article sera le dernier de ce cycle, et nous y examinerons les questions les plus courantes sur la solution de plateforme de gestion et parlerons des capacités de test de ce produit.

Un grand choix de matériaux sur Check Point de TS Solution . Afin de ne pas manquer les publications suivantes sur le sujet SandBlast Agent Management Platform, restez à l'écoute de nos réseaux sociaux ( Telegram , Facebook , VK , TS Solution Blog , Yandex.Zen).