Et donc, il y avait une personne qui a proposé de générer une base de données pour créer un mot de passe littéralement de ses propres mains, sans la participation d'un logiciel. Seul un hasard absolu, entraîné par la gravité.

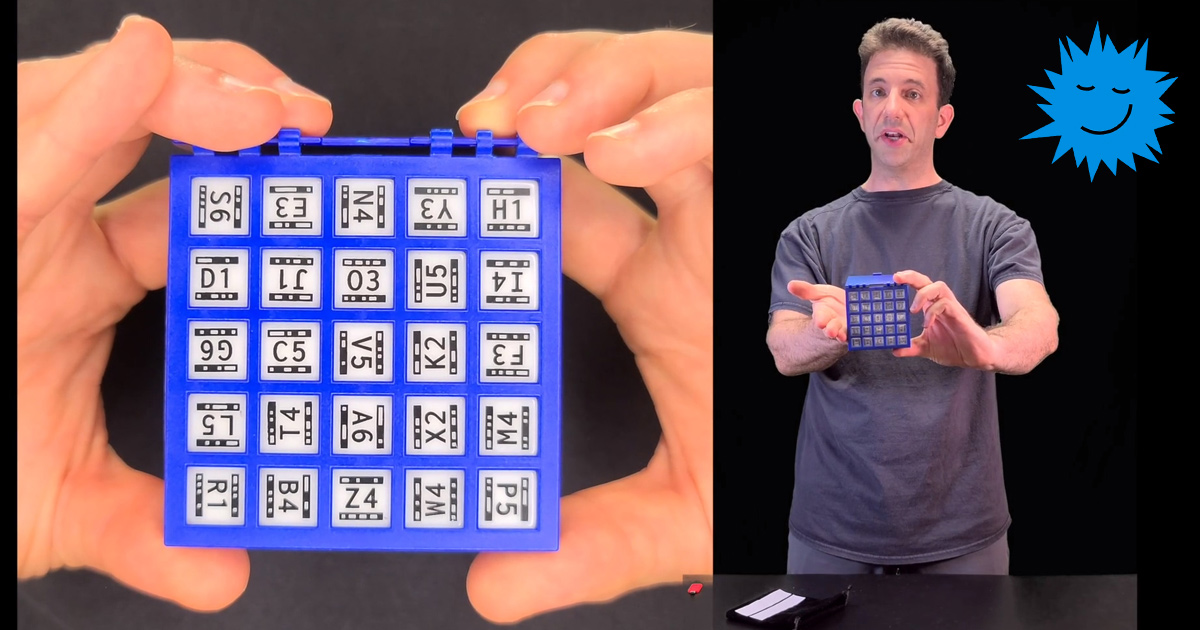

Le nom de l'homme est Stuart Schechter, et il est informaticien à l'Université de Californie à Berkeley. Malgré les algorithmes de plus en plus complexes et l'utilisation de méthodes de plus en plus nouvelles pour générer des chiffrements et des mots de passe, Schechter a proposé une manière extrêmement élégante dans sa simplicité de générer une base de caractères pour la création ultérieure d'un mot de passe principal. Le scientifique a créé un ensemble de 25 os hexagonaux, sur le bord de chacun, il y a une paire d'un nombre aléatoire et d'une lettre de l'alphabet latin. Il a nommé sa création aussi simplement que l'idée elle-même ressemble - "DiceKeys".

Le scientifique suggère la procédure suivante.

Vous prenez un ensemble de 25 os et une boîte de rangement spéciale. Secouez les os, versez-les dans la boîte et aidez toutes les articulations de vos mains à se coucher dans des cellules spéciales du corps. Voilà, la base de votre mot de passe est prête!

Comment cela fonctionne est démontré par Schechter lui-même dans la vidéo ci-dessous:

Après le lancer, il est proposé de scanner le résultat obtenu avec une application spéciale pour smartphone, qui créera un mot de passe maître à partir des données reçues. Et voila, tu es belle.

L'ensemble comprend une boîte pour les cubes, les cubes eux-mêmes et un sac de randomisation (pour les utilisateurs ayant de grandes mains, probablement un accessoire en option).

Pourquoi la solution de Schechter nous semble-t-elle extrêmement intéressante dans le contexte de la génération aléatoire de mots de passe de 128, 196 ou 256 bits dans le même KeePass ou un autre gestionnaire?

Premièrement, un mot de passe généré par une machine ne sera jamais complètement aléatoire, car il n'y a pas de randomiseur logiciel absolu.

Seconde:le mot de passe peut vous «laisser» même en train de le générer sur la machine (après tout, vous générez généralement un mot de passe là où vous l'utiliserez), ce qui signifie qu'il sera compromis même au décollage.

Troisièmement: pour protéger non seulement le mot de passe des attaquants, mais aussi le principe même de sa génération, nous avons besoin d'un autre mot de passe ou d'une machine isolée (qui est le prochain niveau de paranoïa), nous nous retrouvons donc ici dans un cercle vicieux de mots de passe cryptographiquement forts.

Surtout, Schechter lui-même souligne que l'application pour smartphone n'interagit en aucune façon avec le monde extérieur et qu'elle est généralement "silencieuse" à l'antenne. Et, plus important encore, l'ensemble de cubes dans la boîte, en plus de la base de génération du mot de passe, agit également comme une sauvegarde de ce mot de passe maître lui-même: lorsque la combinaison fixe est à nouveau scannée, l'application sur le même appareil restaure le mot de passe généré précédemment pour vous.

Ainsi, un scientifique de Berkeley, en supprimant le processus de génération d'une base de données pour un mot de passe hors ligne, couvre simultanément trois points faibles précédemment exprimés dans le processus de création d'un mot de passe principal:

- son randomiseur est vraiment aléatoire et non basé sur des algorithmes;

- 2128 , -, , ;

- , ( , , - ).

Le dernier point, à propos de l'isolement du système, est probablement le plus important. Allumons le mode de paranoïa maximum, tordons nos chapeaux en aluminium et imaginons qu'un intrus surveille chacun de nos pas.

En conséquence, les méthodes habituelles et déjà implémentées de collecte de données aléatoires pour générer un mot de passe, par exemple, collecter des données de fenêtre pointer-cliquer pour accumuler des données pseudo-aléatoires à partir de certains générateurs de mots de passe qui analysent l'activité sur une machine en arrière-plan - ne semblent plus aussi sécurisées.

L'isolement de la vulnérabilité du système est généralement la pierre angulaire de la sécurité de l'information. Certains experts disent généralement que «si vous ne voulez pas que vos données soient volées, ne les stockez pas numériquement / sur une machine avec accès au réseau». Apparemment, c'est cet aspect qui a été guidé par Schechter lorsqu'il a élaboré le concept de ses cubes-clés.

Son système n'est vulnérable à l'ingénierie sociale que si l'on considère l'option d'utiliser un smartphone isolé comme plateforme de génération d'un mot de passe maître. Mais même en cas de contact physique entre un attaquant et le propriétaire de DiceKeys, un nombre incroyable de conditions doit être réuni.

Ainsi, un hacker a besoin de savoir qu'il a besoin d'un ensemble d'os. En plus du kit, pour regénérer le mot de passe, il aura également besoin de l'appareil à partir duquel la clé principale a été générée. Et il devra tout avoir physiquement.

Dans le même temps, le piratage même par la méthode de l'ingénierie sociale devient impossible si l'utilisateur détruit la combinaison de cubes , c'est-à-dire qu'il coupe la possibilité de régénérer son mot de passe principal. Ainsi, pour voler le mot de passe, seule la méthode du «fer à souder» restera, à condition que la personne se souvienne du mot de passe.

Critique

Mais la méthode proposée par Stuart Schechter présente également des points faibles. DiceKyes peut maintenant être testé sur le site Web dicekeys.app , qui simule à la fois des lancers de dés et analyse les ensembles réels. Le site est utilisé jusqu'à ce que l'application mobile soit prête.

La plupart des questions se posent sur le résultat final de la génération - il est relativement significatif et basé sur les minuscules. Apparemment, le mot de passe final est formé selon le dictionnaire anglais, de sorte que le mot de passe principal a au moins une signification, c'est-à-dire qu'il est mémorisé par un utilisateur ordinaire.

Voici plusieurs options que l'auteur a reçues pour différentes applications sur le même ensemble de faces:

1Mot de passe: music booth owls cause tweed mutts lance halve foyer sway suave woven itemAuthy: dudes acre nifty yoyo sixth plugs relic exert sugar aged chili human alarmFacebook: delta had aids pox visa perm spied folic crop cameo old aged smite

Tous ces mots de passe ne contiennent pas de caractères spéciaux, de chiffres ou de casse variable, bien qu'ils soient suffisamment longs pour qu'il soit impossible de forcer le démarrage d'une telle combinaison.

Dans ce cas, vous pouvez toujours aller plus loin et faire passer les mots reçus via un autre "générateur", ou les traduire en codage hexadécimal. En fait, il existe de nombreuses options.

Total

Dans tous les cas, le développement de Stuart Schechter est le produit le plus de niche pour les utilisateurs hardcore et paranoïaques. Il existe actuellement de nombreuses solutions acceptables et sûres sur le marché. Par exemple, vous pouvez penser aux jetons d'accès physique qui ont bien fonctionné dans l'industrie.

Dans le même temps, les gestionnaires de mots de passe eux-mêmes sont assez sûrs: le dernier gros hack de ce type, selon Google, a déjà eu lieu en 2015 ( hacké LastPass), qui, selon les normes de l'industrie, remonte à presque une éternité. Ensuite, les pirates ont volé une tonne de données connexes, y compris les adresses e-mail du compte LastPass, des rappels de mot de passe, des enregistrements de serveur pour chaque utilisateur et des hachages d'authentification. Ce dernier, en théorie, pourrait donner accès au mot de passe principal du compte, ce qui ouvre davantage l'accès aux mots de passe stockés dans LastPass lui-même.

Mais vous devez vous rappeler que les systèmes incassables n'existent pas, et bien qu'ils soient, en théorie, impossibles: tout ce qui a été inventé peut être piraté d'une manière ou d'une autre. Seul ce qui n'est pas numérisé ou n'existe pas du tout dans la performance physique n'est pas piraté.

Souvenez-vous de cela et prenez soin de vos données.

La publicité

Les serveurs avec NVMe concernent les serveurs virtuels de notre société.

Depuis longtemps, nous utilisons exclusivement des lecteurs de serveur rapides d'Intel et n'économisons pas sur le matériel - uniquement des équipements de marque et les solutions les plus modernes du marché pour fournir des services.