Dans la version classique de MultiSIM Reservation, lors de la fourniture de services IPVPN sur deux réseaux mobiles, les problèmes suivants se posent:

- Pour chaque client, vous devez créer votre propre APN privé, configurer BGP ou le routage statique, calculer immédiatement le nombre d'hôtes requis pour le plan d'adressage IP correct.

- , , .

- ().

- IPVPN LTE , , — IPVPN LTE «».

D'autre part, nous avons IPSec, dans lequel tous les paramètres de routage et de client sont abstraits du transport, qu'il s'agisse d'un canal Internet filaire ou LTE de différents opérateurs, et les étiquettes de trafic peuvent également être stockées à l'intérieur du tunnel, bien que sans fournir de SLA, depuis Internet et surtout LTE / 3G est un support de transmission de données assez imprévisible.

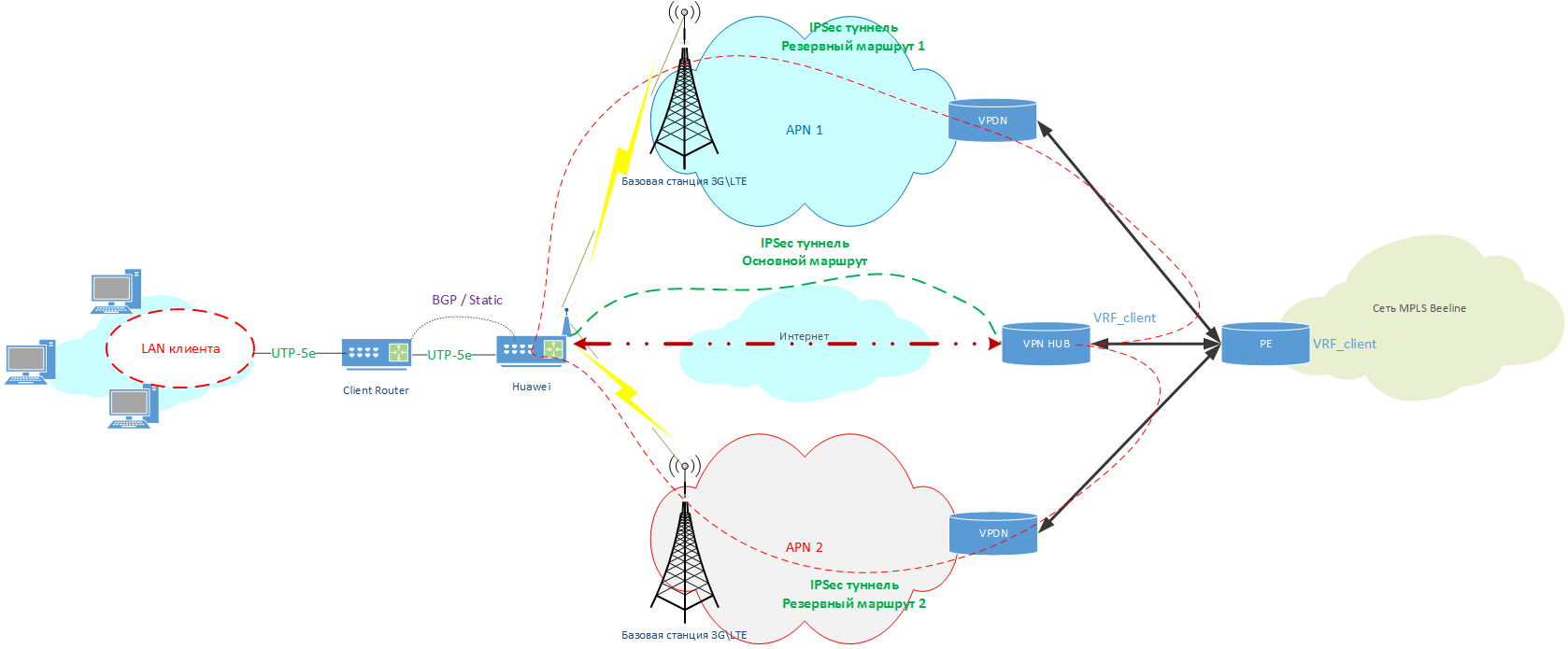

Par conséquent, nous avons eu une idée - "Pourquoi ne pas utiliser IPsec sur LTE également?" Mettez des cartes SIM standard avec des APN pré-créés dans des routeurs et créez IPSEC à travers eux vers notre VPN HUB et libérez le client vers son VRF. Et s'il y a un canal filaire, utilisez une connexion filaire comme transport principal et, en cas d'accident, basculez le trafic sur LTE.

Ainsi, le diagramme du réseau a commencé à ressembler à ceci:

Cliquable

Le client obtient jusqu'à trois canaux WAN à la fois, qui joueront le rôle de "sous-couche" pour le trafic IPSec:

- Canal d'accès Internet filaire.

- Le premier réseau LTE (principal).

- Deuxième réseau LTE (de sauvegarde) (si nécessaire).

Il reste maintenant à sélectionner et configurer un routeur pour cette option de prestation de services.

Configurer un routeur

Lors du choix d'un routeur, nous nous sommes intéressés à deux modèles de Huawei - AR161 et AR129. Ils ont le support IPSec, un modem LTE avec prise en charge de deux cartes SIM, 4 ports LAN Ethernet + 1 Ethernet WAN, et l'AR129 dispose également du WiFi, c'est-à-dire tout ce qui est nécessaire pour que notre circuit fonctionne, et même un peu plus.

Mais avec les réglages, tout s'est avéré beaucoup plus compliqué.

Même lors de la configuration des routeurs pour la redondance Multisim, nous avons été confrontés au problème des priorités entre le WAN filaire et deux réseaux LTE pour choisir le meilleur itinéraire de trafic.

Le Huawei AR161 / 129 dispose de deux outils pour cela:

- Fonctionnalité d'analyse de la qualité du réseau (alias NQA-test).

Effectue des tests de base avec des requêtes icmp à l'hôte spécifié pour déterminer sa disponibilité. - Système de programmation ouvert (OPS) + fonctionnalité Python.

Outil très puissant, il permet de sauvegarder des informations dans des logs et d'effectuer des commutations "intelligentes" basées sur des statistiques icmp, mais aussi difficiles à maîtriser.

Pour résoudre notre problème, nous avons choisi la fonctionnalité OPS + Python pour n'activer que deux SIM LTE, et le mode mixte pour Internet + deux SIM LTE.

Une configuration approximative sur les routeurs est la suivante:

En cas de connexion 2x Sim LTE uniquement

# IP WAN ( DHCP)

interface GigabitEthernet0/0/4

ip address dhcp-alloc

# APN , Cellular0/0/0

apn profile [APN #1]

apn [APN 1 NAME]

apn profile [APN #2]

apn [APN 2 NAME]

sim-id 2

# Cellular0/0/0

interface Cellular0/0/0

dialer enable-circular

apn-profile [APN #1] priority 120

apn-profile [APN #2]

dialer timer autodial 60

profile create lte-default [APN #1] sim-id 1

profile create lte-default [APN #2] sim-id 2

ip address negotiate

modem reboot

# IPSec

ipsec authentication sha2 compatible enable

ike local-name [IPSEC_LOGIN]

# IPSec

ipsec proposal ipsec

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

ike proposal 1

encryption-algorithm aes-256

dh group2

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

# IPSec

ike peer ipsec_1

pre-shared-key simple [IPSEC_PASSWORD]

ike-proposal 1

local-id-type fqdn

remote-id-type ip

dpd type periodic

dpd idle-time 10

dpd retransmit-interval 2

remote-address 100.64.0.100

route accept

config-exchange request

config-exchange set accept

config-exchange set send

ipsec profile ipsecprof_1

ike-peer ipsec_1

proposal ipsec

# IPSec -

interface Tunnel0/0/0

tunnel-protocol ipsec

ip address [ IP - Huawei] 255.255.255.252

source Cellular0/0/0

ipsec profile ipsecprof_1

#

ip route-static 0.0.0.0 0.0.0.0 Tunnel0/0/0

ip route-static [VPN HUB INTERNAL ADDRESS] 255.255.0.0 Cellular0/0/0 En cas d'Internet + 2x inclusion Sim LTE

# IP WAN ( DHCP)

interface GigabitEthernet0/0/4

ip address dhcp-alloc

# APN , Cellular0/0/0

apn profile [APN #1]

apn [APN 1 NAME]

apn profile [APN #2]

apn [APN 2 NAME]

sim-id 2

# Cellular0/0/0

interface Cellular0/0/0

dialer enable-circular

apn-profile [APN #1] priority 120

apn-profile [APN #2]

dialer timer autodial 60

profile create lte-default [APN #1] sim-id 1

profile create lte-default [APN #2] sim-id 2

ip address negotiate

modem reboot

# IPSec

ipsec authentication sha2 compatible enable

ike local-name [IPSEC_LOGIN]

# IPSec

ipsec proposal ipsec

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

ike proposal 1

encryption-algorithm aes-256

dh group2

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

# IPSec

ike peer ipsec_1

pre-shared-key simple [IPSEC_PASSWORD]

ike-proposal 1

local-id-type fqdn

remote-id-type ip

dpd type periodic

dpd idle-time 10

dpd retransmit-interval 2

remote-address 81.211.80.50

route accept

config-exchange request

config-exchange set accept

config-exchange set send

ipsec profile ipsecprof_1

ike-peer ipsec_1

proposal ipsec

ike peer ipsec_2

pre-shared-key simple [IPSEC_PASSWORD]

ike-proposal 1

local-id-type fqdn

remote-id-type ip

dpd type periodic

dpd idle-time 10

dpd retransmit-interval 2

remote-address [VPN HUB INTERNAL ADDRESS]

route accept

config-exchange request

config-exchange set accept

config-exchange set send

ipsec profile ipsecprof_2

ike-peer ipsec_2

proposal ipsec

# IPSec-

interface LoopBack32

ip address [ IP - Huawei] 255.255.255.252

interface Tunnel0/0/0

ip address unnumbered interface LoopBack32

tunnel-protocol ipsec

source GigabitEthernet0/0/1

ipsec profile ipsecprof_1

interface Tunnel0/0/1

ip address unnumbered interface LoopBack32

tunnel-protocol ipsec

source Cellular0/0/0

ipsec profile ipsecprof_2

# ( )

nqa test-instance [username] inet

test-type icmp

destination-address ipv4 81.211.80.50

source-interface GigabitEthernet0/0/4

frequency 16

probe-count 2

start now

#

ip route-static 81.211.80.50 255.255.255.255 GigabitEthernet 0/0/4 dhcp track nqa [username] inet

ip route-static [VPN HUB INTERNAL ADDRESS] 255.255.255.255 NULL0 track nqa [username] inet

ip route-static [VPN HUB INTERNAL ADDRESS] 255.255.0.0 Cellular0/0/0 preference 70

ip route-static 80.240.216.155 255.255.255.255 GigabitEthernet 0/0/4 dhcp

ip route-static 194.67.0.206 255.255.255.255 GigabitEthernet 0/0/4 dhcpTout, le routeur configuré peut être installé sur le client.

Des plans

Des plans pour développer cette solution:

- Faites de même, mais sur les routeurs Cisco / Mikrotik.

- Traduire toute la logique de commutation en OPS + Python uniquement

Dans les articles suivants, nous vous expliquerons comment nous nous sommes liés d' amitié avec les services de réservation Multisim avec notre PBX Cloud , en mode L2 sur L3 sur le même Huawei en utilisant x-connect, en élaborant des scripts pour changer de carte SIM en Python et en parlant de déploiement USB sur les routeurs.

Merci à mes collègues du RnD, en particulier Denis Zinchenko (Dzinch) et Andrey Voronov pour préparer ces solutions techniques et contribuer à la rédaction de l'article!

PS: La première partie de l'article est ici .