Tunneling et transmission du trafic vers les systèmes de surveillance et de sécurité de l'information

GTP, GRE, L2TP, PPPoE, VXLAN et autres acronymes de tunnel sont familiers à tout ingénieur réseau. Le tunneling du trafic vous permet de:

- Assurer le contrôle des flux de données en construisant un réseau au 3ème niveau du modèle OSI

- Reliez les bureaux distants en un seul réseau avec des ressources partagées

- Simplifiez l'administration du réseau en séparant l'infrastructure et les couches utilisateur

- Construisez des réseaux unifiés basés sur diverses technologies

- Assurer la mobilité des utilisateurs (réseaux mobiles, migration de machines virtuelles dans les data centers)

Mais l'utilisation de tunnels impose des exigences supplémentaires en termes de sécurité de l'information.

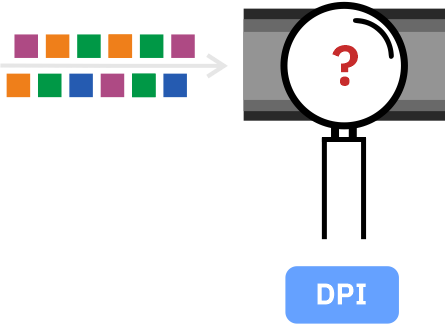

La plupart des systèmes de sécurité de l'information et des systèmes de surveillance fonctionnent avec une copie du trafic. Dans ce cas, le transfert de données depuis l'infrastructure est assuré de l'une des trois manières suivantes:

- Les paquets sont dupliqués par des fonctions d'équipement réseau supplémentaires et envoyés à des ports dédiés (SPAN)

- Des prises de trafic passives (TAP) sont installées dans la ligne optique, divisant la puissance optique en deux lignes - le destinataire d'origine et le système DPI

- Un courtier de paquets réseau est ajouté à l'infrastructure, qui remplit la fonction de mise en miroir de paquets, comme dans le cas de TAP - le destinataire d'origine et le système DPI

Comme nous l'avons écrit précédemment, dans les infrastructures modernes, les ports SPAN ne sont pratiquement pas utilisés: ils ne fournissent ni la bande passante requise ni la garantie de transfert de données. Les tunnels ne font qu'exacerber le problème: les critères de transmission vers le port de surveillance ne peuvent être que les champs d'en-tête externes (en-tête de tunnel), et donc un filtrage préalable par champs de paquets utilisateur (en-têtes imbriqués) devient impossible.

La combinaison la plus couramment utilisée de coupleurs optiques passifs et de courtiers de paquets réseau.

Les TAP garantissent le maintien de la fiabilité du réseau, tandis que les courtiers de paquets réseau assurent le transfert correct des données vers les systèmes DPI et optimisent leur utilisation. Cependant, lors de l'utilisation du tunneling, cela n'est possible que dans un cas - si le courtier de paquets réseau prend en charge l'analyse des structures du tunnel et peut distribuer le trafic en fonction des en-têtes imbriqués des paquets de trafic tunnelés.

Filtrage et classification du trafic tunnelé

Sans la capacité du courtier à analyser les en-têtes imbriqués des paquets tunnelés par le courtier, cela n'a aucun sens de parler d'optimisation DPI. Le filtrage et la classification, qui peuvent réduire la charge sur les systèmes DPI et réduire leur nombre, devraient fonctionner précisément sur les champs de trafic utilisateur (en-têtes imbriqués). Sinon, il est impossible de séparer les adresses IP d'utilisateurs spécifiques, les protocoles requis ou le trafic crypté - ce ne sera qu'un tunnel par les champs externes. Une tentative de nettoyer le trafic vers les systèmes DPI du trafic non ciblé dans des champs externes ne fera que créer un «trou de sécurité» - le trafic ciblé «échappera» à la sécurité et à la surveillance des informations dans le tunnel.

De ce fait, en l'absence de fonction d'analyse par en-têtes imbriqués, pour assurer la sécurité ou la surveillance de la qualité, tout le trafic doit être dirigé vers les systèmes d'analyse. Achetez de nouveaux serveurs et licences pour des performances supplémentaires, louez de l'espace pour les salles de serveurs et embauchez des employés supplémentaires qui desserviront ce parc.

Équilibrage du trafic en tunnel

Le problème de l'équilibrage du trafic tunnelé est encore plus multiforme. Premièrement, lors de la distribution de paquets d'utilisateurs entre différents tunnels (dans les réseaux mobiles, lorsqu'ils sont redondants avec l'équilibrage de charge, ou simplement lors de la transmission d'un flux aller et retour à travers différents tunnels), il est impossible d'assurer l'intégrité des sessions d'échange d'utilisateurs sans analyser les en-têtes imbriqués.

Prenons 2 sessions (AB-VA et CD-DC) et transmettons-les via les canaux tunnelés T1, T2 et T3. Disons que nous parlons d'abonnés d'un opérateur mobile marchant entre les stations de base. Les paquets de ces sessions seront dans différents tunnels et lorsque le trafic tunnel atteint le courtier de paquets réseau, il existe 2 options pour les équilibrer tout en maintenant l'intégrité des sessions:

- Équilibrage par en-têtes externes. DPI: 1 3 DPI 1, 2 DPI 2. (AB) AB-BA, 1 2 , DPI, (BA) 2 3, , DPI 1 DPI 2. CD-DC. DPI . , DPI «» , ( ) . ( ), .

- Équilibrage sur les en-têtes imbriqués. Le courtier de paquets réseau pour l'équilibrage ignore les en-têtes externes et distribue les paquets entre les systèmes DPI tout en maintenant l'intégrité des sessions AB-BA et CD-DC. Dans le même temps, le filtrage par en-têtes externes peut être configuré pour surveiller l'état des sections individuelles de l'infrastructure. Ainsi, chaque moteur DPI recevra un flux entier de trafic utilisateur, et les outils de surveillance recevront tous les paquets d'un tunnel donné.

Le deuxième problème de l'équilibrage du trafic tunnel est la charge inégale des tunnels. Lors de la surveillance de liaisons hautement chargées avec un petit nombre de tunnels, il existe un problème de charge inégale et de perte de paquets en raison d'un excès de performances du port de sortie.

Autrement dit, si les sessions AB et CD de 10 Gb / s chacune sont encapsulées dans un tunnel T1, alors 20 Gb / s de trafic est obtenu (qui peut être transmis sur l'interface 40 GbE / 100 GbE ou via des liaisons agrégées 10 GbE LAG). Après avoir copié et récupéré ce flux dans le courtier de paquets réseau, il devient nécessaire de déséquilibrer ce trafic pour plusieurs systèmes DPI sur 10 interfaces GbE. Il est impossible de faire cela tout en maintenant l'intégrité des sessions utilisant des en-têtes externes - le flux dépassera la bande passante de l'interface de sortie et les paquets commenceront à être perdus.

L'équilibrage sur des en-têtes imbriqués permet de diviser le flux en plus petits sans compromettre l'intégrité de l'échange d'informations et la qualité des systèmes DPI.

Équilibrer le trafic tunnel fragmenté

Un autre problème d'équilibrage est la fragmentation du trafic causée par le tunneling: l'ajout d'en-têtes de tunnel conduit à un dépassement du MTU et à la fragmentation des paquets.

Lorsqu'un paquet d'une taille égale à la MTU arrive à l'entrée du dispositif de tunneling, puis après avoir ajouté les en-têtes de tunnel, le paquet commence à dépasser le MTU (par le nombre d'octets de l'en-tête de tunnel) et est divisé en fragments. De plus, l'en-tête imbriqué est contenu uniquement dans le premier fragment. En conséquence, deux paquets de la même session (AB1 et AB2) qui sont entrés dans différents tunnels (T1 avec en-tête XY et T2 avec en-tête XZ) se transforment en quatre paquets:

- avec un en-tête XY externe et un en-tête AB imbriqué

- avec un en-tête XY externe sans signes de tunnel

- avec un en-tête XZ externe et un en-tête AB imbriqué

- avec en-tête XZ externe sans signes de tunnel

Dans ce cas, sans la fonction de suivi des fragments, le choix sera entre la violation de l'intégrité du flux d'informations en raison de la distribution de différents tunnels entre différents systèmes DPI et la violation de l'intégrité du flux d'informations en raison de la distribution de différents fragments entre différents systèmes DPI. Les morceaux de suivi équilibrés par rapport aux en-têtes imbriqués garantissent que l'intégrité est maintenue même dans de tels cas.

Ceux qui ont rencontré ces problèmes dans une grande partie du trafic les comprennent et les résolvent. Comme d'habitude, le pire, c'est lorsque le problème affecte moins de 10% du trafic - il peut être invisible et l'illusion est créée que tout est en sécurité. Et sous la sécurité se trouve le tunnel.