Dans leur travail, la criminalistique informatique rencontre régulièrement des cas où il est nécessaire de déverrouiller rapidement un smartphone. Par exemple, les données du téléphone sont nécessaires à l'enquête pour comprendre les raisons du suicide d'un adolescent. Dans un autre cas, ils aideront à se mettre sur la piste d'un groupe criminel attaquant des camionneurs. Il y a, bien sûr, des histoires mignonnes - les parents ont oublié le mot de passe du gadget, et il y a une vidéo dessus avec les premiers pas de leur bébé, mais, malheureusement, il n'y en a que quelques-uns. Mais ils nécessitent également une approche professionnelle de la question. Dans cet article, Igor Mikhailov, spécialiste du laboratoire d'informatique légale du groupe IB , explique comment les experts légistes peuvent contourner le blocage des smartphones.

: , . — , . , . , .Ainsi, la méthode la plus courante pour restreindre l'accès aux informations utilisateur contenues dans l'appareil consiste à verrouiller l'écran d'un appareil mobile. Lorsqu'un tel appareil entre dans le laboratoire médico-légal, il peut être difficile de travailler avec lui, car il est impossible d'activer le mode de débogage USB pour un tel appareil (pour les appareils Android), il est impossible de confirmer l'autorisation pour l'ordinateur de l'expert d'interagir avec cet appareil (pour les appareils mobiles Apple), et par conséquent, il est impossible d'accéder aux données de la mémoire de l'appareil.

Le fait que le FBI américain ait payé une somme importante pour le déverrouillage de l'iPhone du terroriste Syed Farouk, l'un des participants à l'attaque terroriste dans la ville californienne de San Bernardino [1], montre comment le verrouillage habituel de l'écran d'un appareil mobile empêche les spécialistes d'en extraire des données.

Méthodes de déverrouillage de l'écran de l'appareil mobile

En règle générale, les éléments suivants sont utilisés pour verrouiller l'écran d'un appareil mobile:

- Mot de passe symbolique

- Mot de passe d'image

En outre, les méthodes de la technologie SmartBlock peuvent être utilisées pour déverrouiller l'écran d'un certain nombre d'appareils mobiles:

- Déverrouillage d'empreintes digitales

- Déverrouillage par reconnaissance faciale (technologie FaceID)

- Déverrouillage du dispositif de reconnaissance d'iris

Méthodes sociales de déverrouillage d'un appareil mobile

En plus des méthodes purement techniques, il existe d'autres moyens de découvrir ou de contourner le code PIN ou le code graphique (motif) du verrouillage de l'écran. Dans certains cas, les méthodes sociales peuvent être plus efficaces que les solutions techniques et aider à débloquer des dispositifs devant lesquels succombent les développements techniques existants.

Cette section décrit les méthodes de déverrouillage de l'écran d'un appareil mobile qui ne nécessitent pas (ou ne nécessitent qu'une utilisation limitée et partielle) de moyens techniques.

Pour mener des attaques sociales, il est nécessaire d'étudier le plus profondément possible la psychologie du propriétaire de l'appareil verrouillé, de comprendre les principes par lesquels il génère et enregistre des mots de passe ou des motifs graphiques. De plus, le chercheur aura besoin d'une goutte de chance.

Lorsque vous utilisez des méthodes liées à la détermination du mot de passe, il convient de garder à l'esprit que:

- Apple . , ;

- Android Root of Trust, , 30 , .

1: c

Cela semble étrange, mais vous pouvez trouver le mot de passe de déverrouillage en le demandant simplement au propriétaire de l'appareil. Les statistiques montrent qu'environ 70% des propriétaires d'appareils mobiles fournissent volontiers un mot de passe. Surtout si cela raccourcit le temps de recherche et, en conséquence, le propriétaire récupère son appareil plus rapidement. S'il n'est pas possible de demander le mot de passe au propriétaire (par exemple, le propriétaire de l'appareil est décédé) ou s'il refuse de le divulguer, le mot de passe peut être obtenu auprès de ses proches. En règle générale, les proches connaissent le mot de passe ou peuvent suggérer des options possibles.

Recommandation de protection: le mot de passe de votre téléphone est une clé universelle pour toutes les données, y compris le paiement. Parler, transmettre, écrire dans des messagers est une mauvaise idée.

Méthode 2: regardez le mot de passe

Le mot de passe peut être vu au moment où le propriétaire utilise l'appareil. Même si vous ne vous souvenez que partiellement du mot de passe (symbolique ou graphique), cela réduira considérablement le nombre d'options possibles, ce qui vous permettra de le retrouver plus rapidement.

Une variante de cette méthode est l'utilisation d'enregistrements CCTV, qui capturent le propriétaire, déverrouillant l'appareil à l'aide d'un mot de passe d'image [2]. L'algorithme décrit dans Cracking Android Pattern Lock in Five Attempts [2], en analysant les enregistrements vidéo, permet de suggérer des variantes d'un mot de passe d'image et de déverrouiller l'appareil en plusieurs tentatives (en règle générale, cela ne nécessite pas plus de cinq tentatives). Selon les auteurs, "plus un mot de passe d'image est complexe, plus il est facile à deviner".

Recommandation de protection:Utiliser un motif n'est pas une bonne idée. Le mot de passe alphanumérique est très difficile à voir.

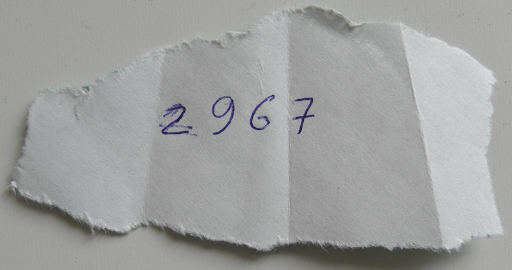

Méthode 3: trouver le mot de passe

Le mot de passe se trouve dans les registres du propriétaire de l'appareil (fichiers sur un ordinateur, dans un journal, sur des morceaux de papier se trouvant dans des documents). Si une personne utilise plusieurs appareils mobiles différents et qu'ils ont des mots de passe différents, alors parfois dans le compartiment de la batterie de ces appareils ou dans l'espace entre le corps du smartphone et le boîtier, vous pouvez trouver des bouts de papier avec des mots de passe écrits:

Recommandation de protection: ne gardez pas un "notebook" avec des mots de passe. C'est une mauvaise idée, à moins que tous ces mots de passe ne soient connus pour être faux pour réduire le nombre de tentatives de déverrouillage.

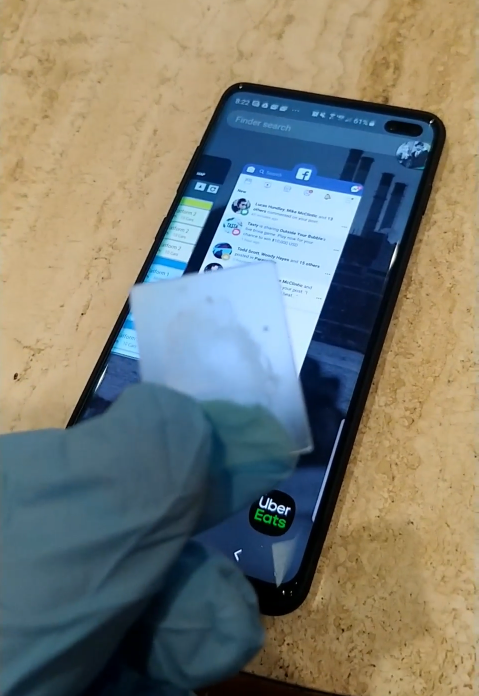

Méthode 4: empreintes digitales (attaque de smudge)

Cette méthode vous permet d'identifier les marques de sueur des mains sur l'écran de l'appareil. Vous pouvez les voir en traitant l'écran de l'appareil avec une poudre d'empreinte digitale légère (au lieu d'une poudre médico-légale spéciale, vous pouvez utiliser de la poudre pour bébé ou une autre poudre fine chimiquement inactive de couleur blanche ou gris clair) ou en regardant l'écran de l'appareil dans des rayons de lumière obliques. En analysant la position des empreintes de mains et en ayant des informations supplémentaires sur le propriétaire de l'appareil (par exemple, connaître son année de naissance), vous pouvez essayer de deviner un mot de passe textuel ou graphique. Voici à quoi ressemble la couche de graisse sur l'écran d'un smartphone comme une lettre stylisée Z:

Recommandation de sécurité: comme nous l'avons dit, un mot de passe image n'est pas une bonne idée, tout comme les lunettes avec un revêtement oléophobe médiocre.

Méthode 5: doigt artificiel

Si l'appareil peut être déverrouillé par une empreinte digitale et que le chercheur a des échantillons des empreintes de mains du propriétaire, une copie en trois dimensions de l'empreinte digitale du propriétaire peut être faite sur une imprimante 3D et utilisée pour déverrouiller l'appareil [3]:

Pour une imitation plus complète du doigt d'une personne vivante - par exemple, lorsque le capteur d'empreintes digitales du smartphone détecte toujours la chaleur - le modèle 3D est posé (appuyé contre) le doigt d'une personne vivante.

Le propriétaire de l'appareil, même après avoir oublié le mot de passe de verrouillage de l'écran, peut déverrouiller lui-même l'appareil à l'aide de son empreinte digitale. Cela peut être utilisé dans certains cas où le propriétaire ne peut pas fournir de mot de passe, mais est néanmoins disposé à aider le chercheur à déverrouiller son appareil.

Le chercheur doit garder à l'esprit les générations de capteurs utilisés dans divers modèles d'appareils mobiles. Les anciens modèles de capteurs peuvent être déclenchés par presque n'importe quel doigt, n'appartenant pas nécessairement au propriétaire de l'appareil. Au contraire, les capteurs à ultrasons modernes balaient très profondément et clairement. De plus, un certain nombre de capteurs sous-écran modernes sont simplement des caméras CMOS qui ne peuvent pas numériser la profondeur de l'image, ce qui les rend beaucoup plus faciles à tromper.

Recommandation de protection: Si un doigt, alors seulement un capteur à ultrasons. Mais n'oubliez pas que mettre votre doigt contre votre volonté est beaucoup plus facile que votre visage.

Méthode 6: "dash" (attaque de tasse)

Cette méthode est décrite par la police britannique [4]. Il consiste à traquer secrètement un suspect. Au moment où le suspect déverrouille son téléphone, l'agent en civil le retire des mains du propriétaire et ne permet pas à l'appareil de se verrouiller jusqu'à ce qu'il soit remis aux experts.

Recommandation de la défense: je pense que s'ils utilisent de telles mesures contre vous, alors c'est mauvais. Mais ici, vous devez comprendre que le blocage accidentel dévalorise cette méthode. Et, par exemple, appuyer à plusieurs reprises sur le bouton de verrouillage de l'iPhone lance le mode SOS, qui en outre désactive FaceID et active l'exigence de code de mot de passe.

Méthode 7: erreurs dans les algorithmes de contrôle des appareils

Dans les flux d'actualités des ressources de profil, vous pouvez souvent trouver des messages indiquant que lorsque certaines actions sont effectuées avec l'appareil, son écran est déverrouillé. Par exemple, l'écran de verrouillage de certains appareils peut être déverrouillé lors d'un appel entrant. L'inconvénient de cette méthode est que les vulnérabilités identifiées, en règle générale, sont rapidement éliminées par les fabricants.

La décharge de la batterie est un exemple d'approche pour déverrouiller les appareils mobiles sortis avant 2016. Lorsque la batterie est faible, l'appareil se déverrouille et vous invite à modifier vos paramètres d'alimentation. Dans ce cas, vous devez accéder rapidement à la page contenant les paramètres de sécurité et désactiver le verrouillage de l'écran [5].

Recommandation de protection: n'oubliez pas de mettre à jour le système d'exploitation de votre appareil en temps opportun, et s'il n'est plus pris en charge, changez de smartphone.

Méthode 8: vulnérabilités dans les programmes tiers

Les vulnérabilités identifiées dans les applications tierces installées sur l'appareil peuvent également donner accès aux données de l'appareil verrouillé en tout ou en partie.

Un exemple d'une telle vulnérabilité est le vol de données iPhone par Jeff Bezos, le principal propriétaire d'Amazon. Une vulnérabilité du messager WhatsApp, exploitée par des inconnus, a conduit au vol de données confidentielles dans la mémoire de l'appareil [6].

Les chercheurs peuvent utiliser ces vulnérabilités pour atteindre leurs objectifs - pour extraire des données d'appareils verrouillés ou pour les déverrouiller.

Recommandation de sécurité: vous devez mettre à jour non seulement le système d'exploitation, mais également les programmes d'application que vous utilisez.

Méthode 9: téléphone d'entreprise

Les appareils mobiles d'entreprise peuvent être déverrouillés par les administrateurs système de l'entreprise. Par exemple, les appareils Windows Phone d'entreprise sont liés au compte Microsoft Exchange d'une entreprise et peuvent être déverrouillés par ses administrateurs. Pour les appareils Apple d'entreprise, il existe un service de gestion des appareils mobiles similaire à Microsoft Exchange. Ses administrateurs peuvent également déverrouiller l'appareil iOS d'entreprise. De plus, les appareils mobiles d'entreprise ne peuvent être connectés qu'à des ordinateurs spécifiques spécifiés par l'administrateur dans les paramètres de l'appareil mobile. Par conséquent, sans interaction avec les administrateurs système de l'entreprise, un tel appareil ne peut pas être connecté à l'ordinateur de l'enquêteur (ou à un complexe matériel et logiciel pour l'extraction de données médico-légales).

Conseil de sécurité: le MDM est à la fois bon et mauvais en termes de sécurité. L'administrateur MDM peut toujours réinitialiser l'appareil à distance. Dans tous les cas, vous ne devez pas stocker de données personnelles sensibles sur un appareil d'entreprise.

Méthode 10: informations provenant des capteurs

En analysant les informations reçues des capteurs de l'appareil, vous pouvez deviner le mot de passe de l'appareil à l'aide d'un algorithme spécial. Adam J. Aviv a démontré la possibilité de telles attaques en utilisant les données obtenues par l'accéléromètre du smartphone. Au cours de ses recherches, le scientifique a pu déterminer correctement le mot de passe symbolique dans 43% des cas et le mot de passe graphique dans 73% des cas [7].

Recommandation de sécurité: portez une attention particulière aux applications pour lesquelles vous autorisez le suivi des différents capteurs.

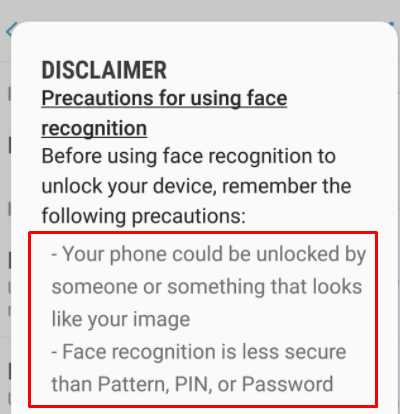

Méthode 11: déverrouillage du visage

Comme dans le cas d'une empreinte digitale, le succès du déverrouillage d'un appareil à l'aide de la technologie FaceID dépend des capteurs et des appareils mathématiques utilisés dans un appareil mobile particulier. Ainsi, dans l'ouvrage «Gezichtsherkenning op smartphone niet altijd veilig» [8], les chercheurs ont montré que certains des smartphones étudiés étaient déverrouillés en montrant simplement la photo du propriétaire à l'appareil photo du smartphone. Ceci est possible lorsqu'une seule caméra frontale est utilisée pour le déverrouillage, qui n'a pas la capacité de numériser les données de profondeur d'image. Après un certain nombre de publications et de vidéos très médiatisées sur YouTube, Samsung a été contraint d'ajouter un avertissement au firmware de ses smartphones. Face Unlock Samsung:

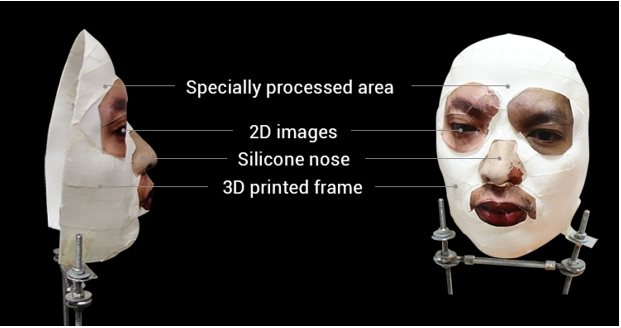

Les smartphones plus avancés peuvent être déverrouillés à l'aide d'un masque ou d'un appareil d'auto-apprentissage. Par exemple, l'iPhone X utilise une technologie TrueDepth spéciale [9]: le projecteur de l'appareil, utilisant deux caméras et un émetteur infrarouge, projette une grille de plus de 30 000 points sur le visage du porteur. Un tel dispositif peut être déverrouillé à l'aide d'un masque dont les contours imitent les contours du visage du porteur. Masque de déverrouillage de l'iPhone [10]:

Puisqu'un tel système est très complexe et ne fonctionne pas dans des conditions idéales (vieillissement naturel du propriétaire, changements de la configuration du visage dus à l'expression des émotions, de la fatigue, de la santé, etc.), il est obligé de s'auto-apprendre en permanence. Par conséquent, si une autre personne tient l'appareil déverrouillé devant lui, son visage restera dans les mémoires comme le visage du propriétaire de l'appareil et à l'avenir, il pourra déverrouiller le smartphone à l'aide de la technologie FaceID.

Recommandation de protection: n'utilisez pas le déverrouillage par "photo" - uniquement les systèmes avec des scanners de visage à part entière (FaceID d'Apple et analogues sur les appareils Android).

La principale recommandation est de ne pas regarder la caméra, il suffit de détourner le regard. Même si vous fermez un œil, la chance de déverrouiller diminue considérablement, tout comme avec les mains sur votre visage. De plus, seules 5 tentatives sont données pour le déverrouillage par face (FaceID), après quoi vous devrez entrer un mot de passe.

Méthode 12: utilisation des fuites

Les bases de données de mots de passe divulgués sont un excellent moyen de comprendre la psychologie du propriétaire de l'appareil (à condition que le chercheur dispose d'informations sur les adresses e-mail du propriétaire de l'appareil). Dans l'exemple ci-dessus, une recherche d'adresse e-mail a renvoyé deux mots de passe similaires utilisés par le propriétaire. On peut supposer que le mot de passe 21454162 ou ses dérivés (par exemple, 2145 ou 4162) pourraient être utilisés comme code de verrouillage du dispositif mobile. (Une recherche par adresse e-mail du propriétaire dans les bases de données de fuites montre quels mots de passe le propriétaire aurait pu utiliser, notamment pour bloquer son appareil mobile).

Recommandation de protection: agissez de manière proactive, suivez les données sur les fuites et changez rapidement les mots de passe détectés dans les fuites!

Méthode 13: mots de passe typiques pour verrouiller les appareils

En règle générale, pas un appareil mobile n'est confisqué au propriétaire, mais plusieurs. Il existe souvent une douzaine d'appareils de ce type. Dans ce cas, vous pouvez deviner le mot de passe de l'appareil vulnérable et essayer de l'appliquer à d'autres smartphones et tablettes saisis chez le même propriétaire.

Lors de l'analyse de données extraites d'appareils mobiles, ces données sont affichées dans des programmes médico-légaux (souvent - même lors de l'extraction de données d'appareils bloqués à l'aide de divers types de vulnérabilités).

Comme vous pouvez le voir sur la capture d'écran d'une partie de la fenêtre de travail du programme UFED Physical Analyzer, l'appareil est verrouillé avec un code PIN plutôt inhabituel fgkl.

Ne négligez pas les autres appareils utilisateur. Par exemple, en analysant les mots de passe stockés dans le cache du navigateur Web de l'ordinateur du propriétaire de l'appareil mobile, on peut comprendre les principes de génération de mot de passe auxquels le propriétaire a adhéré. Vous pouvez afficher les mots de passe enregistrés sur votre ordinateur à l'aide d'un utilitaire de NirSoft [11].

En outre, l'ordinateur (ordinateur portable) du propriétaire de l'appareil mobile peut contenir des fichiers de verrouillage qui peuvent aider à accéder à l'appareil mobile Apple verrouillé. Cette méthode sera discutée plus tard.

Recommandation de sécurité: utilisez des mots de passe différents et uniques partout.

Méthode 14: codes PIN typiques

Comme indiqué précédemment, les utilisateurs utilisent souvent des mots de passe typiques: numéros de téléphone, cartes bancaires, codes PIN. Ces informations peuvent être utilisées pour déverrouiller l'appareil fourni.

Si tout le reste échoue, vous pouvez utiliser les informations suivantes: les chercheurs ont effectué une analyse et ont trouvé les codes PIN les plus populaires (les codes PIN donnés couvrent 26,83% de tous les mots de passe) [12]:

| ÉPINGLE | La fréquence,% |

|---|---|

| 1234 | 10 713 |

| 1111 | 6 016 |

| 0000 | 1 881 |

| 1212 | 1.197 |

| 7777 | 0,745 |

| 1004 | 0,616 |

| 2000 | 0,613 |

| 4444 | 0,526 |

| 2222 | 0,516 |

| 6969 | 0,512 |

| 9999 | 0,451 |

| 3333 | 0,419 |

| 5555 | 0,395 |

| 6666 | 0,391 |

| 1122 | 0,366 |

| 1313 | 0,304 |

| 8888 | 0,303 |

| 4321 | 0,293 |

| 2001 | 0,290 |

| 1010 | 0,285 |

Recommandation de sécurité: vérifiez votre code PIN par rapport au tableau ci-dessus et, même s'il ne correspond pas, changez-le quand même, car 4 chiffres sont trop petits pour 2020.

Méthode 15: mots de passe graphiques typiques

Comme décrit ci-dessus, ayant des données provenant de caméras CCTV, sur lesquelles le propriétaire de l'appareil tente de le déverrouiller, il est possible de sélectionner un schéma de déverrouillage à partir de cinq tentatives. En outre, de la même manière qu'il existe des codes PIN standard, il existe également des modèles typiques qui peuvent être utilisés pour déverrouiller des appareils mobiles bloqués [13, 14].

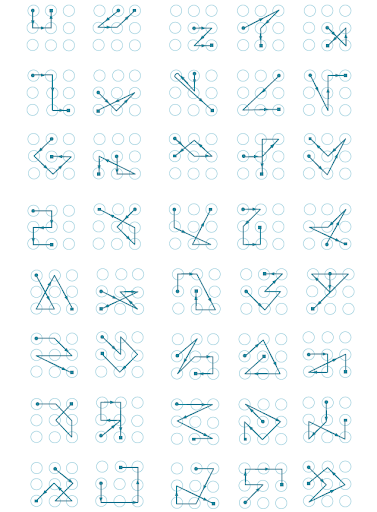

Modèles simples [14]:

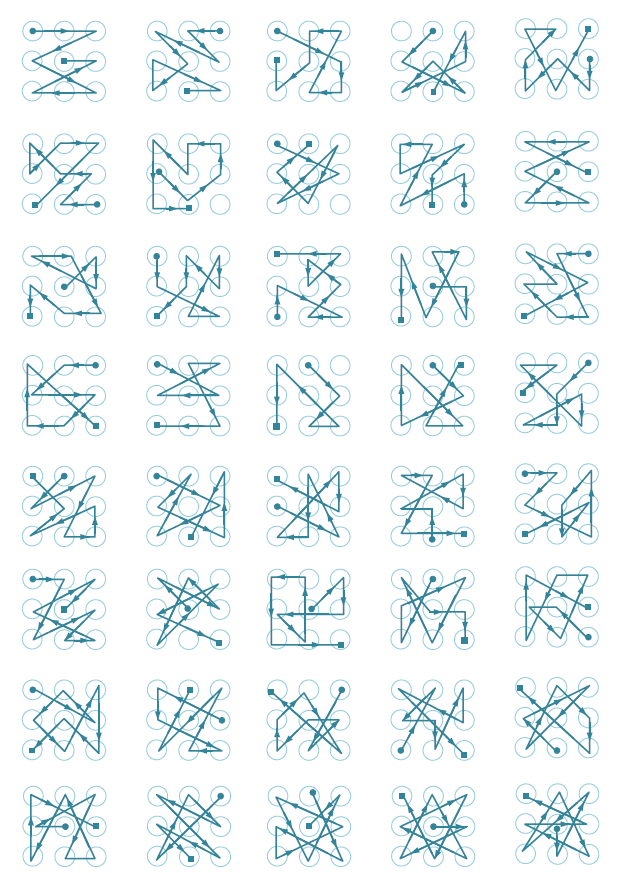

Modèles de difficulté moyenne [14]:

Modèles complexes [14]:

Liste des modèles de cartographie les plus populaires selon le chercheur Jeremy Kirby [15].

3>2>5>8>7

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

Sur certains appareils mobiles, en plus du code image, un code PIN supplémentaire peut être défini. Dans ce cas, si vous ne pouvez pas récupérer le code graphique, un chercheur peut cliquer sur le bouton Dop.PIN code (le code PIN est facultatif) après avoir entré un code graphique incorrect et essayer de récupérer le code PIN est facultatif.

Recommandation de sécurité: il vaut mieux ne pas utiliser du tout de clés graphiques.

Méthode 16: mots de passe alphanumériques

Si l'appareil peut utiliser un mot de passe alphanumérique, le propriétaire peut utiliser les mots de passe courants suivants comme code de verrouillage [16]:

- 123456

- mot de passe

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- ensoleillement

- qwerty

- je t'aime

- Princesse

- admin

- Bienvenue

- 666666

- abc123

- Football

- 123123

- singe

- 654321

- ! @ # $% ^ & *

- Charlie

- aa123456

- Donald

- mot de passe1

- qwerty123

Recommandation de sécurité: n'utilisez que des mots de passe complexes et uniques avec des caractères de service et une casse différente. Vérifiez si vous utilisez l'un des mots de passe ci-dessus. Si vous l'utilisez, remplacez-le par un plus fiable.

Méthode 17: cloud ou stockage local

S'il n'est techniquement pas possible d'extraire des données d'un appareil verrouillé, les experts légistes peuvent rechercher ses sauvegardes sur les ordinateurs du propriétaire de l'appareil ou dans le stockage cloud correspondant.

Souvent, les propriétaires de smartphones Apple, les connectant à leurs ordinateurs, ne se rendent pas compte qu'à ce stade, une sauvegarde locale ou cloud de l'appareil peut être créée.

Le stockage cloud de Google et d'Apple peut enregistrer non seulement les données des appareils, mais également les mots de passe enregistrés par l'appareil. L'extraction de ces mots de passe peut aider à deviner le code de verrouillage de l'appareil mobile.

À partir du trousseau stocké dans iCloud, vous pouvez récupérer le mot de passe défini par le propriétaire pour la sauvegarde de l'appareil, qui correspond très probablement au code PIN de verrouillage de l'écran.

Si les forces de l'ordre contactent Google et Apple, les entreprises peuvent transférer les données disponibles, ce qui réduira probablement considérablement le besoin de déverrouiller l'appareil, car les données seront déjà entre les mains des forces de l'ordre.

Par exemple, après l'attaque terroriste de Pensocon, des copies des données stockées dans iCloud ont été transférées au FBI. D'après la déclaration d'Apple:

«En quelques heures, suite à la première demande du FBI le 6 décembre 2019, nous avons fourni un large éventail d'informations liées à l'enquête. Du 7 au 14 décembre, nous avons reçu six demandes de renseignements juridiques supplémentaires et fourni des informations en réponse, y compris des sauvegardes iCloud, des informations de compte et des transactions pour plusieurs comptes.

Nous avons répondu à chaque demande immédiatement, souvent en quelques heures, en échangeant des informations avec les bureaux du FBI à Jacksonville, Pensacola et New York. À la demande de l'enquête, de nombreux gigaoctets d'informations ont été obtenus, que nous avons remis aux enquêteurs. " [17, 18, 19]

Recommandation de sécurité: tout ce que vous envoyez au cloud non chiffré peut et sera utilisé contre vous.

Méthode 18: compte Google

Cette méthode convient pour supprimer le mot de passe image qui verrouille l'écran d'un appareil mobile exécutant le système d'exploitation Android. Pour utiliser cette méthode, vous devez connaître le nom d'utilisateur et le mot de passe du compte Google du propriétaire de l'appareil. Deuxième condition: l'appareil doit être connecté à Internet.

Si vous entrez le mauvais mot de passe d'image plusieurs fois de suite, l'appareil vous demandera de récupérer le mot de passe. Après cela, vous devez vous connecter au compte utilisateur, ce qui déverrouillera l'écran de l'appareil [5].

En raison de la variété des solutions matérielles, des systèmes d'exploitation Android et des paramètres de sécurité supplémentaires, cette méthode n'est applicable qu'à un certain nombre d'appareils.

Si le chercheur n'a pas de mot de passe pour le compte Google du propriétaire de l'appareil, il peut essayer de le récupérer en utilisant des méthodes standard pour récupérer les mots de passe de ces comptes.

Si l'appareil n'est pas connecté à Internet au moment de l'étude (par exemple, la carte SIM est bloquée ou il n'y a pas assez d'argent dessus), alors un tel appareil peut être connecté au Wi-Fi en suivant les instructions suivantes:

- appuyez sur l'icône "Appel d'urgence"

- composez * # * # 7378423 # * # *

- sélectionnez Service Test - Wlan

- se connecter à un réseau Wi-Fi disponible [5]

Recommandation de protection: n'oubliez pas d'utiliser l'authentification à deux facteurs dans la mesure du possible, et dans ce cas, il vaut mieux être lié à l'application, et non par code SMS.

Méthode 19: compte invité

Sur les appareils mobiles exécutant Android 5 ou version ultérieure, il peut y avoir plusieurs comptes. Pour accéder aux données du compte supplémentaire, il ne peut y avoir de verrouillage par code PIN ou graphique. Pour changer, vous devez cliquer sur l'icône du compte dans le coin supérieur droit et sélectionner un autre compte:

Pour un compte supplémentaire, l'accès à certaines données ou applications peut être restreint.

Recommandation de protection: il est important de mettre à jour l'OS ici. Sur les versions modernes d'Android (9 et plus avec les correctifs de sécurité de juillet 2020), le compte Invité ne fournit généralement aucune fonctionnalité.

Méthode 20: services spécialisés

Les entreprises qui développent des programmes médico-légaux spécialisés, entre autres, offrent des services pour déverrouiller les appareils mobiles et en extraire des données [20, 21]. Les capacités de ces services sont fantastiques. En les utilisant, vous pouvez déverrouiller les meilleurs modèles d'appareils Android et iOS, ainsi que les appareils en mode de récupération (vers lesquels l'appareil passe après avoir dépassé le nombre de tentatives de mot de passe incorrectes). L'inconvénient de cette méthode est son coût élevé.

Un extrait du site Web Cellebrite qui décrit les appareils à partir desquels ils peuvent récupérer des données. L'appareil peut être déverrouillé dans le laboratoire de développement (Cellebrite Advanced Service (CAS)) [20]:

Pour un tel service, l'appareil doit être fourni au bureau régional (ou siège) de l'entreprise. Le départ d'un spécialiste vers le client est possible. En règle générale, il faut un jour pour déchiffrer le code de verrouillage de l'écran.

Recommandation de sécurité: il est presque impossible de se protéger, autre que d'utiliser un mot de passe alphanumérique fort et de changer d'appareil chaque année.

Suite ici: deuxième partie

Les experts PS du laboratoire Group-IB parlent de ces cas, d'outils et de nombreuses autres astuces utiles dans le travail d'un informaticien judiciaire dans le cadre du cours de formation Digital Forensics Analyst... Après avoir terminé le cours de 5 jours ou avancé de 7 jours, les diplômés seront en mesure de mener plus efficacement des recherches médico-légales et de prévenir les cyber-incidents dans leur organisation.

Le canal Telegram le plus populaire de PPS Group-IB sur la sécurité de l'information, les pirates, les APT, les cyberattaques, les escrocs et les pirates. Enquêtes pas à pas, cas pratiques utilisant les technologies Group-IB et recommandations pour ne pas devenir victime. Relier!

Sources

- , iPhone Apple

- Guixin Yey, Zhanyong Tang, Dingyi Fangy, Xiaojiang Cheny, Kwang Kimz, Ben Taylorx, Zheng Wang. Cracking Android Pattern Lock in Five Attempts

- Samsung Galaxy S10 , 3D-

- Dominic Casciani, Gaetan Portal. Phone encryption: Police 'mug' suspect to get data

- : 5 ,

- Gezichtsherkenning op smartphone niet altijd veilig

- TrueDepth iPhone X — ,

- Face ID iPhone X 3D-

- NirLauncher Package

- . PIN-:

- . , «1234567» «password»

- . Android- www.anti-malware.ru/analytics/Threats_Analysis/bypass-picture-password-Android-devices

- Jeremy Kirby. Unlock mobile devices using these popular codes

- . 25 2019

- . Apple - iPhone

- Apple responds to AG Barr over unlocking Pensacola shooter's phone: «No.»

- Law Enforcement Support Program

- Cellebrite Supported Devices (CAS)