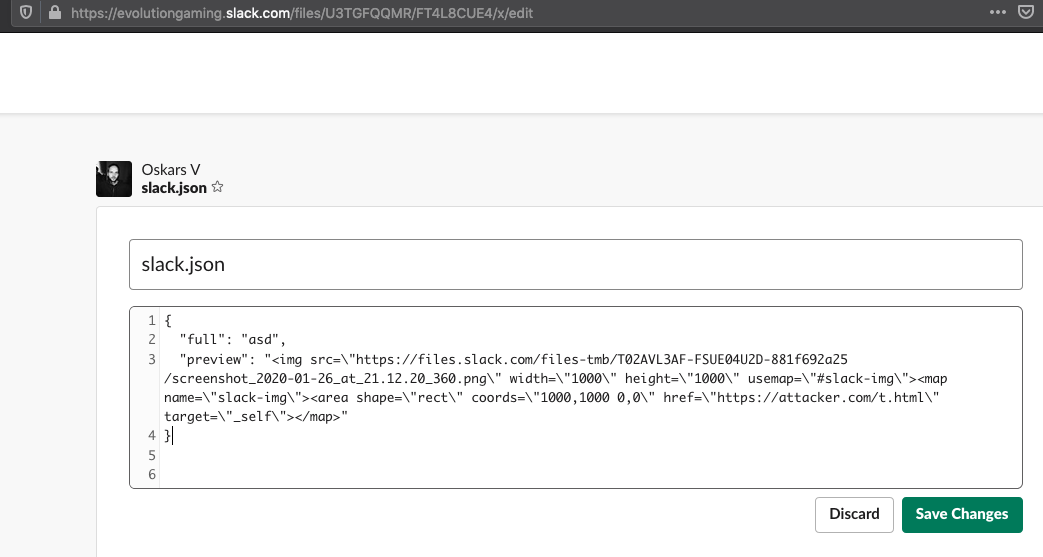

L'attaque d'une application de bureau utilisant le framework Electron se déroule en deux étapes: le chercheur a d'abord trouvé un moyen d'utiliser deux balises HTML - zone et carte, puis avec leur aide chargé un script qui exécute du code arbitraire sur la machine de la victime. Le script semble simple: un attaquant partage un fichier, en cliquant dessus exécute un code malveillant. Une autre option consiste à voler la session d'un utilisateur avec des conséquences compréhensibles: un accès complet aux données de discussion d'entreprise. Le bug a été signalé aux développeurs via la plateforme HackerOne en janvier. En mars, la partie la plus grave du problème - le lancement du code - a été éliminée, mais le fournisseur a traîné le temps pendant encore six mois, ne permettant pas la publication des données de vulnérabilité sans raison particulière.

Il y a deux mois, un article est apparu sur le blog Slack sur la nécessité d'isoler tout contenu externe: cette innovation a été causée, entre autres, par une vulnérabilité découverte.

En général, tout s'est bien terminé. Cependant, la récompense est remarquable: 1 750 $ pour une faille de sécurité majeure. De plus, il est facilement exploitable - il suffit d'avoir accès au chat attaqué. Étant donné que le chercheur n'a pas publié l'article lui-même, mais a demandé à faire un ticket public sur HackerOne, vous pouvez consulter la correspondance complète d'un spécialiste indépendant avec le vendeur. La demande pour un montant de rémunération aussi bas ne provenait pas du chercheur lui-même, mais du public indigné. Oui, en effet, vendre un tel trou à un courtier de vulnérabilité légitime pourrait coûter plus cher. C'est encore plus rentable sur le marché noir. D'un autre côté, Slack, contrairement aux grandes entreprises, ne promet pas beaucoup d'argent: elles ont un plafond de 1500 $ directement sur la page des primes de bogues. Donc, ce n'est pas seulement une question d'argent: même maintenant,lorsque la plupart des vendeurs exécutent des programmes de primes de bogues, le choix de «de quel côté être» demeure.

Que s'est-il passé d'autre

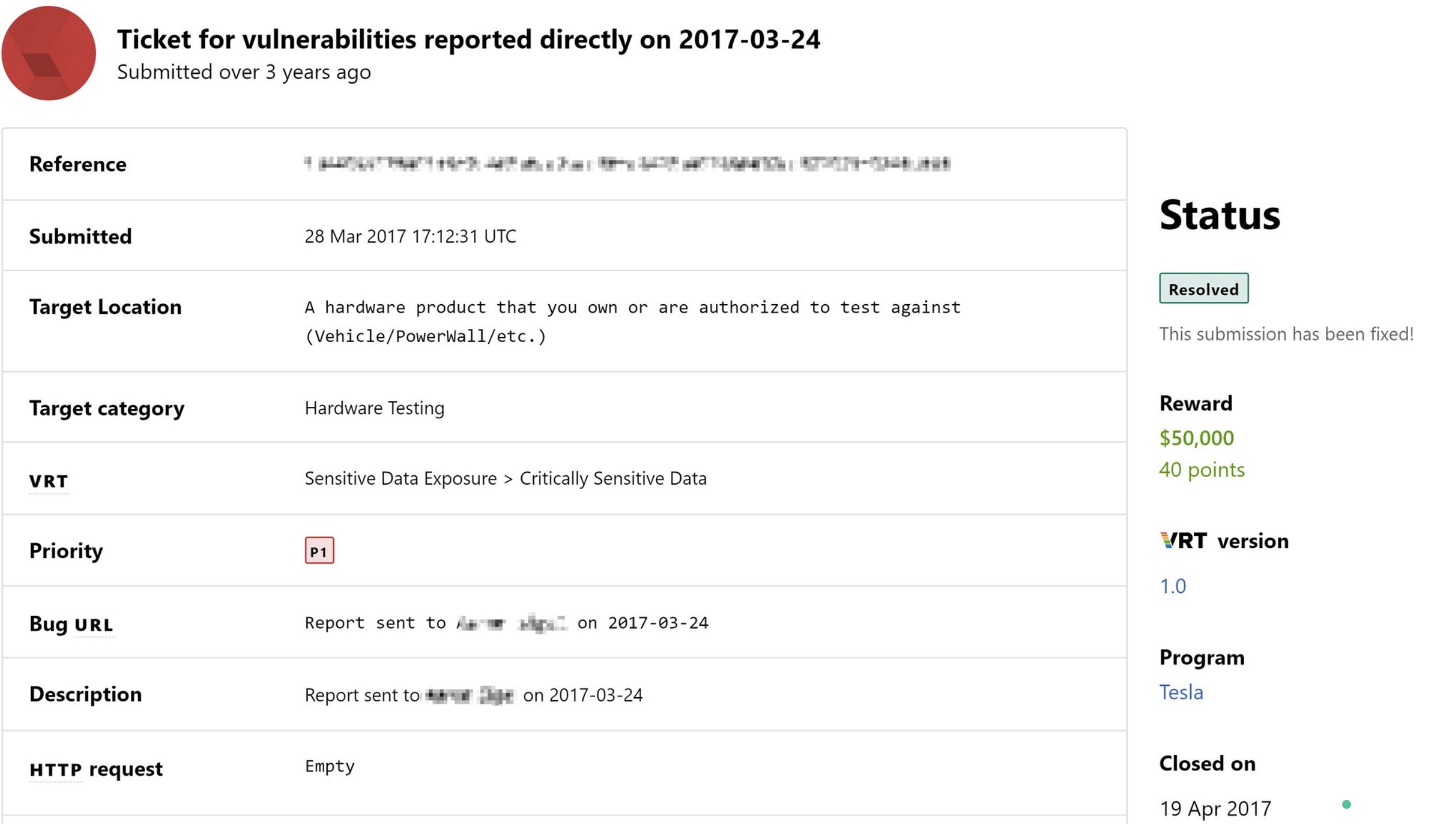

Il y a eu beaucoup de discussions au cours de la semaine dernière sur la tentative de soudoyer un employé de Tesla pour implanter un code malveillant dans le réseau interne. Mais il y avait une autre histoire liée au constructeur de voitures électriques, à propos de la possibilité de contrôler à distance n'importe quelle voiture Tesla en raison d'un bug dans l'infrastructure du serveur. L'erreur est ancienne, de 2017, mais avec de nouveaux détails et même un rapport technique .

Les spécialistes de l'Electronic Frontier Fund critiquent la surveillance des étudiants pendant la période d'auto-isolement lors de la réussite d'examens importants. Cet article décrit les fonctions des logiciels ayant des objectifs similaires, ce qui n'est pas très différent des logiciels espions.

Une vulnérabilité dans le navigateur Safari permetvoler des fichiers utilisateur. Dans ce cas, il y a aussi un point controversé dans le programme de bug bounty: les experts Apple ont admis la présence d'un bug, mais ont promis de le fermer au printemps 2021, près d'un an après la notification. Une autre vulnérabilité critique a déjà été fermée dans le navigateur Chrome.

Facebook avertit les partenaires publicitaires que le nouvel iOS 14 rendra difficile le profil des utilisateurs pour diffuser des publicités pertinentes. Il s'agit d'interdire l'utilisation d'un identifiant unique de dispositif publicitaire, si le propriétaire de l'appareil le souhaite.