Le thème de l'attaque de l'homme au milieu dans le contexte du portail captif est aussi vieux que le monde. En règle générale, nous parlons d'élever un faux point d'accès sans fil avec son propre portail captif. Aujourd'hui, je vais montrer un vecteur d'attaque complètement différent qui va au-delà du WiFi et est également applicable dans les réseaux Ethernet filaires.

La portée du portail piège est large, mais aujourd'hui, le portail sert le plus souvent à identifier les utilisateurs dans les lieux publics qui souhaitent utiliser Internet dans un réseau WiFi public.

En tant que régulateur direct de l'accès Internet, ce service réseau a la capacité de bloquer ou d'ignorer les connexions client. Une fois dans un réseau isolé par le portail, le client doit en quelque sorte comprendre qu'une pré-autorisation est nécessaire pour accéder à Internet. Du côté du portail captif, les étapes suivantes peuvent être appliquées:

- Envoyez des redirections HTTP à toutes les requêtes Web client «ouvertes».

- Répondez avec l'adresse IP du portail à toutes les requêtes DNS.

- Redirigez approximativement tout le trafic Web vers la page du portail.

Du côté client, il existe également des mécanismes auxiliaires pour détecter la présence d'un portail d'interruption. Ils diffèrent pour les systèmes d'exploitation et les navigateurs, mais l'algorithme est généralement similaire - résoudre un certain domaine et vérifier la disponibilité d'un fichier.

Pour Windows Vista \ 7 \ 8, vérifiez - www.msftncsi.com/ncsi.txt

Pour Windows 10 - www.msftconnecttest.com/connecttest.txt

Pour iOS - www.apple.com/library/test/success.html

Android et Chrome effectue une demande / generate_204 pour l'un de leurs domaines.

Le point clé ici est l'utilisation de HTTP nu. Ceci est fait pour que le portail captif puisse envoyer une redirection au client vers la page d'autorisation.

Je vais maintenant décrire comment vous pouvez créer un portail captif en utilisant uniquement Intercepter-NG et effectuer une attaque MiTM.

Utilisons ARP Spoofing contre la cible choisie pour les tests, que ce soit Windows 10. Ensuite, nous devons «isoler» la cible d'Internet, comme le fait un véritable piège de portail. Dans ce cas, il suffira d'activer SSL MiTM et «Internet» sous la forme d'un navigateur et tous les services qui utilisent HTTPS dans leur travail cesseront de fonctionner, car il y aura des problèmes pour faire confiance au certificat SSL.

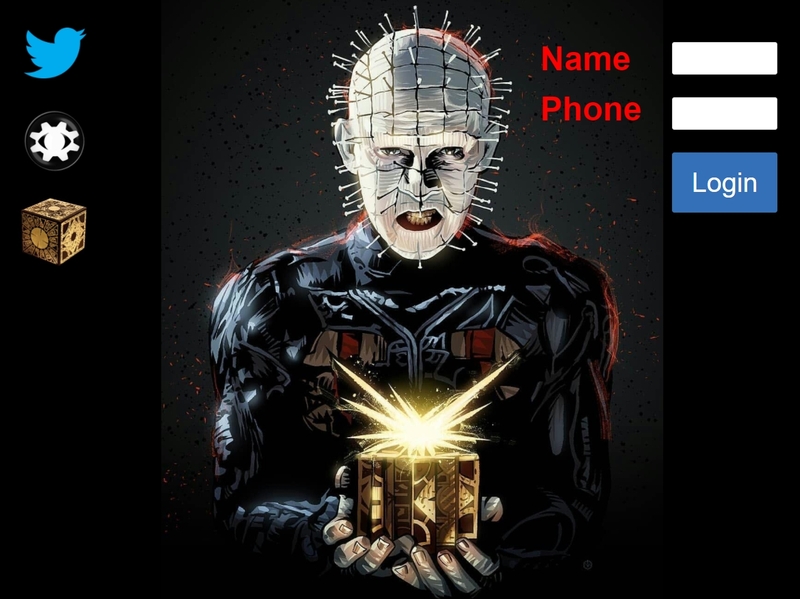

Face à l'inaccessibilité du HTTPS, la cible lancera les mécanismes de vérification de connexion précédemment décrits. Surtout pour la mise en œuvre du portail captif, un gestionnaire pour ces contrôles a été ajouté à Intercepter, en conséquence, il enverra à la cible une redirection vers sa propre adresse IP. Dans le mode FATE de l'intercepteur, un simple serveur Web est utilisé et vous pouvez également sélectionner un modèle avec une page de portail. En conséquence, la cible sera envoyée au portail que nous avons créé.

Voici quelques points intéressants:

1. Windows a de nombreux processus réseau différents exécutés en arrière-plan. Si, lors de leur exécution, une connexion infructueuse se produit, alors un mécanisme de détermination de l'état du réseau peut être lancé. Étant attaqué, Windows capturera la redirection d'Intercepter et ouvrira un navigateur avec notre portail. Imaginez la situation: la session utilisateur est bloquée, l'utilisateur retourne sur le lieu de travail, se connecte - et la page Web de l'attaquant apparaît immédiatement à l'écran.

2. Une attaque se produit, la cible ouvre Chrome et tente de se connecter à Google. Une erreur SSL est détectée car activé MiTM, puis Chrome envoie une requête / generate_204 - Intercepter répond par une redirection et Chrome ouvre la page du portail dans un nouvel onglet.

Cette technique fonctionne à la fois sur les réseaux sans fil et filaires, à tout moment, pas seulement après la connexion au réseau. Plusieurs tests ont été réalisés sur les smartphones Android - le vol est normal. Ce n'est pas encore clair avec Apple, sur les versions iOS 12 et 13, aucune requête HTTP de diagnostic n'a été trouvée lors du blocage de HTTPS, il sera peut-être possible de résoudre ce problème à l'avenir.

La portée de ce portail MiTM n'est limitée que par l'imagination. Un peu plus de détails et une démonstration complète sont présentés dans le prochain clip vidéo. Il montre l'interception des entrées de l'utilisateur, l'autorisation Twitter à l'aide de SSL Strip et HSTS Spoofing, ainsi que l'interception de l'autorisation SSL Vkontakte.

→ L'assemblage mis à jour peut être téléchargé sur Github. Les

informations sont données pour révision, utilisez-la pour de bonnes actions. Chat télégramme disponible .