Le sujet est plus que pertinent: au deuxième trimestre, des millions d'écoliers et d'étudiants ont été contraints de passer aux cours en ligne. En conséquence, le nombre d'attaques à la fois contre les utilisateurs de plates-formes d'apprentissage à distance et sur les plates-formes elles-mêmes a augmenté. Dans une étude de Kaspersky Lab, il est impossible de séparer les services éducatifs des systèmes de conférence généraux, de sorte que le rapport fournit également un aperçu des attaques sur des plates-formes telles que Zoom et Google Meet.

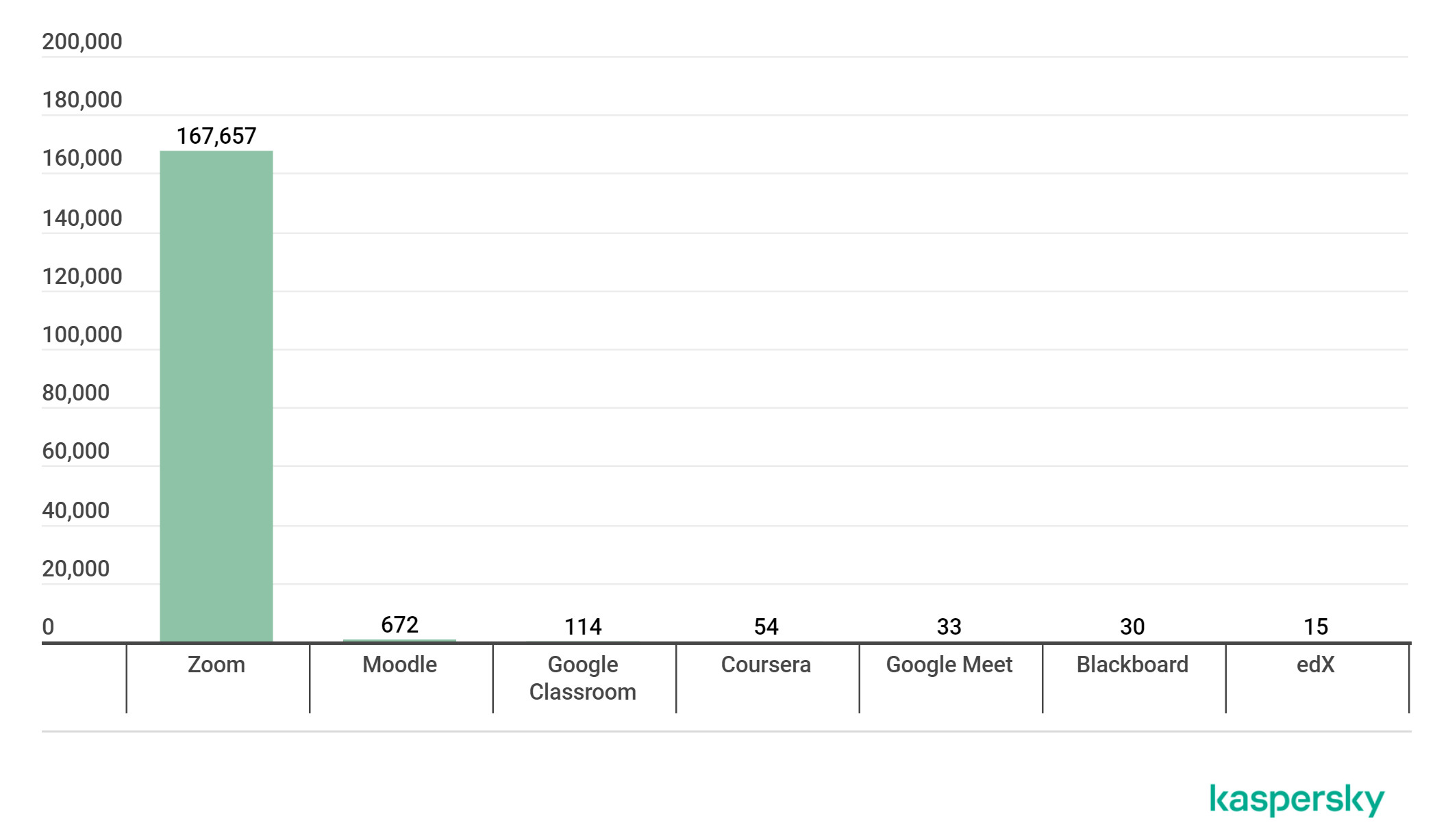

En plus des plates-formes Zoom et Google, les spécialistes de Kaspersky Lab ont étudié Moodle, Coursera, Blackboard et d'autres services éducatifs. Le graphique ci-dessus montre le problème sous un angle intéressant: il s'agit du nombre de logiciels malveillants bloqués qui se sont retrouvés sur les ordinateurs des utilisateurs sous le couvert de logiciels pour un service spécifique.

Zoom, avec son leadership absolu, brise le calendrier - le nombre d'attaques contre ses utilisateurs au premier semestre 2020 a été multiplié par 1400. De plus, le nombre d'attaques DDoS contre les services eux-mêmes a été multiplié par cinq. Le nombre de tentatives de hameçonnage des mots de passe pour accéder aux conférences téléphoniques et aux programmes de formation a également considérablement augmenté.

La plupart du temps, de faux clients Zoom installent des logiciels publicitaires sur les ordinateurs des victimes, mais il y a une chance d'obtenir un cheval de Troie ou une porte dérobée. Les attaquants n'ont même pas besoin d'utiliser des logiciels malveillants pour attaquer. L'étude fournit des exemples de pages de phishing plausibles, y compris pour les plates-formes en ligne propriétaires dans les grandes universités.

Les témoignages de professeurs d'université dans le rapport complet montrent que l'utilisation des plateformes en ligne n'est pas une tâche facile en soi. Sans parler des risques de sécurité croissants pour les étudiants, les enseignants et les établissements d'enseignement en principe.

Que s'est-il passé d'autre

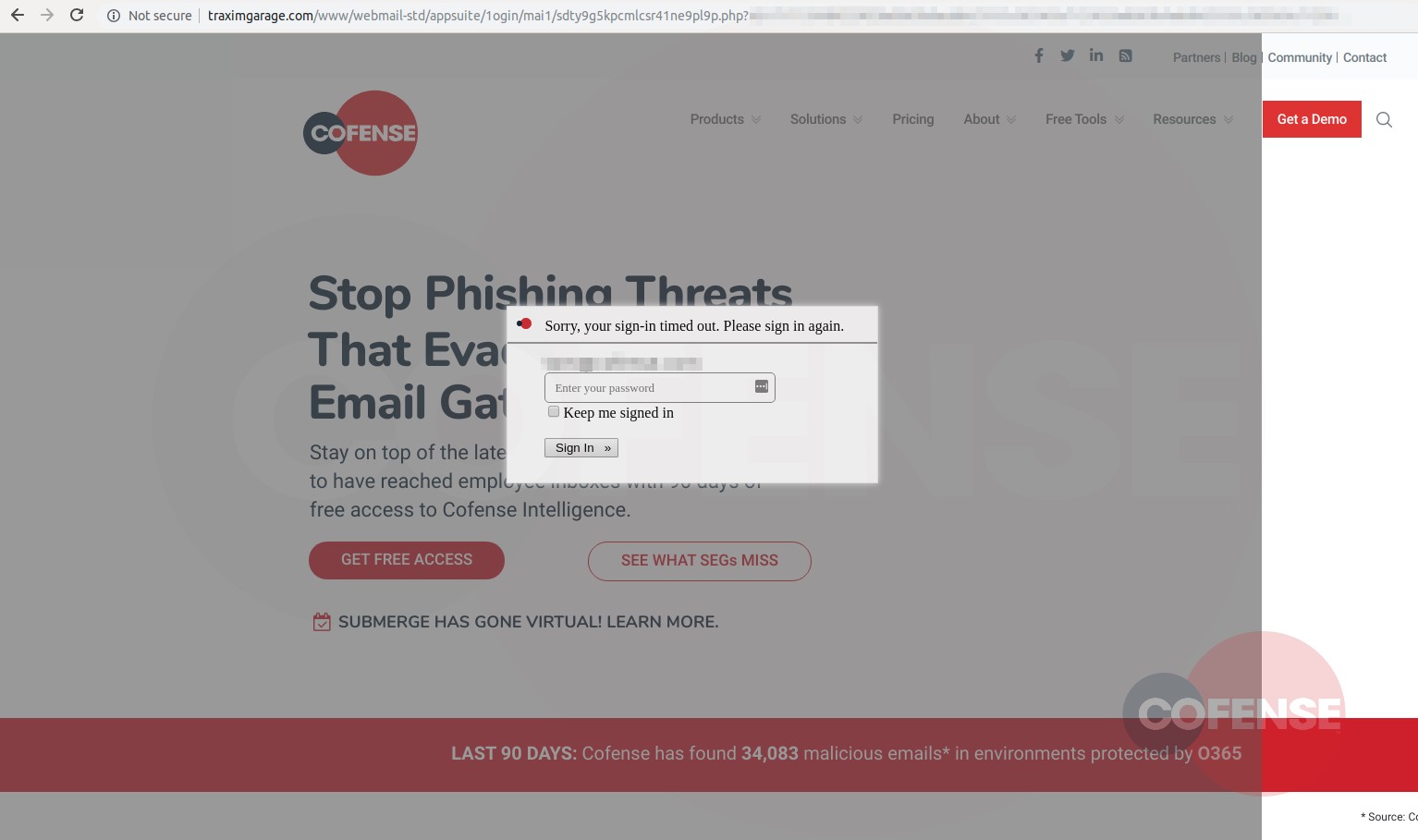

Les recherches de Cofense correspondent bien au phishing créatif . Ils ont trouvé une méthode légèrement plus plausible que d'habitude pour voler les mots de passe de messagerie d'entreprise à l'aide d'un système basé sur le cloud (généralement Office 365). L'attaque commence par un faux e-mail traditionnel avec un lien, mais en cliquant dessus, une page de phishing s'ouvre, où le véritable site Web de l'organisation est chargé en arrière-plan. Dans certains cas, l'e-mail d'une victime potentielle a déjà été inséré dans le champ de saisie.

Les modérateurs d'Apple ont accidentellement " approuvé " l'adware intrusif Shlayer pour qu'il s'exécute sur les ordinateurs exécutant macOS (voir aussi l' actualité sur Habré). De plus, Google Play a récemment été supprimé de l'App Storesix programmes d'espionnage Joker.

Le cyber groupe Magecart, spécialisé dans le vol de données de cartes de crédit après une attaque contre des boutiques en ligne, a commencé à utiliser le messager Telegram comme canal de communication avec le serveur C&C .

Les représentants de Microsoft ont annoncé le service Video Authenticator pour lutter contre les deepfakes. Il ne sera pas disponible directement pour les utilisateurs finaux - du moins pas un mot à ce sujet dans l'annonce. Le service est formé sur l'ensemble de données DeepFake Detection Challenge. Un récent concours d'algorithmes basés sur le même ensemble de données a montré des résultats moyens - les conceptions avancées ont identifié un maximum de 65% des faux. Vulnérabilité

corrigée dans le plugin WordPress File Manager avec 700 mille installationsmais les attaques sur les pages non corrigées se poursuivent.

Le messager WhatsApp a fermé les six vulnérabilités. La nouvelle est apparue sur un nouveau site, sur lequel les développeurs de Facebook prévoient de continuer à divulguer ces informations. L'une des vulnérabilités vous permet de connaître l'adresse IP de l'utilisateur - il vous suffit d'envoyer un autocollant préparé, qui commencera à télécharger une image à partir d'un site arbitraire.

Une vulnérabilité critique a été trouvée dans le messager Cisco Jabber , qui permet d'exécuter du code arbitraire sur l'ordinateur d'une victime en envoyant un message spécial.

Google augmentele budget du programme bug bounty, qui devrait répondre à la question: "Comment les attaquants peuvent-ils utiliser les services Google pour nuire?" Le courrier, les formulaires, le disque et d'autres solutions d'entreprise sont régulièrement utilisés pour envoyer du spam et diffuser des logiciels malveillants.