La synchronisation du messager avec les contacts du carnet d'adresses (découverte de contacts) est une fonction très pratique. Lorsqu'une nouvelle personne installe l'application, une grande liste de contacts y est automatiquement ajoutée, et si quelqu'un a d'abord installé le messager, une notification à ce sujet est envoyée à tous ses amis. Malheureusement, cette fonctionnalité peut être utilisée par les agences gouvernementales et d'autres attaquants pour traquer des personnes. Les méthodes de protection existantes ne sont pas encore très efficaces.

L'ampleur des fuites a été estimée par des experts de l'Université de Würzburg et de l'Université de technologie de Darmstadt (Allemagne), qui ont mené la plus grande étude de l'histoire.avec l'exploration des numéros de téléphone dans trois messagers: WhatsApp, Telegram et Signal. Les résultats sont décevants: WhatsApp et Signal fuient le nombre d'utilisateurs à grande échelle.

Bien que Telegram ait des limites très strictes sur le nombre de requêtes API, il n'est pas non plus complètement sécurisé.

Protocoles d'intersection fermés

Pour rechercher dans les contacts sans divulguer d'informations, des protocoles cryptographiques pour l' intersection d'ensembles privés ( intersection d'ensembles privés) sont utilisés. Cette technique calcule l'intersection de l'ensemble d'entrée d'un côté («client») avec l'ensemble d'entrée du second côté («serveur») de sorte que le client ne connaisse que l'ensemble des intersections et que le serveur ne connaisse que la taille de l'ensemble d'entrée du client.

Cependant, ces protocoles ne sont actuellement pas suffisamment efficaces pour les applications mobiles comptant des milliards d'utilisateurs. De plus, PSI ne résout toujours pas absolument tous les problèmes de confidentialité, car il ne peut pas empêcher les attaques par force brute.

Graphique social fuite

Lors de la conférence sur la sécurité informatique USENIX Security 2019 de l'année dernière, un rapport a été présenté prouvant que de nombreux messagers mobiles (y compris WhatsApp) facilitent la recherche de contacts en téléchargeant tout sur le serveur.contacts du carnet d'adresses de l'utilisateur, puis les stocker sur le serveur, même si aucune correspondance n'est trouvée. Grâce à cela, le service peut informer l'utilisateur des nouveaux contacts enregistrés, ainsi que créer un graphe social complet pour chaque personne. Ces colonnes sont complétées par des informations provenant d'autres sources. Le principal problème de confidentialité est que les informations de contact peuvent être divulguées au public et utilisées à des fins de fraude, de discrimination, de chantage, d'atteinte à la réputation ou d'enquêtes policières. Le serveur peut également être compromis, ce qui conduit à la divulgation d'informations confidentielles, même si les développeurs du messager eux-mêmes n'ont pas vendu la base accumulée.

Pour se protéger contre cette menace, certaines applications mobiles (y compris Signal) hachent les contacts. Malheureusement, la faible entropie des numéros de téléphone permet d'inverser (décrypter) facilement les hachages , donc cette protection est inefficace.

Rampant

Mais la principale méthode de collecte des informations de contact est l' exploration . Étant donné que les services n'ont généralement aucune restriction sur l'enregistrement de nouveaux utilisateurs, vous pouvez enregistrer un nombre illimité de faux comptes avec un ensemble aléatoire de contacts dans le carnet d'adresses. Ainsi, vous vérifiez la présence de chaque numéro de téléphone dans la base de données - et collectez les informations disponibles sur leurs propriétaires.

Les services ne sont pas en mesure de bloquer complètement une telle attaque, car les utilisateurs doivent pouvoir demander des informations sur les contacts au serveur. La seule méthode de défense est de limiter le nombre de requêtes (voir le tableau ci-dessous dans la section décrivant l'attaque).

À l'aide de l'exploration, une base d'utilisateurs est collectée. En plus du numéro de téléphone, cette base de données peut inclure d'autres informations que l'utilisateur a indiquées sur lui-même et ouvertes à tous. Les informations qui seront incluses dans la base de données dépendent des paramètres de confidentialité. Étant donné que la grande majorité des utilisateurs ne modifient pas les paramètres par défaut, cet aspect est également sous le contrôle des développeurs de messagerie.

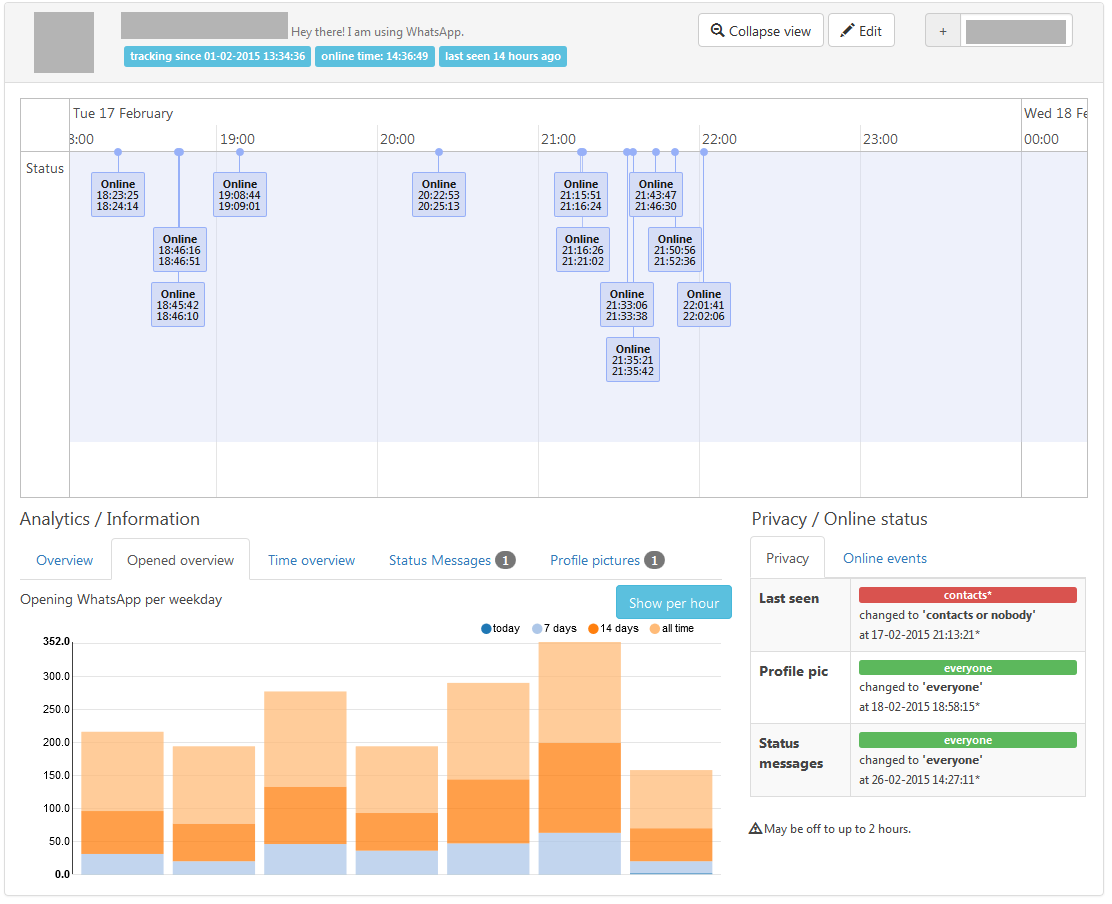

Des travaux scientifiques antérieurs ont montré qu'en suivant les métadonnées des utilisateurs dans les messagers (heure d'apparition en ligne), il est possible de construire des modèles de comportement précis .

La comparaison de ces informations avec d'autres réseaux sociaux et des sources de données accessibles au public permet à des tiers de créer des profils encore plus détaillés .

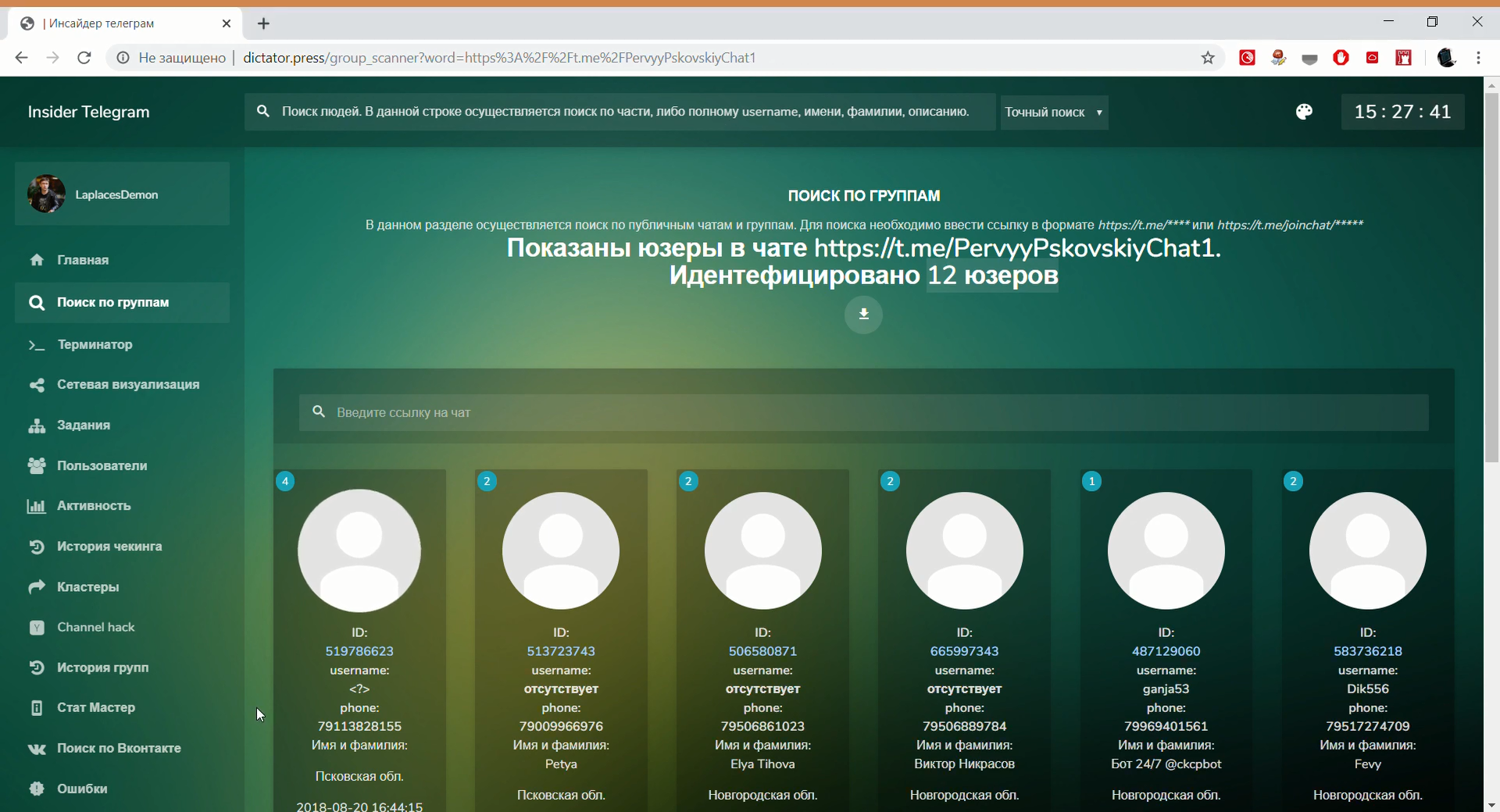

Dans le commerce, ces connaissances sont utilisées à des fins de publicité ciblée ou de fraude, d'un point de vue personnel - pour faire chanter ou planifier un crime, et du point de vue de l'État - pour poursuivre les citoyens . C'est ainsi que les autorités de Hong Kong ont découvert les utilisateurs membres des groupes de protestation Telegram. Les données de plusieurs milliers d'utilisateurs de la chaîne Telegram ont été publiées en Russie en 2019 (comme l'a montré l'enquête, la source des données est le ministère de l'Intérieur).

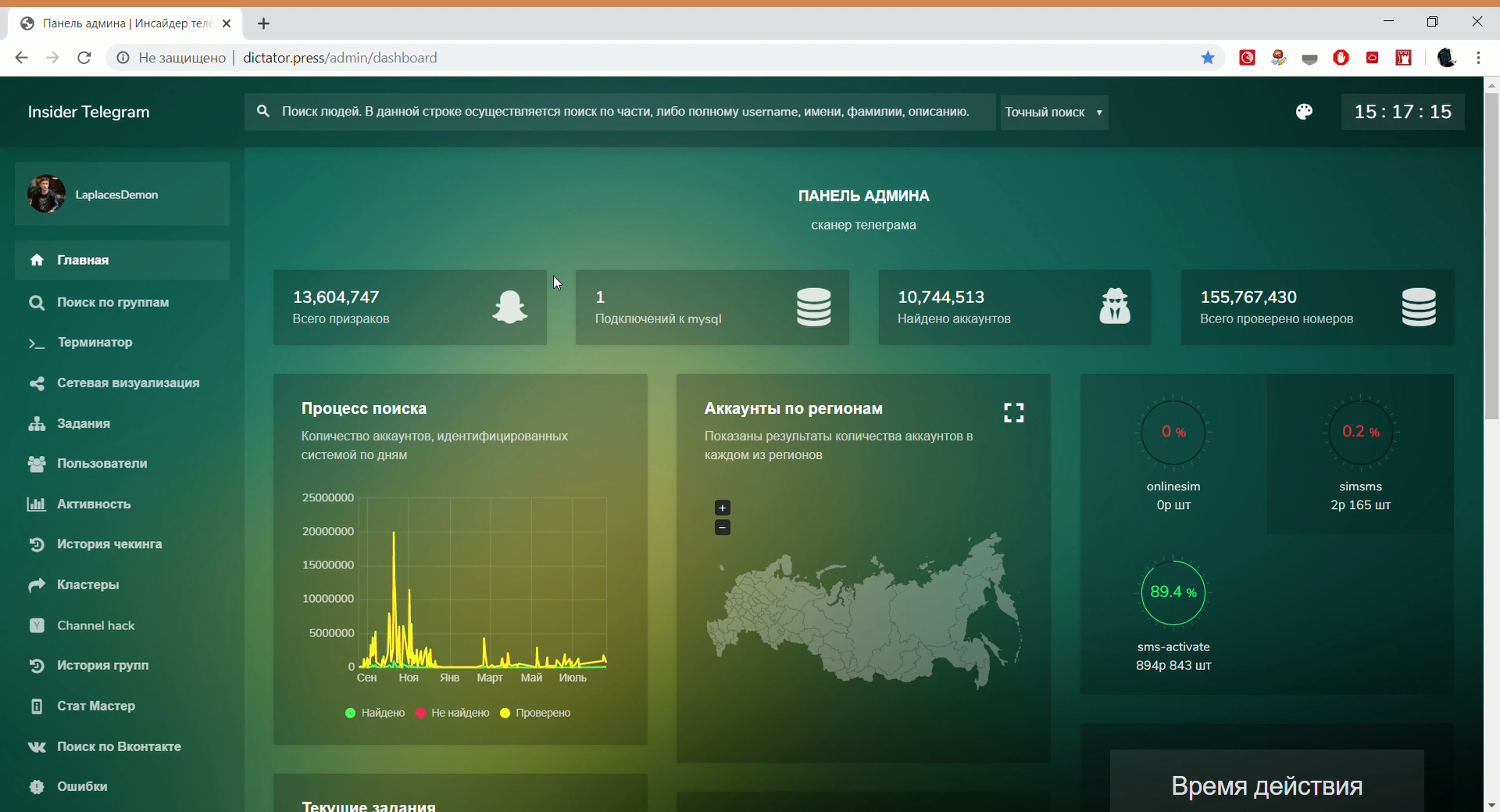

On sait que le programme de désanonymisation d'Insider Telegram fonctionne pour l'exploration des utilisateurs russes. Les développeurs disent que l'énumération des nombres a permis de compiler une base de données de plus de 10 millions d'utilisateurs. Le service indique prétendument quel numéro de téléphone correspond au compte Telegram.

Insider Telegram fonctionne dans le cadre du système Laplace Demon (uniquement pour les entités juridiques et les agences gouvernementales), il y a des rumeurs sur un système Cryptoscan similaire et d'autres développements.

Il est prouvé que les structures de pouvoir de la Biélorussie commencent également à utiliser des techniques d'exploration similaires à celles de la Russie, puisque Telegram est désormais devenu le principal outil de communication des citoyens.

Attaque des messagers: résultats

Des chercheurs allemands ont mis en évidence deux types d'attaques contre les messageries instantanées dans leurs travaux scientifiques:

- inversion de hachage: création de grands dictionnaires avec toutes les valeurs de hachage possibles pour tous les numéros de téléphone dans le monde, force brute dans hashcat, tables arc-en-ciel d'un nouveau design.

- : 10% WhatsApp 100% Signal. .

| Signal | Telegram | ||

|---|---|---|---|

| 60 . | 120 . | 5 . + 100 | |

| UI Automator | () API | API | |

| 46,2 | 505,7 | 0,1 | |

| 10% | 100% | 0,02% | |

| 9,8% | 0,5% | 0,9% | |

| 5,0 | 2,5 | 908 | |

| () | 49,6 | 2,5 | 4,6 |

| : | |||

| — | |||

| — | |||

Pour l'exploration, les chercheurs ont utilisé des ressources modestes:

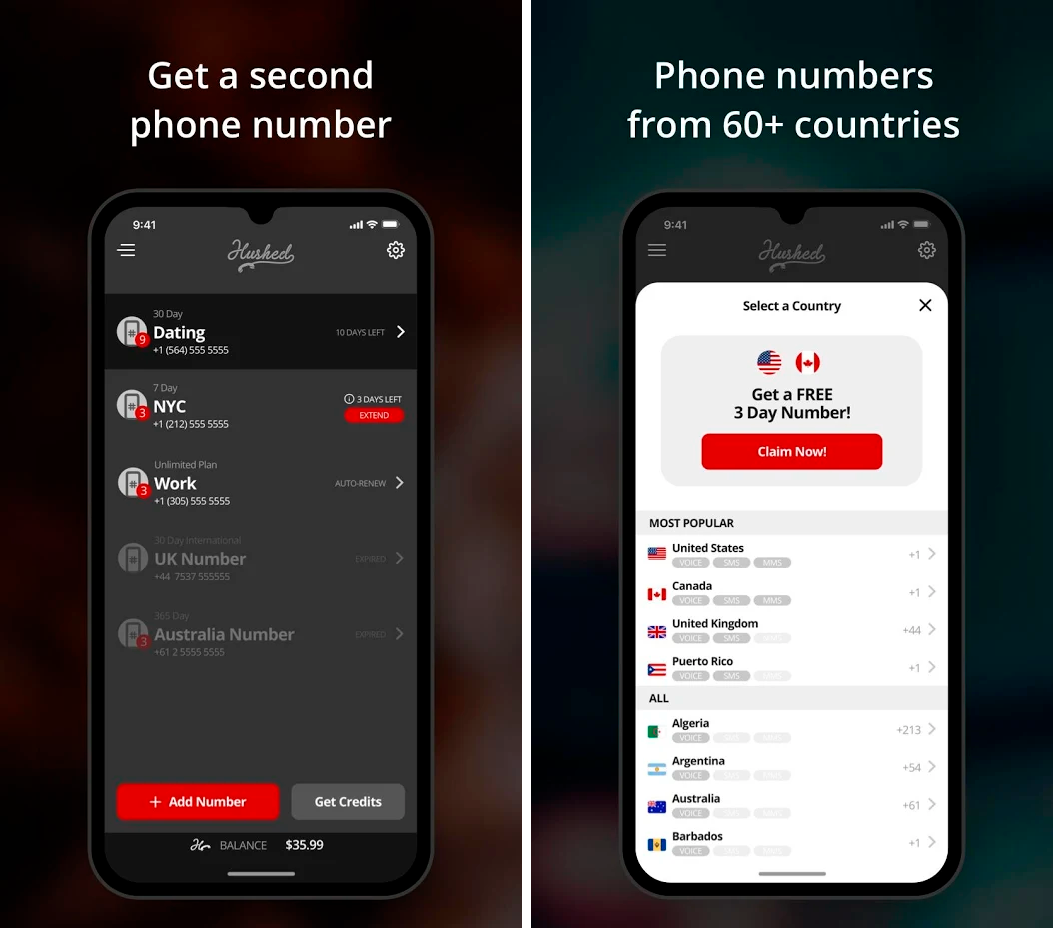

- application gratuite Hushed pour enregistrer les clients avec de nouveaux numéros de téléphone;

- Abonnement VPN pour changer les adresses IP;

- un ordinateur portable avec des émulateurs de plusieurs appareils Android.

Pour explorer les contacts WhatsApp, une application officielle a été lancée dans l'émulateur, avec l'interface avec laquelle le framework UI Automator interagissait. Pour commencer, 60 000 numéros de téléphone ont été insérés dans le carnet d'adresses de l'appareil. Si l'un d'eux est inscrit sur WhatsApp, les données de son profil ont été récupérées. Les nouveaux comptes WhatsApp ont été enregistrés manuellement via de faux numéros de téléphone Hushed.

La communication avec Telegram a été effectuée via la bibliothèque officielle TDLib , qui est publiée pour de nombreuses langues et plates-formes. Toute application peut être considérée comme un client Telegram si vous intégrez la bibliothèque TDLib et obtenez un jeton d'authentification, ce qui se fait avec un minimum d'effort.

Un script Python a été écrit pour que Signal envoie des demandes d'inscription et trouve des contacts.

Les chercheurs ont découvert les limites du nombre de demandes dans chaque messager, ainsi qu'un certain nombre d'autres faits intéressants. Par exemple, que l'API Telegram divulgue des métadonnées confidentielles, y compris sur les téléphones qui ne sont pas enregistrés dans Telegram et sur le nombre d'utilisateurs qui ont ce numéro non enregistré dans leur carnet d'adresses (voir la description de la variable

importer_countdans la documentation de l'API Telegram ).

WhatsApp et Telegram transmettent les informations de contact en texte clair (via des canaux cryptés). WhatsApp stocke le nombre d'utilisateurs enregistrés sur les serveurs en texte clair et hache le nombre d'utilisateurs non enregistrés dans MD5.

Signal ne stocke pas les contacts des carnets d'adresses des utilisateurs sur le serveur. Au lieu de cela, chaque client envoie périodiquement des hachages de tous ses contacts au serveur pour vérifier la base de données des utilisateurs enregistrés. Mais ces hachages sont faciles à déchiffrer.

conclusions

Dans un article scientifique, les chercheurs ont quantifié les efforts déployés par les attaquants pour collecter les données sensibles des utilisateurs à grande échelle. Malheureusement, cela reste possible même avec des ressources d'attaque relativement modestes.

Maintenant, 50% des utilisateurs de WhatsApp ont une photo de leur compte publiée dans le domaine public, et 90% ont ouvert leurs informations «À propos de moi». Fait intéressant, 40% des utilisateurs de la messagerie sécurisée et privée Signal ont des profils WhatsApp entièrement ouverts.

Avant la publication de ce travail, les résultats ont été envoyés à WhatsApp, Signal et Telegram. Signal a reconnu le problème, réduit les limites de demandes et promis de mettre en œuvre d'autres méthodes anti-crawling. Facebook a payé une prime aux chercheurs pour les vulnérabilités qu'il a trouvées et a déployé une protection améliorée pour la synchronisation des contacts WhatsApp. Enfin, Telegram a développé des contre-mesures supplémentaires contre le grattage de données dans les limites établies. Maintenant, le système essaie de déterminer l'exploration de la base de nombres par des critères spécifiques - et la bloque après 20-100 matchs au lieu de 5000.

Aujourd'hui, Telegram est le meilleur messager pour lutter contre l'exploration des utilisateurs. Après les manifestations de 2019 à Hong Kong avec la fuite de données personnelles des utilisateurs des groupes de protestationTelegram a des limites et des délais d'expiration serrés qui font de l'exploration une tâche technique très difficile.

Selon les auteurs, actuellement, la mesure de protection la plus efficace pour les utilisateurs consiste à réviser leurs paramètres de confidentialité. Il est fortement déconseillé de laisser les valeurs par défaut. Pour une sécurité maximale dans des conditions de surveillance gouvernementale, il est préférable d'enregistrer un compte dans la messagerie avec un faux numéro.

La publicité

Secure VDS pour la commande dont vous n'avez besoin que de votre e-mail, pas d'autres données personnelles! Nous utilisons le dernier matériel de marque, chaque serveur est protégé de manière fiable contre les attaques DDoS.