Bonjour, chers collègues! Nous continuons la série d'articles dédiés aux solutions de sécurité de l'information de Group-IB. Dans l'article précédent, nous avons brièvement abordé une solution complète de protection contre les cybermenaces complexes de Group-IB. Cet article se concentrera sur le module de capteur du système de détection des menaces (TDS). Rappelons que TDS Sensor est un module d'analyse approfondie du trafic réseau et de détection des menaces au niveau du réseau, ainsi que pour l'intégration avec différents sous-systèmes, inclus dans le progiciel TDS. Dans cet article, nous considérerons le produit du point de vue de la partie fonctionnelle et de l'architecture d'implémentation.

Capteur TDS

TDS Sensor est un module de produit TDS conçu pour analyser les paquets de données entrants et sortants. En utilisant ses propres signatures et règles de comportement, Sensor peut détecter les interactions des appareils infectés avec les centres de commande des attaquants , les anomalies générales du réseau et le comportement inhabituel des appareils. Les bases de données de signatures et de modèles ML sont constamment mises à jour - sur la base d'enquêtes par des experts légistes et sur la base d'informations provenant de systèmes de cyber-renseignement.

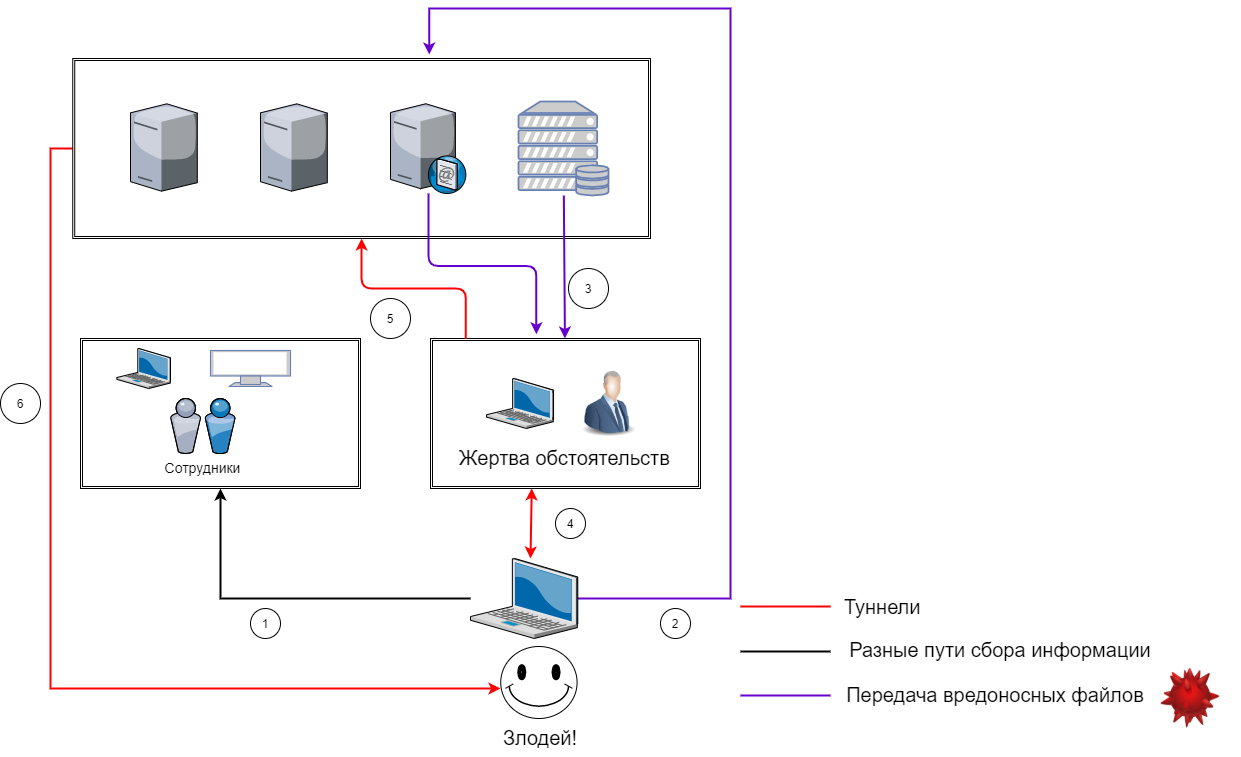

Le capteur TDS étant une solution anti-APT , il est destiné à détecter les attaques ciblées et les anomalies du réseau. Ce n'est pas une solution de classe IPS, il n'est pas destiné à détecter les scans de port, la détection par force brute ou les tentatives d'injection SQL. Les organisations qui ont besoin d'une protection contre les attaques ciblées doivent déjà disposer de solutions IPS / IDS dans leur infrastructure. Une particularité des solutions anti-APT est la détection des tentatives de transfert de certaines données en dehors du périmètre, la communication avec les centres de commande des attaquants (Command & Control, CnC) et le transfert de fichiers malveillants. Par conséquent, les signatures sont conçues spécifiquement pour ce trafic spécifique. Examinons un exemple de schéma d'attaque ciblée pour plus de clarté.

Attaque APT

Schéma d'attaque APT:

- L'attaquant collecte des données sur l'organisation et ses employés, qu'il souhaite pénétrer. Les méthodes d'ingénierie sociale les plus couramment utilisées et les données provenant de diverses sources Internet ouvertes et fermées;

- , . , . , — , . ;

- . shell code, . . , , IPS/IDS , ;

- Le malware s'exécute et communique avec le serveur de commande et de contrôle de l'attaquant (C&C). De plus, ce trafic peut sembler légitime, par exemple, une session https ou un tunnel SSL;

- Vient ensuite la propagation des actions de l'attaquant sur le réseau, jusqu'à l'accès aux actifs d'information précieux de l'organisation;

- Et enfin, l'attaquant a accès aux données, auxquelles il a essayé pendant tout ce temps. Cela ressemblera également à du trafic légitime.

Voyons maintenant comment vous pouvez vous protéger des méthodes ci-dessus:

- Mener une formation en littératie numérique pour les employés de l'entreprise. Menez également des attaques simulées pour former les employés et les spécialistes de la sécurité de l'information. En plus de contrer les fuites d'informations en dehors de la zone contrôlée par des méthodes organisationnelles et techniques;

- (NGFW) anti-APT . , “” , . . , , ;

- , , . . . , , , , ;

- C&C . IPS/IDS . 2 : antibot anti-APT . , ;

- — NGFW ( , ) anti-APT ( ). . . , , . anti-APT.

De tout ce qui précède, la conclusion suggère que pour contrer de telles attaques, un niveau élevé de sécurité de l'information dans une organisation, une architecture d'inspection du trafic bien construite est nécessaire . Néanmoins, il existe une possibilité d'attaque réussie, c'est pourquoi les solutions anti-APT gagnent de plus en plus en popularité. Mettons en avant les principales fonctionnalités que la solution anti-APT devrait couvrir:

- Révéler l'interaction des appareils infectés avec les centres de commande des cybercriminels (signatures + base de données des domaines C&C);

- Détection de la propagation de virus et d'exploits dans le réseau d'entreprise (signatures + détection d'anomalies);

- Détection de virus (analyse de fichiers dans un environnement isolé);

- Détection des activités malveillantes sur les hôtes (solutions d'agent sur des sites locaux).

La décision sur les troisième et quatrième points sera discutée dans les articles suivants, TDS Sensor couvre les cas 1 et 2 .

Examinons ensuite les fonctionnalités du capteur TDS et ses capacités à détecter les activités malveillantes.

Test du capteur TDS

En tant que générateur de trafic malveillant, nous utiliserons Kali linux, qui attaquera le réseau de l'utilisateur. Le stand ressemble à ceci:

Distribution de malwares et d'exploits sur le réseau de l'entreprise

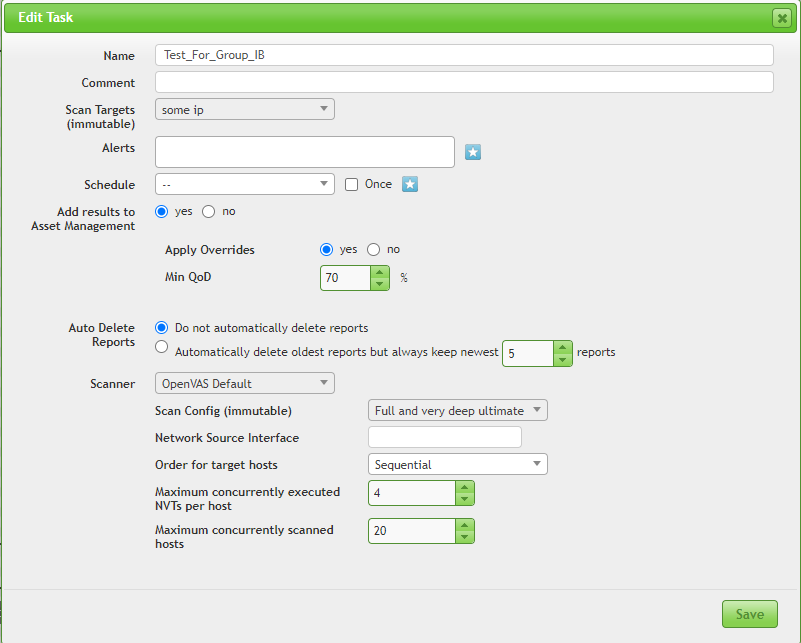

Afin de tester la détection d'exploit, à titre d'exemple, j'ai effectué une analyse d'hôte avec le scanner Openvas dans un format ultime complet et très profond. Cette configuration ajoute des plugins dangereux (une tentative d'exploiter diverses vulnérabilités) qui peuvent provoquer d'éventuelles pannes dans le service ou le système.

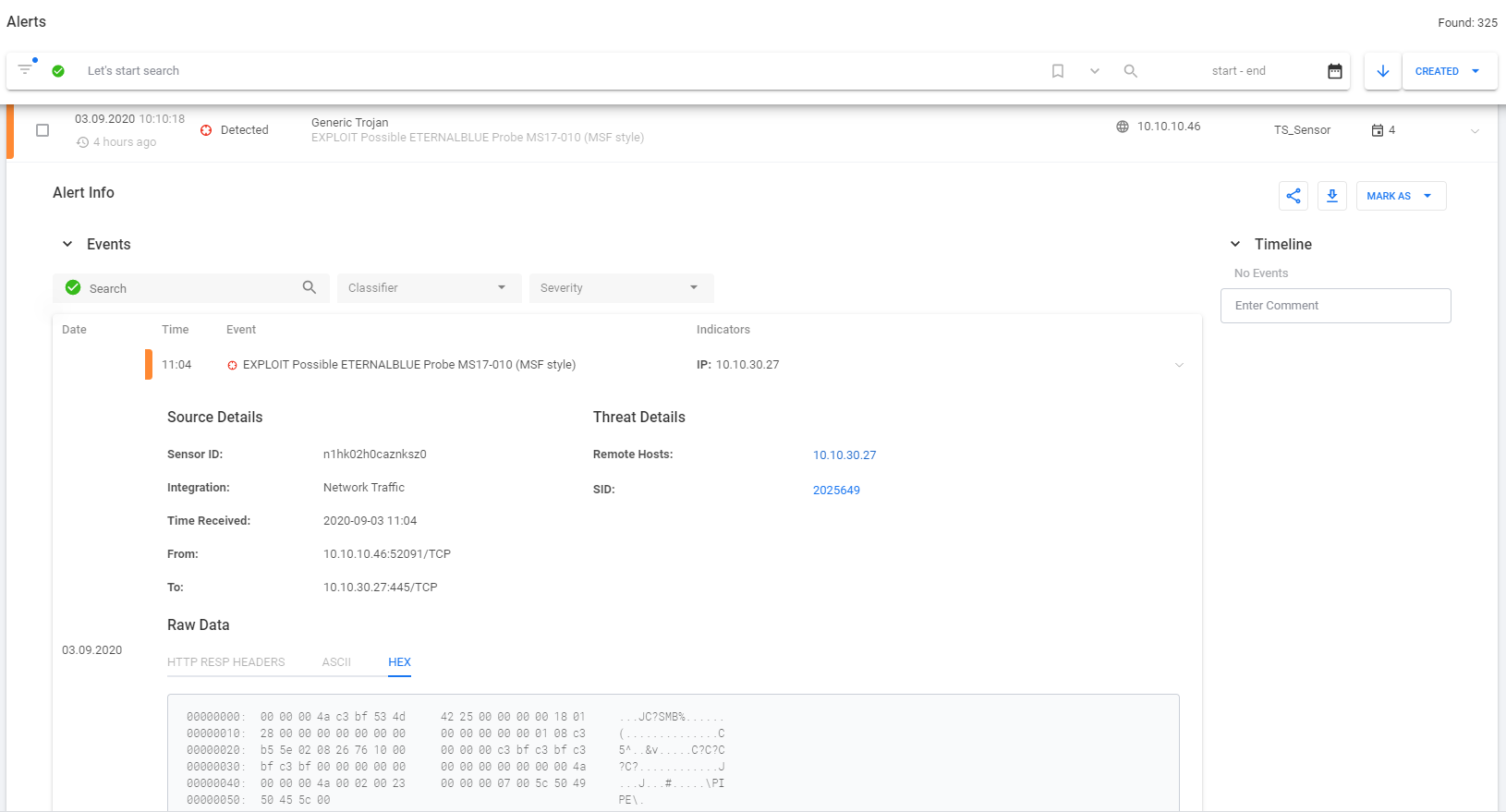

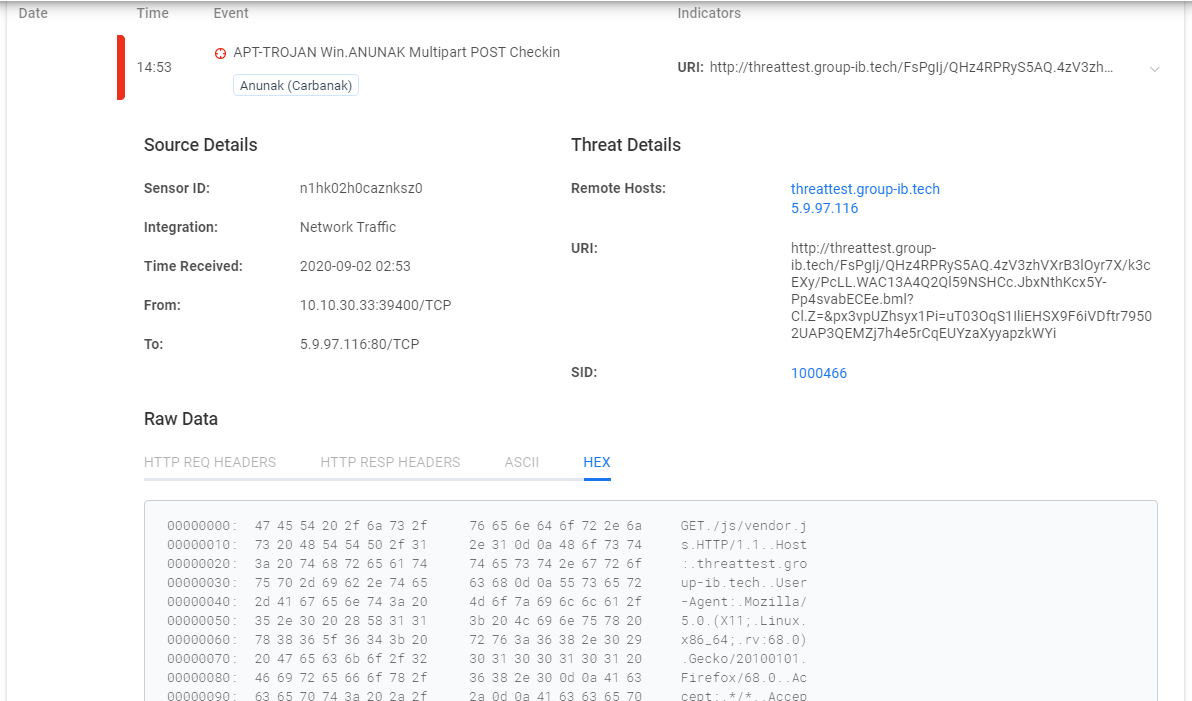

Nous regardons dans TDS Huntbox pour voir si le capteur TDS s'est déclenché et si des incidents ont été détectés (l'image est cliquable): Un exploit a été détecté - EXPLOITER Possible ETERNALBLUE Probe MS17-010 (style MSF), vous pouvez lire plus de détails ici . Vous pouvez également effectuer un test depuis Group-IB . Pour ce faire, rendez-vous sur le site menacetest.group-ib.tech

à partir de la mise en page et commencez à vérifier. Une description des logiciels malveillants inoffensifs est fournie dans la console:

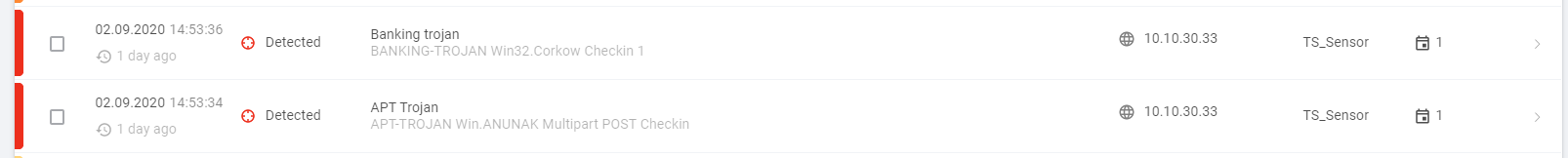

Nous regardons la réaction à TDS Huntbox (l'image est cliquable): Vous pouvez voir une description plus détaillée (l'image est cliquable):

Interaction des appareils infectés avec les centres de commande cybercriminels

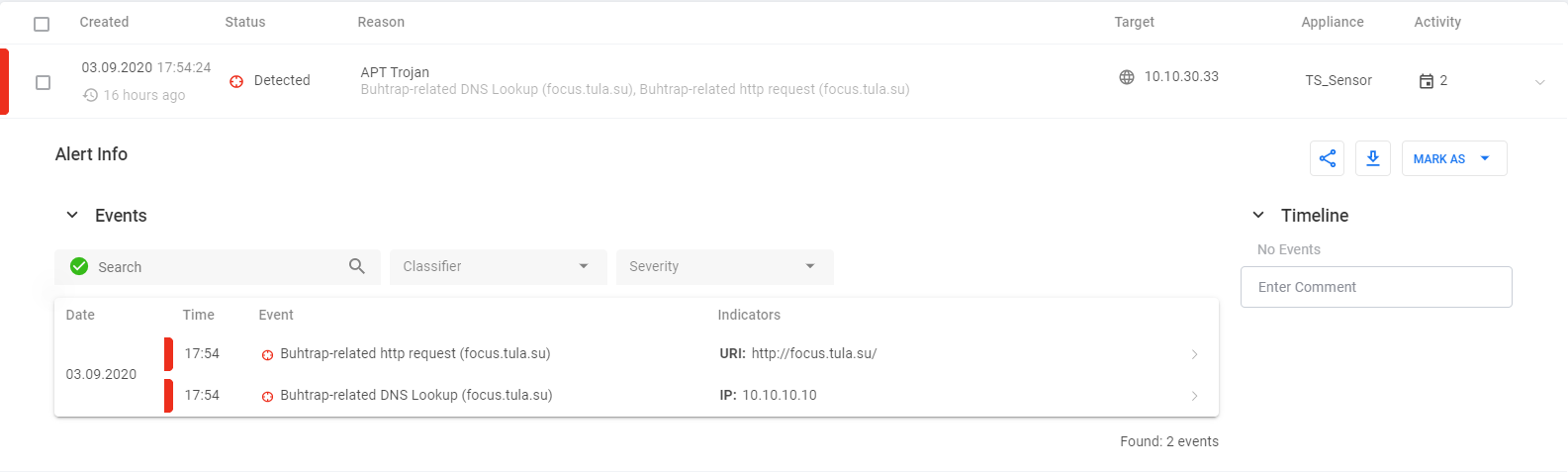

En guise de test, essayons simplement de passer à un domaine utilisé comme centres CnC appartenant à l'un ou l'autre groupe.

Nous vérifions sur TDS Huntbox s'il y a eu un incident (l'image est cliquable): Comme vous pouvez le voir, le système a d'abord enregistré une requête au serveur DNS - DNS Lookup, puis s'est rendu sur un site malveillant. Lors du pilotage d'un système, il est important d'installer TDS dans l'infrastructure d'une organisation avec des menaces valides, pas seulement des tests synthétiques. Une partie importante du projet est l'emplacement correct des modules dans l'infrastructure, puis nous examinerons plusieurs schémas d'installation typiques.

Architecture d'implémentation

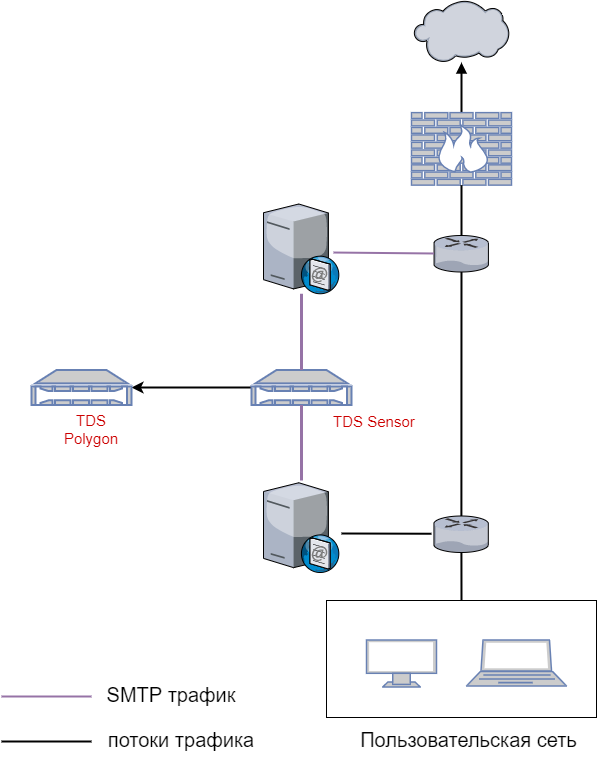

Un schéma de fonctionnement typique pour tous les modules TDS est montré dans l'image ci-dessous:

Comme vous pouvez le voir, presque tout le trafic des segments critiques est reflété sur le capteur TDS. Ce module est un sous-système constitutif de l' ensemble de la solution et couvre les sections les plus dangereuses du réseau, à travers lesquelles un fichier malveillant est le plus susceptible d'arriver - il vérifie le courrier, les stockages de fichiers, le trafic interne et externe. L'appareil fonctionne en mode miroir, de sorte que la solution ne peut pas influencer les processus impliqués dans le trafic légitime. Ensuite, regardons les cas d'utilisation.

Vérification du courrier

Plusieurs méthodes de réception d'e-mails pour l'analyse comportementale sont prises en charge:

- recevoir des lettres via SMTP;

- recevoir des lettres en utilisant le mécanisme de copie invisible (BCC)

Recevoir des e-mails via SMTP

Le capteur TDS agit comme un agent de transfert de courrier (ou relais SMTP), recevant une copie de tout le courrier entrant via SMTP, ou se tenant dans la coupure entre les serveurs de messagerie. Dans ce dernier cas, il devient possible de bloquer les e-mails contenant des pièces jointes malveillantes.

Recevoir des lettres à l'aide du mécanisme de copie invisible (BCC)

Avec cette intégration, une boîte aux lettres supplémentaire est créée dans laquelle tout le courrier entrant est copié. Le capteur TDS se connecte à la boîte aux lettres préparée et collecte les lettres pour analyse.

Analyse du stockage de fichiers

Le mode implique une analyse comportementale des fichiers stockés et / ou modifiés dans les stockages de fichiers à l'aide de TDS Polygon. La connexion au stockage est mise en œuvre à l'aide du module Capteur TDS et prend en charge deux options pour travailler avec des objets fichier:

- analyser tous les objets stockés, y compris les objets mutables ou les objets auxquels l'accès est demandé;

- analyse uniquement des objets mutables ou des objets auxquels l'accès est demandé - à partir du moment de l'intégration.

Avant de modifier l'objet et / ou avant d'envoyer cet objet sur demande à l'utilisateur, TDS Sensor télécharge le fichier et l'envoie pour analyse à TDS Polygon. À la réception du verdict, l'objet analysé est soit déplacé vers le stockage de fichiers, soit, si un verdict positif est reçu (le fichier est un malware), l'objet est supprimé.

Les protocoles d'intégration suivants sont actuellement pris en charge:

- WebDav;

- SMB;

- FTP;

- NFS;

Analyse du trafic chiffré

Lors d' attaques APT , un utilisateur reçoit un document infecté ou suit un lien de phishing avec une probabilité élevée en utilisant le protocole https. Ensuite, le cheval de Troie ou le code shell contacte le centre de commande et télécharge des logiciels malveillants ou fournit une fenêtre pour infiltrer l'infrastructure, également via une connexion cryptée. Par conséquent, il est impossible de garantir le processus de sécurité des informations sans ouvrir les connexions https. La mise en miroir du trafic crypté sur le capteur TDS ne vous permettra pas de comprendre ce qui est transmis dans la session. Par conséquent, un décrypteur TDS est nécessaire , qui prendra en charge le décryptage des sessions et la transmission du trafic vers le capteur TDS.

TDS Decryptor est intégré aux flux réseau du client de manière à détecter le lancement de sessions SSL / TLS, à remplacer les certificats (Man-in-the-Middle) pour eux et à fournir le décryptage du trafic SSL, augmentant ainsi la visibilité et le niveau de contrôle du trafic d'infrastructure protégé. TDS Decryptor prend en charge les algorithmes et les normes de chiffrement modernes, y compris GOST (GOST2012-GOST8912-GOST8912, GOST2001-GOST89-GOST89);

Vous pouvez également intégrer le capteur TDS à d'autres solutions de sécurité des informations:

- Intégration avec ICAP-proxy / DLP *;

- Intégration avec SIEM et d'autres systèmes d'analyse des événements de sécurité de l'information.

- Intégration avec les systèmes de surveillance (surveillance SNMP)

Une caractéristique très intéressante du système est l' intégration avec le système de tickets dans CERT-GIB:

- ;

- Group-IB ;

- , .

:

Dans cet article, nous avons examiné les capacités du capteur TDS à détecter les attaques APT. Il est à noter que l'utilisation de ce module seul ne fournit pas une protection complète contre les attaques APT; des solutions sont nécessaires pour analyser tous les fichiers dans un environnement isolé et des solutions d'agent. L'utilisation de tous les modules système et leur mise en œuvre correcte dans l'infrastructure vous permet de fermer la menace d'attaques ciblées à tous les niveaux. Il ne reste plus qu'à répondre rapidement à tous les incidents critiques.

À l'avenir, nous prévoyons de publier des revues détaillées pour chaque module TDS séparément, avec divers exemples de test. Alors restez à l'écoute ( Telegram , Facebook , VK , TS Solution Blog ), Yandex.Zen . Vous pouvez également regarder le jointwebinaire de TS Solution et Group-IB sur la protection des installations industrielles.