Peu importe ce que fait une entreprise, la sécurité DNS doit faire partie intégrante de son plan de sécurité. Les services de dénomination, qui traduisent les noms d'hôte en adresses IP, sont utilisés par pratiquement toutes les applications et services du réseau.

Si un attaquant prend le contrôle du DNS de l'organisation, il peut facilement:

- transférer le contrôle sur les ressources qui sont du domaine public

- rediriger les e-mails entrants ainsi que les requêtes Web et les tentatives d'authentification

- créer et valider des certificats SSL / TLS

Ce guide examine la sécurité DNS sous deux angles:

- Surveillance et contrôle continus du DNS

- Comment les nouveaux protocoles DNS tels que DNSSEC, DOH et DoT peuvent aider à protéger l'intégrité et la confidentialité des requêtes DNS transmises

Qu'est-ce que la sécurité DNS?

La sécurité DNS comporte deux parties importantes:

- Assurer l'intégrité globale et la disponibilité des services DNS qui traduisent les noms d'hôte en adresses IP

- Surveillez l'activité DNS pour identifier les problèmes de sécurité potentiels n'importe où sur votre réseau

Pourquoi DNS est-il vulnérable aux attaques?

La technologie DNS a été créée au tout début d'Internet, bien avant que quiconque ne pense même à la sécurité du réseau. Le DNS fonctionne sans authentification ni cryptage, gérant aveuglément les demandes de n'importe quel utilisateur.

À cet égard, il existe de nombreuses façons de tromper l'utilisateur et de fausses informations sur l'endroit où la traduction des noms en adresses IP est réellement effectuée.

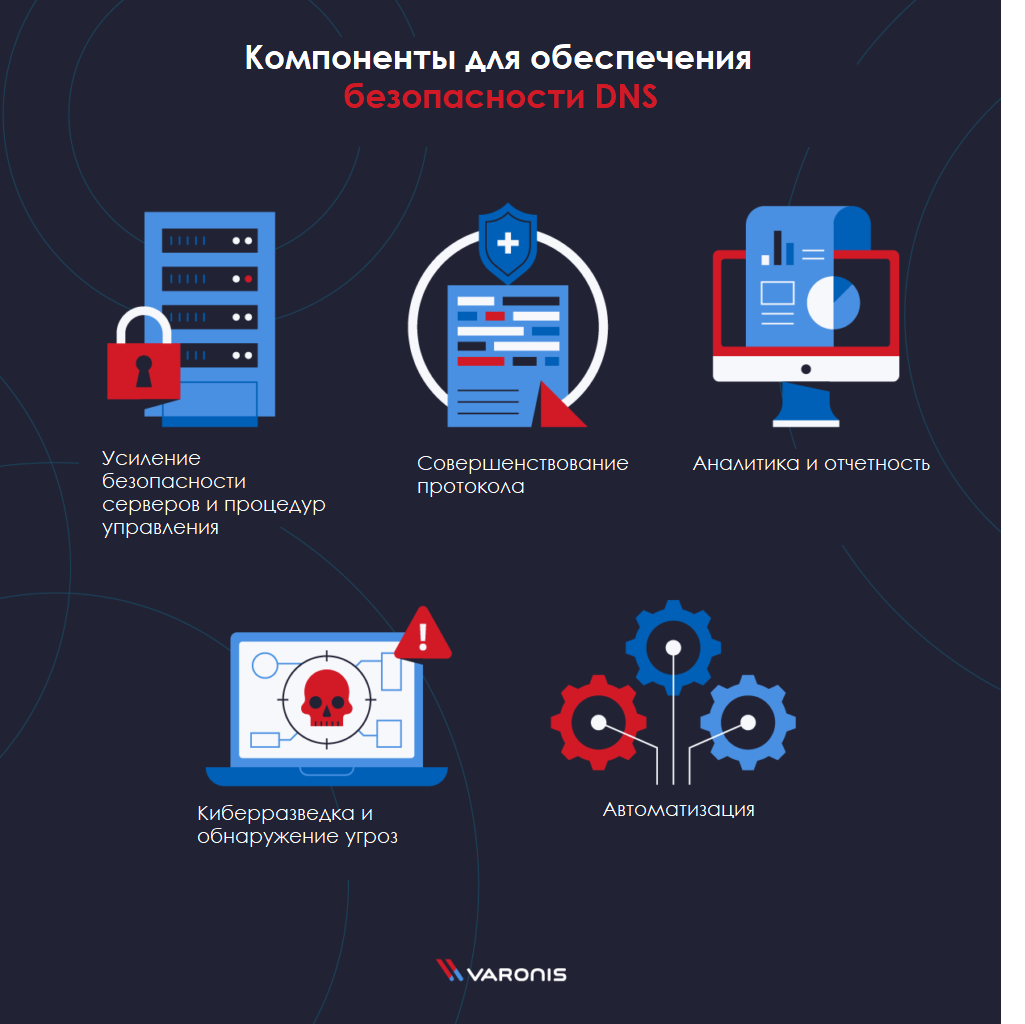

Problèmes de sécurité DNS et composants

La sécurité DNS se compose de plusieurs composants principaux , dont chacun doit être pris en compte pour assurer une protection complète:

- Renforcez les serveurs et les procédures de gestion: améliorez la sécurité des serveurs et créez un modèle de mise en service standard

- Amélioration du protocole: implémentez DNSSEC, DoT ou DoH

- Analyses et rapports: ajoutez un journal d'événements DNS à un système SIEM pour un contexte supplémentaire lors de l'enquête sur les incidents

- Cyber Intelligence and Threat Detection: abonnez-vous à un canal de renseignement sur les menaces actif

- Automatisation: créez autant de scripts que possible pour automatiser les processus

Les composants de haut niveau ci-dessus ne sont que la pointe de l'iceberg de la sécurité DNS. Dans la section suivante, nous examinerons de plus près les cas d'utilisation plus spécifiques et les meilleures pratiques dont vous devez être conscient.

Attaques DNS

- Usurpation DNS ou empoisonnement du cache : exploiter une vulnérabilité système pour gérer le cache DNS afin de rediriger les utilisateurs vers un emplacement différent

- DNS Tunneling : principalement utilisé pour contourner les protections contre les connexions à distance

- Détournement DNS: rediriger le trafic DNS normal vers un autre serveur DNS cible en changeant le registraire de domaine

- Attaque NXDOMAIN: mener une attaque DDoS sur un serveur DNS faisant autorité en envoyant des requêtes de domaine inappropriées pour obtenir une réponse forcée

- : DNS- (DNS resolver) ,

- : DDoS- , , DNS-

- : - DNS-

- - : , , , -

DNS

Attaques qui utilisent de quelque manière que ce soit le DNS pour attaquer d'autres systèmes (c'est-à-dire que la modification des enregistrements DNS n'est pas l'objectif final):

- Flux rapide

- Réseaux à flux unique

- Réseaux à double flux

- Tunnel DNS

Attaques DNS

Attaques qui renvoient l'adresse IP requise par l'attaquant depuis le serveur DNS:

- Usurpation DNS ou empoisonnement du cache

- Détournement DNS

Qu'est-ce que DNSSEC?

DNSSEC - modules de sécurité du service de noms de domaine - sont utilisés pour valider les enregistrements DNS sans avoir besoin de connaître les informations générales pour chaque requête DNS spécifique.

DNSSEC utilise des clés de signature numérique (PKI) pour confirmer si les résultats d'une requête de nom de domaine proviennent d'une source valide.

La mise en œuvre de DNSSEC est non seulement la meilleure pratique de l'industrie, mais évite également efficacement la plupart des attaques DNS.

Comment fonctionne DNSSEC

DNSSEC fonctionne de la même manière que TLS / HTTPS, en utilisant des paires de clés publiques et privées pour signer numériquement les enregistrements DNS. Aperçu général du processus:

- Les enregistrements DNS sont signés avec une paire de clés privées et privées

- Les réponses DNSSEC contiennent l'entrée demandée ainsi que la signature et la clé publique

- La clé publique est ensuite utilisée pour comparer l'authenticité de l'enregistrement et la signature

Sécurité DNS et DNSSEC

DNSSEC est un outil de vérification de l'intégrité des requêtes DNS. Cela n'affecte pas la confidentialité DNS. En d'autres termes, DNSSEC peut vous donner l'assurance que la réponse à votre requête DNS n'est pas usurpée, mais tout attaquant peut voir ces résultats tels qu'ils vous ont été envoyés.

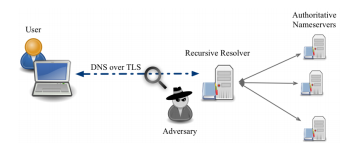

DoT - DNS sur TLS

Transport Layer Security (TLS) est un protocole cryptographique permettant de sécuriser les informations transmises via une connexion réseau. Une fois qu'une connexion TLS sécurisée est établie entre le client et le serveur, les données transmises sont cryptées et ne peuvent être vues par aucun intermédiaire.

TLS est le plus souvent utilisé dans le cadre de HTTPS (SSL) dans votre navigateur Web, car les demandes sont envoyées à des serveurs HTTP sécurisés.

DNS-over-TLS (DNS over TLS, DoT) utilise le protocole TLS pour crypter le trafic UDP pour les requêtes DNS régulières.

Le chiffrement de ces demandes en texte brut permet de protéger les utilisateurs ou les applications qui font les demandes contre plusieurs attaques.

- MitM, ou «man in the middle» : sans cryptage, le système intermédiaire entre le client et le serveur DNS faisant autorité peut potentiellement envoyer des informations fausses ou dangereuses au client en réponse à une requête

- Espionnage et suivi : sans chiffrer les demandes, les systèmes intermédiaires peuvent facilement voir à quels sites un utilisateur ou une application particulier accède. Bien qu'il ne soit pas possible de trouver une page visitée spécifique sur un site à partir du DNS seul, une simple connaissance des domaines demandés suffit pour former un profil d'un système ou d'un individu

Source: Université de Californie à Irvine

DoH - DNS sur HTTPS

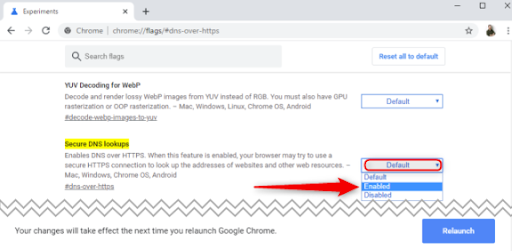

DNS-over-HTTPS (DNS over HTTPS, DoH) est un protocole expérimental promu conjointement par Mozilla et Google. Ses objectifs sont similaires à DoT, qui consiste à améliorer la confidentialité des personnes sur Internet en cryptant les requêtes et les réponses DNS.

Les requêtes DNS standard sont envoyées via UDP. Les demandes et les réponses peuvent être suivies à l'aide d'outils tels que Wireshark . DoT crypte ces demandes, mais elles identifient toujours comme trafic UDP assez clair sur le réseau.

DoH adopte une approche différente et envoie des demandes de résolution de nom d'hôte chiffrées via des connexions HTTPS qui ressemblent à toute autre demande Web sur le réseau.

Cette différence a des implications très importantes pour les administrateurs système et la future résolution de noms.

- Le filtrage DNS est une méthode courante de filtrage du trafic Web pour protéger les utilisateurs contre les attaques de phishing, les sites qui propagent des logiciels malveillants ou toute autre activité Internet potentiellement nuisible sur un réseau d'entreprise. DoH contourne ces filtres, ce qui expose potentiellement les utilisateurs et le réseau à un risque plus élevé.

- Dans le modèle actuel de résolution de noms, chaque périphérique sur le réseau reçoit dans une certaine mesure des requêtes DNS du même emplacement (d'un serveur DNS spécifié). DoH, et en particulier son implémentation Firefox, indique que cela pourrait changer à l'avenir. Chaque application sur un ordinateur peut récupérer des données à partir de différentes sources DNS, ce qui rend le dépannage, la sécurité et la modélisation des risques beaucoup plus difficiles.

Source: www.varonis.com/blog/what-is-powershell

Quelle est la différence entre DNS sur TLS et DNS sur HTTPS?

Commençons par DNS sur TLS (DoT). L'objectif principal ici est que le protocole DNS d'origine ne change pas, mais est simplement transmis de manière sécurisée sur un canal sécurisé. DoH met le DNS au format HTTP avant de faire des requêtes.

Alertes de surveillance DNS

La capacité de surveiller efficacement le trafic DNS sur votre réseau pour détecter les anomalies suspectes est essentielle pour la détection précoce d'une violation. L'utilisation d'un outil comme Varonis Edge vous donnera la possibilité de rester au fait de toutes les métriques importantes et de créer des profils pour chaque compte de votre réseau. Vous pouvez personnaliser la génération d'alertes à la suite d'une combinaison d'actions qui se produisent sur une période de temps spécifique.

La surveillance des modifications DNS, de l'emplacement des comptes, de la première utilisation et de l'accès aux données sensibles, et de l'activité en dehors des heures de bureau ne sont que quelques mesures qui peuvent être comparées pour fournir une image plus large de la découverte.