Les informations issues de ce type d'événements ouvrent de nouvelles possibilités de surveillance des activités suspectes (ainsi que de nouvelles vulnérabilités). Ainsi, vous pouvez comprendre qui, où et quoi exactement ils ont essayé de copier. Sous la coupe se trouve une description de certains des nouveaux champs d'événements et quelques cas d'utilisation.

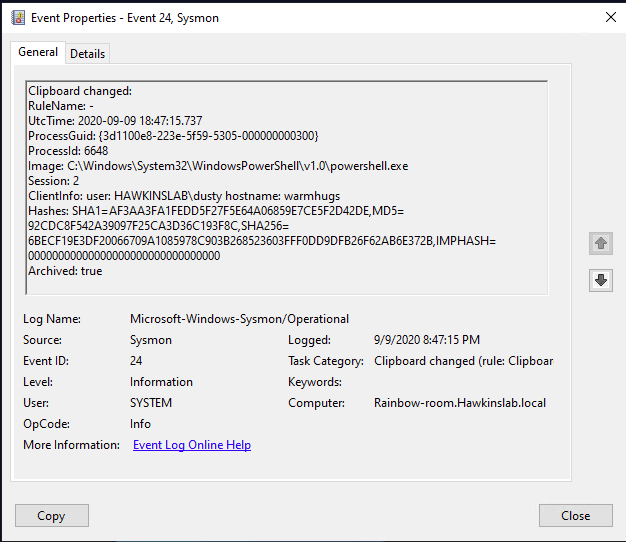

Le nouvel événement contient les champs suivants:

Image: le processus à partir duquel les données ont été écrites dans le presse-papiers.

Session: La session dans laquelle le presse-papiers a été écrit. Il peut s'agir du système (0)

lors de l'exécution interactive ou à distance, etc.

ClientInfo: contient le nom d'utilisateur de la session et, dans le cas d'une session distante, le nom d'hôte et l'adresse IP d'origine, si disponibles.

Hashs: définit le nom du fichier dans lequel le texte copié a été enregistré (similaire à l'utilisation d'événements de type FileDelete).

Archivé: état si le texte du presse-papiers a été enregistré dans le répertoire des archives Sysmon.

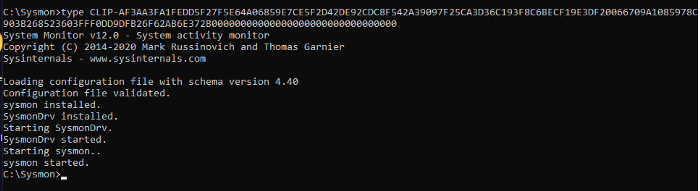

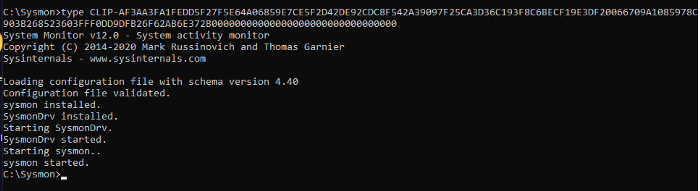

Les deux derniers champs sont alarmants. Le fait est qu'à partir de la version 11, Sysmon peut (avec les paramètres appropriés) enregistrer diverses données dans son répertoire d'archives. Par exemple, l'ID d'événement 23 enregistre les événements de suppression de fichiers et peut tous les enregistrer dans le même répertoire d'archives. La balise CLIP est ajoutée au nom des fichiers créés en travaillant avec le presse-papiers. Les fichiers eux-mêmes contiennent les données exactes qui ont été copiées dans le presse-papiers.

Voici à quoi ressemble le fichier enregistré

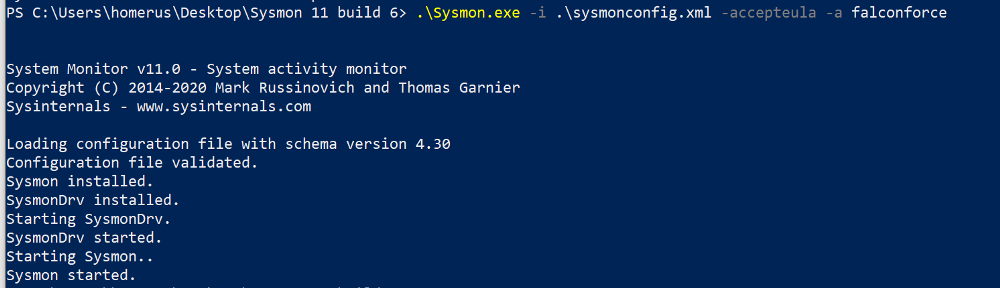

L'enregistrement dans un fichier est activé lors de l'installation. Vous pouvez configurer des processus de liste blanche pour lesquels le texte ne sera pas enregistré.

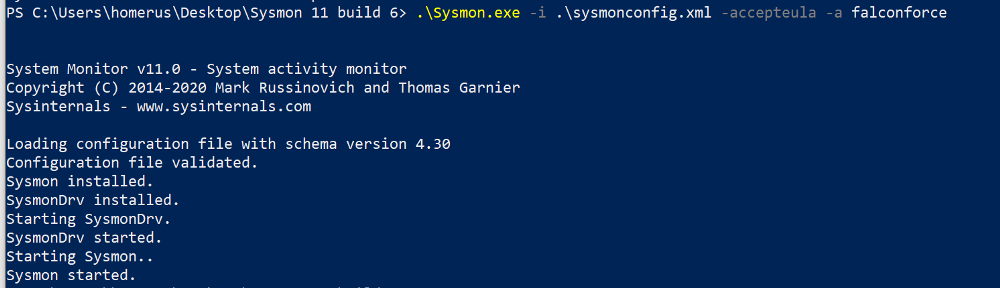

Voici à quoi ressemble l'installation de Sysmon avec le paramètre approprié pour le répertoire d'archive:

Ici, je pense, il convient de se souvenir des gestionnaires de mots de passe, qui utilisent également le presse-papiers. Avoir Sysmon sur un système avec un gestionnaire de mots de passe vous permettrait (ou à un attaquant) de capturer ces mots de passe. En supposant que vous sachiez quel processus alloue le texte copié (et ce n'est pas toujours un processus de gestionnaire de mots de passe, mais peut-être un svchost), cette exception peut être ajoutée à la liste blanche et non enregistrée.

Peut-être que vous ne le saviez pas, mais le texte du presse-papiers est capturé par le serveur distant lorsque vous y passez en mode session RDP. Si vous avez quelque chose dans le presse-papiers et que vous basculez entre les sessions RDP, ces informations voyageront avec vous.

Résumons les capacités du presse-papiers de Sysmon.

Fixé:

- Copie texte du texte collé via RDP et localement;

- Capture des données du presse-papiers par divers utilitaires / processus;

- Copiez / collez du texte depuis / vers la machine virtuelle locale, même si ce texte n'a pas encore été collé.

Pas enregistré:

- Copier / coller des fichiers depuis / vers une machine virtuelle locale;

- Copier / coller des fichiers via RDP

- Le logiciel malveillant qui détourne votre presse-papiers n'écrit que dans le presse-papiers lui-même.

Malgré toute son ambiguïté, ce type d'événements permettra de restaurer l'algorithme des actions de l'attaquant et aidera à identifier des données auparavant inaccessibles pour la formation d'autopsies après des attaques. Si l'écriture de contenu dans le presse-papiers est toujours activée, il est important d'enregistrer chaque accès au répertoire d'archive et d'identifier les accès potentiellement dangereux (non initiés par sysmon.exe).

Pour capturer, analyser et répondre aux événements listés ci-dessus, vous pouvez utiliser l'outil InTrust , qui combine les trois approches et, en outre, est un référentiel centralisé efficace de toutes les données brutes collectées. Nous pouvons configurer son intégration avec les systèmes SIEM populaires pour minimiser le coût de leur licence en transférant le traitement et le stockage des données brutes vers InTrust.

Pour en savoir plus sur InTrust, lisez nos articles précédents ou laissez une demande dans le formulaire de commentaires .

Comment réduire le coût de possession d'un système SIEM et pourquoi vous avez besoin Central Management Log (CLM)

nous allumons la collection d'événements sur le lancement des processus suspects dans Windows et identifier les menaces en utilisant la quête InTrust

Comment InTrust peut aider à réduire la fréquence des tentatives d'autorisation échec par la RDP Nous identifions une ransomware

attaque, nous obtenons accéder à un contrôleur de domaine et tenter de résister à ces attaques

Quels éléments utiles peuvent être extraits des journaux d'un poste de travail Windows (article populaire)

Et qui l'a fait? Nous automatisons l'audit de sécurité de l'information