Au cours des deux dernières semaines, on a appris l'existence de deux vulnérabilités dans la norme sans fil Bluetooth. Tout d'abord, le 9 septembre, le Bluetooth SIG a émis un avertissement concernant la famille d'attaques BLURtooth. En théorie, une vulnérabilité dans les spécifications Bluetooth 4.2 et 5.0 permet une attaque MitM. Dans la pratique, cela nécessite de remplir de nombreuses conditions, telles que la connexion (avec des droits limités) au périphérique cible.

Au cours des deux dernières semaines, on a appris l'existence de deux vulnérabilités dans la norme sans fil Bluetooth. Tout d'abord, le 9 septembre, le Bluetooth SIG a émis un avertissement concernant la famille d'attaques BLURtooth. En théorie, une vulnérabilité dans les spécifications Bluetooth 4.2 et 5.0 permet une attaque MitM. Dans la pratique, cela nécessite de remplir de nombreuses conditions, telles que la connexion (avec des droits limités) au périphérique cible.

La vulnérabilité a été découverte à la jonction de deux options de connexion Bluetooth - le débit de base traditionnel / débit de données amélioré et le Bluetooth Low Energy économe en énergie. Afin de ne pas vous connecter deux fois à l'aide de protocoles différents, des clés partagées à long terme sont générées dans des appareils prenant en charge à la fois BR / EDR et BLE. La spécification permet la réécriture des clés si un mode de transfert de données plus fiable est requis. Mais en conséquence, une connexion peut être établie avec l'appareil soit sans autorisation appropriée, soit la protection de la connexion est facilement piratée.

La deuxième vulnérabilité, baptisée BLESA, a été trouvée dans la spécification Bluetooth Low Energy. Il vous permet de vous connecter à d'autres appareils sans autorisation, simulant la procédure de reconnexion après une déconnexion.

En pratique, cela ressemble à ceci: un appareil est connecté au smartphone (par exemple, un tracker de fitness), puis la connexion avec lui est coupée et l'appareil de l'attaquant est connecté au smartphone. Une autorisation supplémentaire n'est pas nécessaire et il est facile d'intercepter l'identifiant d'un appareil légitime, car ces données sont transmises en texte clair. La facilité de reconnexion de l'appareil s'est avérée être une faille de sécurité.

Sources de

BLURTooth:

- Rapport CERT de l'Université Carnegie Mellon;

- Bulletin SIG Bluetooth;

- actualités sur le site Web de Bleeping Computer;

- des nouvelles sur Habré.

BLESA:

- nouvelles ;

- travaux de recherche ;

- news sur Habré avec vidéo PoC.

Les informations sur ces attaques sont divulguées de manière complètement différente. Un travail scientifique a été publié sur BLESA avec une description détaillée du processus d'attaque. À propos de BLURtooth - seulement deux messages courts sans détails. Cela est peut-être dû au fait qu'un correctif a déjà été publié pour BLESA (au moins pour les appareils Apple) et que des correctifs pour Android et la pile universelle Bluez sont également en préparation.

BLURtooth est toujours un problème sans solution. Cependant, ces attaques ont un point commun: elles sont peu susceptibles d'être utilisées dans la pratique en raison de la nécessité de rester proche de la victime et des perspectives douteuses (du moins inexplorées) du point de vue du vol de données.

Les deux vulnérabilités à l'avenir pourraient devenir le théâtre d'une attaque plus sérieuse sur les appareils IoT, d'autant plus qu'il ne sera pas possible de mettre à jour la pile Bluetooth partout.

Que s'est-il passé d'autre

Les spécialistes de Kaspersky Lab ont publié un rapport sur l'évolution des menaces au deuxième trimestre 2020. Fait intéressant: une augmentation du nombre d'attaques malveillantes sur des sujets «jeux», notamment - le phishing et la distribution de malwares associés à la plateforme Steam.

Dans un environnement de travail éloigné, de telles attaques peuvent conduire non seulement au vol d'argent réel ou en jeu, mais également à l'infiltration de l'infrastructure de travail si la victime utilise le même ordinateur pour jouer et travailler.

Une autre étude de Kaspersky Lab s'est concentrée sur une vulnérabilité zero-day dans Internet Explorer 11. Associée à une autre, moins dangereuse en elle-même, un bug du navigateur permettait un contrôle complet du système cible.

Un cas triste mais prévisible: en Allemagne, une attaque de ransomware contre une infrastructure hospitalière a entraîné la mort d'un patient.

Le mercredi 16 septembre, les développeurs ont mis à jour le CMS Drupal, y compris un correctif de vulnérabilité XSS critique .

Un cas intéressant s'est produit avec les règles de remise pour le plugin WordPress WooCommerce. Deux vulnérabilités graves n'ont été corrigées qu'à la troisième tentative.

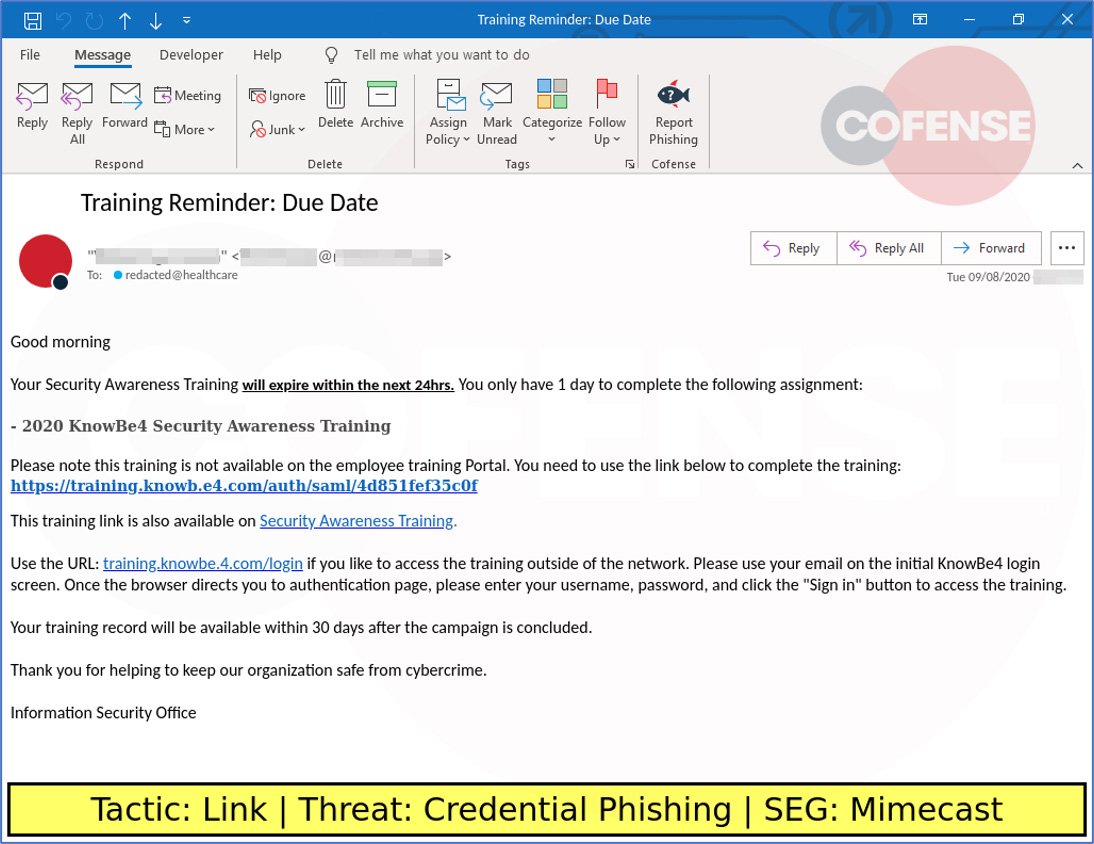

Bleeping Computer rapporte une attaque de phishing déguisée en formation à la sécurité de l'information.

Google interdit les logiciels de type stalkerware sur Google Play. Plus précisément, il est impossible d'observer l'utilisateur en secret: s'il existe de telles fonctions, l'utilisateur doit être averti que ses mouvements et ses actions seront surveillés.

L'exploit de la vulnérabilité Zerologon dans Windows est apparu dans le domaine public . Le patch pour ce trou a été publié en août de cette année.