Récemment, au travail, j'ai reçu une tâche d'un responsable: assurez-vous que le téléphone Android ne fusionne pas les données avec Google. Vous pouvez imaginer ma joie (et mon anticipation) car après 2 semaines de tests je me sentais déjà comme une personne qui faisait clignoter des téléphones sur le marché de la radio (rien de personnel, juste pas mon profil). J'ai lu un excellent article et, ayant acquis de l'expérience, j'ai décidé d'en ajouter un peu. Au fait, l'article est excellent, je recommande de le lire.

Examinons plusieurs systèmes d'exploitation alternatifs supposés sans services Google et découvrons s'ils ne communiquent vraiment pas avec Google. Je me suis bien préparé au mot, j'ai même acheté un appareil "pixel 3" pour les tests, car GrapheneOS ne fonctionne qu'avec les appareils de Google.

- GraphèneOS

- LineageOS

Je voulais aussi tester:

- /e/

- PostmarketOS

- PinePhone . youtube, , , .

GrapheneOS

. :

- root

- Google:

- HTTPS: https://www.google.com/generate_204

- HTTP: http://connectivitycheck.gstatic.com/generate_204

- HTTP fallback: http://www.google.com/gen_204

- HTTP other fallback: http://play.googleapis.com/generate_204

, Captive portal 4 . root . google. , , , ( )

LineageOS

LineageOS . . . , . 3 , , .

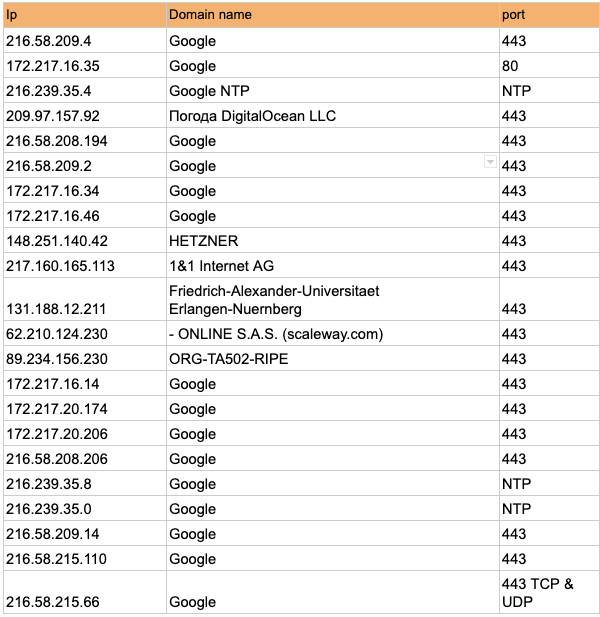

google:

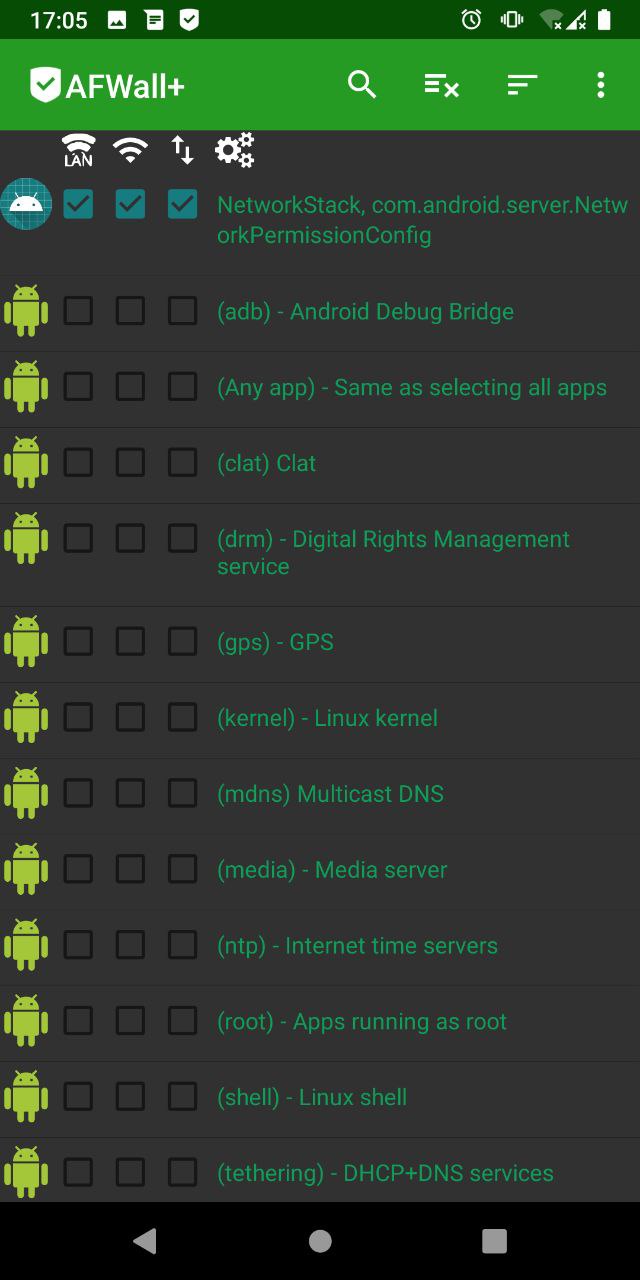

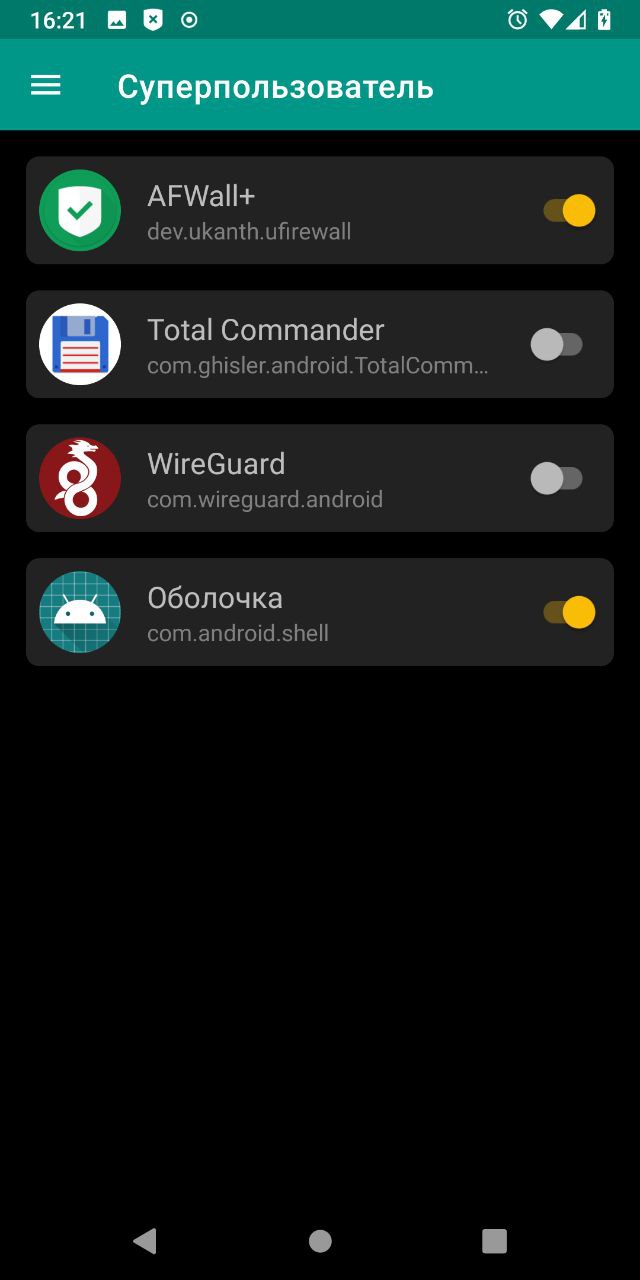

- firewall. afwall+, f-droid aurora store,

- , . . google.

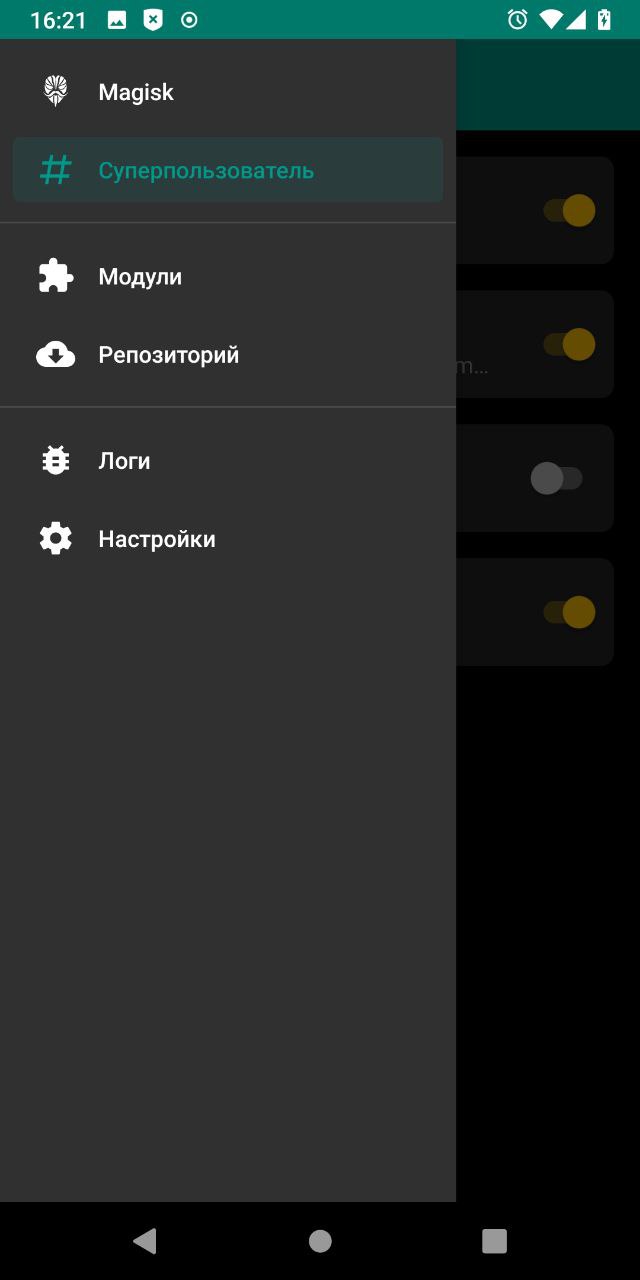

root . , , . magisk

firewall

, , . , ( AFwall+ root ). android 10 Network Stack Permission Config module. .

. Pixel 3, google hardware . . .

:

- DNS

- Captive Portals

- WebView

- Hostfile

DNS

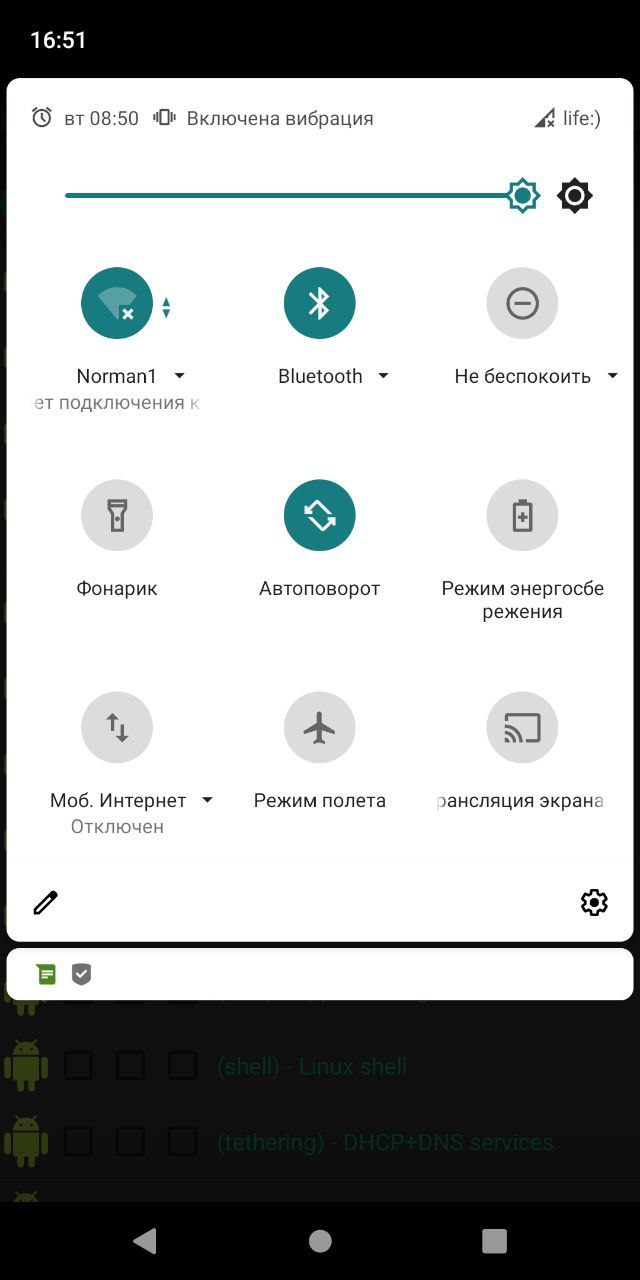

LineageOS dns 8.8.8.8, cloudflare 1.1.1.1. vpn , wifi dns. magisk "CloudflareDNS4Magisk", - , . dns, .

Captive Portals

Captive portal — , . , . - google.

, root magisk

USB, (linux;macos) shell, ./adb shell, su. : permission denied, magisk shell .

. google f-droid

settings put global captive_portal_mode 0

settings put global captive_portal_detection_enabled 0

settings put global wifi_watchdog_on 0

settings put global wifi_watchdog_background_check_enabled 0

settings put global captive_portal_server f-droid.org

settings put global captive_portal_https_server "https://f-droid.org"

settings put global captive_portal_http_server "http://f-droid.org"

settings put global captive_portal_fallback_url "http://f-droid.org"

settings put global captive_portal_other_fallback_urls "http://f-droid.org"

. ,

http://captiveportal.kuketz.de

http://elementary.io/generate_204

http://httpstat.us/204WebView

"duck go browser" aurora store

Hosts

hosts. google , .

google.com/gen_204

accounts.google.com:443

connectivitycheck.gstatic.com/generate_204

google.com:443

s3.amazonaws.com:433

collector-hpn.ghostery.net:443

cmp-cdn.ghostery.com:443

api.ghostery.net:443

cdn.ghostery.net:433

updates.signal.org:433

googleads.g.doubleclick.net:433

fonts.googleapis.com:433

api.cleanapk.org:433

clientservices.googleapis.com:443

ssl.google-analytics.com:443

bahn.de:443

deutschebahn.sc.omtrdc.net:443

assets.adobedtm.com:443

cdn.optimizely.com:443

settings.crashlytics:443

firebaseremoteconfig.googleapis.com:433

graph.facebook.com:433

http://xtrapath1.izatcloud.net/xtra3grcej.bin

http://xtrapath2.izatcloud.net/xtra3grcej.bin

http://xtrapath3.izatcloud.net/xtra3grcej.bin:

Une énorme quantité d'informations est fusionnée même avec des firmwares personnalisés qui se positionnent comme libres de Google. Et en fait, lorsque vous prenez une décharge de trafic, vous êtes surpris, pour le dire légèrement.

PS

Si vous choisissez la deuxième méthode, alors tout de même, ne négligez pas l'utilisation d'un pare-feu, j'ai vérifié les données du routeur pendant une semaine, essayé différentes options (que se passera-t-il si vous bloquez ce service, et si celui-ci). Il s'est avéré que c'était le moyen le plus fiable. Comme pour tout paramètre de pare-feu, nous bloquons tout, nous le débloquons au besoin.

PPS

J'ai étudié la question de la vie privée et j'ai décidé de partager avec Habr, car Habr partage souvent avec moi. Peut-être que ce sera utile à quelqu'un. Merci d'avoir lu jusqu'au bout.