Sur Habré, la question de la sécurité de l'information des appareils intelligents a été soulevée plus d'une fois. Dans un effort pour lancer rapidement un nouveau modèle dans la série, de nombreux fabricants accordent une attention insuffisante à la protection numérique de leurs gadgets. En conséquence, cela conduit à des situations curieuses - par exemple, une ampoule intelligente jetée peut donner aux attaquants l'accès à un réseau WiFi d'entreprise.

Les ampoules ne sont pas le seul problème. Ils piratent des réfrigérateurs intelligents, des thermostats et même des voitures entières. Mais cette fois, un appareil très inoffensif - une cafetière - a été piraté. Martin Chron, chercheur chez Avast, a étudié le logiciel et le matériel de la machine à café Smarter. Les résultats de l'étude sont très intéressants . En savoir plus sur eux sous la coupe.

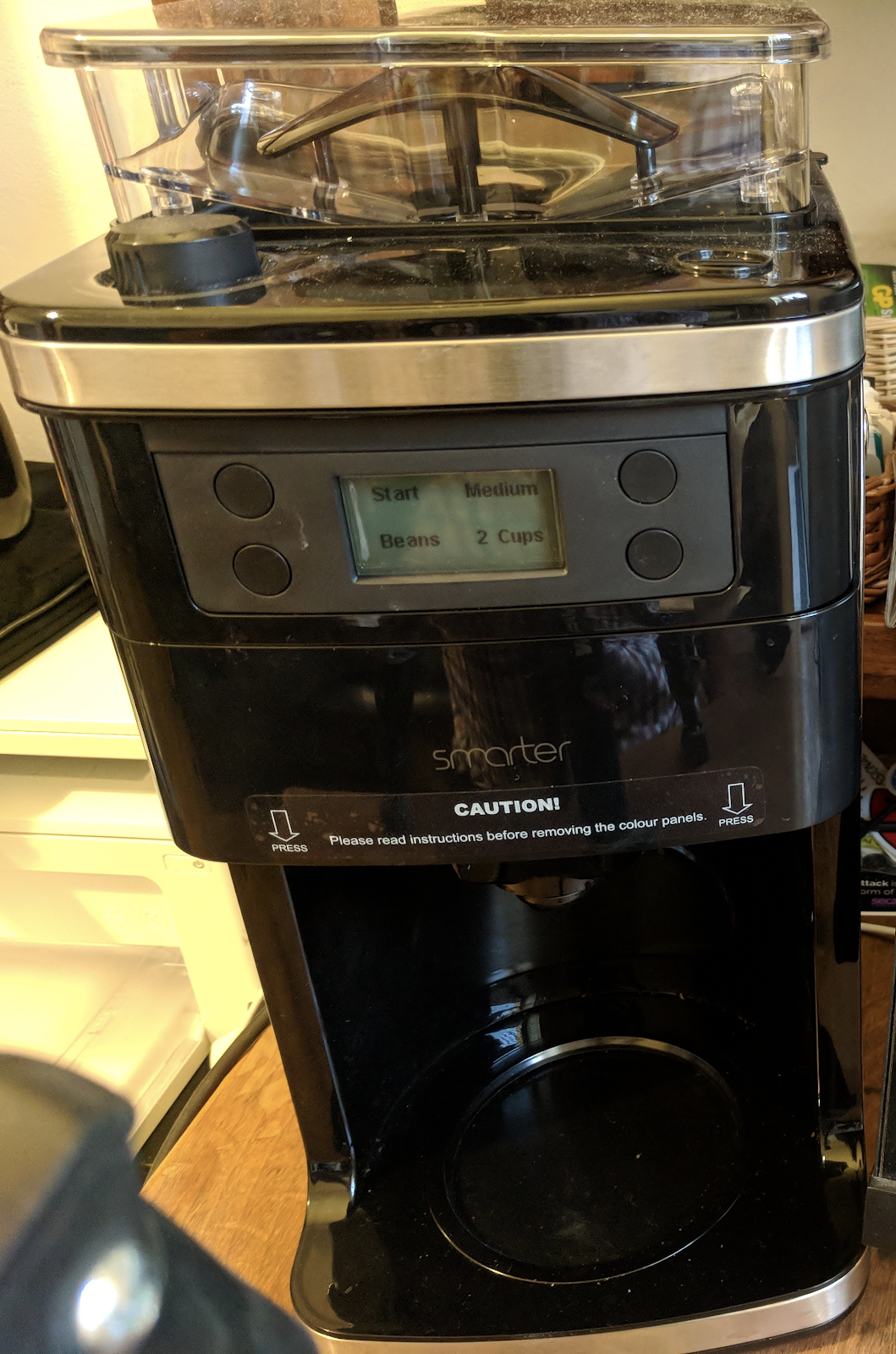

Quel est cet appareil?

L'appareil à 250 $ se connecte via WiFi à un téléphone avec une application. En conséquence, vous pouvez régler à distance différents modes de fonctionnement de la cafetière, sélectionner les types de boissons. En général, il s'agit d'un appareil courant pour sa classe.

Martin Chron a acheté l'appareil, a bu du café et a décidé d'évaluer la sécurité de Smarter. Il s'est immédiatement avéré que l'appareil était susceptible d'être piraté hors de la boîte.

À quel point est-ce mauvais?

En fait, lorsqu'elle est allumée, la cafetière fonctionne comme un point d'accès WiFi. Cela est nécessaire pour connecter le gadget à l'application sur le smartphone de l'utilisateur. Le problème est que la connexion n'est pas sécurisée. Il n'y a pas du tout de cryptage, il n'a donc pas été difficile pour Martin d'apprendre comment la cafetière et le smartphone interagissent sans fil.

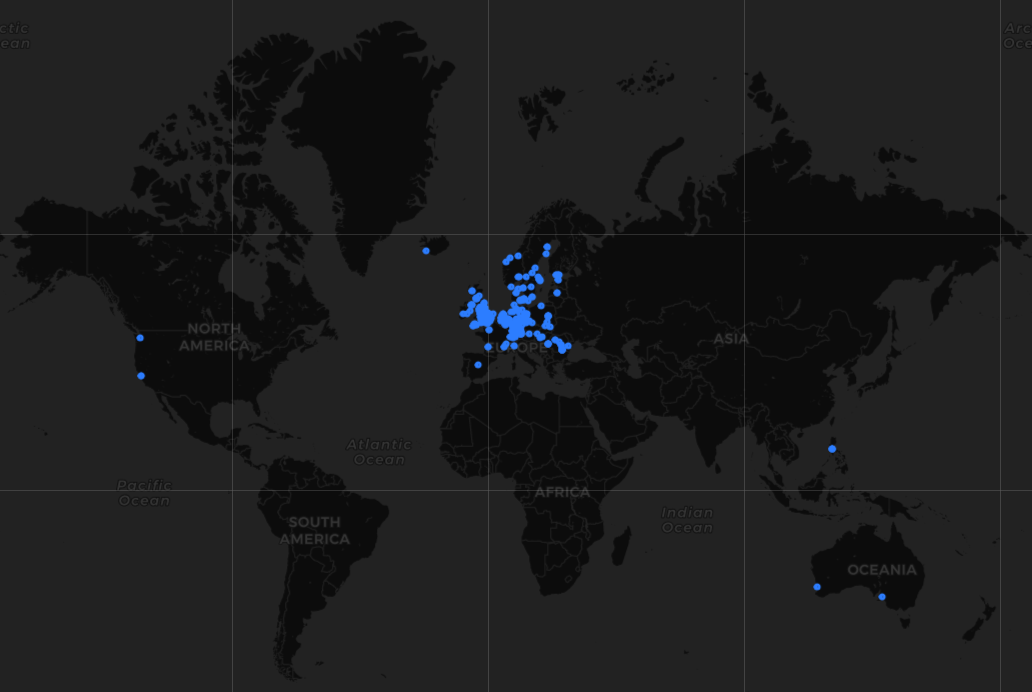

Vulnérables Cafetières plus intelligentes dans le monde

Il a découvert que la mise à jour du micrologiciel de l'appareil passe par les ondes. Il est enregistré directement dans l'application, puis transféré du smartphone vers la cafetière.

Après cela, Martin a procédé à la rétro-ingénierie du micrologiciel, apprenant qu'il s'agissait de données non protégées qui étaient immédiatement chargées dans la mémoire flash de la machine à café. En général, vous pouvez télécharger tout ce que vous voulez. Mais il y a un petit problème: vous devez savoir quelles commandes le périphérique comprendra.

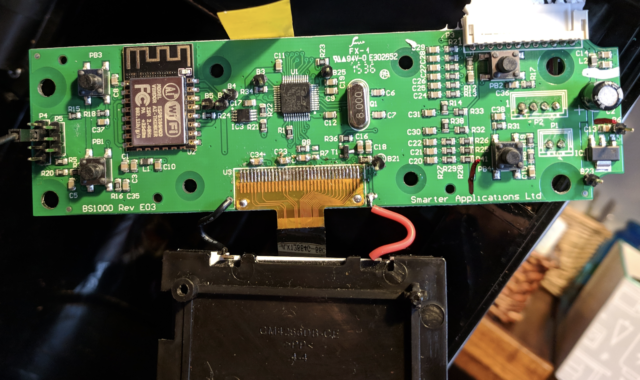

Pour ce faire, Martin a démonté l'appareil et en a examiné l'intérieur.

Repasser plus intelligent

La principale chose à savoir est le processeur utilisé dans la cafetière. Soit dit en passant, il y a même 10 ans, une phrase comme «processeur de machine à café» aurait dérouté la plupart des lecteurs. Mais maintenant, c'est dans l'ordre des choses.

Donc, après avoir démonté la cafetière, Martin a vu cela.

1 - ESP8266 avec firmware du modem AT, 2 - STM32F05106 ARM Cortex M0 - puce principale, 3 - EEPROM I2C, 4 - ports de débogage et interface logicielle

Après avoir examiné le matériel, le chercheur s'est rendu compte qu'il pouvait utiliser les fonctions les plus importantes, telles que l'activation du chauffage, l'installation d'une mise à jour (ou tout ce que la cafetière considère comme une mise à jour), ainsi que l'activation du bip. Ci-dessous, vous pouvez voir exactement quelles fonctions sont accessibles.

Maintenant, le chercheur avait suffisamment d'informations pour écrire un script en Python afin d'installer un logiciel tiers qui trompe la cafetière. L'appareil pense qu'il est en cours de mise à jour programmée.

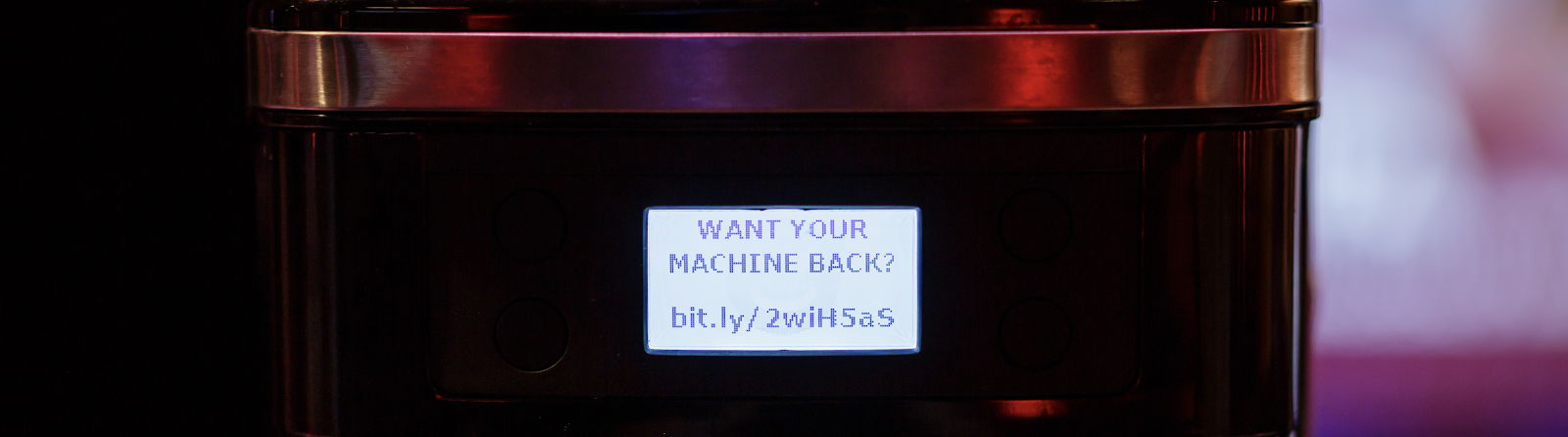

Eh bien, après la "mise à jour", vous pouvez faire plaisir aux autres utilisateurs de la cafetière avec des messages comme celui-ci.

Le fonctionnement de l'appareil peut être complètement bloqué en utilisant diverses fonctions. Tout intrus à portée du WiFi de la cafetière peut le faire. Imaginez, par exemple, un bureau avec un tel appareil et des visiteurs qui peuvent faire ce qu'ils veulent avec une machine à café. Quoi exactement? Par exemple, ceci:

Pour faire tout cela, Martin a modifié le firmware de la cafetière qu'il étudiait. Il l'a ajouté à l'application Android (avec iOS, tout serait un peu plus compliqué). Eh bien, il ne restait plus qu'à «mettre à jour» l'appareil à l'aide d'un firmware personnalisé.

Lorsqu'elle est allumée, la cafetière diffuse toujours le SSID avec la valeur "Smarter Coffee: xx", où XX est la partie de l'adresse MAC de l'appareil.

Et après?

Vous pouvez verrouiller la cafetière et demander une rançon pour le déverrouillage. Bien sûr, dans ce cas, vous n'obtiendrez pas grand-chose, mais on ne sait jamais, tout d'un coup, l'entreprise attaquée a beaucoup du même type de cafetières et toutes peuvent être désactivées en même temps.

Avec plus d'efforts, un attaquant pourrait programmer un appareil pour attaquer un réseau interne, y compris un routeur, des PC, des ordinateurs portables et tous les autres appareils connectés à ce réseau. De plus, cela peut être fait sans aucun problème particulier - presque personne ne fera attention à l'activité de la cafetière.

Et au fait, le micrologiciel personnalisé de Martin bloque tous les suivants - il ne fonctionnera pas pour mettre à jour la cafetière de manière standard. Vous devez soit vous connecter au port de service, soit mettre à jour le micrologiciel d'une autre manière.

À quel point tout cela est-il dangereux?

Si nous parlons de cafetières, pas beaucoup. Vous pouvez simplement refuser d'utiliser les produits de Smarter ou d'autres entreprises (il est peu probable que Smarter soit le seul à ne pas utiliser de cryptage).

Mais si vous imaginez combien d'appareils intelligents différents fonctionnent maintenant dans le monde sans être protégés, cela devient inconfortable. Tous ces verrous intelligents, yeux, ampoules, téléphones, thermostats, bouilloires, etc. Si les attaquants les prennent au sérieux, les conséquences peuvent être désastreuses. Du simple piratage d'un appareil pour jouer, au vol de propriété ou à l'obtention de secrets d'entreprise, tout cela devient possible pour les cybercriminels.

Comment régler la situation? Il existe plusieurs manières:

- Les fabricants commencent à s'intéresser au problème de la sécurité des informations et à protéger leurs appareils. C'est la manière la plus improbable, car, comme mentionné ci-dessus, les entreprises ne sont pas intéressées à maximiser la protection des appareils, mais à commercialiser plus rapidement leurs produits, ce qui les rend conviviaux.

- N'utilisez pas d'appareils intelligents dans les bureaux, les maisons et les appartements. Cela est peu probable, car les gadgets intelligents font désormais partie de notre vie quotidienne et il est peu probable qu'une personne qui a commencé à les utiliser activement les refuse volontairement.

- Utilisez des méthodes et méthodes de protection tierces. Par exemple, connectez des périphériques à des réseaux locaux virtuels lorsque vous utilisez un SSID isolé du réseau informatique.

Comment protégez-vous vos appareils intelligents contre le piratage? Peut-être avez-vous rencontré des cas similaires? Discutons dans les commentaires.