Selon SAM Seamless Network, plus de 200 000 entreprises qui utilisent un VPN SSL prêt à l'emploi sont vulnérables aux attaques telles que MitM. Les attaquants, lors de la connexion, peuvent fournir un certificat SSL valide et une supercherie dans le réseau d'entreprise de l'entreprise. Un exemple d'attaque est présenté sous la coupe, ainsi que des recommandations pour configurer en toute sécurité un VPN SSL.

«Nous avons rapidement découvert que le VPN SSL par défaut n'était pas aussi sûr qu'il le devrait, vulnérable aux attaques MitM», ont déclaré Niv Hertz et Lior Tashimov de SAM IoT Security Lab.

Selon eux, le client VPN SSL vérifie uniquement si le certificat a été signé par Fortinet (ou une autre CA de confiance). Ainsi, un attaquant pourrait fournir un certificat destiné à un autre FortiGate et lancer une attaque man-in-the-middle.

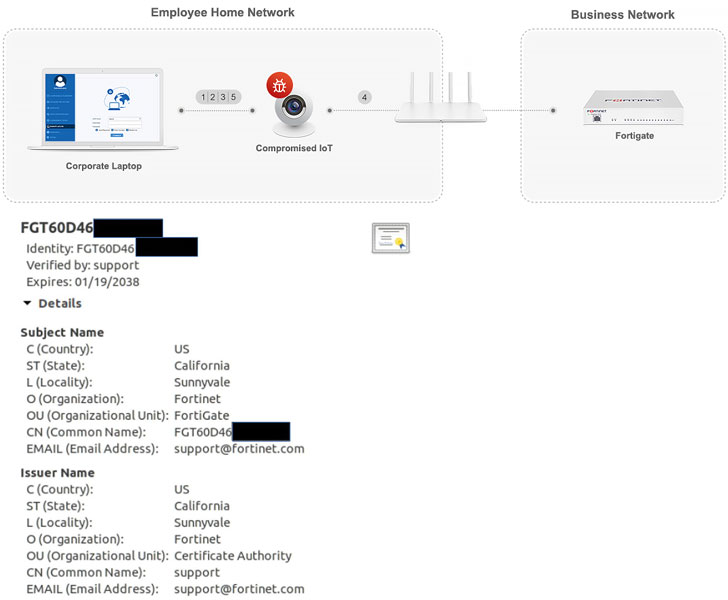

Pour simuler l'attaque, les chercheurs ont utilisé un appareil IoT compromis qui lance une attaque MitM peu de temps après que le client VPN a initié une connexion. L'appareil vole ensuite les informations d'identification avant de les transmettre à FortiGate et compromet le processus d'authentification.

La vérification du certificat SSL, qui permet d'authentifier un site Web ou un domaine, fonctionne d'une manière légèrement différente. Le processus vérifie la période de validité du certificat, la signature numérique, l'autorité de certification qui a émis ce certificat et le champ Objet du certificat. Si le certificat est valide, sa signature numérique est correcte, le certificat a été signé par une autorité de certification de confiance et le champ Objet contient le nom du site Web ou du domaine - la connexion est autorisée.

Le problème, selon les chercheurs, est l'utilisation par les entreprises de certificats SSL auto-signés fournis par défaut avec le matériel.

Étant donné que chaque FortiGate est livré avec un certificat signé Fortinet, ce certificat peut être falsifié par un tiers, permettant aux attaquants de capturer le trafic vers FortiGate et de décrypter son contenu. Ci-dessous, une vidéo avec un exemple de décryptage du trafic transmis par un client VPN, qui a abouti à la réception du mot de passe de l'utilisateur et de son OTP.

Le principal problème est que bien que le numéro de série de l'appareil soit utilisé comme champ Objet dans le certificat, il semble que le client ne vérifie pas du tout le nom du serveur, ce qui permet de mener de telles attaques.

Actuellement, FortiGate émet un avertissement lors de l'utilisation d'un certificat intégré: "Vous utilisez un certificat intégré standard qui ne pourra pas vérifier le nom de domaine du serveur (vos utilisateurs recevront un avertissement)." Il est recommandé d'acheter un certificat pour votre domaine et de l'utiliser. "

Dans une déclaration à The Hacker News, Fortinet a déclaré: «La sécurité de nos clients est notre priorité absolue. Ce n'est pas une vulnérabilité. Les appareils sont conçus pour être faciles à utiliser dès la sortie de la boîte, puis personnalisés en fonction des besoins individuels des clients. »

Fortinet recommande également fortement de respecter la documentation existante et de prêter attention à tous les avertissements pendant le processus de configuration afin de ne pas mettre l'entreprise en danger.

Les recommandations pour renforcer le VPN SSL sont les suivantes:

- Utilisez des serveurs d'authentification externes;

- N'utilisez pas les certificats VPN SSL par défaut intégrés;

- Utilisez l'authentification multifacteur;

- Les certificats d'utilisateur peuvent être utilisés comme deuxième facteur;

- Déterminez la version TLS minimale prise en charge et les suites de chiffrement;

- Créez avec soin des politiques et des profils de sécurité pour les utilisateurs distants.

Vous pouvez en savoir plus sur ces mesures de sécurité ici .

En tant qu'intégrateur spécialisé dans les solutions Fortinet, nous suivons de près toutes les actualités qui y sont liées, et nous nous concentrons sur les plus importantes et les plus intéressantes. Pour ne rien manquer, abonnez-vous à nos mises à jour sur les réseaux sociaux:

→ Groupe Vkontakte

→ Yandex Zen

→ Notre site Internet

→ Chaîne Telegram