Notre équipe de réponse aux incidents suit un nombre sans précédent d'infections par les logiciels malveillants Emotet. Emotet a trois fois notre record précédent d'enquêtes simultanées actives. Cet article passera en revue les indicateurs de compromis, les mesures pour y remédier et comment Varonis peut vous aider à détecter et à arrêter Emotet à chaque phase d'une attaque.

Examen Emotet

Après une longue interruption, au printemps 2020, l' attaquant TA542 (également connu sous le nom de «Mummy Spider») est revenu avec une nouvelle campagne massive de spam qui utilise plusieurs botnets à travers le monde et utilise un arsenal amélioré de logiciels malveillants.

Emotet, à l'origine connu sous le nom de cheval de Troie bancaire, a été détecté pour la première fois en 2014. Son objectif principal était d'intercepter les informations d'identification bancaires à l'aide d'attaques de type "homme dans le navigateur". À ce jour, Emotet est devenu une suite de logiciels malveillants polyvalente à mise à jour automatique qui sert également de téléchargeur pour des charges utiles telles que Qbot et Trickbot (que Ryuk et Mimikatz téléchargent à leur tour).

Étant donné qu'Emotet est polymorphe, des IOC spécifiques (indicateurs de compromis) tels que les URL de téléchargement, les combinaisons IP C2 (IP de commande et de contrôle) / port et les modèles de spam changent fréquemment. Cette fonctionnalité fait de la détection basée sur des règles un jeu de chat et de souris, exacerbée par le fait qu'il existe trois botnets Emotet différents, chacun avec sa propre infrastructure. Vous pouvez trouver le journal quotidien merveilleusement détaillé d'Emotet IOC maintenu par l'équipe Cryptolaemus.

Une fois en ligne, Emotet utilise une variété de méthodes pour distribuer, escalader, assurer la résilience et déplacer les données en dehors de l'entreprise. De plus, les comportements menaçants de Varonis peuvent détecter les premiers signes d'une violation d'Emotet ainsi qu'un comportement post-intrusion anormal.

Compromis primaire

Le vecteur d'infection Emotet est une campagne de phishing soutenue par trois botnets mondiaux: Epoch 1, Epoch 2 et Epoch 3 (E1, E2, E3 en abrégé). Chaque Epoch a son propre cadre C2, son calendrier de mise à jour et ses modèles de spam. Un e-mail de phishing contient généralement des pièces jointes activées pour les macros ou des liens malveillants conçus pour infecter de nouveaux hôtes et les ajouter à votre cluster.

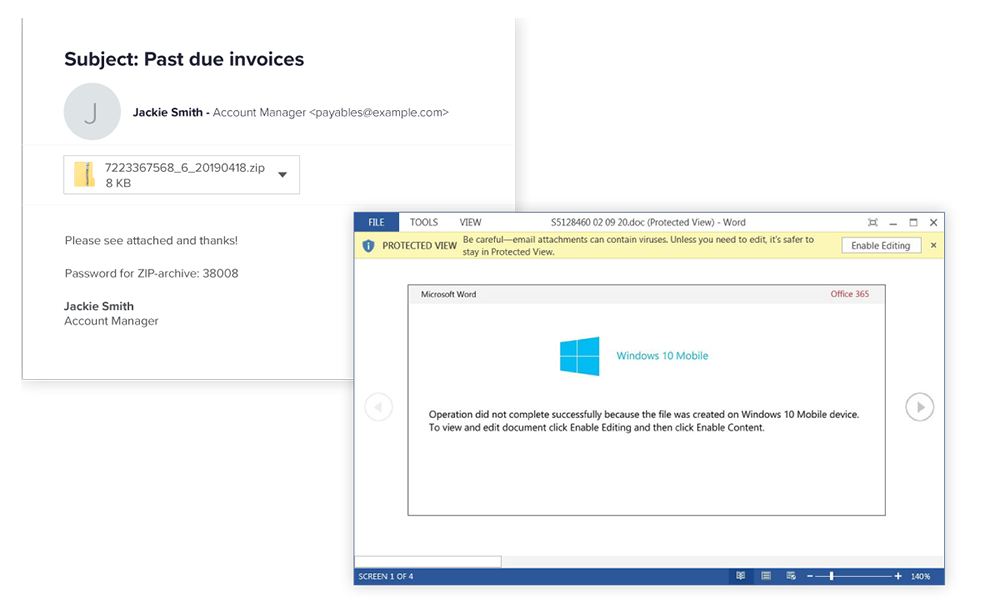

Lors de la dernière vague d'infections, les e-mails malveillants d'Emotet contenaient des pièces jointes ZIP protégées par mot de passe . Ceci est fait dans l'espoir que les filtres de messagerie passeront l'archive protégée par mot de passe sans analyse et ne détecteront pas les documents malveillants activés par les macros. Cette approche s'appelle "Operation Zip Lock".

Le mot de passe est généralement indiqué dans le corps de la lettre en texte brut, par exemple:

Fichier Zip joint à l'email: Informations très urgentes du 24/09/2020.zip

Le mot de passe du document est LQWMFXu

Lors de la correction d'un pic dans le nombre de lettres avec des pièces jointes ZIP protégées par mot de passe, il est recommandé de placer ces lettres de mise en quarantaine. Cependant, gardez à l'esprit qu'Emotet utilise également des documents Office directement attachés.

Des campagnes de spam malveillantes ont été détectées dans de nombreuses langues: anglais, néerlandais, français, allemand, italien, japonais. Les époques sont probablement géoréférencées (par exemple, E3 est courant au Japon).

Miser sur le succès

Emotet génère des e-mails volés et des listes de contacts de victimes sur un serveur C2 à l'aide de requêtes HTTP POST . Le botnet utilise ensuite ces données pour emprunter l'identité de l'expéditeur et «répondre» aux conversations existantes. Cela peut être fait soit en changeant d'expéditeur, soit, s'il y a un contrôle total sur la machine de la victime, en envoyant un e-mail directement au nom de la victime.

Cette technique rend le spam Emotet très convaincant et augmente la probabilité qu'une nouvelle victime ouvre une pièce jointe malveillante.

Varonis surveille les boîtes aux lettres Microsoft Exchange et Exchange Online et peut détecter les pièces jointes malveillantes qui correspondent à un dictionnaire de modèles connus utilisés dans les modèles de spam Emotet. Avec l'aide du module Edge qui surveille le proxy, il est possible de détecter lorsqu'un utilisateur clique sur un lien dans le corps d'un e-mail, ce qui conduit au téléchargement du téléchargeur malveillant d'Emotet.

Varonis analyse toutes les actions avec une boîte aux lettres (envoyer / recevoir / ouvrir / supprimer, etc.) et cela vous permet d'identifier rapidement les comptes qui ont été compromis et ont commencé à envoyer des campagnes de spam (internes ou externes). Un profil de comportement utilisateur est généré sur toutes les plates-formes surveillées: des écarts mineurs dans le comportement de la messagerie, combinés à des événements de connexion suspects, des connexions réseau et un accès aux données, fournissent des alertes précises avec moins de faux positifs.

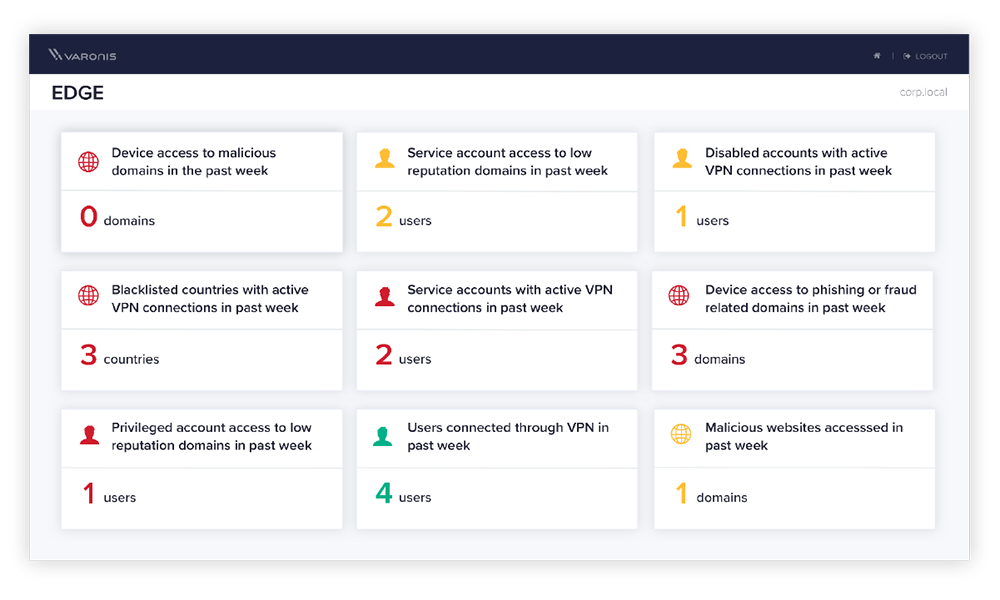

Varonis Edge peut détecter le vol de messages électroniques et de contacts Outlook. En pratique, nous avons vu ces données sortir grâce à la couverture proxy de l'entreprise - Emotet utilisait des commandes HTTP POST. Si un canal secret DNS est créé à l'avenir, il sera couvert par des modèles d'exfiltration basés sur DNS.

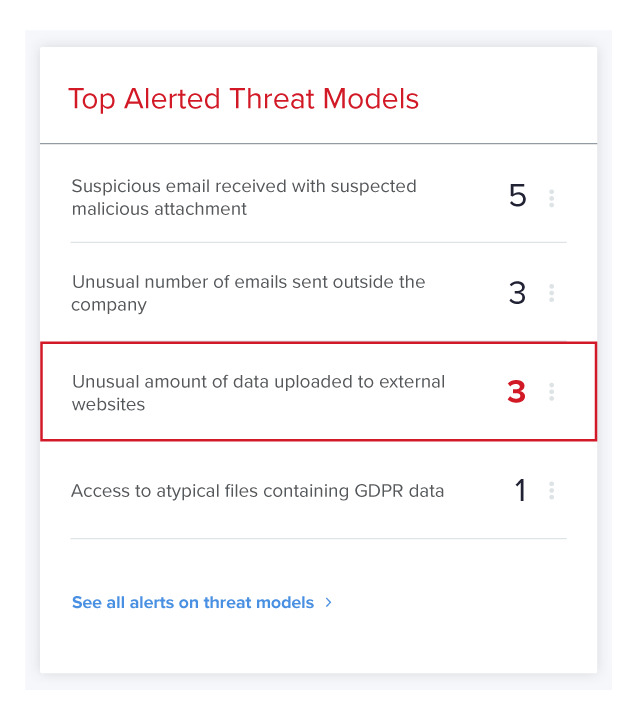

Les connexions aux serveurs C2 peuvent être découvertes de plusieurs manières. Premièrement, si une connexion est établie avec un domaine avec une mauvaise réputation, Varonis avertira et signalera ces connexions. Deuxièmement, Varonis détecte lorsque des attaquants cachent leur trafic dans un grand nombre de connexions («fumée blanche») en utilisant l'algorithme de génération de domaine (DGA). Troisièmement, les comportements Varonis sont détectés lorsque les attaquants utilisent DNS comme canal secret pour masquer leurs commandes ou leurs transferts de données sous la forme de requêtes DNS. Enfin, Varonis vous alertera de toute activité Web inhabituelle, telle que l'utilisation d'agents utilisateurs nouveaux ou inhabituels, un accès anormal ou initial d'un compte à Internet ou un téléchargement inhabituel de données vers une ressource externe.

Propagé

Emotet dispose de nombreux modules qui peuvent être chargés dynamiquement depuis son serveur C2 pour étendre les fonctionnalités des logiciels malveillants. Il existe un module de spam, un module de vol d'e-mails, un module bancaire, etc.

L'un des modules à surveiller est le module de distribution , qui vous permet de le faire avec des exploits SMB tels que EternalBlue (MS17-010) et en accédant aux balles administratives cachées (ICP $, C $ et Admin $). Nous vous recommandons d'appliquer des correctifs à toutes les machines encore vulnérables à EternalBlue et de désactiver les partages d'administration.

Bien que SMB soit la principale méthode de distribution d'Emotet, les chercheurs de BitDefense ont découvert une nouvelle technique de distribution qui analyse les réseaux Wi-Fi à l'aide de la fonction WlanEnumInterfaces dans wlanAPI.dll et tente de se propager aux appareils connectés.

Les logiciels malveillants tenteront de pirater les réseaux Wi-Fi protégés par mot de passe à l'aide de la liste de mots de passe intégrée. En cas de succès, il transmet la combinaison SSID et mot de passe du réseau au serveur C2 et effectue une autre attaque par force brute, cette fois visant les clients de ce réseau.

Escalade de privilèges

Les attaquants obtiennent des informations d'identification de comptes privilégiés à l'aide d'outils open source bien connus, recherchant des mots de passe stockés en texte brut et collectant des informations d'identification à partir d'Active Directory. Après avoir obtenu les informations d'identification de l'administrateur, un attaquant peut ajouter un ou plusieurs utilisateurs au groupe Administrateurs du domaine.

En surveillant l'activité du système de fichiers, Varonis détermine rapidement quand les outils de pénétration connus sont enregistrés sur le disque ou lorsqu'un utilisateur recherche des fichiers partagés avec des mots de passe ou d'autres données sensibles. Tout compte utilisateur a généralement accès à beaucoup plus de données qu'il ne le devrait, de sorte que ces recherches sont souvent fructueuses - plus à ce sujet ci-dessous.

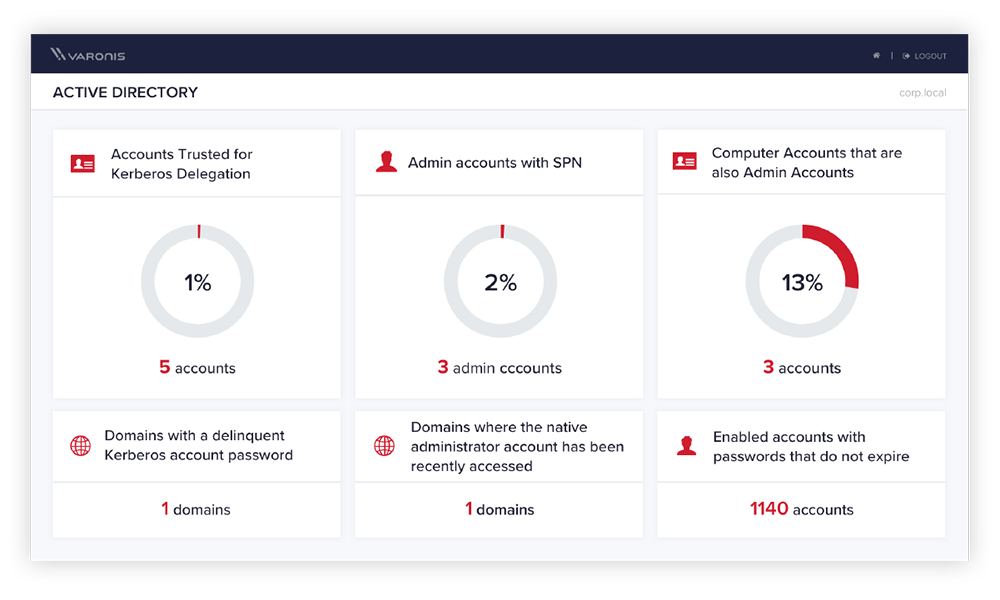

Emotet est bien connu pour télécharger d'autres types de logiciels malveillants comme Ryuk , qui télécharge à son tour des outils de piratage comme Mimikatz pour collecter des informations d'identification et augmenter les privilèges. Varonis analyse l'activité dans Active Directory pour détecter la collecte d'informations d'identification (comme Kerberoasting) et d'autres attaques. Pour réduire la probabilité de réussite de ces attaques, Varonis affiche les faiblesses potentielles (par exemple, les comptes administratifs qui ont des SPN) sur le panneau de contrôle. La réduction de la surface d'attaque dans AD et sur les partages de fichiers rend la vie plus difficile pour les attaquants. Varonis vous informera également lorsque le compte est ajouté au groupe d'administration.

La dernière frontière

Si des signes d'infiltration, de prolifération et d'élévation des privilèges n'ont pas été détectés, il est important de garantir le niveau critique de protection des plus grands magasins de données, en protégeant les serveurs Windows et UNIX, les NAS, les appareils SharePoint et Exchange (à la fois sur site et dans Office 365).

Varonis analyse l'activité du système de fichiers sur les plates-formes qui fournissent des audits via leurs API, telles que les appareils Office 365 et NAS de NetApp, EMC et autres. Sur les plates-formes où l'activation de l'audit natif peut entraîner des problèmes de performances ou un audit insuffisant, telles que Windows, UNIX, Exchange et SharePoint, Varonis utilise ses propres agents éprouvés pour capturer les opérations.

Si un utilisateur commence à accéder à une quantité ou à une quantité inhabituelle de données par rapport à son comportement normal, Varonis le détectera via un ou plusieurs modèles de comportement. Si l'utilisateur commence à chiffrer des fichiers, cela sera également détecté - beaucoup de nos clients automatisent la gestion d'un tel incident à l'aide de scripts, désactivant le compte et supprimant les sessions actives.

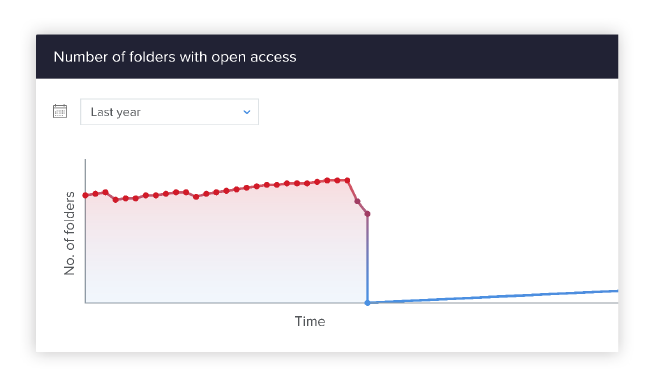

Varonis identifie les endroits où l'accès aux données est redondant, c'est-à-dire que les utilisateurs ont un accès dont ils n'ont pas besoin. Il existe une possibilité de suppression automatique des droits d'accès redondants (à la fois directement et en supprimant un compte des groupes de sécurité). Restreindre l'accès aux données sensibles réduira les risques et compliquera le travail de tout attaquant.

Conclusion

Le botnet Emotet est l'arme de distribution de logiciels malveillants la plus grande et la plus sophistiquée au monde. Il est difficile de prédire quelle arme le TA542 utilisera ensuite, ou quels APT partageront leurs armes. Ce que nous savons, c'est que les campagnes Emotet présentent des pics et varient considérablement par nature, il est donc extrêmement important d'avoir une approche en couches de la protection, y compris la gestion des correctifs, la formation anti-hameçonnage, le filtrage des e-mails, la protection des appareils des utilisateurs et l'approche. centrée sur les données au même niveau que l’infrastructure dans son ensemble.

Une détection complète peut donner un avantage à votre organisation, mais la réduction de la surface d'attaque (sécurité accrue) est tout aussi importante. La technologie de protection des données de Varonis crée des boucles de détection des données vers Active Directory, DNS, VPN et proxies. Varonis met également en évidence les comptes potentiellement vulnérables et les données facilement accessibles afin que vous puissiez corriger la situation avant que les attaquants n'en profitent.