Dans ce cas, plusieurs images UEFI ont été détectées avec un code malveillant déjà intégré. Ce code n'a qu'une seule fonction - il ajoute le fichier contenu à l'intérieur au dossier de démarrage de Windows. La poursuite de l'attaque se développe selon un scénario de cyberespionnage typique, avec le vol de documents et l'envoi d'autres données aux serveurs C&C. Autre nuance inattendue de cette étude: le code malveillant dans UEFI utilise des sources qui étaient auparavant rendues publiques à la suite d'un piratage dans l'infrastructure de la Hacking Team.

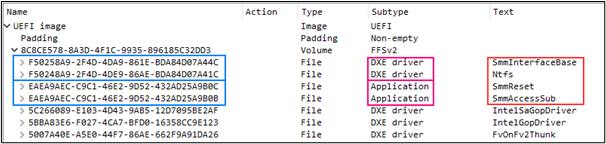

Quatre modules ont été trouvés dans des images UEFI infectées, comme indiqué dans la capture d'écran ci-dessus. Deux exécutent des fonctions de service, y compris celles chargées de lancer du code malveillant au bon moment (juste avant le démarrage du système d'exploitation). Un autre est le pilote du système de fichiers NTFS. Le module malveillant principal contient le fichier IntelUpdate.exe, qui est écrit sur le SSD ou le disque dur dans le répertoire d'exécution automatique de Windows.

Deux modules de service et un pilote semblent être empruntés au code Vector-EDK. Il s'agit d'un bootkit, dont le code source a été rendu public après une fuite massive de données de la société Hacking Team. Cette organisation, qui développe des méthodes d'attaques contre des systèmes informatiques commandées par des agences gouvernementales, a elle-même été piratée en 2015, à la suite de quoi la correspondance interne et une base de connaissances étendue sont tombées dans le domaine public.

Malheureusement, les chercheurs n'ont pas pu identifier la méthode d'infection UEFI. Parmi les quelques dizaines de victimes de MosaicRegressor, seuls deux ordinateurs affectés avaient un chargeur de démarrage de base modifié. Si vous comptez sur la même fuite de l'équipe de piratage, alors elle propose une infection manuelle en connectant une clé USB à l'ordinateur, à partir de laquelle l'UEFI est chargé «avec un poids léger». Le correctif UEFI supprimé ne peut pas être exclu, mais il nécessiterait de pirater le processus de téléchargement et d'installation des mises à jour.

Le module d'espionnage installé sur les ordinateurs attaqués se connecte au centre de commande et télécharge les modules nécessaires à la suite des travaux. Par exemple, l'un des mécanismes récupère les documents récemment ouverts, les met dans une archive de mots de passe et les envoie aux organisateurs. Autre point intéressant: les deux méthodes traditionnelles de communication avec les serveurs de contrôle et le travail via un service de messagerie public utilisant le protocole POP3S / SMTP / IMAPS sont utilisés pour la communication. Les deux modules sont chargés et les données sont envoyées aux organisateurs de l'attaque par courrier.

Que s'est-il passé d'autre

The Register rappelle la fin du support du fabricant de serveurs de messagerie Microsoft Exchange 2010. Les auteurs de l'article notent que 139 000 serveurs sont actuellement disponibles sur le réseau et que les mises à jour de sécurité seront bientôt interrompues. Threatpost écrit qu'une vulnérabilité découverte en janvier dans le panneau de configuration de Microsoft Exchange (versions 2013-2019) n'a pas encore été fermée sur 61% des serveurs.

Une porte dérobée a été trouvée dans le logiciel HP Device Manager pour gérer les clients légers de cette société , ou plutôt, un compte de service oublié par le développeur.

Malgré les efforts de Google, les variantes du malware Joker continuent desubissez de temps à autre une vérification de l'App Store de Google Play. Le malware, en règle générale, abonne les victimes à des services payants à leur insu.