Chaque cybergroupe a son propre ensemble d'exigences spécifiques en matière d'infrastructure réseau. Quelqu'un a besoin de serveurs temporaires pour les mots de passe de force brute, l'analyse réseau ou les e-mails de phishing, d'autres ont besoin d'un hébergement à l'épreuve des balles caché derrière une chaîne de proxys inverses. Cependant, toute la diversité se résume à plusieurs scénarios typiques:

- hébergement de sites au contenu illégal ou douteux,

- hébergement d'infrastructure de gestion,

- hébergement des applications et des composants du service,

- héberger des anonymiseurs, des proxys directs et inverses,

- des serveurs dédiés au scan et aux attaques par force brute,

- plates-formes de phishing et de spam.

Ainsi, l'infrastructure du réseau criminel comprend généralement les zones suivantes:

- services d'hébergement spéciaux,

- hébergement basé sur des serveurs compromis,

- services de confidentialité et d'anonymat,

- Services DNS.

Examinons de plus près ces composants et commençons par des services d'hébergement dédiés.

Hébergement à l'épreuve des balles

Toute activité illégale conduit tôt ou tard au fait que les ressources qui y sont associées deviennent l’objet de l’attention des forces de l’ordre. Et puis les adresses IP de ces ressources sont bloquées, les serveurs sont saisis et les domaines sont partitionnés. Cette situation conduit à la perturbation des cyberattaques et à la nécessité de dépenser pour organiser de nouvelles infrastructures. Pour éviter une telle situation, les structures illégales ont recours à des services insensibles aux demandes de la police.

Par exemple, la législation du Belize et des Seychelles permet aux entreprises fournissant de tels services d'hébergement d'ignorer toutes les demandes des services répressifs concernant les ressources hébergées dans leurs installations. En conséquence, de nombreux sites d'hébergement à toute épreuve y sont hébergés.

Un autre exemple est le placement d'un hébergement criminel dans une maison privée. C'était un centre de données tellement illégal, qui comptait plus de 100 serveurs, que la police ukrainienne a récemment découvert et éliminé.

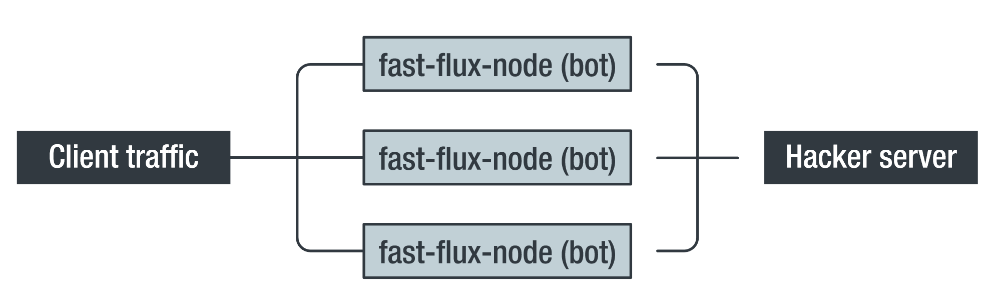

Services à flux rapide

Fast-flux est une technologie entièrement légale qui est utilisée pour fournir une disponibilité de service et un équilibrage de charge accrus en commutant constamment la résolution de nom de domaine vers un pool d'adresses IP. Cette approche permet aux criminels d'obtenir une résistance accrue au piratage et aux interceptions, leur permettant de cacher l'emplacement de leur serveur. Un pool d'adresses IP est souvent utilisé pour enchaîner les proxys inverses et peut être fourni par plusieurs ressources: VPS cloud loué, hôtes botnet ou machines compromises.

Fonctionnement du flux rapide en tant que service de couche intermédiaire. Source (ci-après, sauf indication contraire): Trend Micro

L'essence de la méthode à flux rapide est d'utiliser un TTL court (time-to-live) pour les enregistrements DNS A. Cela empêche les serveurs DNS intermédiaires de mettre en cache le nom de domaine et les force à toujours demander l'autorisation des serveurs DNS (Domain Name System) publiés. Des valeurs TTL faibles permettent aux attaquants de diriger le domaine vers des adresses IP dans un pool dédié à haute fréquence et garantissent la disponibilité du service même si certaines des adresses sont compromises ou interdites par le FAI.

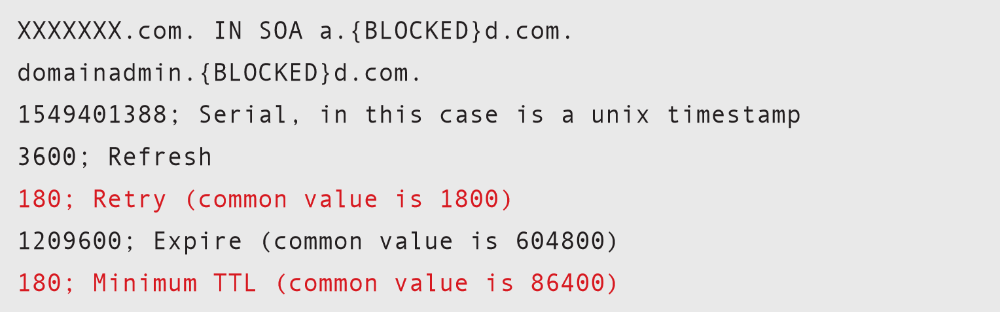

Enregistrements DNS spécifiques à flux rapide

Les valeurs TTL affichées en rouge sont définies avec des tentatives inhabituellement faibles et des temps TTL minimum (en secondes). Dans des circonstances normales, cela mettrait une charge supplémentaire sur le serveur DNS, mais dans le cas d'un flux rapide, le but est de supprimer le mécanisme de mise en cache afin que le client se voit présenter une adresse IP valide, qui est actuellement fournie par l'infrastructure "fast-flux".

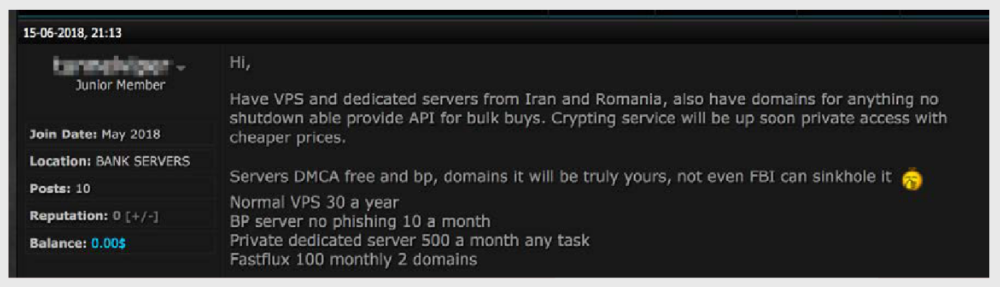

Les services à flux rapide ont tendance à être plus chers que l'hébergement à toute épreuve car leur opérateur doit maintenir un pool d'adresses IP pour fournir une infrastructure à «flux rapide», ce qui nécessite des coûts supplémentaires.

Les services à flux rapide coûtent 100 USD pour deux domaines par mois, tandis que le loyer mensuel d'un serveur à l'épreuve des balles est de 10 USD.

Protection DDoS

Les groupes cybercriminels se font concurrence pas moins que les organisations juridiques et, comme moyen de concurrence, ils organisent des attaques par déni de service aux ressources des concurrents en utilisant les méthodes Layer4 et Layer7. C'est pourquoi de nombreux services à toute épreuve proposent un hébergement de protection DDoS ou un service de protection DDoS que vous pouvez utiliser pour votre ressource.

En règle générale, ces services sont fournis en plaçant une ressource spécialisée devant le serveur protégé, comme un WAF (Web Application Firewall).

VDS provenant d'hôtes compromis

Les serveurs compromis sont souvent utilisés pour l'hébergement pendant une ou plusieurs étapes de leur cycle de vie de monétisation criminelle.

Pour capturer le contrôle sont utilisés:

- vulnérabilités des logiciels serveur,

- attaques de force brute,

- clés API volées,

- voler des comptes via des serveurs connectés,

- phishing et campagnes frauduleuses.

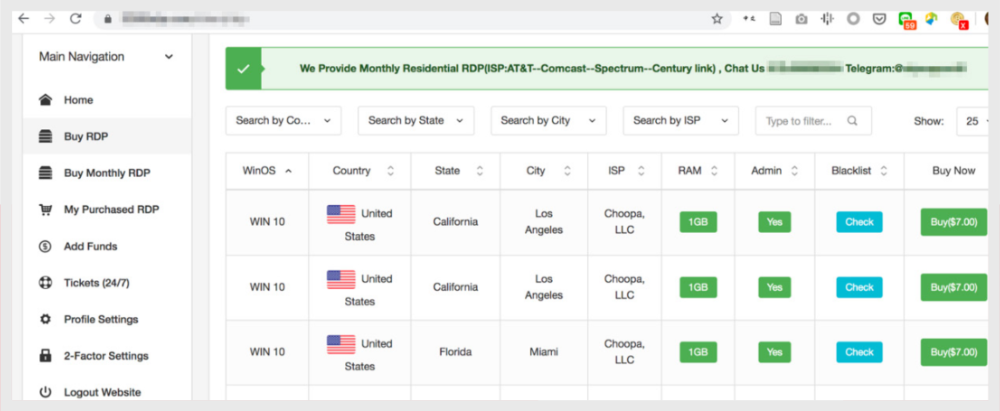

L'estimation du mot de passe est généralement utilisée dans les attaques contre les services SSH, VNC et RDP.

Les informations d'identification pour accéder aux serveurs piratés sont ensuite vendues dans des magasins en ligne clandestins:

Magasin de comptes en ligne pour accéder aux serveurs RDP compromis

.

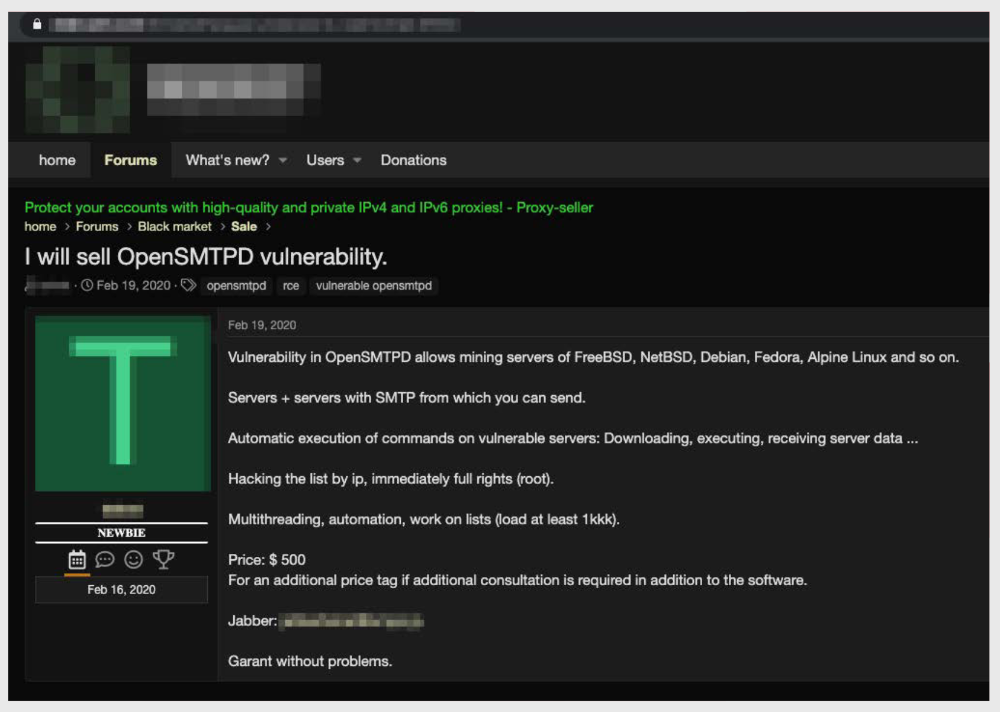

Annonce de la vente d'une vulnérabilité dans OpenSMTPD qui vous permet de compromettre les serveurs exécutant FreeBSD, NetBSD, Debian, Fedora et Alpine Linux et de les utiliser pour l'hébergement

Compromettre l'hébergement cloud

Du point de vue de l'attaquant, Google Cloud et Microsoft Azure sont des ressources extrêmement accessibles, car les deux permettent aux utilisateurs disposant d'une carte bancaire connectée à leur compte d'essayer les services gratuitement. Cela a conduit les cybercriminels à collecter activement des données à partir de comptes Google avec des cartes bancaires connectées, puis à les utiliser pour lancer des instances de serveurs dédiés. Pour les pirates novices, des didacticiels détaillés sont publiés:

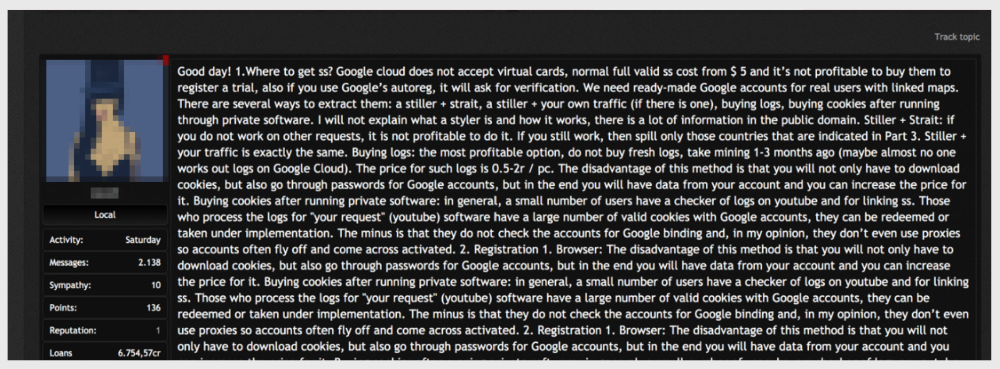

Un guide pour ouvrir l'hébergement Google Cloud à partir d'un compte Google compromis

Pour ceux qui ne veulent pas se soucier de pirater leurs comptes, il existe des magasins proposant des comptes Microsoft Azure et Google Cloud déjà piratés.

Chaussettes, proxy et tunnels SSH

SOCKS et les services proxy permettent aux attaquants de se cacher sans attirer trop d'attention ni déclencher la détection via des outils de surveillance de la sécurité du réseau.

Compte tenu de la demande pour cet outil, il est relativement facile de trouver des ressources proposant d'acheter des proxys SOCKS, et vous pouvez payer l'achat avec une crypto-monnaie.

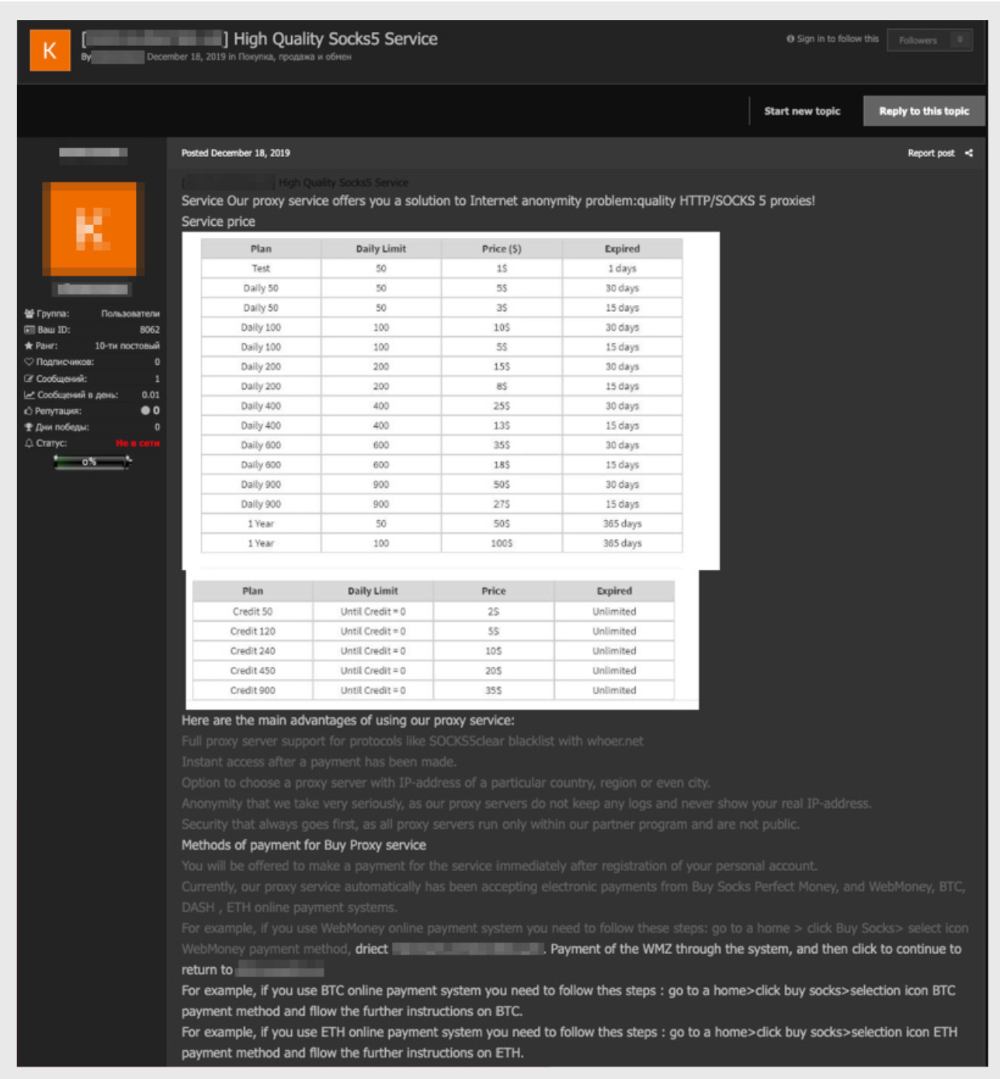

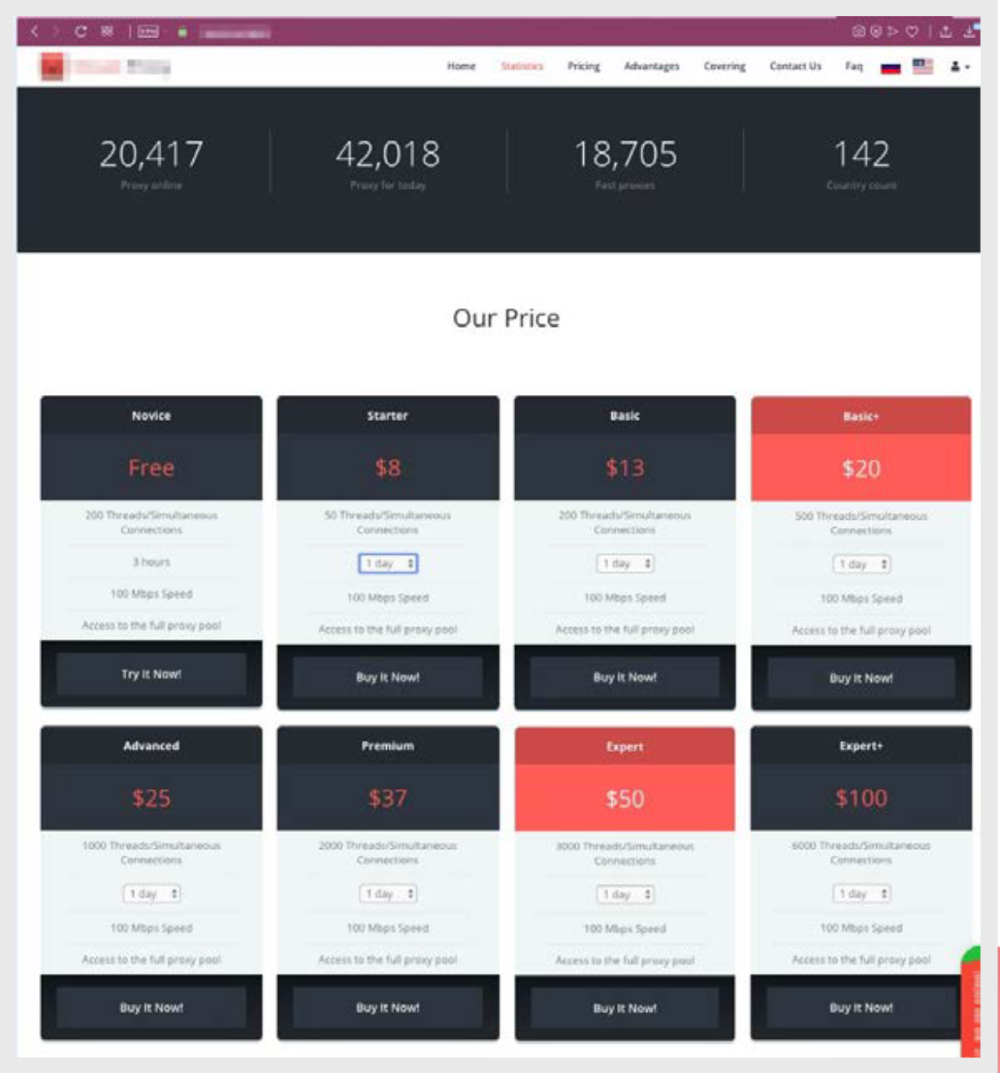

Liste de prix des proxys SOCKS pouvant être payés avec Bitcoin et Ethereum

Une autre façon de masquer la communication consiste à effectuer un tunneling dans des protocoles légitimes, par exemple SSH:

Liste de prix pour les tunnels SSH

Le coût des tunnels SSH dépend du pays de localisation. L'emplacement est très important pour certaines activités illégales. Par exemple, les systèmes anti-fraude des banques mettent en corrélation les informations sur le titulaire de la carte avec la géolocalisation de l'adresse IP à laquelle une tentative d'utilisation a été faite. Par conséquent, les criminels sont prêts à payer plus pour acheter un tunnel qui correspond non seulement au pays souhaité, mais également à la ville.

Anonymiser le VPN

Un autre service demandé dans l'environnement cybercriminel est le VPN anonyme, et dans cette partie les préférences des groupes sont divisées: certains préfèrent utiliser des VPN commerciaux légaux comme NordVPN ou ProtonVPN, d'autres louent des services similaires sur le marché souterrain, et d'autres créent indépendamment une infrastructure basée sur OpenVPN, WireGuard ou SoftEther ...

L'un des signes qui indiquent indirectement que des hôtes compromis sont utilisés pour fournir des services VPN est l'indication de la «période de garantie de disponibilité» du service. Plus le nombre est bas, plus ces services sont suspects. Il est peu probable qu'un fournisseur de VPN légitime écrive dans les termes que "Si les informations d'identification fournies ne fonctionnent pas dans les prochaines 24 (48 ou 72) heures, les nouvelles informations d'identification seront fournies gratuitement." Mais c'est exactement ce qui est généralement présent dans les offres de services illégaux.

Annonce de vente VPN en direct

Un autre signe suspect d'une possible nature criminelle de l'anonymisation des services est la durée du contrat. Les fournisseurs de VPN légaux fournissent des services pendant au moins un mois, tandis que dans l'environnement criminel, il existe des services VPN pour une période ne dépassant pas un jour. Il est difficile d'imaginer des cas d'utilisation légale pour lesquels un délai aussi court suffit. Cependant, pour les criminels, cela suffit largement

- vérifier la validité des cartes bancaires compromises,

- vérifier la validité des comptes compromis,

- enregistrer des comptes sur des plateformes cloud ou plateforme d'hébergement de contenu,

- faire un mailing frauduleux sur les réseaux sociaux,

- lancer une campagne publicitaire malveillante.

Les offres d'infrastructure de la cyberactivité parallèle ne se limitent pas à des services relativement standard. En étudiant les annonces, vous pouvez trouver des services assez intéressants qui sont toujours demandés par les clients de niche ou qui gagnent en popularité.

Lieux de travail mobiles

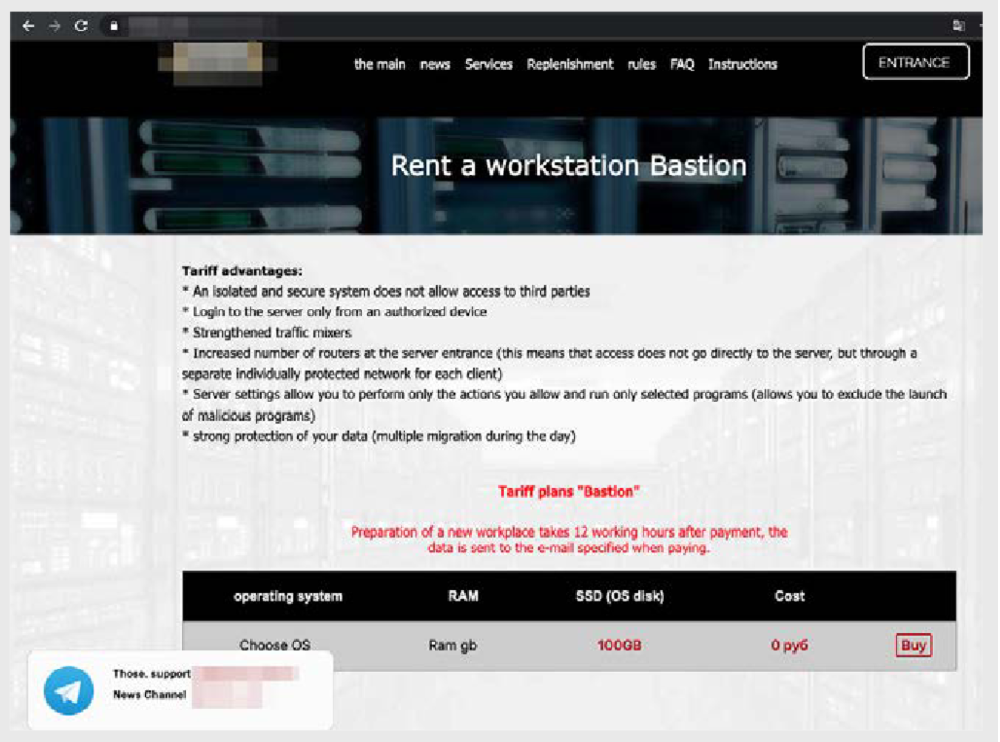

Certains fournisseurs proposent des postes de travail mobiles à l'épreuve des balles à ceux qui souhaitent être protégés des étrangers.

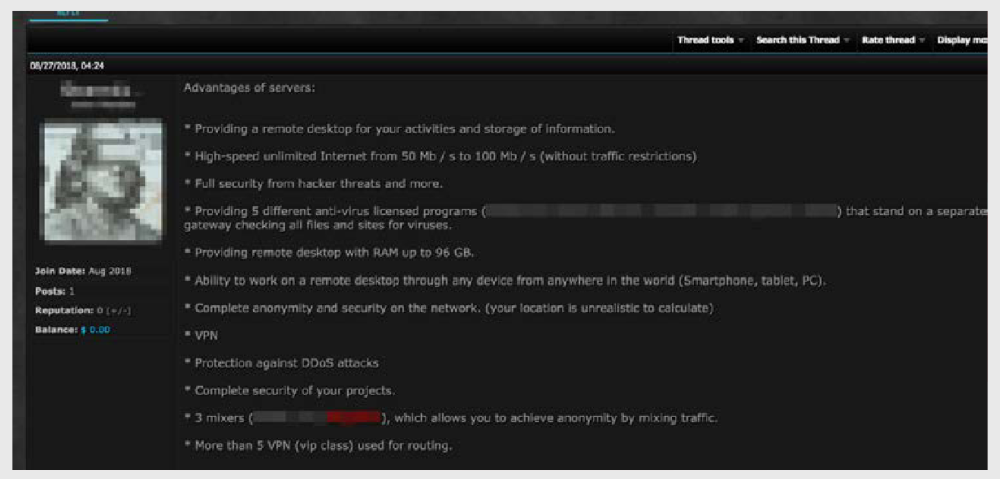

Bien que la politique de ce site interdise formellement la propagation de logiciels malveillants, nous avons trouvé des publicités sur le forum

suggérant que d'autres actions malveillantes sont acceptables: la proposition mentionne l'anonymat complet, l'incapacité de localiser l'utilisateur, la connexion Internet haut débit, la protection DDoS, le mélangeur de trafic sortant. divers VPN. Bien que l'analyse directe des ports, la force brute et la distribution de logiciels malveillants ne soient pas autorisées, un attaquant peut commettre d'autres actions criminelles en utilisant de tels AWP.

Anonymiser les mélangeurs de trafic

Tor n'est pas le seul moyen de se cacher de l'œil vigilant des forces de l'ordre et des concurrents. Les services offrant des espaces de travail robustes ont développé leurs propres mélangeurs de trafic à l'aide d'un réseau de routeurs dispersé géographiquement. Ce trafic se mélange au trafic de VPS anonymes qui se déplacent périodiquement entre des centres de données situés dans différents pays, ce qui rend encore plus difficile la traçabilité de ces systèmes.

Des services personnalisés sont également disponibles pour regrouper les connexions VPN, Tor et des ensembles de routeurs dispersés géographiquement. Ces combinaisons créent une chaîne tellement complexe d'hôtes et de redirecteurs qu'il est presque impossible de tracer.

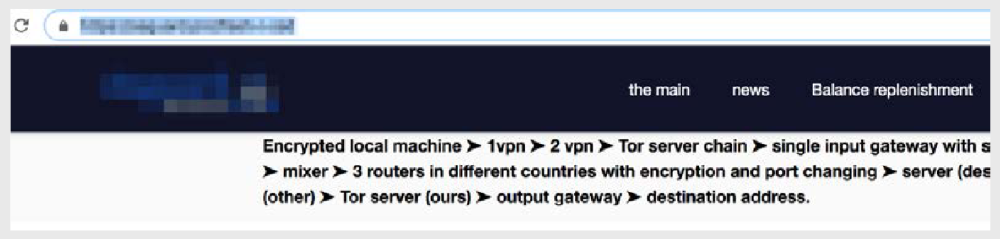

Offre de chaîne d'obfuscation du trafic

Par exemple, l'un des services propose d'utiliser la chaîne suivante:

Hôte → VPN1 → VPN2 → TOR → passerelle pour le trafic de rebond → mélangeur de trafic → routeurs répartis géographiquement pour le trafic de rebond → bureau distant (RDP) pour le travail → connexion via d'autres routeurs répartis géographiquement → serveurs Tor → nœud de sortie → destination.

conclusions

Nos recherches ont montré que l'infrastructure cybercriminelle est nettement plus avancée que ne le supposaient de nombreux chercheurs. Nous pensons que cette composante particulière est l’un des aspects les plus mûrs de l’activité criminelle. Les vers de réseau cèdent la place aux chevaux de Troie, les exploits de navigateur aux attaques de phishing ciblées, et l'extorsion pure et simple remplace le modèle commercial du vol d'informations. Cependant, l'infrastructure sur laquelle reposent toutes ces actions reste en demande et en constante évolution, offrant de nouveaux services techniquement sophistiqués.

Les cybercriminels ont besoin d'un service fiable qui leur permet d'agir en se cachant le plus longtemps possible des forces de l'ordre. Cette demande a engendré toute une industrie de services semi-juridiques au service des cybercriminels, aidant indirectement les criminels. Le problème est que fournir des services d'hébergement fiables et introuvables n'est pas illégal en soi. La résolution de ce problème est une pièce très importante du puzzle pour ceux qui luttent contre la cybercriminalité en tant que problème mondial.