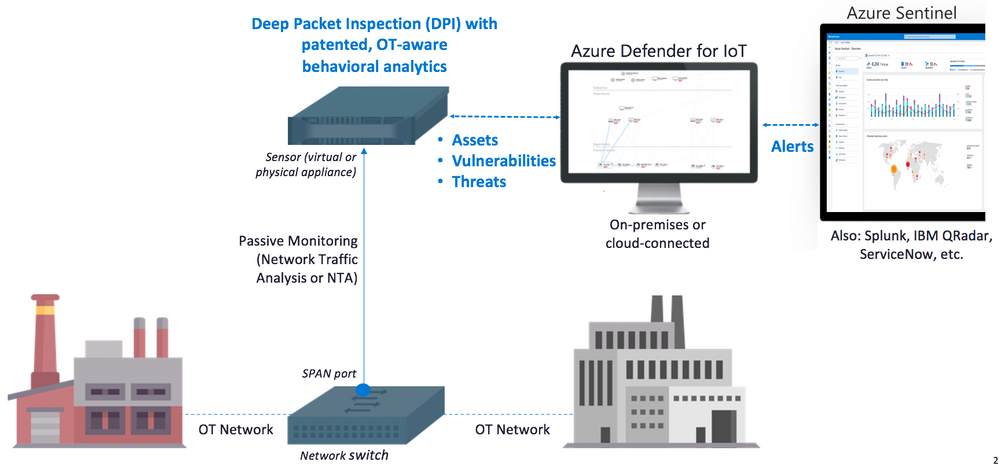

Diagramme de boucle de sécurité basé sur le bundle Azure Defender et le tableau de bord Azure Sentinel

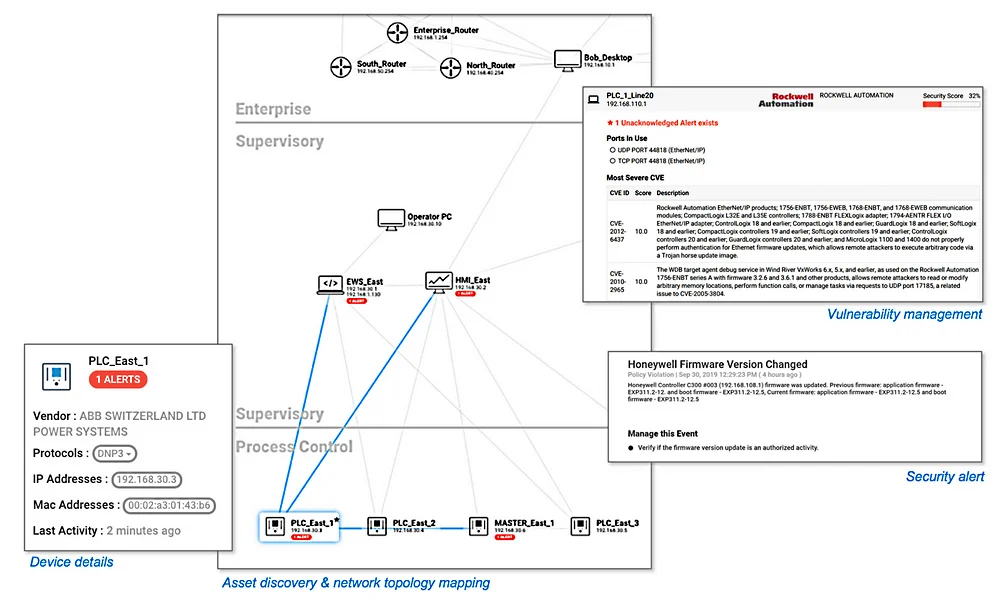

Azure Defender se concentre sur la surveillance de la sécurité des types d'appareils spécialisés, des applications et du contrôle de machine à machine, c'est-à-dire lorsque votre machine à café décide de communiquer avec un aspirateur ou un micro-ondes. La solution prend en charge les protocoles industriels spécialisés Modbus, DNP3, BACnet et un certain nombre d'autres, qui sont activement utilisés dans la création d'environnements d'appareils IoT et de systèmes fermés d'une maison intelligente.

Selon les développeurs, cela ajoute de la transparence aux appareils IoT mal configurés, non gérés ou non connectés, de sorte qu'il devient beaucoup plus difficile pour les attaquants de les attaquer afin de prendre pied dans le réseau des ménages privés et dans les réseaux et infrastructures des entreprises et organisations industrielles.

L'utilisation d'Azure en conjonction avec Microsoft Sentinel est également intéressante. Dans la configuration standard proposée par les développeurs, il est proposé d'utiliser le panneau Azure Sentinel pour la surveillance, qui recevra toutes les notifications de l'écran Defender. Les alertes sont basées sur des mécanismes de détection et des analyses pour les violations du périmètre de sécurité, les violations des politiques de sécurité, la détection des logiciels malveillants industriels, la détection des anomalies et la détection des incidents, y compris au niveau du capteur. Tout cela fonctionne grâce à la collecte et à l'analyse du trafic réseau ICS.

Les alertes «basées sur l'analyse du trafic en temps réel» couvrent un large éventail d'incidents, y compris les alertes des types suivants:

- un appareil non autorisé est connecté au réseau;

- connexion non autorisée de l'appareil à Internet;

- accès à distance non autorisé;

- ;

- ( );

- ;

- «PLC Stop» ;

- ;

- Ethernet / IP CIP;

- BACnet;

- DNP3;

- Master-Slave;

- ( WannaCry, EternalBlue );

- SMB.

La liste des menaces contrôlées par Defender est suffisamment large. Dans le même temps, la solution n'est pas un antivirus ou un pare-feu «standardisé» qui attrape tout, mais une solution IoT. Il met en œuvre à la fois la surveillance des attaques sur le micrologiciel et la surveillance des tentatives de capture de contrôle / de désactivation de l'appareil de l'extérieur. Ce dernier est extrêmement important pour les caméras IP dans les entreprises, que les cybercriminels auront tendance à désactiver plutôt qu'à prendre le contrôle d'eux-mêmes.

Mais les développeurs ne se sont pas limités à la liste de réponses standard. Apparemment, pour le segment industriel, tout d'abord, il est offert la possibilité d'élargir la liste des alertes pour la surveillance en mode manuel, c'est-à-dire que l'administrateur pourra identifier les points les plus vulnérables de son circuit et attirer l'attention du système sur eux.

L'alerte personnalisée fonctionne de la même manière que l'alerte pré-installée et informe le propriétaire qu'une situation est survenue qui nécessite son attention. En théorie, même les propriétaires de ménages pourront utiliser ces fonctionnalités. Par exemple, la déconnexion physique de tout appareil ou capteur peut indiquer une urgence dans la maison ou l'appartement.

Le produit présenté par Microsoft est l'un des rares progiciels de ces dernières années à avoir un double objectif et est applicable à la fois dans le domaine industriel et pour les particuliers. Ces dernières années, la société s'est de plus en plus concentrée sur le développement commercial, laissant le segment grand public à la merci des correctifs Windows 10 et de certaines gammes d'appareils personnels. Azure, en général, est présenté exclusivement comme une plate-forme pour les entreprises avec des solutions conformes à cette politique.

Le problème des botnets IoT est assez aigu depuis au moins cinq ans. Depuis le moment où les fabricants ont commencé à implémenter des fonctions intelligentes, un contrôle à distance via Internet et d'autres capteurs dans leurs équipements, le monde a déjà été confronté à des attaques DDoS massives via des caméras, des réfrigérateurs et des fers à repasser à plusieurs reprises. L'une des raisons pour lesquelles de telles attaques massives sont devenues possibles réside dans deux problèmes mondiaux du plan de la culture de la sécurité de l'information.

D'une part, nous avons des fabricants absolument désordonnés dont le seul but est d'introduire une fonction «intelligente» dans une autre cafetière afin de tripler son prix et de déployer un «nouvel» appareil sur le marché. Dans le même temps, les solutions et les composants les moins chers sont utilisés. Les fabricants d'appareils électroménagers n'aiment généralement pas dépenser de l'argent en puissance de calcul, ce que les acheteurs de téléviseurs «intelligents» ont clairement appris au début et au milieu des années 2010.

D'autre part, ces appareils, qui disposent de quelques mégaoctets de mémoire, d'un simple firmware au niveau de la puce et d'un module Wi-Fi pour communiquer avec le smartphone du propriétaire sur le réseau, se retrouvent dans un circuit domestique totalement non protégé. Nous vivons toujours dans un monde où la grande majorité des routeurs au sein des ménages privés sont équipés d'un ensemble d'usine de login et de mot de passe. Cependant, les configurations par défaut des appareils IoT et IP posent un problème non seulement pour les particuliers, mais également pour les grandes entreprises.

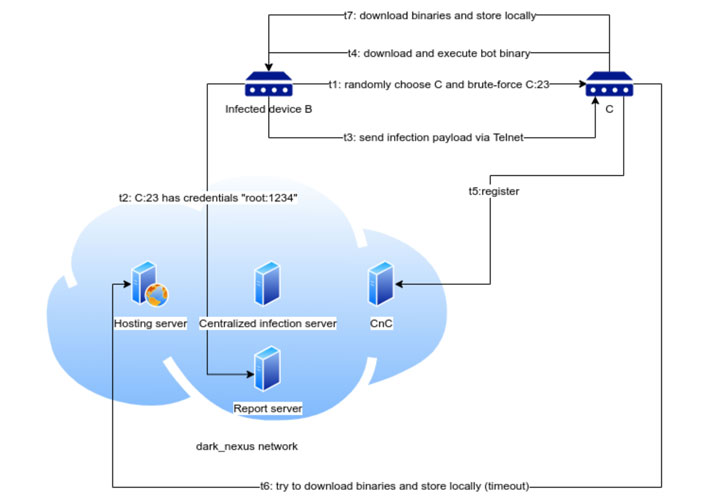

Nous avons déjà rencontré des botnets basés sur des appareils IoT. Le botnet Mirai à lui seul, apparu en 2016, a attaqué des millions d'appareils dans le monde, puis a pris une part active à des attaques DDoS massives. À propos, son problème n'est allé nulle part: le botnet et ses versions mises à jour ont été activement mentionnés jusqu'en 2019, et en avril 2020, nous avons rencontré un descendant du botnet Mirai et du banquier Qbot - le botnet Dark Nexus, qui a massivement attaqué les routeurs et les appareils intelligents utilisant les deux données d'usine et expolite.

Schéma d'attaque du Nexus sombre

Microsoft Defender n'est pas une panacée pour tous les problèmes de sécurité des appareils intelligents et des routeurs sur le terrain, mais c'est l'une des nombreuses solutions qui peuvent simplifier la vie des administrateurs et des propriétaires de systèmes domestiques intelligents. Comme mentionné ci-dessus, l'un des avantages d'Azure Defender est l'absence de client et fonctionne comme un pare-feu. De plus, n'importe qui peut essayer la version préliminaire du système tout à fait gratuitement. Vous pouvez également connecter la version d'évaluation de 30 jours d'Azure Sentinel et travailler avec l'ensemble complet de l'écran et du tableau de bord proposés par les développeurs d'un seul fabricant.