Bonjour, Habr. Je m'appelle Vladimir Dushkevich, je suis spécialiste de la sécurité de l'information, enseignant à la faculté de la sécurité de l'information. J'ai rejoint l'équipe GeekBrains il y a quelques années et je veux en parler. À la fin de l'article, il y aura une petite annonce pour les lecteurs qui aimeraient également faire partie de notre équipe. Mais c'est plus tard, et c'est d'abord mon histoire.

Tout a commencé en 2018, lorsque j'ai entendu parler de GeekBrains pour la première fois. Et, ayant décidé d'améliorer mes compétences en programmation, j'ai suivi des cours. Ensuite, j'ai appris que l'entreprise recherchait un enseignant en sécurité de l'information, et j'étais intéressé. A cette époque, j'enseignais déjà au Collège des Télécommunications d'Arkhangelsk (AKT (f) SPbSUT) et la carrière d'un enseignant hors ligne me convenait parfaitement. Mais c'était intéressant de savoir comment tout se passe lorsque vous enseignez à distance.

Un peu de vous

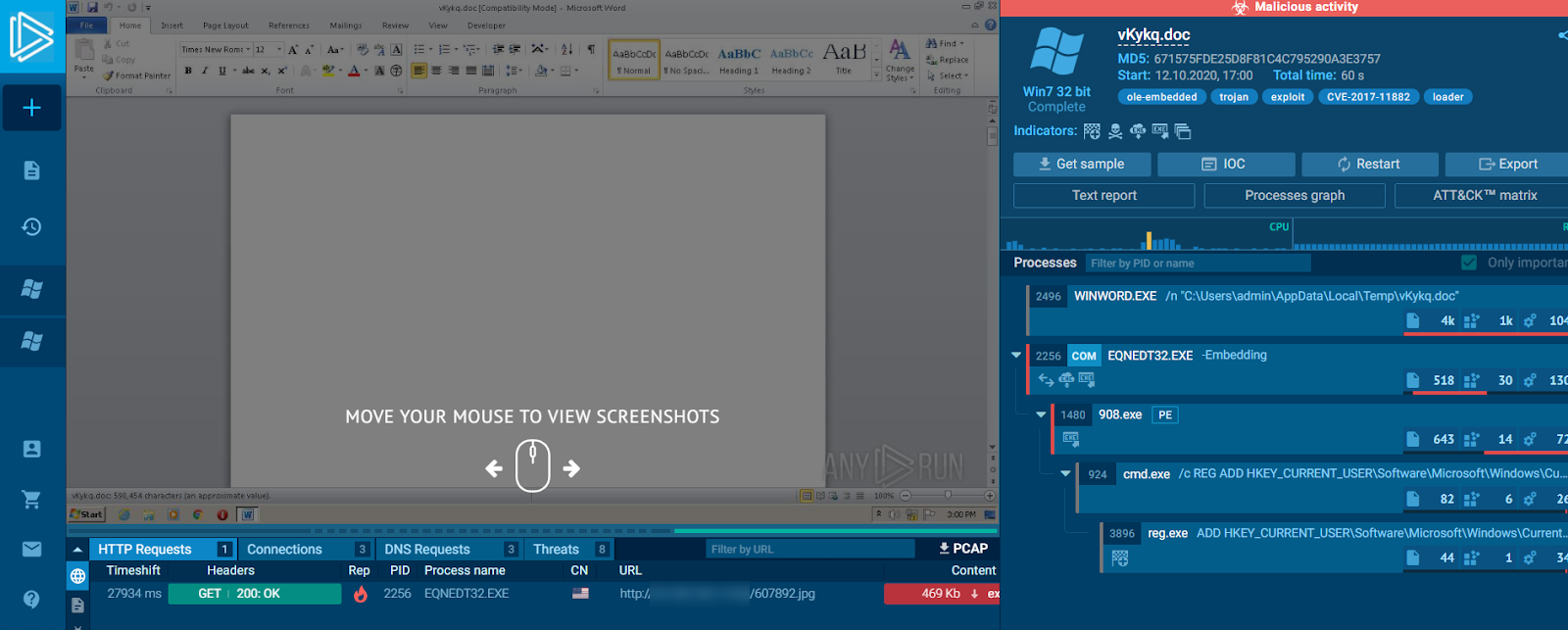

Je suis diplômé de l'université en 2008 avec un diplôme en physique avec une spécialité supplémentaire en informatique à l'Université d'État de Pomor. M.V. Lomonosov. Ensuite, il a reçu à plusieurs reprises une formation supplémentaire: dans le domaine de la sécurité de l'information, de Linux, des technologies réseau et Web. Un professionnel a constamment besoin d'apprendre pour que ses connaissances et son expérience ne deviennent pas dépassées - je l'ai bien compris et compris. Il n'y a tout simplement pas d'autre moyen en informatique. Par exemple, vous ne pouvez pas être un spécialiste de la sécurité des informations sans connaître les paramètres du réseau antivirus, donc le dernier certificat que j'ai reçu était le certificat DrWebpour l'administration DrWeb Enterprise Security Suite v.11. D'un autre côté, il peut être utile de considérer la sécurité du point de vue d'un attaquant, j'ai donc dû apprendre les techniques utilisées dans les attaques réseau. En particulier, vous devez parfois étudier des fichiers suspects, vous ne pouvez donc pas vous passer de connaissances techniques.

Environnement d'analyse dynamique des malwares.

Malheureusement, les cours de codage que j'ai décidé de suivre à GeekBrains n'ont pas pu être terminés, car l'enseignement au collège prenait beaucoup de temps. Nous venions de passer l'accréditation de spécialité 10.02.02 " Sécurité de l'information des systèmes de télécommunication ", et j'ai dû rédiger un grand nombre de documents. Autrement dit, le travail bureaucratique n'a tout simplement pas laissé le temps aux études.

Maintenant, comment je suis arrivé à GeekBrains. En mai 2018, sur le portail hh.ru, j'ai vu un poste vacant pour un professeur de sécurité de l'information avec un format de travail à distance. Je voulais m'essayer dans une nouvelle entreprise et j'ai décidé de postuler pour le poste vacant. Le méthodologiste m'a contacté et m'a dit que je devais faire un test diffusé sur YouTube avec une petite leçon. Je l'ai mené avec succès, après quoi j'ai été invité à enseigner.

Mon travail chez GeekBrains

J'enseigne actuellement deux cours: la sécurité côté serveur et côté client pour les applications Web. Le premier cours est consacré aux problèmes généraux de sécurité des informations et à un certain nombre de vulnérabilités du côté serveur des applications Web. En particulier, il considère:

- méthodologies de recherche de vulnérabilité;

- pentest et Bug Bounty;

- service de renseignements;

- intelligence 2.0;

- mauvaise configuration de la sécurité;

- inclusion;

- exécution de code à distance;

- vulnérabilités non-RCE.

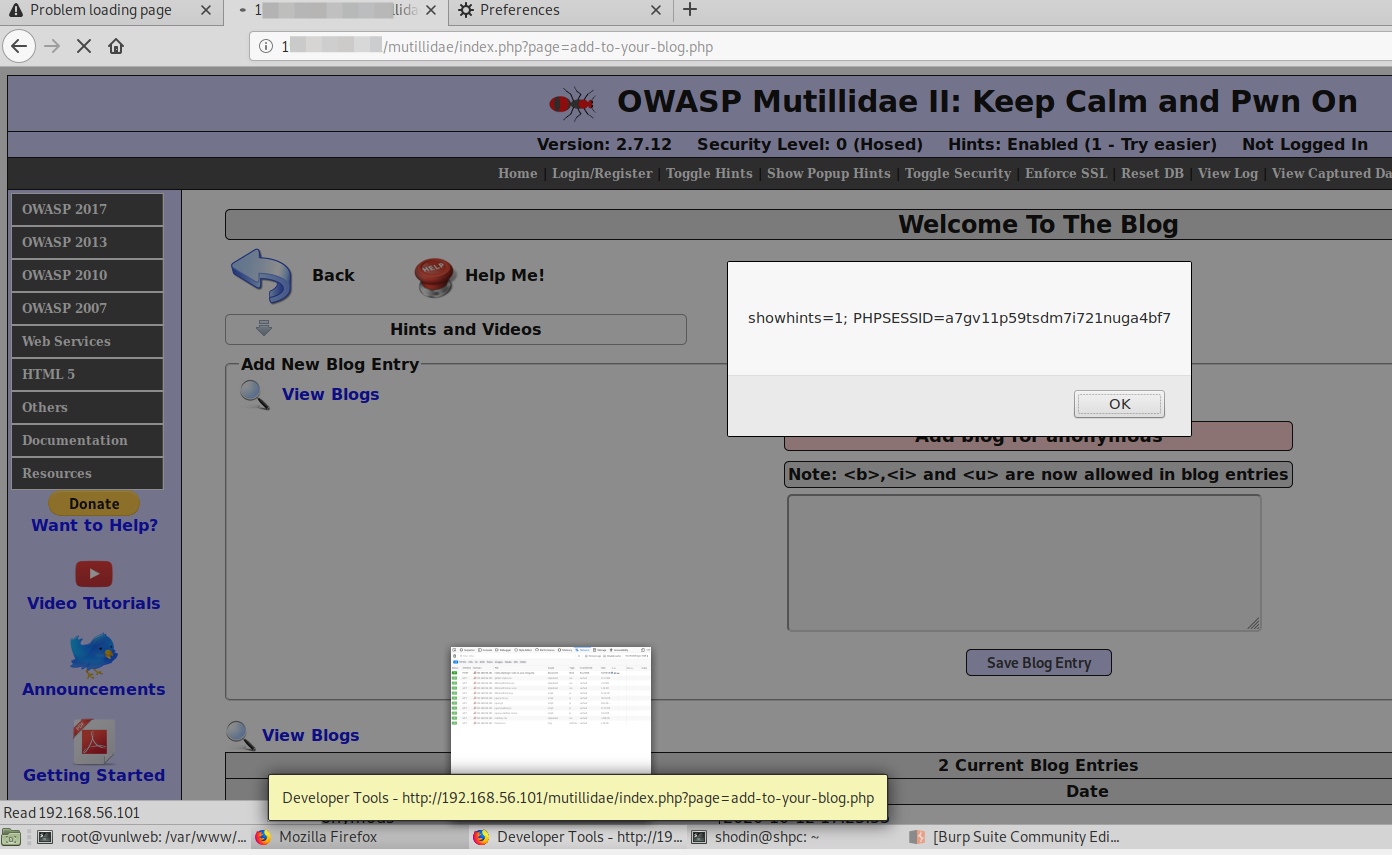

Dans la deuxième année, nous examinons les vulnérabilités du côté client et les méthodes de protection possibles. Il s'agit d'un cours interactif dans lequel nous apprenons:

- qu'est-ce que XSS;

- Contextes XSS;

- Classification XSS;

- exploitation de XSS;

- contourner WAF;

- CSRF;

- politique de sécurité du contenu;

- autres vulnérabilités sur le client.

Les avantages de l'enseignement en ligne

J'aime vraiment travailler à distance. De plus, le processus éducatif est devenu beaucoup plus actif, car j'essaie d'analyser du matériel plus pratique.

Par exemple, nous considérons dans la pratique des scénarios de recherche des 10 principales vulnérabilités de l'OWASP, qui font souvent défaut dans les établissements d'enseignement.

L'environnement vulnérable Owasp Mutillidae est utilisé dans les cours pour démontrer les vulnérabilités.

Les étudiants et les enseignants se plaignent du peu de pratique dans les collèges et les universités. Je suis à l'université depuis neuf ans, donc je sais de quoi je parle.

Pour un enseignant, le travail à distance est également une bonne chose car il y a un minimum de bureaucratie. Dans une université ou un collège, vous devez constamment remplir certains documents, préparer des supports pédagogiques papier, des rapports, etc. De plus, dans une situation normale, l'enseignant ne peut utiliser qu'un éventail restreint de méthodes de travail. À distance, tout n'est pas ainsi: il n'y a pas de bureaucratie, les méthodes et les moyens de résolution des problèmes sont choisis par l'enseignant lui-même (conformément au concept des cours, bien sûr).

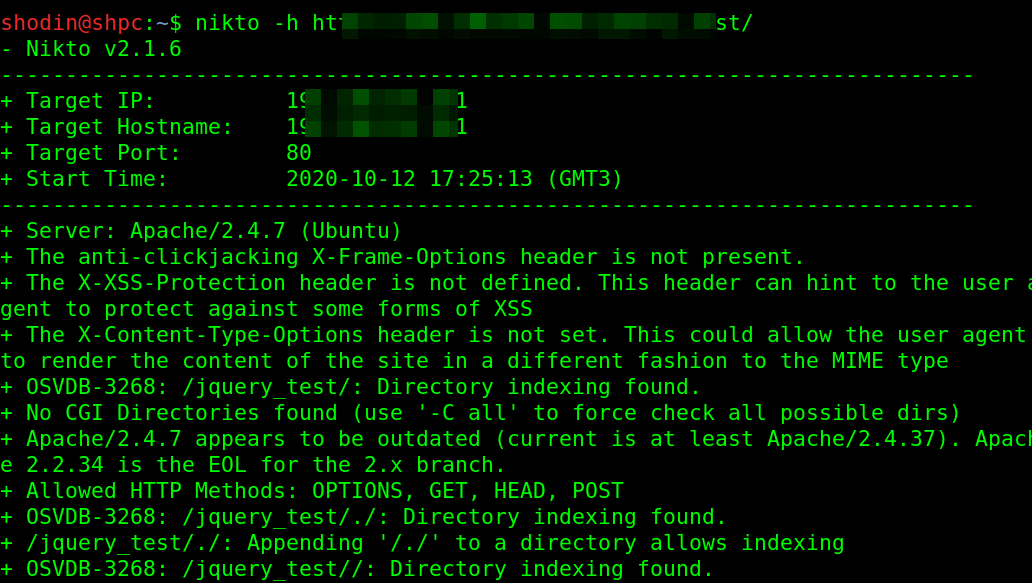

Par exemple, dans le cours, nous utilisons Kali Linux (et les utilitaires de sa composition), et dans mes travaux précédents, l'utilisation de ce système d'exploitation était plutôt négative.

Le scanner Nikto est utilisé dans nos cours pour trouver des vulnérabilités.

Même dans nos cours, vous pouvez ajuster et développer le programme que l'entreprise a développé, ce qui est un gros problème dans l'enseignement hors ligne. J'essaie de compléter le cours avec des informations d'intérêt pour les étudiants, en appliquant mes compétences pratiques et mon expérience (de par la nature de mon travail, je traite des problèmes pratiques de détection et de prévention des attaques, il y a donc quelque chose à partager).

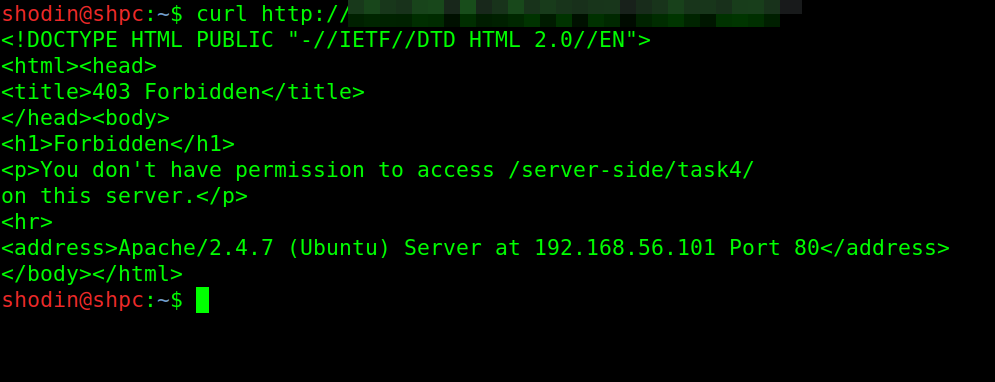

Je décris non seulement des expériences positives, mais également des problèmes pouvant survenir dans le travail d'un spécialiste de la sécurité informatique. Par exemple, l'effet de l'utilisation de certains utilitaires dépend beaucoup des paramètres du système. Si quelque chose manque, l'outil habituel ne fonctionnera pas. Vous devez en parler, tout démontrer dans la pratique. Par exemple, vous pouvez bloquer l'utilisation de nombreux utilitaires "indésirables" pour analyser le serveur et rechercher des informations sur celui-ci. L'idée est que de nombreux utilitaires ont

User_Agentdes valeurs de champ uniques. L'une des méthodes de blocage consiste à utiliser un fichier .htaccesss'il existe un module installé et activé mod_rewrite. Le contenu du fichier sera comme ceci (par exemple Apache 2):

RewriteEngine on

RewriteCond %{HTTP_USER_AGENT} curl [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^$ [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Acunetix [NC]

RewriteRule ^.* - [F,L]

Où:

curlsignifie que le mot «curl» doit apparaître dans le champUser_Agent;^signifie le début d'une ligne, c'est-à-^Acunetixdire une ligne qui commence parAcunetix;^$signifie vide;RewriteRule ^.* — [F,L]- page 403 (Forbidden, option[F]); il est renvoyé si au moins une des conditions est remplie.

En conséquence, la requête contenant les

User_Agentutilitaires curl sera bloquée:

Demande de curl bloquée.

Que reçoit le diplômé du cours de sécurité de l'information?

Si nous parlons de l'ensemble du cours, à la fin de la formation, l'étudiant reçoit:

- compétences pour travailler avec le système d'exploitation Linux, les bases de la programmation en Python et la connaissance des principaux composants qui composent le Web: URL, HTTP, HTML, JavaScript, même politique d'origine, etc.

- compétences en recherche de vulnérabilités côté client des applications Web, exploitation des vulnérabilités des clients, connaissance des méthodes de protection, compréhension des principes de fonctionnement des principaux protocoles Web et des mécanismes de protection du navigateur;

- compétences pour rechercher des vulnérabilités côté serveur et compréhension des fonctionnalités de Bug Bounty, qui vous permettront de gagner de l'argent avec Bug Bounty;

- compétences dans l'utilisation des réseaux filaires et sans fil, compréhension de leur appareil, savoir comment assurer la sécurité des réseaux et capacité à tester leurs paramètres de sécurité;

- compétences en reverse engineering d'applications, recherche et exploitation de vulnérabilités binaires, connaissance des bases des protocoles cryptographiques.

Quant aux orientations que je mène dans le cadre du cours, les étudiants:

- apprendre à trouver des vulnérabilités dans les parties client et serveur des applications Web;

- tester et valider diverses vulnérabilités;

- ;

- web-, ;

- , , , ;

- , web-, , .

L'enseignement en ligne présente de nombreux avantages, peut-être même plus que de travailler dans une université ou un collège. Du moins en ce qui concerne mon expérience de travail.

Et maintenant l'annonce même. Si vous souhaitez rejoindre l'équipe GeekBrains, alors il y a maintenant une bonne opportunité: la société recherche de nouveaux enseignants, auteurs et relecteurs, des développeurs backend aux data scientists, des testeurs aux spécialistes de la sécurité de l'information. Tout cela peut être combiné avec le travail principal. En savoir plus, ainsi que soumettre une candidature, si vous êtes intéressé par l'offre, vous pouvez suivre ce lien .