Paysage des cybermenaces

Lors de l'élaboration des prévisions pour 2020, nous n'aurions pas pu prévoir comment la nouvelle réalité qui a fait tomber l'économie mondiale affecterait nos vies. Cependant, nous pouvons maintenant faire le point sur le premier semestre de l'année et montrer comment le paysage des cybermenaces a changé pendant cette période.

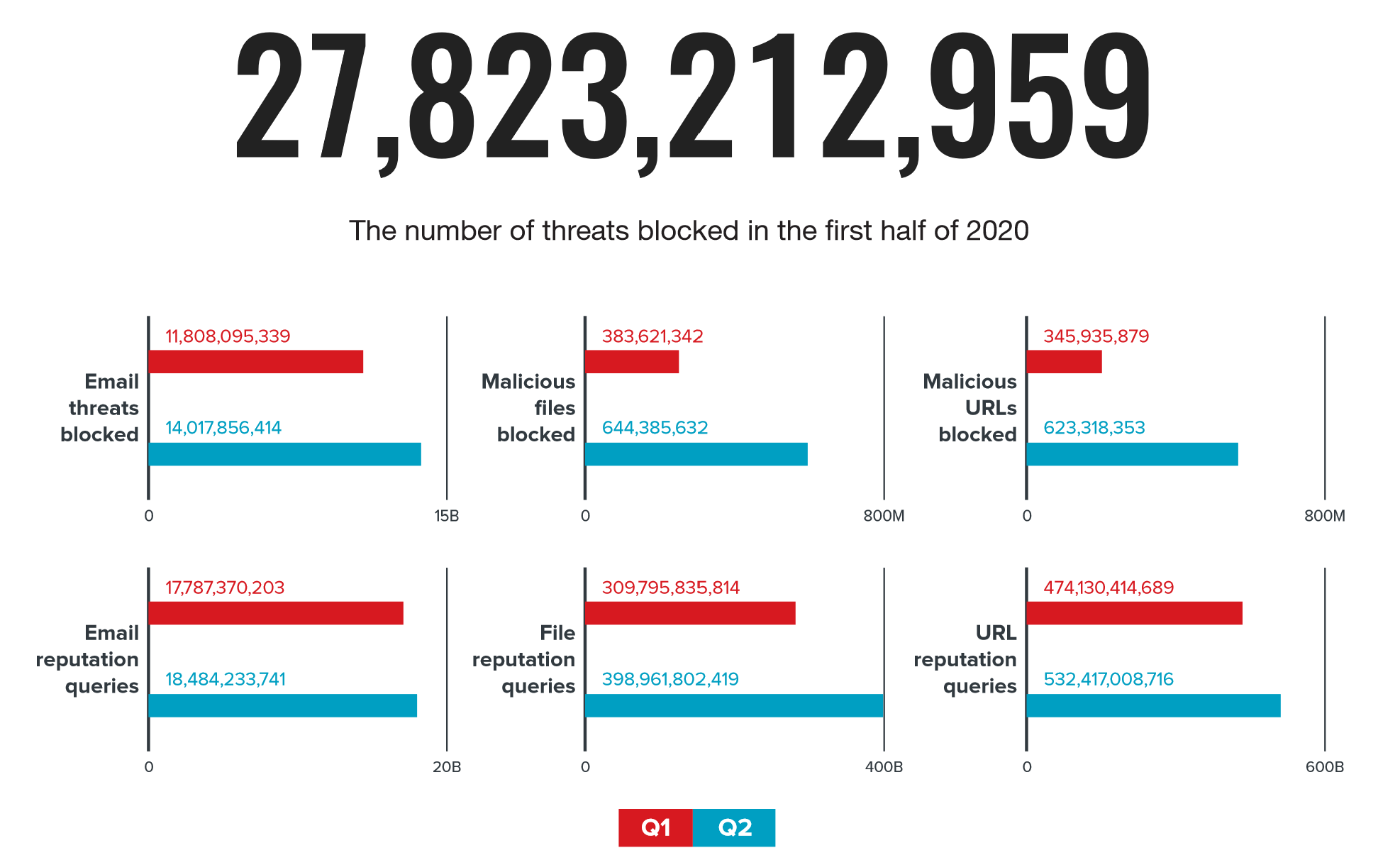

Le nombre de menaces bloquées par Trend Micro Smart Protection Network au premier semestre 2020. Source ici et ci-dessous: Trend Micro

Au premier semestre 2020, les solutions de sécurité de Trend Micro ont bloqué plus de 27 milliards d'e-mails frauduleux contenant des pièces jointes malveillantes et des liens de phishing. Le deuxième trimestre a vu une augmentation significative du nombre de messages malveillants par rapport au début de l'année.

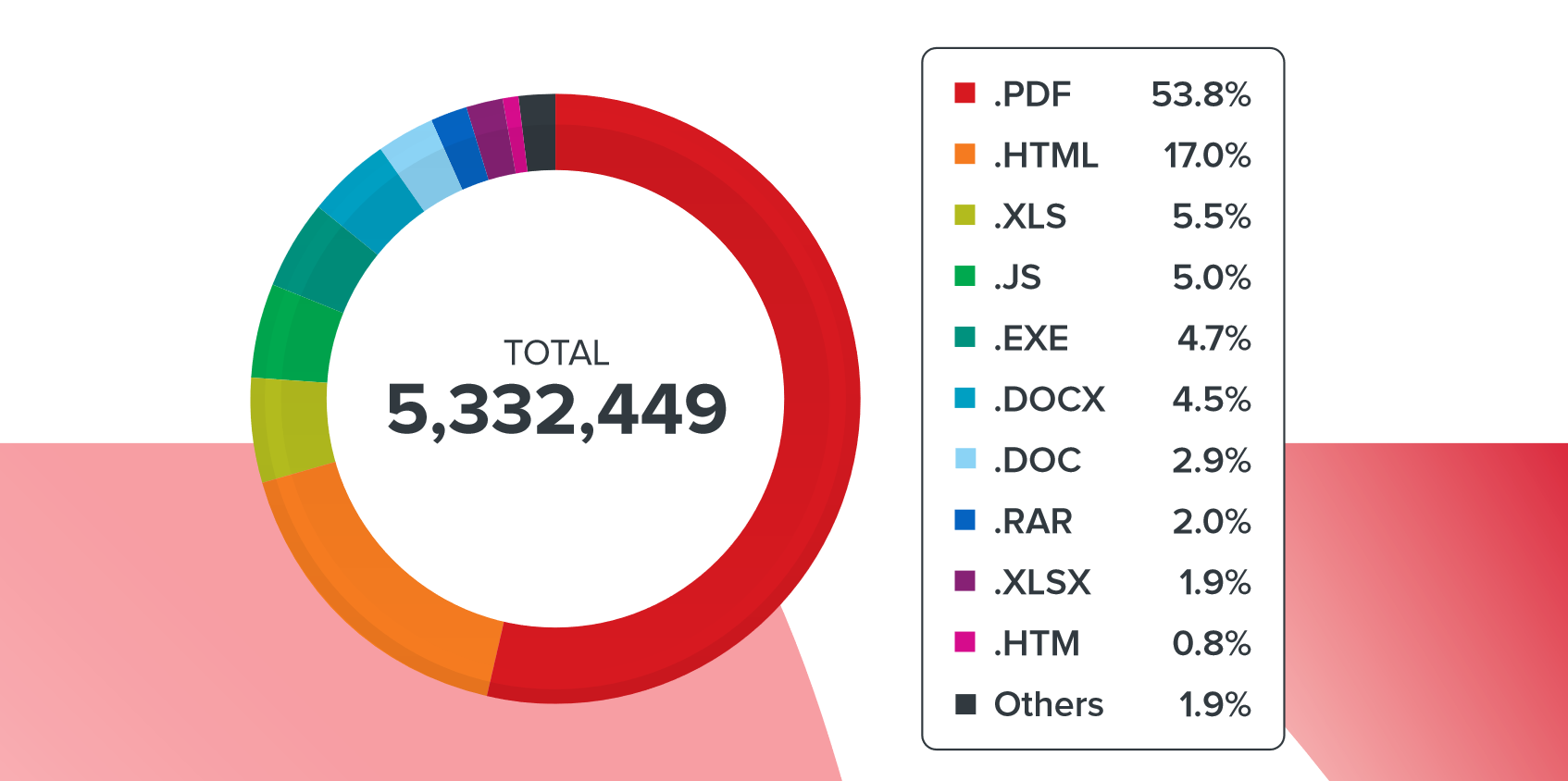

Types de pièces jointes malveillantes dans les campagnes de spam au premier semestre 2020

Les fichiers PDF sont devenus le type de pièces jointes malveillantes le plus populaire au premier semestre 2020, représentant plus de 50% des mailings. Le deuxième type de pièce jointe le plus populaire était les fichiers HTML. Environ 6% des e-mails contenaient des pièces jointes XLS, les fichiers JavaScript, les exécutables et les documents MS Word étant légèrement moins populaires.

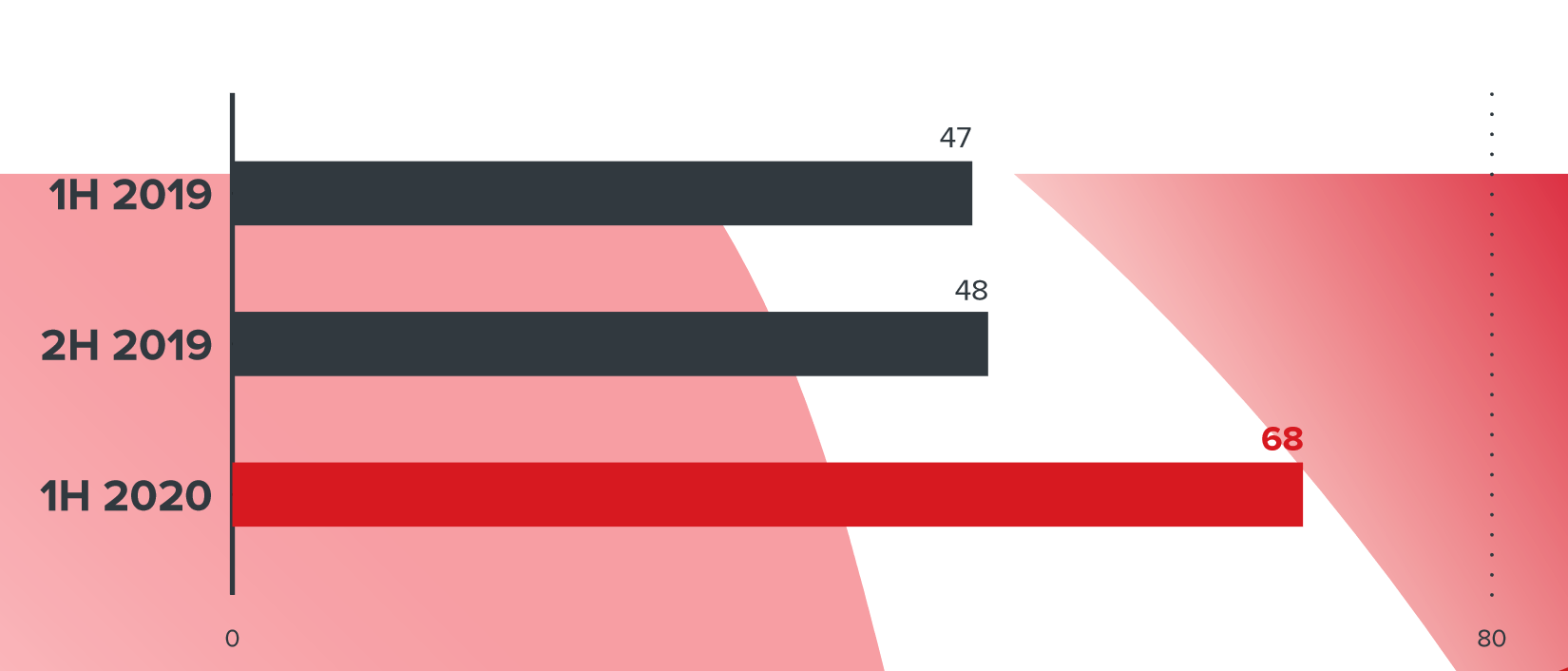

Le nombre de ransomwares-ransomwares dans les campagnes 2019 et 2020

Une caractéristique de 2020 était la popularité croissante des ransomwares. Par rapport à 2019, leur nombre a augmenté de 45% - de janvier à juin de cette année, 68 nouvelles familles de ce type de malware ont été découvertes.

Nombre d'échantillons de logiciels malveillants mobiles détectés sur six mois

Les menaces mobiles continuent également de croître, les campagnes devenant de plus en plus sophistiquées. Par exemple, fin mars, nous avons découvert une cyberattaque frauduleuse baptisée Operation Poisoned News. Il s'agissait d'une attaque de point d'eau contre les utilisateurs iOS à Hong Kong. Les utilisateurs d'appareils iOS ont reçu des liens vers des actualités sur divers forums des réseaux sociaux et des messagers. Ces liens mènent à des sites d'actualités pertinents, mais contiennent des iframes cachées avec du code malveillant exploitant des vulnérabilités dans iOS 12.1 et 12.2. Les attaques ont infecté les appareils avec LightSpy, qui permettait aux attaquants d'exécuter des commandes et de manipuler des fichiers sur des appareils.

La fraude publicitaire reste le type d'attaque le plus répandu contre les utilisateurs mobiles. Les applications malveillantes sur Google Play se déguisent en utilitaires utiles, et après l'installation, elles affichent des publicités à l'utilisateur et effectuent d'autres actions indésirables, y compris le vol des données de carte bancaire et des données personnelles de l'utilisateur.

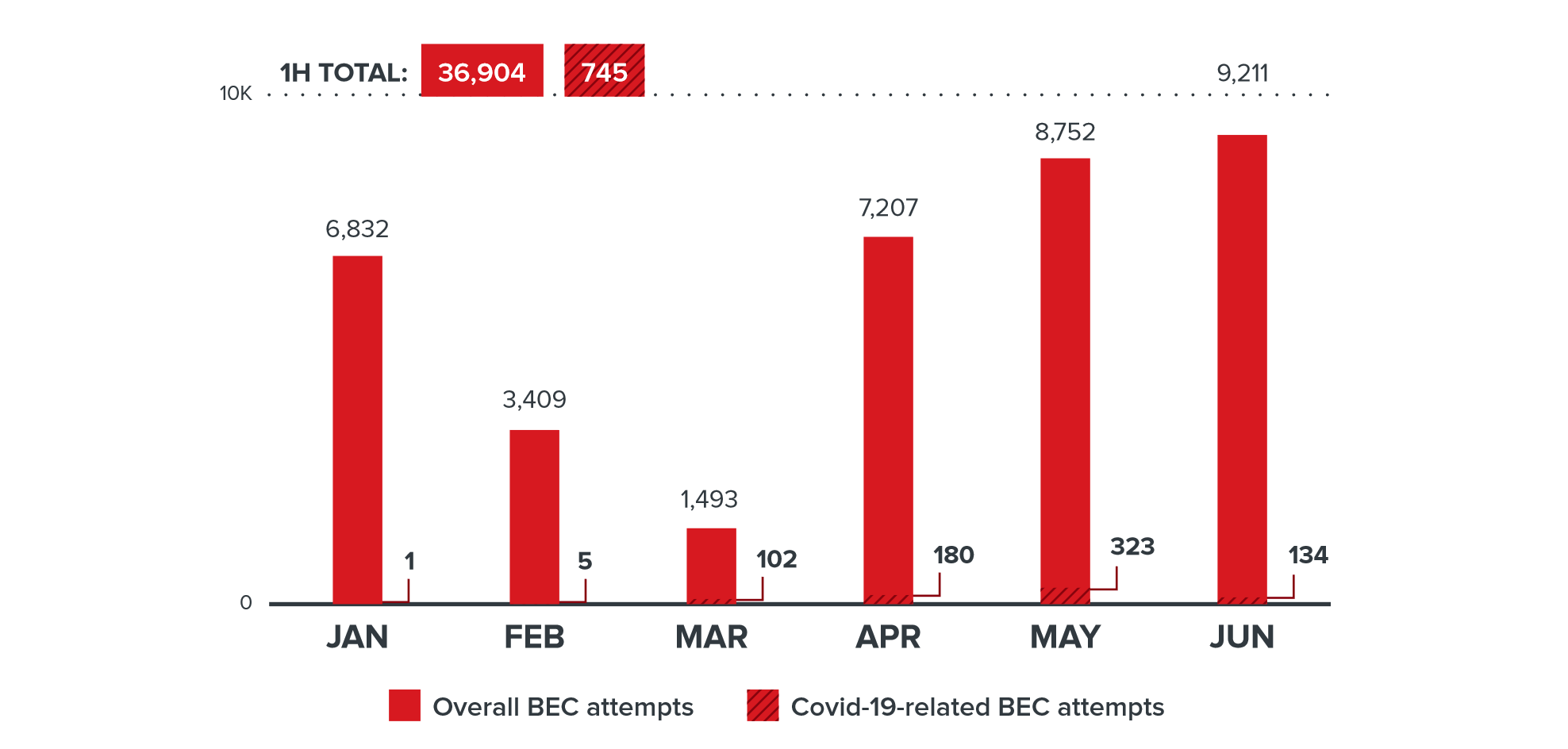

Évolution du nombre d'attaques BEC en 2019-2020 sur le graphique

Une autre caractéristique de 2020 est l'augmentation du nombre d'attaques visant à compromettre la correspondance commerciale (Business Email Compromise, BEC). Par rapport au second semestre 2019, le nombre de campagnes BEC a augmenté de 19%.

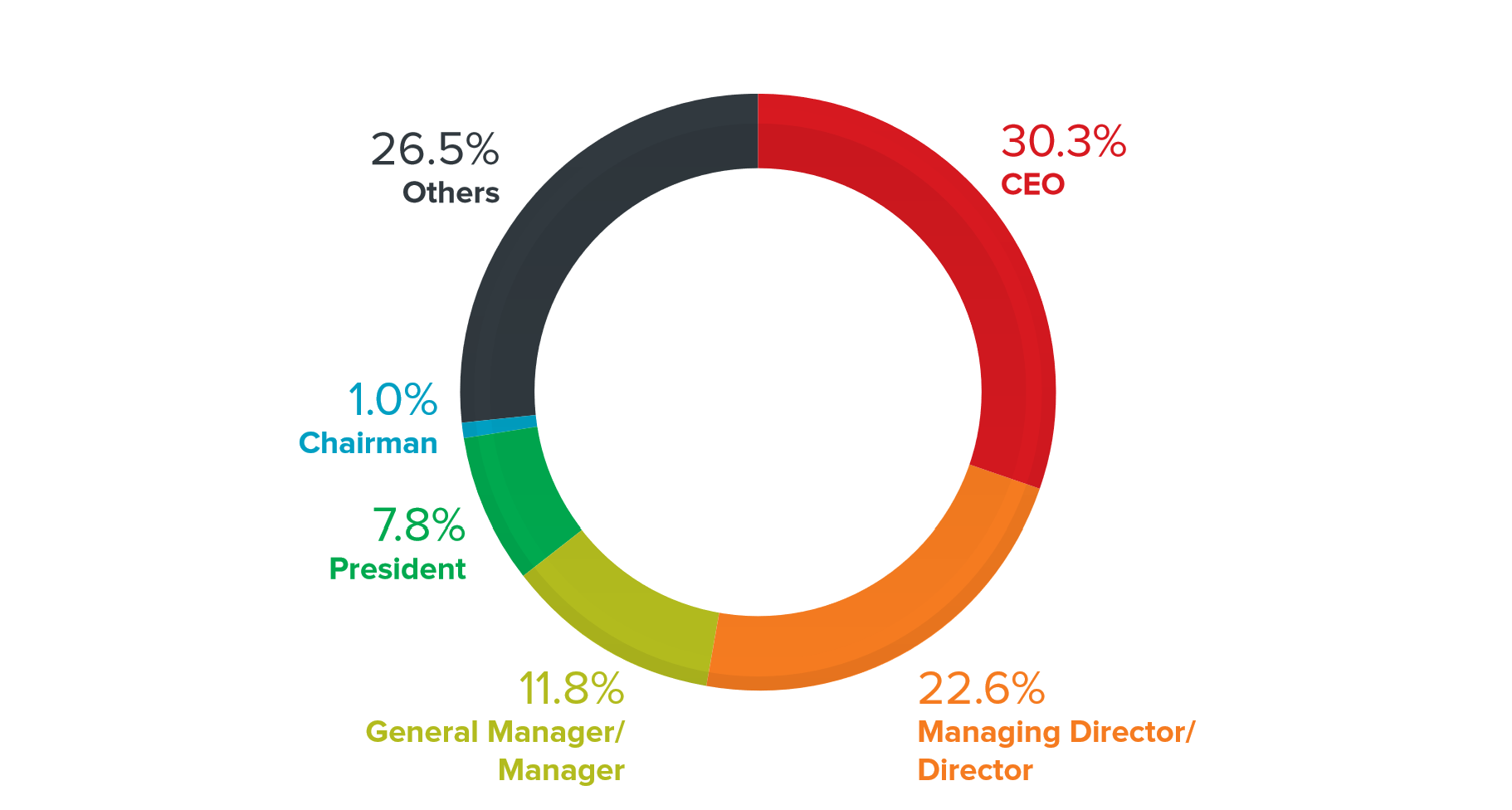

La cible la plus populaire des attaques BEC était le PDG de l'entreprise. Cette catégorie d'employés représente 30% de tous les incidents

Il est curieux que le nombre de lettres «du PDG» ait diminué: en 2019, la part de ces lettres était de 41%. Les escrocs peuvent expérimenter d'autres emplois pour évaluer leur efficacité.

Naturellement, les personnes les plus demandées sont les personnes liées à la finance, par exemple les directeurs financiers et les directeurs financiers.

Croissance des attaques de marque COVID-19

De janvier à juin 2020, Trend Micro Smart Protection Network (SPN) a identifié près de 9 millions de menaces COVID-19. Ces menaces consistaient en des messages électroniques contenant des liens et des fichiers malveillants, exploitant directement ou indirectement le sujet de la pandémie. Il peut s'agir, par exemple, d'applications informatives ou de notifications de retards dans la fourniture de services dus à un virus.

Le nombre d'attaques de marque COVID et leur répartition par pays

Le leader du nombre de ces menaces - 38% des cas - était les États-Unis. Les trois «leaders» comprenaient également l'Allemagne avec 14,6% et la France avec 9,2%. La plupart des cas détectés ont eu lieu en avril, ce qui correspond au pic d'incidence dans de nombreux pays.

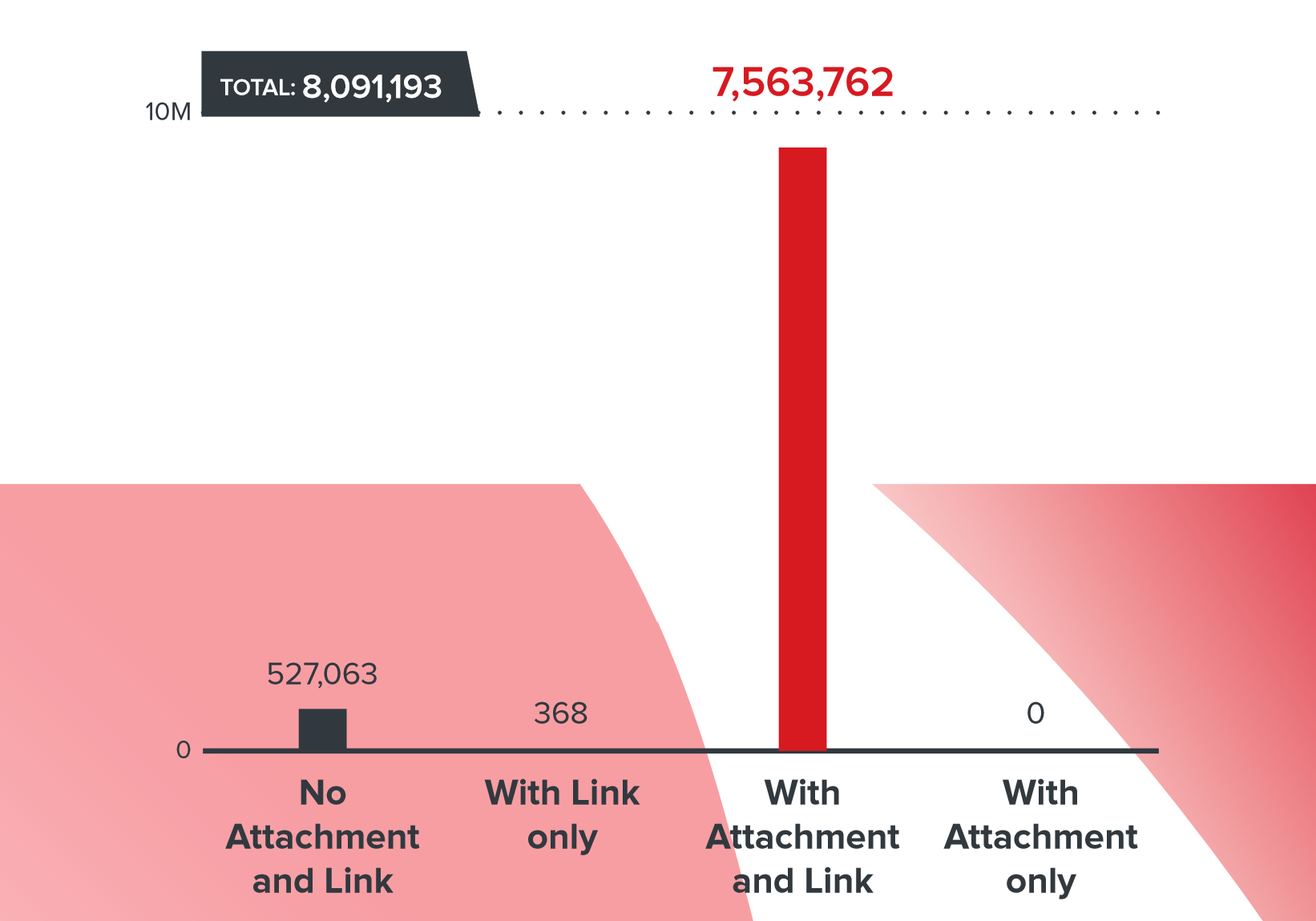

Distribution de types de contenu malveillant dans les e-mails frauduleux dans les campagnes COVID-19

La grande majorité des menaces par e-mail - 93,5% - contenait à la fois une pièce jointe malveillante et un lien malveillant. Il y avait beaucoup moins de lettres contenant un lien ou un fichier.

Le thème COVID-19 a également été largement utilisé dans les attaques BEC. L'efficacité de ces manigances a été renforcée par le fait que le passage au travail à distance a rendu difficile le suivi des communications entre les employés et les organisations.

Le nombre de campagnes BEC liées au COVID-19

Par exemple, lors d'une des attaques BEC, les criminels ont envoyé une notification aux employés d'une victime potentielle au sujet du changement de banque en lien avec la pandémie, indiquant le compte du destinataire "mule" à Hong Kong.

Les tentatives de navigation vers des sites malveillants liés au COVID-19 ont augmenté tout au long de l'année, atteignant un sommet en avril. La plupart de ces sites ont été utilisés pour une sorte d'escroquerie pandémique, par exemple:

- les applications qui auraient protégé leurs utilisateurs de l'infection à coronavirus, mais qui ont plutôt ajouté l'appareil de la victime au botnet;

- vente de kits de vaccins non existants approuvés par l'OMS pour seulement 4,95 $ US;

- émettre de fausses indemnités pour divers types de dommages causés par la pandémie;

- vol d'identifiants et de données de carte bancaire pour obtenir des «avantages fiscaux» aux États-Unis.

S'adapter à une nouvelle réalité

Face aux restrictions de quarantaine, les entreprises ont été contraintes de transférer une partie importante de leurs employés vers le travail à distance. Pour assurer la sécurité d'un tel régime, plusieurs problèmes ont dû être résolus à la fois:

- - ;

- ;

- , ;

- -;

- .

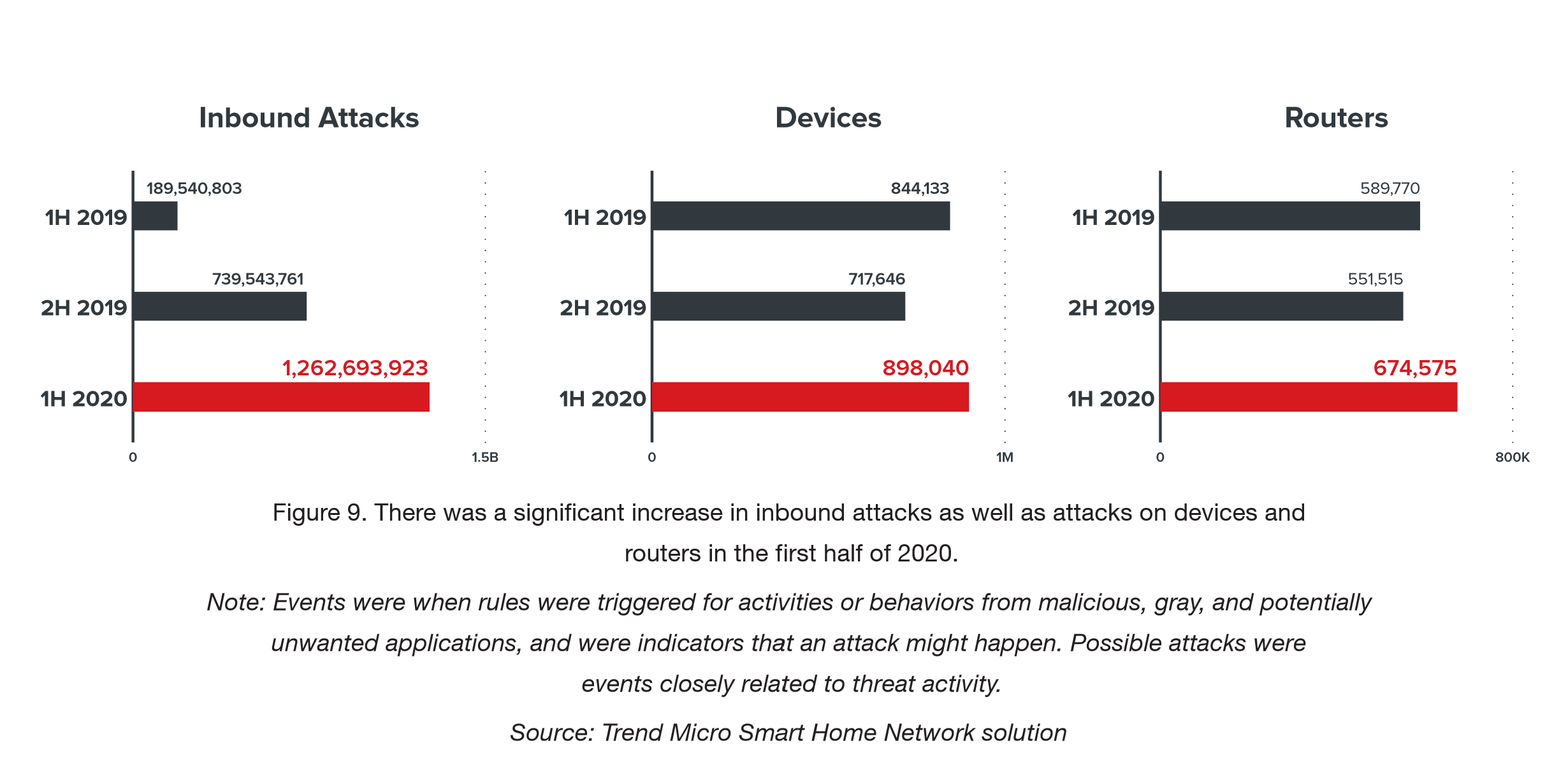

Les cybercriminels ont également profité de la nouvelle réalité et ont commencé à attaquer activement les routeurs et les appareils des utilisateurs à domicile. Le

nombre d'attaques sur les appareils des utilisateurs à domicile en 2019-2020.

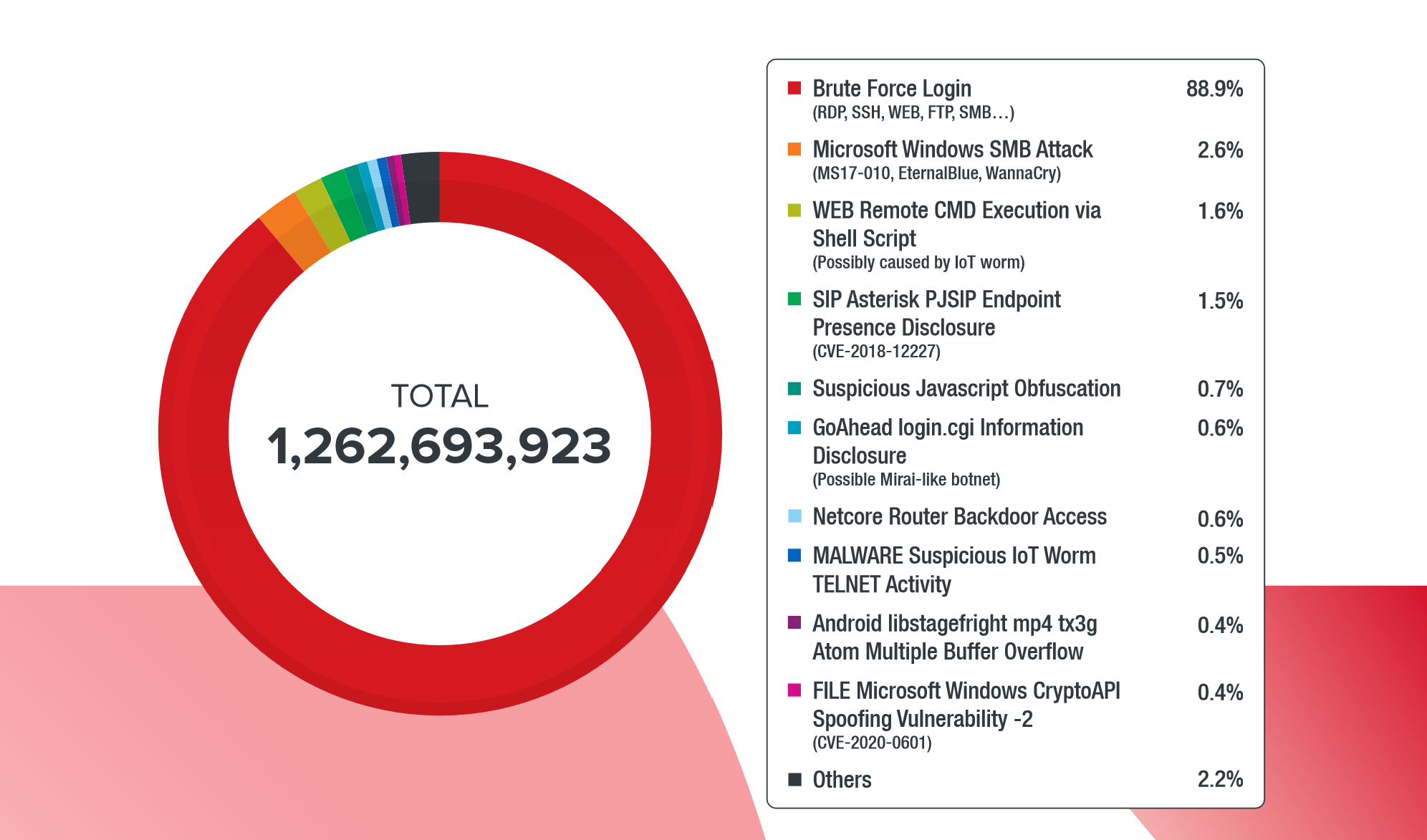

La plupart de toutes les attaques sont des attaques par force brute sur divers services d'accès à distance: RDP, SSH, FTP. La part de ces attaques était de près de 90%.

Distribution de types d'attaques sur les appareils des utilisateurs à domicile La

compromission des routeurs et autres appareils fonctionnant à distance chez les utilisateurs à domicile offre aux cybercriminels la possibilité de les utiliser pour attaquer les réseaux d'entreprise.

Zumbombing et autres attaques contre les services de visioconférence

Le besoin d'une communication constante a alimenté une croissance explosive de l'utilisation de Zoom, Cisco Webex, Google Meet, Microsoft Skype et d'autres plates-formes de visioconférence. L'un des phénomènes sensationnels qui a même provoqué l'apparition d'un nouveau terme a été les attaques de trolls contre des conférences tenues à l'aide du service Zoom. Au cours de ces attaques, des étrangers puiseraient dans des appels et des réunions privés, puis mettaient en scène un spectacle de divers degrés d'obscénité, comme lire des vidéos pornographiques ou insulter d'autres participants.

La popularité des services vidéo a également été exploitée d'une autre manière: les escrocs ont enregistré des domaines de phishing dont le nom était en quelque sorte lié à Zoom ou à un autre service similaire, après quoi ils ont proposé de télécharger le kit de distribution Zoom ou Skype chargé d'un additif malveillant.

Campagnes de ransomware

Le nombre d'incidents de ransomware cette année a considérablement diminué par rapport à l'année dernière, mais leur qualité a changé.

Nombre de composants détectés, associés aux attaques de ransomwares en 2019-2020 Les

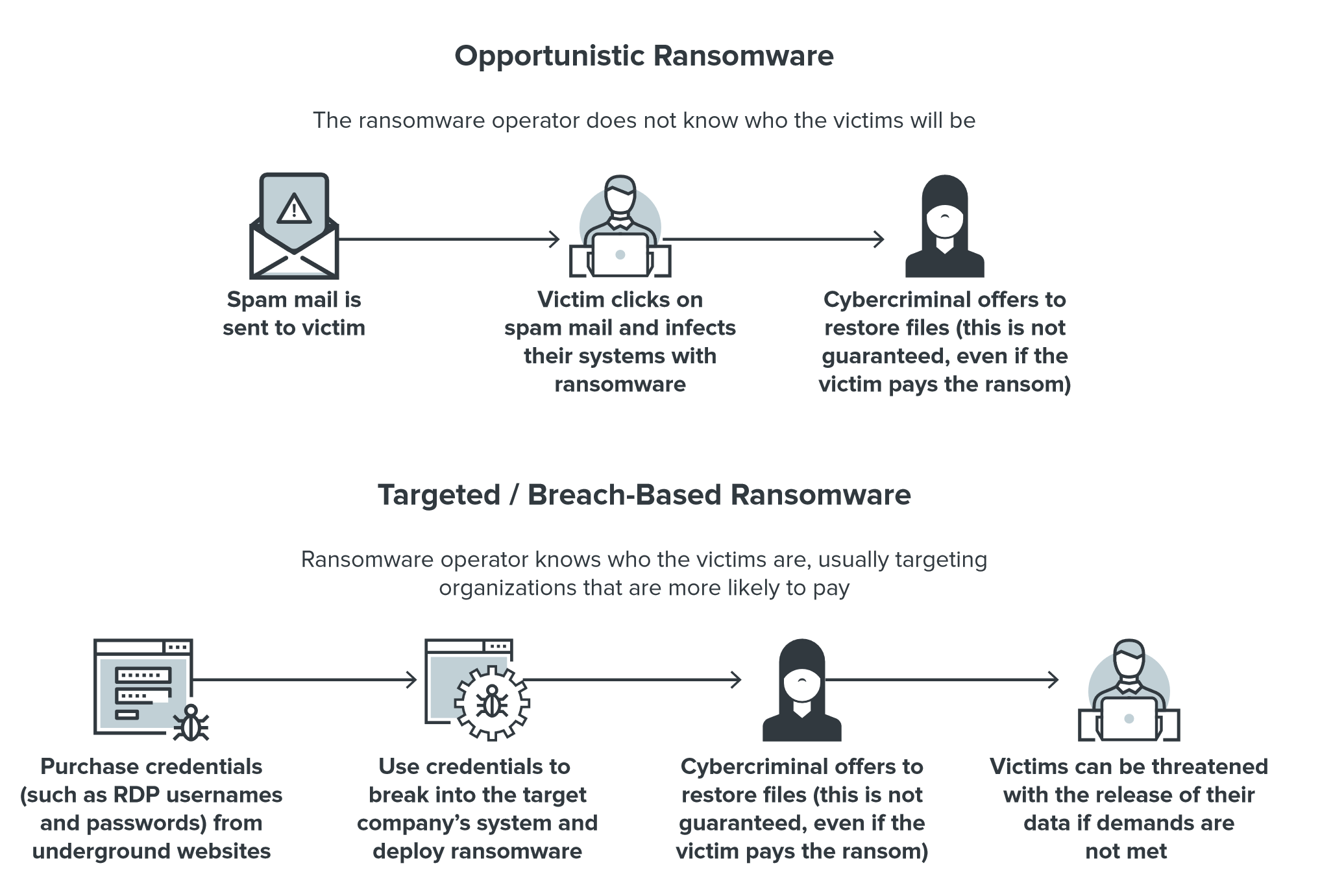

opérateurs de ransomwares ne perdent plus leur temps en bagatelles, envoyant des milliers de spams à tout le monde et exigeant une petite rançon. Les attaquants modernes préfèrent cibler les grandes entreprises, les organisations de soins de santé ou les agences gouvernementales et exigent des rançons importantes. Cette approche augmente la probabilité que la rançon soit obtenue, ce qui signifie que l'attaque sera payante plusieurs fois.

"Ancienne" et nouvelle variante d'attaque de ransomware

Le sensationnel WannaCry a collecté beaucoup moins sous la forme d'une rançonce que, disons, le ransomware Ryuk peut gagner en une seule attaque.

Ryuk attaque des entreprises dans des secteurs critiques. L'importance des données stockées et traitées par ces organisations permet aux opérateurs de malwares d'exiger d'énormes rançons: selon un rapport de Coveware, au premier trimestre 2020, la rançon moyenne pour Ryuk est passée à 1,3 million de dollars .

Un autre changement caractéristique des ransomwares modernes est la distribution prédominante via des campagnes ciblées qui exploitent les vulnérabilités ou les informations d'identification volées pour pirater.

Conclusions et Recommendations

La pandémie a changé non seulement nos vies, mais aussi le style de pensée des éditeurs de logiciels. Reconnaissant les nouvelles réalités, ils ont adopté une nouvelle approche de la sécurité.

- Microsoft , Windows 7, Windows 10: 2020 99, ( — 129 Patch Tuesday);

- Zoom ;

- .

Les temps difficiles exigent des technologies de sécurité fiables. Des outils séparés et une protection à un niveau des composants individuels du système d'information d'une entreprise ne suffisent plus. Seules les solutions en couches peuvent offrir une protection combinée contre les menaces multi-composants et multi-plates-formes pour les e-mails, les appareils des utilisateurs, les serveurs, l'infrastructure réseau et cloud.

Idéalement, ces solutions devraient fournir un large éventail de mesures et d'analyses qui permettront au personnel informatique d'avoir une vue d'ensemble sans avoir à consacrer une partie importante de son temps et de ses ressources à passer au crible des montagnes d'alertes et d'autres données.

Les méthodes utilisées par les attaquants pour tirer profit de la pandémie restent les mêmes. L'ingénierie sociale est devenue encore plus efficace en raison de la peur et de l'incertitude causées par le virus. Dans l'environnement actuel, les organisations doivent simplement accorder une attention particulière à l'éducation des utilisateurs distants sur les comportements sécuritaires grâce à des programmes de sensibilisation à la cybersécurité.

De leur côté, les utilisateurs doivent faire preuve de vigilance et de bon sens lorsqu'ils interagissent à distance avec les ressources informationnelles de l'entreprise.

Un autre problème qui nécessite une solution obligatoire est la livraison rapide des mises à jour sur les appareils personnels des utilisateurs. Avec le nombre croissant d'attaques ciblant les utilisateurs distants, maintenir leurs appareils à jour augmentera la sécurité du réseau d'entreprise.