Comme beaucoup d'autres travaux scientifiques, la recherche est de peu d'utilité dans la pratique, tout comme, par exemple, écouter une ampoule ou parler avec un haut-parleur intelligent à l'aide d'un laser.

Selon le cryptographe Bruce Schneier, ce qui est impressionnant dans ce cas, c'est le fait que les chercheurs ont pu comprendre au moins quelque chose. Et encore une chose: en règle générale, ces algorithmes fonctionnent mieux, plus il y a de matériel disponible pour l'analyse. La pandémie et le contrôle à distance de masse ont créé une situation où il est théoriquement possible de collecter une archive de centaines d'heures de vidéo pour chacun de nous.

Le travail scientifique contient une douzaine de références à des études antérieures similaires pour évaluer l'arsenal des outils d'écoute et d'écoute clandestine. Parmi eux - keylogging par rayonnement électromagnétique, par le mouvement des yeux de l'imprimante, par les mouvements de la tablette (on suppose que nous tirons sur le dos de l'appareil). Ils évoquent l'analyse vidéo utilisée dans la pratique, lors d'attaques réelles, où un code PIN est tapé sur le clavier d'un guichet automatique ou d'un terminal de paiement. De plus, c'est encore plus intéressant: la reconnaissance de l'entrée par l'analyse des vibrations - par un capteur tiers ou à l'aide de capteurs standard d'un appareil mobile ou d'une montre intelligente. Les enquêtes sur le sujet déterminent les frappes au clavier en fonction du son réel du clavier, pour cela, même une vidéo n'est pas nécessaire. Dans la version Zoom, il est théoriquement possible de combiner des méthodes d'analyse du son et de l'image.

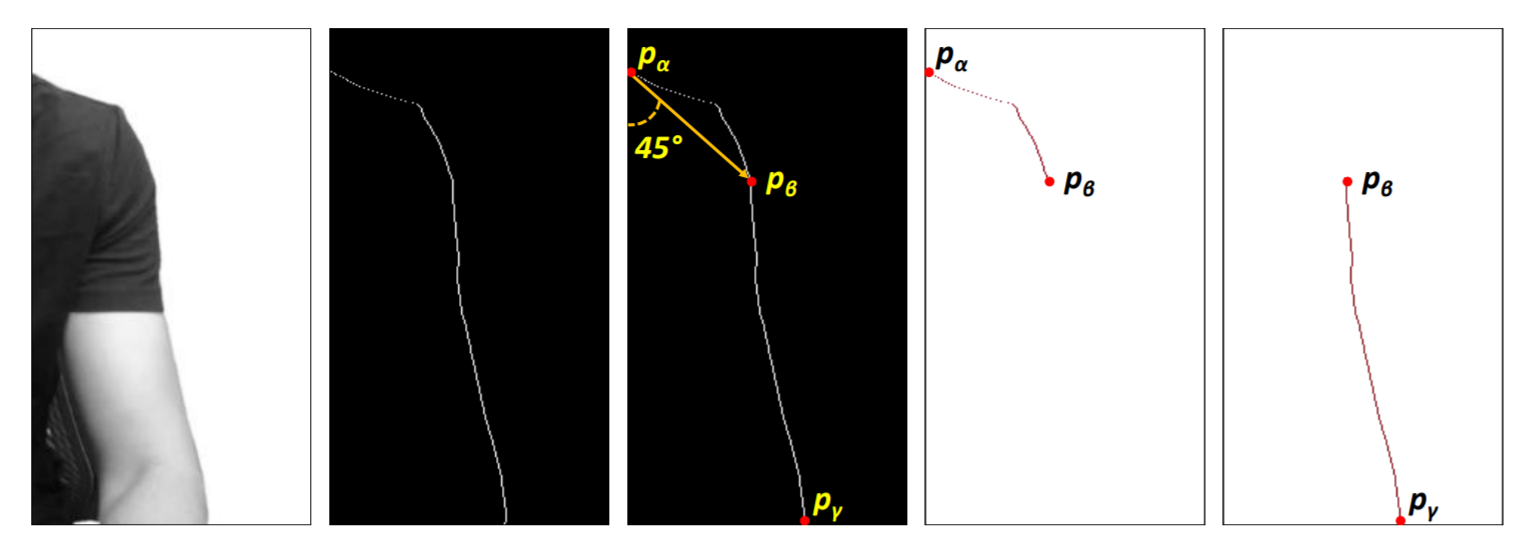

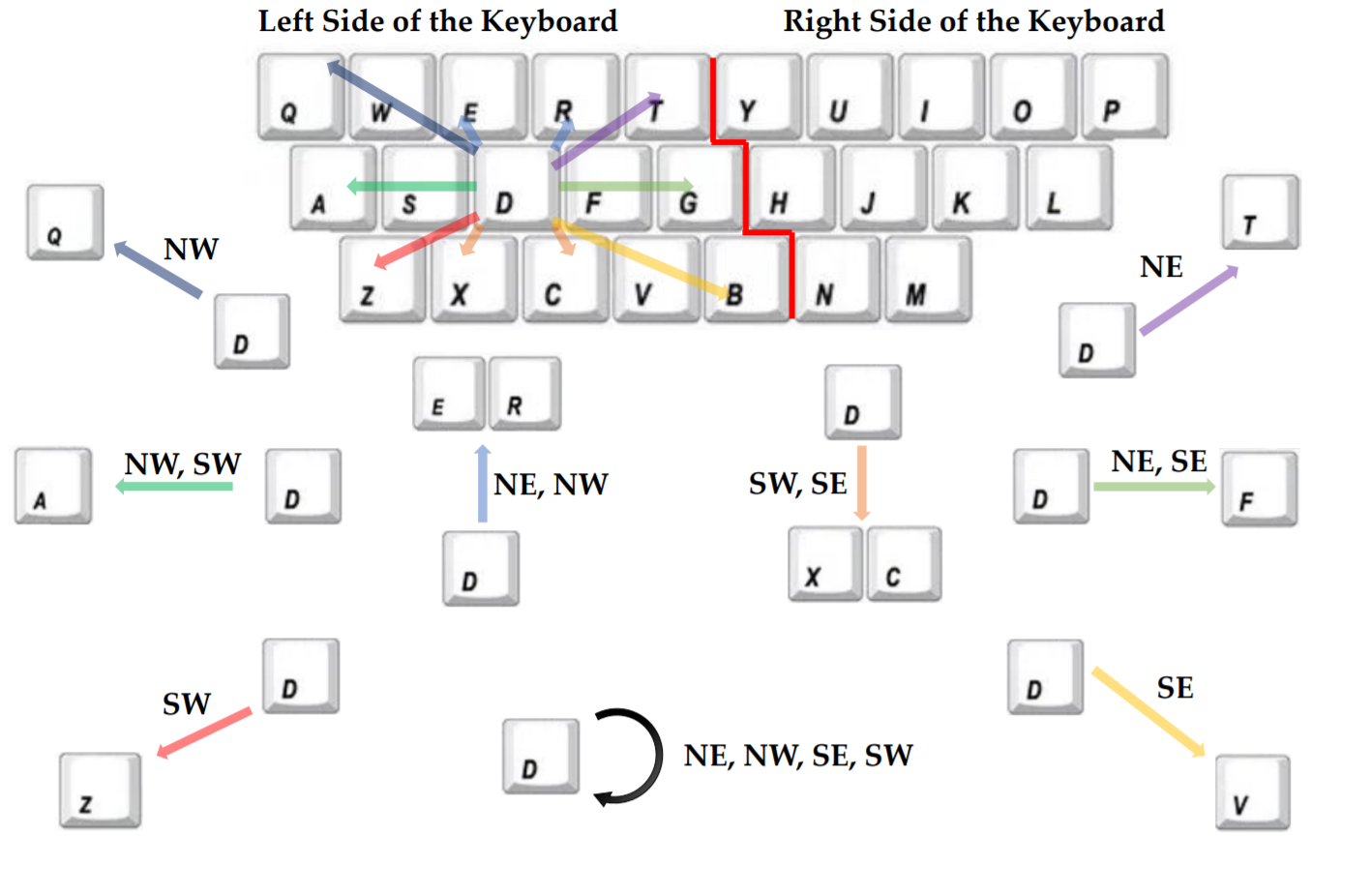

Dans une forme extrêmement simplifiée, la nouvelle méthode de peeping fonctionne comme ceci: le visage de la victime est reconnu et les petits mouvements d'épaule sont analysés. Le clavier est classiquement divisé en deux parties: pour les mains gauche et droite. En outre, la direction est approximativement déterminée: avec un mouvement, nous supposons que la touche est enfoncée au-dessus et à gauche par rapport au centre de l'une des moitiés de clavier. Sinon, il est plus bas et à droite, et ainsi de suite. Une précision acceptable est donnée en comparant les hypothèses avec un dictionnaire, ce qui donne au titre de ce message une légère croûte dorée.

Le mot de passe, s'il peut être volé, est le plus simple, qui peut être déterminé par force brute en cinq minutes. Pour la difficulté minimale, la probabilité d'identification était de 18,9%. La technique souffre également des méthodes les plus simples qui rendent le suivi difficile. Il est censé être réglé à deux mains, ce qui signifie qu'il ne sera pas possible de déterminer le jeu de lettres avec les doigts d'une seule main. Il est nécessaire de déterminer le mouvement des épaules, ce qui est entravé par des vêtements amples. En général, il s'agit d'une étude extrêmement peu pratique, qui impressionne néanmoins par son audace et ne manquera pas d'être utile aux passionnés de sécurité de l'information.

Que s'est-il passé d'autre

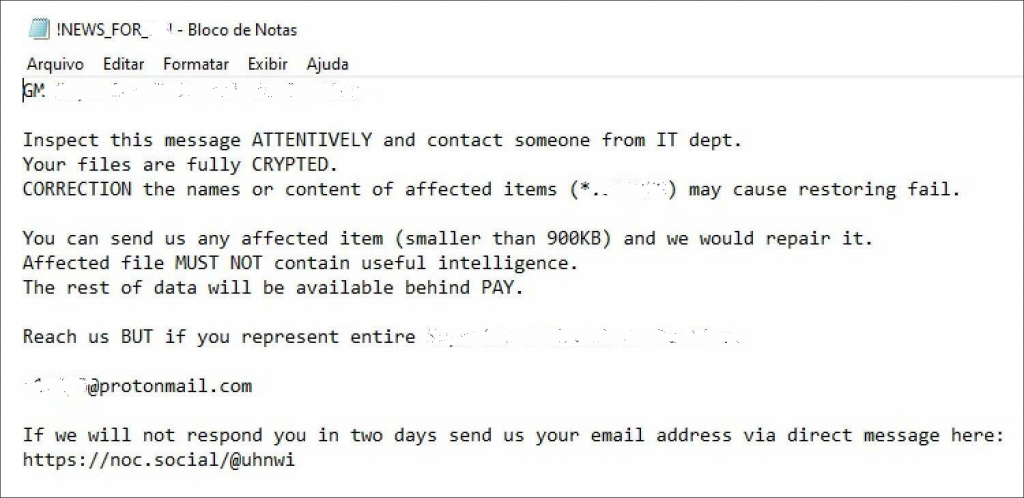

Les spécialistes de Kaspersky Lab enquêtent sur un cheval de Troie de chiffrement Linux récemment repéré lors d'attaques contre le département des transports du Texas et Konica Minolta. L'image ci-dessus est le résultat d'un cheval de Troie Windows, probablement utilisé par le même groupe.

Le fil Twitter ci-dessus décrit une expérience intéressante. Une clé privée est téléchargée dans le référentiel de code source public pour accéder au serveur sur Amazon Web Services, et le délai avant la tentative de connexion au serveur est suivi. Sur l'hébergement GitHub, le jeton AWS a été utilisé dans les 11 minutes, sur GitLab - une heure après la validation.

Dans la sortie d'iOS et d'iPadOS 14.2, Apple a fermé 24 vulnérabilités, dont trois auraient été utilisées dans des attaques.

Les forces de l' ordre américaines ont pris le contrôle du portefeuille Bitcoin utilisé sur le marché darknet de Silk Road (fermé en 2013). Depuis, près de 70 mille bitcoins y ont été stockés, au moment de la publication, il est d'environ un milliard de dollars américains.

Nouvelle recherchemontre comment les formulaires sont utilisés pour le phishing dans Google Forms. Parmi les entreprises attaquées se trouve Google lui-même.