Qu'est-ce que l'hébergement à l'épreuve des balles

Bulletproof Hosting, ou BPH, est un hébergement qui vous permet de mener des activités illégales interdites par les fournisseurs réguliers: hébergement de logiciels malveillants, de contenu piraté ou de données volées.

Les fournisseurs de BPH ignorent les plaintes et les demandes des forces de l'ordre ou avertissent les clients à l'avance afin qu'ils aient le temps d'adapter leur entreprise. Dans de nombreux cas, les BPH permettent à un attaquant de cacher sa véritable identité.

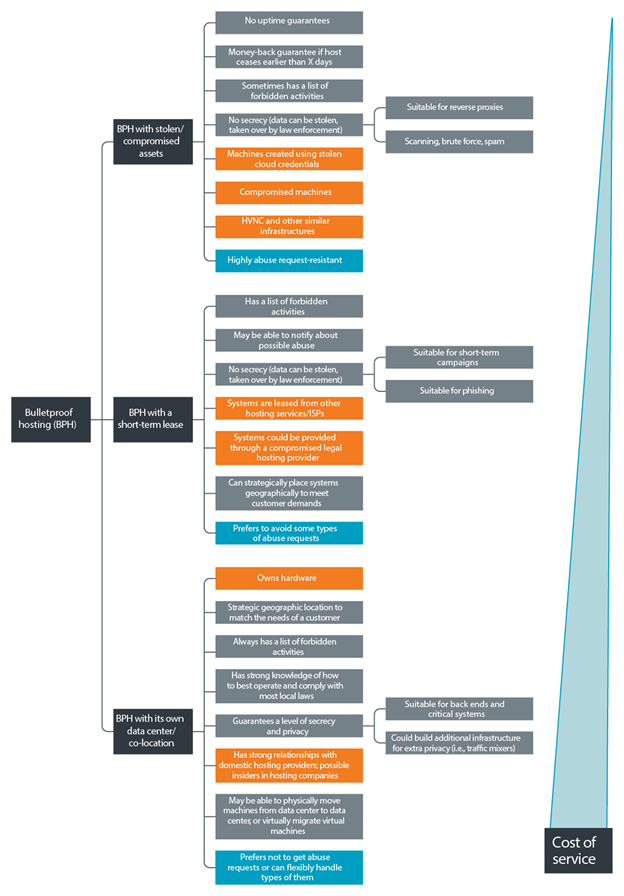

Variétés de BPH. Types de services et coût. Source (ci-après, sauf indication contraire): Trend Micro

BPH, utilisant une infrastructure de courte durée de serveurs piratés ou compromis, a un haut niveau de résilience. Les fournisseurs de BPH ne sont pas les propriétaires officiels des ressources auxquelles ils donnent accès, de sorte que toute réclamation «volera» vers le véritable propriétaire, et non vers eux. La conséquence en est que tout hôte de son réseau peut être supprimé à tout moment, par exemple, après que le propriétaire a découvert un compromis.

Ces BPH sont extrêmement bon marché et pratiques pour effectuer des opérations rapides: diffusion de spam, placement de proxys inverses, exploration en masse et force brute. Même si le serveur piraté est supprimé ou supprimé, seule une petite quantité d'informations est perdue.

Un autre type d'hébergeurs BP revend des services de sociétés juridiques. Leur étanchéité est assurée par la capacité des revendeurs à répondre étroitement aux besoins des cybercriminels, ainsi que par des relations établies avec des fournisseurs d'hébergement légitimes lors du traitement des demandes d'abus. Dans certains cas, les revendeurs peuvent agir comme intermédiaires dans la résolution des conflits et des litiges entre les fournisseurs et les consommateurs de services d'hébergement.

Pour les systèmes qui nécessitent de longues périodes de disponibilité, une approche plus viable consiste à héberger dans des centres de données où le fournisseur de BPH est propriétaire de l'infrastructure. Ces fournisseurs ont tendance à allouer stratégiquement leurs ressources et à construire ou louer des infrastructures dans le monde entier, en tenant compte des réglementations légales locales, des caractéristiques géographiques et nationales, du professionnalisme des forces de l'ordre locales et du niveau de corruption dans les agences gouvernementales. Ce BPH est le plus cher, mais aussi le plus stable.

Moyens d'assurer "l'impénétrabilité"

Chaque fournisseur de BPH a une liste limitée de services qu'il fournit aux criminels. En fonction des accords avec les fournisseurs en amont, ils publient une liste des activités strictement interdites et une liste de ce qui est considéré comme acceptable.

Utilisation des caractéristiques spécifiques de la législation La

source de ces restrictions est les différences dans la législation des différents pays, par conséquent, le sujet d'une attention particulière des fournisseurs de BPH est la région de l'emplacement du centre de données, les informations sur l'enregistrement de l'entreprise et les partenaires dans le peering de réseau.

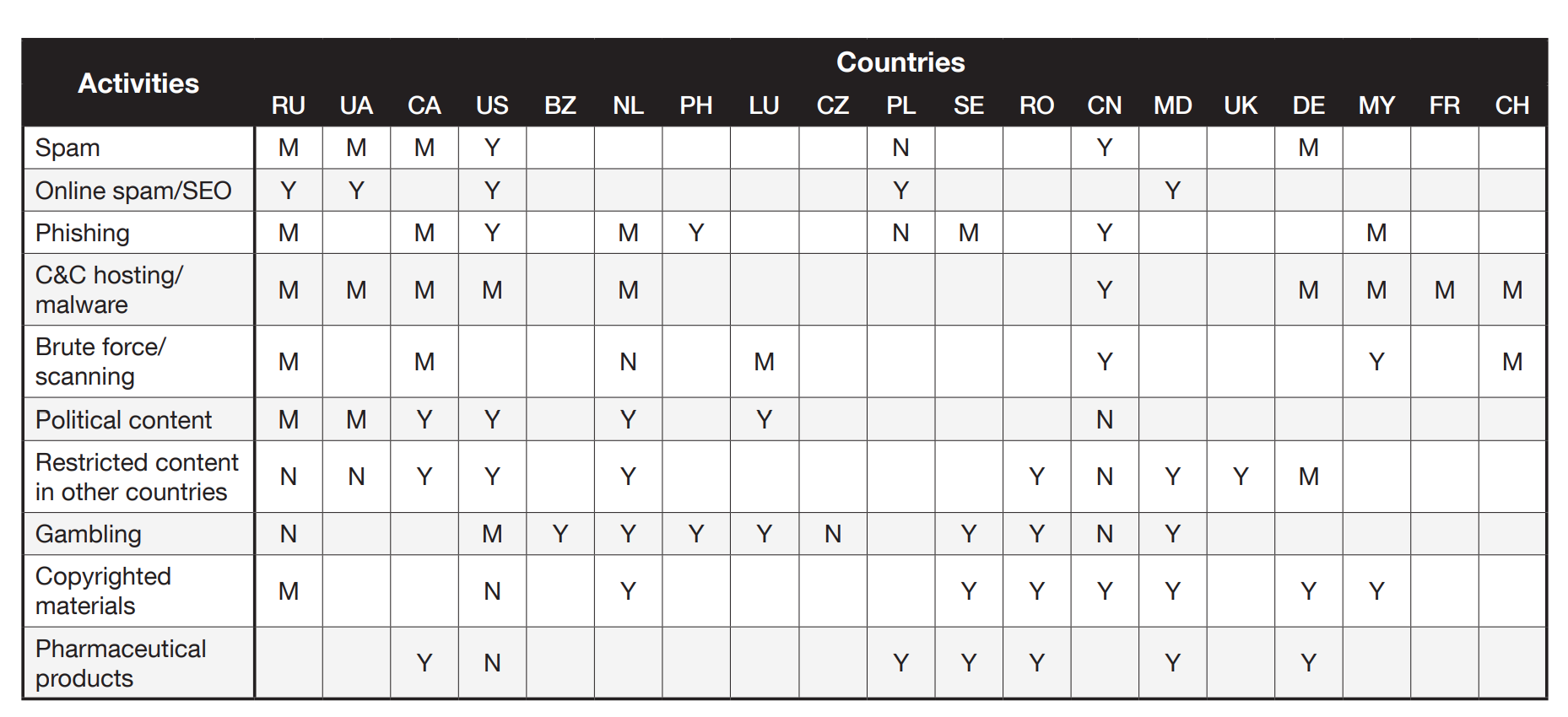

Activités criminelles et leur degré d'acceptabilité dans différents pays. Y (oui) signifie que les actions spécifiées, selon les avis des utilisateurs de services d'hébergement "clandestins", sont possibles en utilisant des serveurs situés dans le pays marqué, N (non) - pour les actions spécifiées, les serveurs dans ce pays sont fortement déconseillés, M (peut-être) - l'utilisation de serveurs est possible, mais avec quelques restrictions.L'Ukraine est l'

un des pays les plus populaires pour l'hébergement de l'infrastructure BPH. La raison en est que la réglementation gouvernementale et l'application de la loi dans ce pays sont dans de nombreux cas beaucoup moins strictes que dans les pays voisins. Dans le même temps, les actions des forces de l'ordre ukrainiennes sont moins prévisibles: il y a des cas où le SBU a mené des enquêtes indépendantes et arrêté les propriétaires d'hébergement à l'épreuve des balles....

La Suisse et les Pays-Bas sont également populaires auprès des propriétaires de BPH en tant que pays appropriés pour créer des sociétés de serveurs d'hébergement proxy. Cela est dû au fait que, conformément à la législation de ces pays, l'hébergement reçoit un avis de plainte à l'avance, ce qui permet de déplacer les systèmes vers des emplacements sûrs.

La législation chinoise est assez tolérante au spam et à l'analyse du réseau, mais elle réagit extrêmement durement à tous les types d'activités liées au jeu ou à l'activité politique.

Au Canada, la suppression du contenu nécessite une longue préparation de documents, sur la base desquels une décision de justice est prise, et ce n'est qu'alors que des actions sont effectuées avec du matériel et des données.

Aux États-Unis, il est considéré comme acceptable de publier du contenu pornographique, à l'exception, bien sûr, de la pornographie enfantine, mais le spam, l'analyse du réseau et la force brute entraînent de nombreuses plaintes. En outre, les responsables de l'application de la loi aux États-Unis ne tolèrent pas les violations des lois sur les droits d'auteur (DMCA et autres actes similaires).

La Russie est très stricte en ce qui concerne le matériel pornographique et la plupart du contenu pornographique est considéré comme inacceptable. Sur de nombreux sites d'hébergement, les matériels liés à la drogue et au contenu politique sont classés comme interdits. Cependant, les utilisateurs de ces fournisseurs notent qu'ils font preuve d'une flexibilité considérable, avertissent à l'avance des plaintes reçues et tolèrent également les activités malveillantes, tant qu'elles ne sont pas dirigées contre les entreprises et les citoyens russes.

Les Seychelles, le Belize, la République dominicaine et le Panama sont extrêmement populaires en tant que destination BPH en raison de leurs bons canaux Internet et de leurs lois loyales qui permettent une réponse très tranquille à toute plainte. Pour de tels services BPH, le terme «hébergement offshore» est même apparu.

Anonymat L'

une des caractéristiques les plus importantes de l'HBP est le degré d'anonymat. La possibilité de cacher l'identité du propriétaire d'une ressource criminelle, d'accepter des paiements anonymes en crypto-monnaies, d'enregistrer des domaines pour des données fictives et d'autres propriétés similaires est décisive lors du choix d'une plateforme d'hébergement criminel.

Publicité d'hébergement anonyme

Même certaines plateformes d'hébergement légitimes annoncent l'anonymat. Par exemple, Domains by Proxy crée une entreprise en masquant l'identité du client de la plupart des demandes publiques. Cependant, il est à noter que la société répond toujours aux demandes de divulgation d'informations sur le propriétaire du site en cas de réclamation pour violation du droit d'auteur.

Domaines publicitaires par proxy

Flexibilité et adaptabilité

Ces caractéristiques sont extrêmement importantes pour les prestataires d'HBP. Leur manifestation pratique peut être, par exemple, le déplacement de serveurs ou de machines virtuelles d'un pays à un autre, si des problèmes juridiques inattendus surviennent dans l'emplacement précédent. Cela garantit que le service malveillant continue de fonctionner malgré les tentatives des forces de l'ordre de saisir l'équipement. Lorsqu'il est associé à un serveur proxy inverse externe, ce modèle d'hébergement est idéal pour les services BPH à haute disponibilité.

Protection DDoS

Une infrastructure réseau fiable n'est que la moitié de la bataille. Comme tout autre site sur Internet, les ressources cybercriminelles peuvent être ciblées par des cyberattaques allant du déni de service (DoS) aux tentatives de piratage. La probabilité de tels incidents avec de telles ressources est plus élevée qu'avec les sites ordinaires: les utilisateurs mécontents peuvent se trouver sur des sites ordinaires, mais les visiteurs des ressources des pirates sont plus susceptibles d'organiser une attaque.

Les temps d'arrêt lors d'une attaque DDoS peuvent affecter la réputation d'une ressource, à la suite de quoi son audience ira aux concurrents, et le propriétaire du site perdra des revenus.

Les attaques DDoS peuvent être menées sur différentes couches du modèle OSI. En règle générale, les attaques au niveau 7 nécessitent des méthodes plus sophistiquées, mais en même temps il est plus difficile de se défendre contre elles que contre le banal SYN-flood (niveau 4). C'est pourquoi de nombreux sites utilisent des services professionnels qui les protègent des attaques DoS au niveau des applications, et les forums criminels à cet égard ne sont pas différents des ressources juridiques.

Ecran de l'un des services de protection contre les attaques DDoS

Anti-scraping

Un autre problème rencontré par les opérateurs de forums criminels lors du choix d'un hébergement est que de nombreux moteurs de recherche, organisations, forces de l'ordre et chercheurs tentent d'automatiser le processus d'identification des contenus illégaux.

Les informations recueillies sont ensuite publiées dans des rapports sur les menaces ou utilisées dans des enquêtes policières. Cela pourrait attirer une attention indésirable et nuire à la réputation du forum.

Différents mécanismes d'hébergement utilisent différents mécanismes pour empêcher le grattage. Par exemple, les invités peuvent avoir une limite sur le nombre de pages qu'ils peuvent afficher pendant la journée.

Avis anti-raclage

D'autres forums utilisent des captcha ou des questions de sécurité pour s'assurer qu'ils ont affaire à une personne vivante.

Recommandations de contre-mesures

Il est assez difficile de contrer les ressources criminelles hébergées sur BPH. Au cours de nos recherches, nous avons développé les méthodes suivantes qui peuvent aider à identifier les entreprises fournissant des services d'hébergement illégaux. Voici ce que vous pouvez faire:

- déterminer les plages d'adresses IP figurant sur les listes noires publiques; Portez une attention particulière aux adresses associées à un grand nombre de demandes publiques d'abus, car cela peut indiquer des activités d'HBP;

- analyser le comportement du système autonome et les données de peering - cela peut également aider à identifier l'activité liée à l'HBP.

- après avoir trouvé un hôte BPH, utilisez l'empreinte numérique résultante pour en trouver d'autres qui pourraient être associés au même fournisseur.

Nous suggérons les mesures suivantes pour faciliter la cessation des activités des hébergeurs clandestins sans avoir à trouver ou à fermer leurs serveurs:

- l'envoi de demandes d'abus dûment déposées au fournisseur d'hébergement illégal présumé et à ses partenaires en amont;

- l'ajout de plages d'adresses IP des réseaux BPH aux listes noires populaires;

- l'augmentation des coûts d'exploitation de BPH pour saper la rentabilité de leur entreprise;

- porter atteinte à la réputation d'un fournisseur de BPH dans la clandestinité cybercriminelle - créer des comptes sur des forums clandestins et publier en leur nom des messages dans lesquels des doutes sur la sécurité de BPH ou sur sa coopération éventuelle avec les autorités sont exprimés.