La technologie Intel Boot Guard est conçue précisément pour exclure de telles attaques: en théorie, elle garantit le chargement uniquement du code de confiance au stade initial du démarrage de l'ordinateur. Il s'est avéré que lorsque l'ordinateur sort du mode veille S3, tous les appareils n'authentifient pas le contenu de la mémoire flash, ce qui vous permet de changer le code. Les conséquences d'une telle attaque peuvent être graves. En particulier, il devient possible de décrypter des données sur un disque dur s'il est possible de lire les clés stockées en RAM.

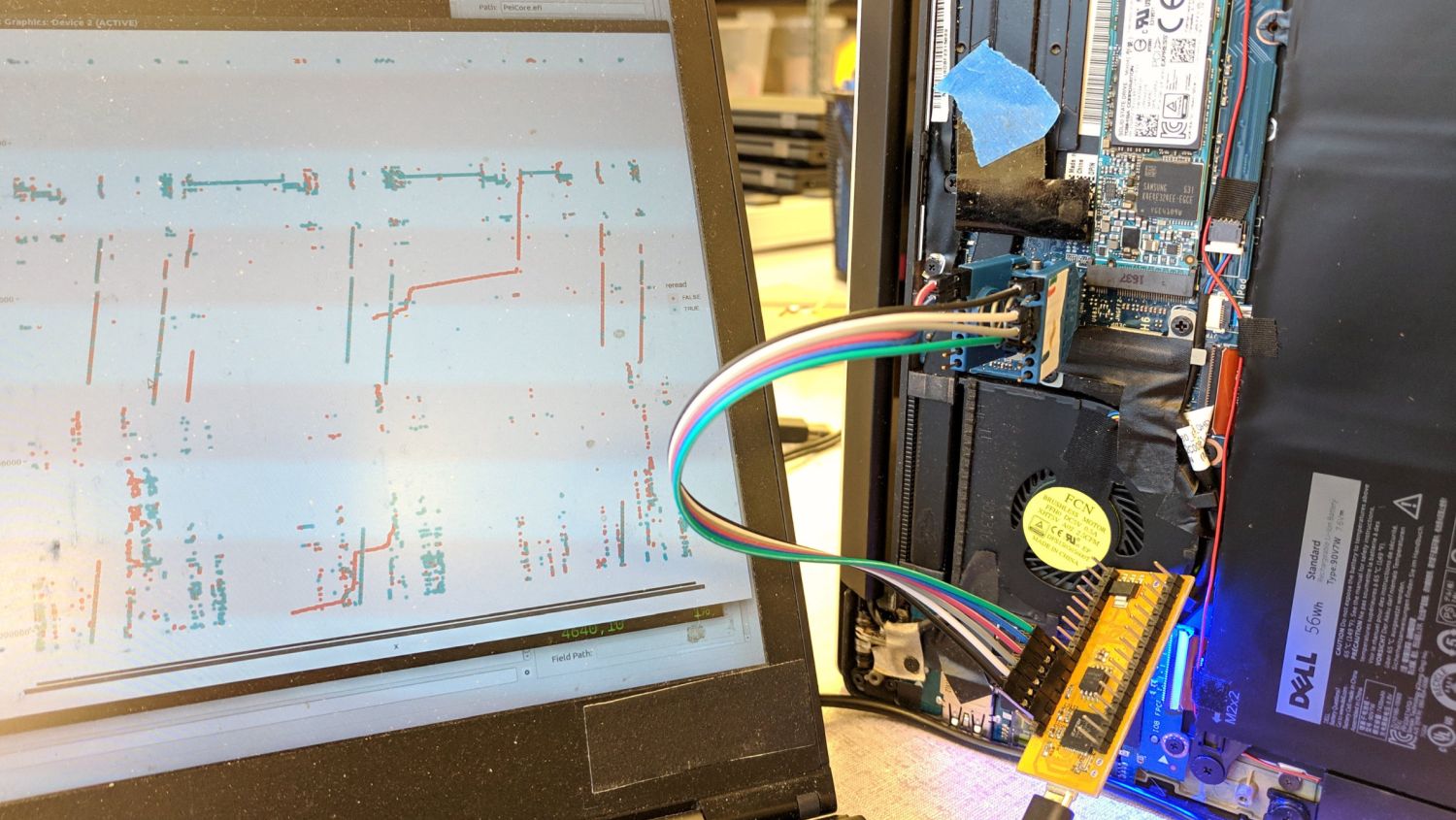

Pour détecter l'attaque, Trammell a utilisé son propre développement - un émulateur matériel de mémoire flash spispy , qui permet à la fois de suivre l'accès à la puce du BIOS et de remplacer le code de démarrage à la volée, en partie ou en totalité. La vulnérabilité est qualifiée d'erreur Time-of-check / Time-of-Use (TOCTOU) - ce terme décrit une situation où le code est validé «au mauvais moment», et après vérification, la possibilité de substitution logicielle demeure.

Il y a un indice dans l'étude que les fabricants de matériel refusent souvent une validation supplémentaire du code BIOS (Hudson a découvert le problème dans les périphériques de cinq fournisseurs différents). Peut-être font-ils cela en raison des exigences de Microsoft, qui impose de sérieuses restrictions sur l'heure à laquelle le logo Windows apparaît après le réveil. Si cela est vrai, la sécurité a été sacrifiée au confort de l'utilisateur. Le problème est aggravé par le fait que ces paramètres sont définis dans le matériel et ne peuvent pas être modifiés par le logiciel.

Bien que Hudson ne sache pas exactement comment Intel a résolu le problème, il est fort probable que les paramètres du fournisseur sont maintenant partiellement ignorés et le nouveau micrologiciel du module CSME vérifie de force la validité du code BIOS à la sortie du mode veille.

Les attaques comme celle décrite par Hudson, par définition, ne peuvent pas être massives, mais il ne sera pas facile de fermer la vulnérabilité - vous devez attendre que le correctif atteigne des périphériques spécifiques via le fabricant de l'ordinateur portable ou de la carte mère. D'autre part, vous pouvez protéger vous-même vos précieuses données contre une telle attaque: éteignez simplement votre ordinateur portable dans les situations où il est laissé sans surveillance.

Que s'est-il passé d'autre

Les experts de Kaspersky Lab ont examiné en détail le travail de deux chevaux de Troie ransomware, Ragnar Locker et Egregor. Ces deux exemples montrent comment les cybercriminels non seulement extorquent de l'argent pour le décryptage, mais volent également les données des victimes et menacent de les publier.

Nvidia a corrigé un autre bogue majeur dans son logiciel, cette fois dans le logiciel GeForce Now. La vulnérabilité d'exécution de code arbitraire est liée à la bibliothèque open source OpenSSL utilisée dans le logiciel.

Avast a trouvé un tas d'applications sur Google Play qui prolongeraient les fonctionnalités du jeu Minecraft, mais facturent en fait 30 $ par semaine aux victimes.

L'ensemble de correctifs mensuel de Microsoft a clôturé au moins un Zero Day (nous avons écrit à propos de cette vulnérabilité il y a deux semaines), ainsi qu'une vulnérabilité sérieuse dans le service Network File System. Une autre vulnérabilité (CVE-2020-1599) permet à un code malveillant de s'attacher à un fichier exécutable, tout en maintenant la validité de la signature numérique. Pendant ce temps, deux autres jours zéro sont corrigés dans le navigateur Google Chrome.

Apple demande aux éditeurs de logiciels de fournir un manifeste détaillant la manière de gérer les données utilisateur. L'entreprise elle-même est critiquée (voir tweet ci-dessus) pour les nouvelles fonctionnalités de macOS Big Sur: les applications système peuvent désormais se connecter directement aux serveurs de l'entreprise, ignorant les pare-feu personnalisés et les clients VPN. Premièrement, cette pratique peut être exploitée par des logiciels malveillants. Deuxièmement, cette approche révèle la véritable adresse IP de l'utilisateur, même s'il souhaite la cacher.