Avec mon collègue Kirill Golubenko, nous avons décidé de résumer les résultats télévisuels de l'année et compilé les 5 meilleurs timbres de films tenaces sur la sécurité de l'information à partir de nouvelles séries. Analysons les moments malheureux et comiques dans Devs et Next et trouvons des options qui pourraient les sauver.

Alerte spoiler : cet article utilise des extraits, des descriptions de scènes et des rebondissements. Si vous vouliez regarder ces séries, vous feriez mieux de regarder d'abord.

"Je vais pirater n'importe quel serveur en 10 minutes" et autre fierté d'un hacker

Dans la nouvelle série, les showrunners dépeignent toujours le hacker comme un sorcier génial avec des super pouvoirs informatiques sans frontières. Le héros est capable de pirater le ministère, de coller une cassette vidéo et de suivre le méchant principal par IP. Et tout cela en 10 minutes.

Le personnage "Neksta" CM - le chef du groupe de hackers

L'opération elle-même dans le deuxième épisode ressemble brièvement à ceci. CM utilise un programme similaire en apparence à Wireshark. Très probablement, il a fait des miroirs routiers et a donné accès à des écoutes téléphoniques à d'autres agents du FBI. Ensemble, ils ont analysé un tas de trafic et identifié le modèle de haut-parleur intelligent:

Les réponses des héros ne clarifient pas grand-chose. Dans le cadre, nous voyons que le trafic SSL est en cours, qui ne peut être divulgué sans certificat. Apparemment, le hacker héros a organisé une attaque de l'homme du milieu et a changé les certificats des deux côtés. Ce qui a aidé à trouver l'adresse IP n'est pas entièrement compris. Les visages concentrés des acteurs ne sont pas une explication.

Dans "Developers", le travail d'un hacker semble réaliste à première vue. Dans le deuxième épisode, le personnage principal Lily se rend chez le spécialiste de la sécurité de l'information Jamie pour découvrir les raisons de la disparition de son petit ami Sergei. Lily a trouvé une application suspecte protégée par mot de passe sur le téléphone de Sergey. Avec Jamie, ils découvrent qu'il s'agit d'un messager russe développé par des agences gouvernementales (surprise!). Et voici à quoi ressemble le moment du piratage: vous pouvez

croire en cette scène si nous nous convaincons que de nombreuses heures de script sont laissées dans les coulisses.

Alors, comment cela devrait-il être?

Ici, nous nous souvenons immédiatement de "Mister Robot". Elliot n'est pas non plus dépourvu de pathétique, mais il a recruté une équipe de 5 personnes pour pénétrer dans le centre de données «impénétrable». Il a fallu plusieurs mois de préparation pour contourner la protection multi-composants - dans la série, ils s'étalaient sur 4 et 5 épisodes de la saison 1.

Déchets au lieu de code et d'adresses IP

Dans le deuxième épisode de Neksta, regardons de plus près et filtrons l'écran tout en traçant l'adresse IP:

Attention aux adresses IP.

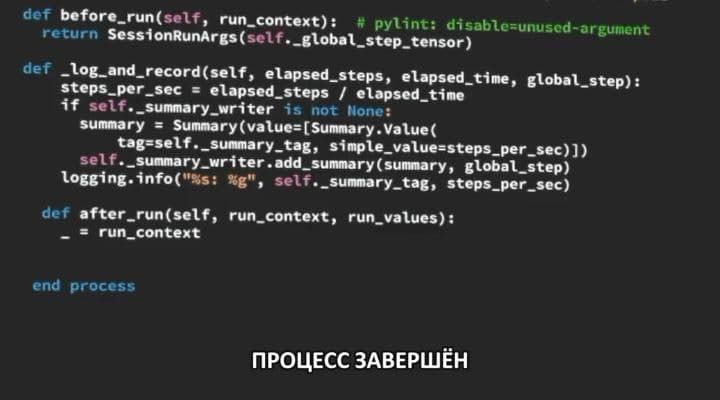

Et voici à quoi ressemble le code dans le générique de "Neksta":

Cela, en principe, ne peut pas fonctionner. Trouvez l'erreur de syntaxe;).

Alors, comment cela devrait-il être?

Il y a aussi des scènes élaborées avec le code dans Next:

Pour le premier épisode, les scénaristes n'ont rien inventé, mais ont pris le code TensorFlow .

Vol de données sur les lecteurs flash

Un lecteur flash avec des informations classifiées est un classique du genre. Dans Developers, Lily distrait le chef de la sécurité de Kenton pendant que son amie reste au bureau et vole des

images de vidéosurveillance: il est théoriquement possible que les images soient stockées localement non cryptées, le port USB est ouvert et Kenton n'a pas l'habitude de bloquer l'ordinateur. Mais ces détails changent complètement l'image du personnage: Kenton a l'air stupide pour un ancien officier de la CIA avec un niveau de paranoïa exorbitant.

Il y a un exemple plus curieux dans le premier épisode de "The Developers". Sergey vient chez les Devs et suit un bref briefing sur la politique de sécurité de son superviseur Forest. Nous avons aimé l'instruction, et ce qui se passe après:

Apparemment, le système DLP avec protection contre la capture d'écran n'a pas encore été inventé (l'intrigue de la série se déroule dans le futur). Mais il était possible de le rendre encore plus exotique et de donner à Sergei non pas un appareil photo, mais un appareil pour se vider d'un écran LCD, comme l' interception de van Eyck .

Alors, comment cela devrait-il être?

Si un tampon avec une clé USB est utilisé de manière humoristique - toutes les règles. Dans la comédie française "Supprimer l'histoire", l'héroïne découvre le matériel compromettant filmé sur elle et se rend au centre de données de Google pour le supprimer. Voici ce que nous voyons après deux tentatives d'assaut infructueuses:

Pas de sauvegardes et de segmentation du réseau ...

Nous nous moquons de la phrase "Notre pare-feu a été piraté" depuis Transformers, mais elle est toujours vivante. Dans Next, l'intelligence artificielle se venge du département cybercriminalité et détruit toutes les données sur une affaire importante en 10 secondes.

Ce que nous avons appris de cette scène: dans un département clé du FBI, tout vit derrière le même pare-feu. Le stockage n'est pas séparé de l'accès Internet, la DMZ n'est pas construite correctement. Très probablement, un ancien pare-feu est utilisé, qui ne reconnaît pas les attaques et les anomalies de trafic. Ils ne font pas non plus de sauvegardes.

Alors, comment cela devrait-il être?

En réalité, le FBI aurait assuré la sécurité L1. Selon les normes, un tel service devrait avoir un réseau séparé sans accès Internet, physiquement coupé. Nous avons vu une telle pratique dans nos agences gouvernementales: pour avoir accès aux données classifiées, vous devez venir, obtenir 3 clés, aller dans une pièce séparée.

Il y a un bon exemple dans "Mister Robot" avec le même centre de données "impénétrable". L'équipe d'Elliot prévoyait le piratage de plusieurs couches de défense, pas seulement "briser le pare-feu". Les scénaristes ont pris le temps de décrire le site en détail.

... mais il y a des mesures "pour la beauté": spectaculaires et incompréhensibles

Dans Developers, Forest commence sa tournée de Devs avec une histoire sur la protection physique du laboratoire:

La cage de Faraday est ok, mais nous ne comprenons toujours pas pourquoi nous avons besoin de 7 mètres de vide.

Ici, nous incluons également le déchirement démonstratif du module wi-fi sur le portable de Jamie afin de rester "invisible": il est

possible de déconnecter l'adaptateur et pas de manière aussi démonstrative.

Prime. Qu'en est-il de la sécurité du centre de données lui-même?

Dans le premier et le deuxième épisode de "Next", un agent du FBI arrive au bureau de Zava et se familiarise avec l'intelligence artificielle qui y est développée. À ce stade, l'IA décide de «simuler le suicide» et de s'échapper. Voici comment cela se passe:

Premièrement, il est gênant que les bureaux des développeurs soient installés directement dans le centre de données. Deuxièmement, ici, nous ne voyons aucun système d'extinction d'incendie, tout brûle. Même si l'IA l'a désactivé, nous voulons qu'il soit montré! Eh bien, encore une fois à la fin, nous entendons que «tous les systèmes de sauvegarde de l'entreprise sont frits». Les gars, où sont les sauvegardes?

Alors, comment cela devrait-il être?

S'il n'y a pas de temps d'écran pour une description réaliste du centre de données et que vous craignez de fatiguer le spectateur avec des détails, il est préférable d'utiliser des tampons sur les centres de données de manière ironique. Par exemple, dans la Silicon Valley, cela semble plus intéressant:

Maintenant, nous attendons la fin de Next. En attendant, donnez-vous d'autres bons et mauvais exemples sur la sécurité des nouveaux films et séries télévisées? Faisons une liste à visionner le week-end et le lendemain de la protection des informations.