Selon le chercheur, le problème réside dans l'implémentation incorrecte d'un protocole de communication suffisamment sécurisé entre le porte-clés et l'ordinateur de bord Model X. Tout d'abord, le micrologiciel de la clé peut être mis à jour via Bluetooth et la validité du code n'est en aucun cas vérifiée. Certes, le mode de mise à jour du micrologiciel lui-même n'est pas standard et pour l'activer, Wyters avait juste besoin d'un module embarqué Tesla de remplacement.

Habituellement, le module Bluetooth n'est activé dans le dongle Tesla qu'après avoir changé la batterie. Wyuters a découvert que la communication sans fil peut également être activée à partir de la voiture - le module de contrôle du corps en est responsable. Cela a été trouvé sur eBay: ils y sont vendus entre 50 et 100 $. L'erreur de mise en œuvre suivante est un protocole de communication dans lequel le signal du module de commande corporelle est authentifié par un code basé sur les cinq derniers chiffres du numéro VIN. Mais vous pouvez juste l'espionner: il est, comme dans presque toutes les voitures, visible sous le pare-brise.

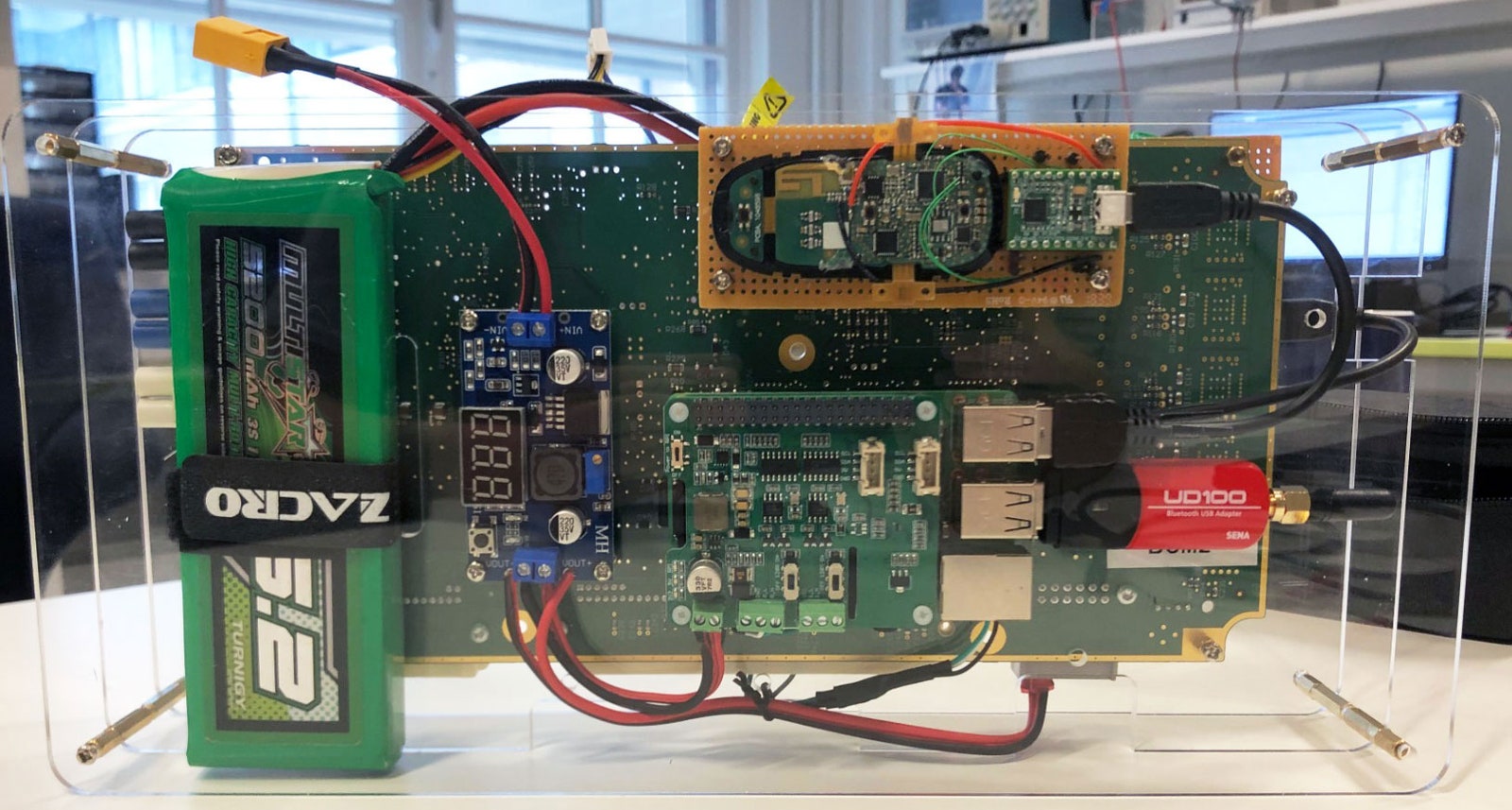

L'étape suivante: après vous être connecté au trousseau, vous devez réécrire son firmware. Il, à son tour, vous permet d'extraire la clé secrète de la quincaillerie. Cette clé permet à l'attaquant d'ouvrir le véhicule. Mais c'est tout. Démarrez la voiture et partez. Pour ce faire, lorsque vous êtes dans la voiture, vous devez vous connecter au bus CAN et forcer le module de contrôle du corps intégré à enregistrer le porte-clés de l'intrus comme étant de confiance.

Le résultat était une attaque très belle et plutôt complexe, dont une version dramatique est montrée dans la vidéo ci-dessus. Wyuters note que les vulnérabilités des clés Tesla ne sont pas très différentes de celles des voitures d'autres fabricants, c'est juste que les voitures électriques d'Elon Musk sont plus intéressantes à pirater.

Le scénario décrit est loin d'être un cauchemar pour le constructeur d'une voiture connectée en permanence - un compromis complet des systèmes de sécurité à distance. Ici et le propriétaire devra suivre, et creuser plus profondément dans la voiture avant le vol. Mais la même informatisation Tesla, et en particulier la possibilité de mettre à jour le micrologiciel clé par liaison radio, a été bénéfique lors de la correction des bogues. Dans une situation similaire, un autre propriétaire devrait se rendre au service pour reflasher le trousseau. Ici, la vulnérabilité a été fermée simplement: la mise à jour a volé dans la voiture par avion et les porte-clés en ont été automatiquement cousus.

Que s'est-il passé d'autre:

Mercredi, une panne majeure s'est produite dans l'infrastructure cloud d'Amazon Web Services. Le cluster US-EAST-1 était indisponible pendant plusieurs heures, ce qui a entraîné de nombreuses perturbations des services réseau, y compris des appareils IoT tels que les aspirateurs Roomba et les sonnettes intelligentes Amazon Ring. La description détaillée de l'incident en révèle la raison: les limites du système d'exploitation sur le nombre de threads d'exécution ont été accidentellement dépassées. Les serveurs concernés ont dû être redémarrés manuellement.

Une vulnérabilité critique ( news , bulletin ) dans un certain nombre de produits VMware d'entreprise n'a pas encore été corrigée, mais une solution temporaire a été partagée qui empêcherait un attaquant d'exécuter des commandes à distance.

Une autre vulnérabilité critique du système de gestion des appareils mobiles MobileIron est activement exploitée par les cybercriminels.