Dans l'un de nos récents articles de blog , «Téléphones sécurisés, écoutes téléphoniques et techniques de sécurité», il y avait une discussion sur les principes généraux des attaques de téléphones portables. Parlons maintenant de l'un des vecteurs spécifiques, à savoir le piratage basé sur une vulnérabilité du protocole: SS7. Le diable est-il aussi effrayant qu'il est peint?

Histoire de SS7

Comme c'est le plus souvent le cas, la vulnérabilité existe depuis l'époque où personne ne s'attendait à ce que le protocole soit utilisé aussi massivement, mais il était fait pour des volumes complètement différents de capacités téléphoniques et avec une approche de cryptage - «même ces temps-là». De tels problèmes, lors de l'utilisation de la solution "ancienne et éprouvée", dont les auteurs n'ont malheureusement pas pensé à une nouvelle mise à l'échelle, sont malheureusement assez courants.

Le tableau de bord montre le 3 janvier 1900 au lieu du 3 janvier 2000. France

L'exemple le plus célèbre, le plus hystérique et ridicule - " Problème 2000 ", gonflé par le fait que le type de données utilisé pour la date des données ne stockait que deux chiffres, comme dans la phrase, dont Bill Gates est déjà fatigué de renier: "640 Ko devraient suffire à tout le monde ". La paranoïa de masse a dépassé le covid moderne et a duré plus d'un an, ils ont prédit la chute de tous les systèmes bancaires et avions, un retour à l'âge de pierre et d'autres malheurs. En fait, tout s'est déroulé d'une manière étonnamment calme, il n'y a pas eu d'échecs majeurs même dans les pays qui ne se sont pas préoccupés de ce problème. En revanche, plusieurs centaines d'Olympiards de monnaie étrangère ont été sciés, enrichissant l'obscurité des «spécialistes du marketing informatique».

Hélas, avec le protocole en discussion, tout n'est pas du tout aussi amusant et inoffensif. Son nom le plus courant sonne comme «SS7», et cette abréviation signifie «Signaling System №7». Le «système de signalisation» est nécessaire pour la transmission des messages de service dans le réseau téléphonique. Au départ, ils étaient extrêmement simples: un signal pour établir une connexion entre abonnés; que la ligne est occupée; pour la transmission d'un numéro d'abonné numérique et d'autres données similaires, simples et simples, qui se sont épuisées lorsque le réseau téléphonique a commencé à se développer rapidement, et sa structure - encore plus rapidement devenue plus complexe. Du milieu des années 70 au début des années 80, les compagnies de téléphone ont lentement développé un système de commande amélioré, le septième consécutif, qui a été nommé SS7.

BlueBox de Steven Wozniak

Le nouveau système a parfaitement fait ses preuves, le taux de transfert de données a considérablement augmenté, jusqu'à maigre d'un point de vue moderne - 64 kbit / s, mais nettement supérieur aux quelques kilobits de la version précédente. Et c'est devenu plus sûr, car les signaux de commande étaient attribués à un canal séparé, inaccessible à l'utilisateur moyen. Le discours de la ville était l'histoire de la façon dont Jobs et Wozniak ont piraté le réseau téléphonique avec un sifflet de boîte de céréales et une boîte bleue. C'était une attaque contre une version précédente du protocole appelée SS6, ridiculement primitive mais efficace. La septième version excluait le piratage utilisant des méthodes aussi simples.

La société américaine AT & T a été la première à introduire ce système, après quelques années que l'Europe et la Grande-Bretagne se sont arrêtées et à la fin des années 80, la SS7 avait supplanté tout le zoo des générations précédentes. Outre les avantages évidents, l'adoption généralisée de ce protocole - a permis l'unification et la compatibilité des réseaux téléphoniques dans le monde entier, de nombreux services familiers, tels que l'identification de l'appelant, la mise en attente des appels, les listes noires, le transfert d'appel et même les SMS - est devenu possible grâce à la nouvelle version.

Détails Généraux

Le problème venait de là où il n'était pas prévu. Étant donné qu'aucun des créateurs du protocole n'a supposé que la ligne de signal serait utilisée pour transmettre autre chose que des signaux de service, puisque son canal était séparé de la voix et inaccessible aux utilisateurs, les développeurs ont décidé de ne pas gaspiller de ressources informatiques et n'ont pas chiffré la transmission de données.... Pas du tout! À notre époque, c'est effrayant d'y penser. L'introduction généralisée du SSL sur les sites Web, la vulgarisation active du cryptage de tout et de tous, VPN et messagers avec cryptage de bout en bout - la cryptographie la plus sophistiquée est disponible pour l'utilisateur moderne, sans aucune difficulté, encore plus facile que PGP. Le site fonctionnant sur le protocole http suscite aujourd'hui méfiance et perplexité, les tribunaux du monde entier se disputent l'accès à la correspondance des utilisateurs dans les messageries instantanées. Et au milieu des années 70, personne n'imaginait à quelle échelle sans précédent Internet atteindrait.

Mais, Internet a commencé sa marche triomphale autour de la planète et au début des années 2000, le protocole SIGTRAN a été développé, qui prenait en charge toutes les fonctions SS7, mais pouvait toujours effectuer un adressage IP et transmettre des données via SCTP, l'un des protocoles de transport tels que TCP et UDP (anciens avec un âge similaire à SS7), mais avec ses propres avantages, tels que le multithreading, la protection DDoS et quelques autres. Tout cela a permis d'accéder au canal de service SS7, qui n'était auparavant pas disponible.

En raison du fait qu'au départ, il n'y avait pas de cryptage dans ce canal et que l'équipement, pour accélérer et simplifier le travail, a été conçu de manière à ce que la source du paquet de contrôle ne soit pas vérifiée, car cela ralentirait très sérieusement le fonctionnement de l'ensemble du réseau - alors l'attaquant en a pris le contrôle total , sans trop de difficultés, car son équipe était indiscernable de celle de l'opérateur. Il suffisait d'avoir un ordinateur avec le logiciel nécessaire et un accès Internet. Il est particulièrement désagréable que le hacker n'ait absolument pas besoin d'être proche de l'abonné piraté, il puisse attaquer de n'importe où dans le monde. La situation est encore compliquée par le fait que le travail avec le protocole SS7, pour l'écrasante majorité des fournisseurs, est câblé et que changer le firmware est loin d'être aussi simple que de déployer des mises à jour sur un programme régulier.De plus, cela coûte très cher et demande plus de temps, de sorte que les organisateurs de la communication ne sont pas pressés de changer leur équipement et de le transférer vers d'autres protocoles.

Que peut-on faire avec une attaque via ce protocole?

Bref, presque tout, car l'attaquant organise une interception classique selon le principe MitM. Vous pouvez lire les SMS d'autres personnes, de fausses demandes USSD, déterminer la localisation de l'abonné et même écouter ses conversations téléphoniques ou désactiver sa connexion téléphonique. De plus, le piratage de SMS est désormais devenu beaucoup plus dangereux que l'écoute électronique directe, car les messages interceptés permettent d'accéder à la banque en ligne, de voler des mots de passe pour autorisation dans les réseaux sociaux et les messageries instantanées, voire vers le télégramme «impénétrable». L'authentification à deux facteurs n'aide pas, car tous les codes transmis dans les messages seront disponibles pour le pirate informatique.

Quelques détails

Comment ces attaques sont-elles menées? Analysons, en termes généraux, leur mécanisme, mais sans plonger dans la jungle, compréhensible uniquement pour les ingénieurs ayant une formation appropriée.

Contrairement aux idées reçues, le numéro de téléphone (MSISDN: Mobile Subscriber Integrated Services Digital Number) n'est plus la principale caractéristique distinctive de l'abonné, il s'agit désormais de l'identifiant de la carte SIM installée dans son téléphone: IMSI (International Mobile Subscriber Identity). Mais, pour mener une attaque via SS7, il suffit de connaître uniquement le numéro de l'abonné.

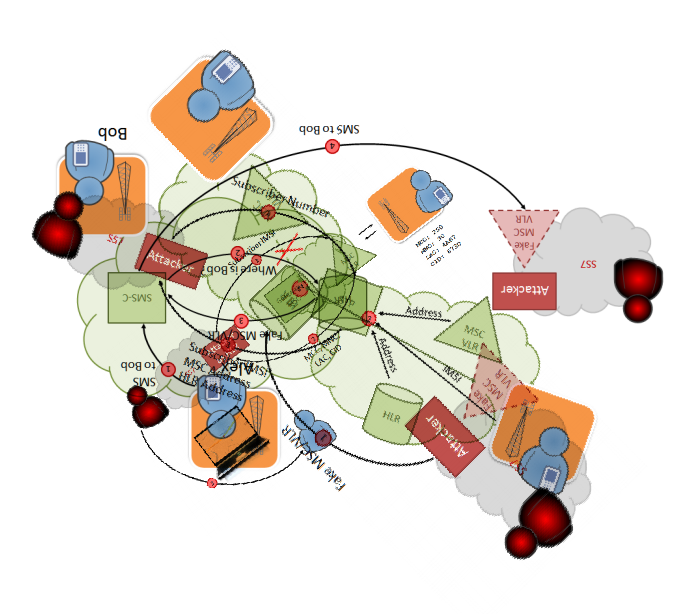

Ayant accédé à l'équipement du fournisseur, qui accepte les commandes utilisant le protocole SS7, le pirate informatique, à l'aide d'un logiciel spécial sur son ordinateur, organise un faux réseau téléphonique à travers lequel il envoie des SMS au numéro de la victime. L'équipement du fournisseur construit une route vers la machine de l'abonné, en comparant le MSISDN avec son IMSI, via la base de données HLR (Home Location Register), puis fournit docilement au pirate non seulement l'identifiant de la carte SIM de la victime, mais également l'adresse du commutateur qui le sert pour le moment (MSC / VLR: Mobile Switching Center / Visitor Location Register). Après cela, une demande est envoyée au commutateur concernant l'identifiant de la station de base fonctionnant avec la carte SIM de la victime. Il existe de nombreux services en ligne sur Internet qui vous permettent de donner ses coordonnées par l'identifiant de la cellule, et donc la localisation approximative de l'abonné,jusqu'à plusieurs dizaines ou centaines de mètres - selon le principe du célèbre A-GPS.

La géolocalisation est un bonus sympa, mais pas le plus important pour un attaquant, son prochain objectif est d'intercepter les SMS. Pour ce faire, il envoie l'IMSI de la victime à la base HLR et la connecte à son commutateur MSC / VLR. Maintenant, tous les messages iront à l'attaquant, et pour que l'attaquant ne remarque rien, une redéfinition supplémentaire est faite au commutateur réel desservant le téléphone de la cible, puis le message sera reçu «comme d'habitude».

Dernière étape, mais non la moindre, l'écoute électronique. L'attaquant, à l'aide des commandes de service SS7, remplace l'adresse de l'abonné dans la facturation par la sienne, intercepte la demande de paiement de la conversation et se connecte avec la personne que la victime a appelée. Et puis il organise une triple conférence téléphonique. Étant donné que les équipements modernes ne sont plus aussi lents que les anciens centraux téléphoniques automatiques, aucun clic ni pause mystérieux n'apparaissent, tout se fait en quelques microsecondes et est complètement invisible.

Et enfin, un bon vieux déni de service. L'attaquant transfère simplement les appels vers des numéros arbitraires et la victime ne peut contacter personne.

Exemples notables

L'apparente simplicité soulève une question logique: combien de ces attaques ont été menées et depuis combien de temps les pirates utilisent-ils cette vulnérabilité? Ce n'est pas tant que ça.

Les attaques les plus connues, comme prévu, ont été démontrées lors de congrès de hackers, dont le "Chaos Computer Club" évoqué dans l'article précédent. Bien que les experts connaissent depuis longtemps les problèmes de ce protocole, l'une des premières discussions publiques a eu lieu au CCC en 2008, l'expert allemand en sécurité Tobias Engel a parlé des moyens d'espionner les abonnés cellulaires en fonction de ces vulnérabilités, pour lesquelles il suffit de ne connaître que le numéro de mobile d'une personne.

Tobias Engel s'exprime à CCC

Un autre regain d'intérêt pour SS7 est survenu après les révélations de Snowden en 2013, qui parlait du projet SkyLock, dans lequel les agences de renseignement américaines exploitaient les vulnérabilités décrites pour espionner les gens.

Description des capacités de SkyLock

Karsten Nol, déjà bien connu des lecteurs, a mis en place en 2016 une expérimentation publique à l'antenne de l'émission 60 Minutes TV de la chaîne CBS. Grâce à une vulnérabilité dans SS7, il a piraté le téléphone du membre du Congrès américain spécialement invité Ted Lie. Ce dernier a été tellement impressionné qu'il a officiellement demandé une enquête sur le problème.

Karsten Nol et Ted Lie

tentent notamment de vulgariser cette vulnérabilité des entreprises vendant des logiciels de sécurité, presque tous les articles sur ce sujet énumèrent certains produits logiciels conçus pour sauver le monde de ce fléau.

Est-ce vraiment si grave?

Le lecteur, impressionné par toutes ces informations, pourrait décider que le piratage d'un téléphone via SS7 est si facile que n'importe quel script kiddie peut intercepter la correspondance d'un camarade de classe.

En fait, tout est beaucoup plus compliqué et ressemble à la paranoïa qui survient périodiquement après la prochaine photo d'un coursier dans le métro, qui tient un terminal mobile pour les paiements par carte bancaire. Les hystériques «AAA! Il retirera de l'argent de tout le monde au métro, en utilisant le paiement sans contact et ne dépassera pas la limite qui ne nécessite pas de code PIN !!! ». En fait, cette attaque, bien que possible, ne sera jamais menée. Parce que, premièrement, l'argent des cartes ira non pas au courrier, mais au propriétaire du magasin, dont les coordonnées sont vérifiées par les agents de sécurité de la banque jusqu'à la septième génération. Deuxièmement, les licences et les frais d'acquisition de connexion coûtent beaucoup plus qu'il ne sera possible de voler rapidement de cette manière. Troisièmement, aucune transaction de ce type n'est effectuée instantanément,et l'argent est d'abord gelé dans les comptes et la dette attend la confirmation finale de la légalité de la transaction, et sera réinjectée dès que la fraude sera révélée. Mais la population panique, quoi qu'il arrive.

Les histoires d'horreur sur SS7 se ressemblent à peu près, car l'attaquant est confronté à plusieurs problèmes graves.

Tout d'abord, vous devez disposer d'un logiciel hautement spécialisé pour travailler avec ce protocole, qui n'a pas encore été vu dans le domaine public. De nombreuses «ventes» de ces programmes sur le Darknet étaient fausses, pour attirer de l'argent hors de l'école, avec des leurres comme «Voulez-vous savoir ce que votre petite amie écrit dans le panier?».

Deuxièmement, vous devez trouver un professionnel hautement spécialisé qui acceptera de participer à un tel événement.

Troisièmement, vous devez avoir accès à l'équipement du fournisseur, ce qui n'est pas non plus si facile. Il faut soit le pirater à distance, soit corrompre un employé de l'entreprise, soit trouver un opérateur qui, officiellement, moyennant des frais, connectera les hackers à leur réseau SS7. Selon certaines rumeurs, les entreprises africaines fournissent ces services pour plusieurs milliers de dollars, mais ce ne sont que des rumeurs.

De plus, même s'il est possible de négocier avec un fournisseur qui vous donnera accès à son réseau SS7 et allouera GT (Global Title, un en-tête pour le routage des messages de signalisation), il est nécessaire qu'il enregistre officiellement l'attaquant comme son nouveau NE (Network Element) et actualise ces informations de leurs partenaires itinérants qui devront l'ajouter à la liste blanche. Si vous piratez simplement les serveurs de l'opérateur, alors le maximum qui peut être fait est d'organiser une attaque DDoS locale, sans intercepter les informations.

Tout cela semble beaucoup plus compliqué que dans les articles chauds du niveau «Tout est perdu!». De plus, dès que l'information sera connue que quelqu'un a intercepté le code d'autorisation de cette manière, son GT sera instantanément banni par tous les opérateurs et la coopération avec «l'assistant africain» pourra être interrompue. Par conséquent, tous les fournisseurs n'accepteront pas de risquer leur réputation en donnant aux pirates l'accès à leur réseau pour une telle fraude, du moins pas pour des milliers de dollars.

En fait, cette méthode de piratage n'est disponible que pour des services spéciaux, ou elle peut se faire dans des conditions de laboratoire, après accord préalable avec la victime et peut-être même avec les opérateurs de téléphonie mobile. De plus, même si les entreprises de téléphonie mobile ne sont pas pressées de mettre à niveau leur équipement, elles essaient toujours de protéger leurs réseaux et leurs utilisateurs. Par exemple, en réponse à la demande d'un pirate informatique, ils peuvent émettre non pas le véritable IMSI de l'abonné, mais avec plusieurs chiffres modifiés ou un chiffre temporaire pris à partir d'un pool spécial d'identifiants créé pour se protéger contre une telle interception. Parce que les opérateurs enveloppent généralement ces demandes sur eux-mêmes et sont eux-mêmes engagés dans la livraison de SMS, sans donner de données critiques sur le côté. Et ce n'est qu'une des façons de contrer.

De plus, les développeurs de l'identification à deux facteurs ne s'arrêtent pas non plus et n'utilisent de plus en plus de SMS, mais transmettent le code via leur propre programme d'authentification.

De nouveaux algorithmes sont développés et utilisés, par exemple TOTP, dans lequel le mot de passe est généré en fonction de l'heure actuelle. De plus, avec DFA, non seulement le serveur vérifie la carte SIM de l'abonné, mais aussi vice versa.

***

J'espère que ces informations vous rassureront un peu sur le danger réel d'une telle attaque, et vous essaierez d'utiliser des services d'autorisation à deux facteurs qui n'utilisent pas de SMS pour confirmer des actions critiques, d'autant plus que le NIST (National Institute of Standards and Technology) déconseille fortement de le faire. précisément à cause de problèmes dans SS7.